Co to jest wymuszenie cybernetyczne? Co możesz zrobić, aby zachować bezpieczeństwo?

Opublikowany: 2021-08-25W przypadku kilku cyberprzestępczości napastnicy kradną Twoje informacje online, nie prosząc Cię o nic. Ale tutaj porozmawiamy o cyberprzestępczości, w której złoczyńca może zastraszyć cię, abyś dał ci wszystko, czego chce. Tutaj porozmawiamy o cyberwymuszeniach. W niedawnej przeszłości cyberprzestępcy nie tylko stosowali cyberwymuszenia na firmach, ale nawet uczynili kilka osób swoimi ofiarami.

Czym więc jest wymuszenie cybernetyczne?

Wymuszenia to powszechna forma przestępstwa, w której przestępca stosuje zastraszanie, stosowanie siły, techniki szantażu lub nielegalną władzę, aby uzyskać coś w zamian. Może to być jakiś zysk pieniężny lub jakakolwiek inna reakcja. Teraz wrzuć termin „cyber”. W nowszych i bardziej cyfrowych terminach cyberprzestępcy uzyskują dostęp do Twoich danych cyfrowych, a następnie żądają w zamian zapłaty lub innej odpowiedzi.

Przyjrzyjmy się szybko powszechnym rodzajom cyberwymuszeń.

(i) Ataki DDoS

W tym przypadku cyberataki zalewają daną sieć tak dużą ilością złośliwego ruchu, że nie może się ona komunikować ani działać normalnie. Wpływa to na dostęp do danych i serwerów. Kiedy cyberprzestępca przeprowadza taki atak, żądana jest ogromna kwota okupu, aby powstrzymać atak.

(ii) Cyberszantaż

W przypadku tego rodzaju ataku cyberprzestępcy wkraczają do sieci prywatnej. Następnie kradną cenne sieci i przechowują informacje znajdujące się w tej sieci jako zakładnika. A jeśli ich żądania nie zostaną spełnione, cyberprzestępcy nie przekażą informacji z powrotem.

W 2017 roku dwie słynne platformy streamingowe zostały poddane atakowi szantażu cybernetycznego, w którym szantażyści wydali odcinki, gdy nie zapłacono im okupu.

(iii) Oprogramowanie ransomware

Bardzo popularna forma złośliwego oprogramowania, które przechowuje informacje ofiary jako zakładnika, a następnie atakujący prosi o określony okup, aby pozostawić te informacje bezpłatnie. Tutaj użytkownicy otrzymują również zestaw instrukcji, w jaki sposób mogą uiścić żądaną opłatę, aby można było usunąć szyfrowanie danych.

Całkiem niedawno gang oprogramowania ransomware LockBit 2.0 przeprowadził atak na giganta IT, Accenture. Aktorzy groźby stwierdzili, że jeśli gigant nie zapłaci im okupu, opublikują dane.

Tydzień w ransomware – 13 sierpnia 2021 – Powstanie LockBit – @LawrenceAbramshttps://t.co/93i8Z7JPkp

— BleepingComputer (@BleepinComputer) 13 sierpnia 2021 r.

Jak uchronić się przed cyberprzemocą?

1. Użyj menedżera haseł

Istnieje kilka przypadków złamania haseł. Jednym ze sposobów odparcia cyberwymuszenia jest używanie silnych haseł. W normalnych okolicznościach często używamy haseł, które można łatwo złamać. A dla hakerów znalezienie haseł jest łatwym zadaniem, zwłaszcza jeśli są łatwe do odszyfrowania. Gdy haker pozna Twoje hasło, może zagrozić, że dostarczysz dowolne dane.

Wiedząc, że zapamiętanie długich haseł do wszystkich kont jest prawie niemożliwe, zawsze możesz skorzystać z solidnego menedżera haseł, który jest w stanie dostarczyć unikalne i silne hasła do każdego konta.

Oto lista niektórych z najlepszych menedżerów haseł. TweakPass nie tylko chroni twoje hasła, ale robi wiele rzeczy, aby wzmocnić twoje bezpieczeństwo online. Oto niektóre z podstawowych funkcji TweakPass –

Kliknij tutaj, aby pobrać TweakPass

Przeczytaj pełną recenzję Tweakpass

Funkcje TweakPass

- TweakPass przechowuje wszystkie Twoje hasła w jednym miejscu, do którego masz dostęp tylko Ty

- Szyfrowanie AES-256-bitowe

- Generator silnych haseł pomaga generować długie, bezpieczne hasła, które spełniają warunek silnego hasła. Na przykład zapewnia, że hasło zawiera duże i małe litery, cyfry, symbole itp. oraz czy hasło jest wystarczająco złożone

- Możesz synchronizować zapisane hasła na wszystkich urządzeniach

- Podczas przeglądania możesz zapisywać hasła i loginy

Jak korzystać z TweakPass

Chcesz zobaczyć TweakPass w akcji, sprawdź ten post. Jednak zacznijmy, dobrze?

- Wejdź na tweakpass.com, a następnie kliknij ikonę hamburgera znajdującą się po prawej stronie strony i kliknij Pobieranie

- Wybierz platformę, na której chcesz zainstalować TweakPass. Możesz pobrać TweakPass jako rozszerzenie w przeglądarce lub zainstalować go na komputerze lub smartfonie

- Załóżmy, że zainstalowałeś TweakPass na swoim komputerze z systemem Windows. Uruchom instalator, klikając dwukrotnie plik instalacyjny

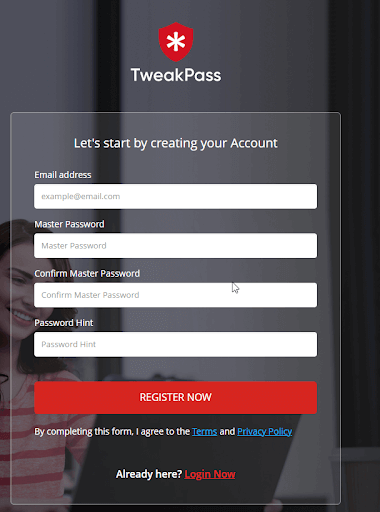

- Zaloguj się na konto. Tutaj wpiszesz swój identyfikator e-mail i utworzysz hasło główne

- To wszystko, postępuj zgodnie z instrukcjami wyświetlanymi na ekranie i wszystko gotowe.

Musisz przeczytać: Najlepsze alternatywy LastPass do zarządzania hasłami

2. Użyj uwierzytelniania dwuetapowego

Uwierzytelnianie dwuskładnikowe jest uważane za jeden z najlepszych i najpotężniejszych sposobów ochrony informacji online. Działa jako dodatkowa warstwa ochrony poza nazwą użytkownika i hasłem, które podajesz podczas rejestracji.

Na przykład tutaj możesz wysyłać 6-cyfrowy kod, który być może będziesz musiał wprowadzić po zarejestrowaniu się przy użyciu nazwy użytkownika lub hasła lub może być konieczne dotknięcie lub kliknięcie przycisku „tak”.

Najlepsze jest to, że te czynności możesz wykonać tylko Ty (chyba że ktoś ukradł Ci Twoje urządzenie).

3. Unikaj klikania linków

Niezależnie od tego, czy korzystasz z oficjalnej czy osobistej poczty e-mail, nigdy nie klikaj podejrzanych linków, które mogą wyglądać na pochodzące z renomowanego źródła. Na przykład możesz otrzymać fałszywą wiadomość e-mail z PayPal lub innej witryny bankowej, że Twoje konto zostało naruszone i możesz zostać poproszony o podanie szczegółów, takich jak numer karty kredytowej, dane konta bankowego, CVV, OTP itp. Nigdy nie ufaj takim witrynom, ponieważ żaden urzędnik z Twojego banku nigdy nie wyśle Ci takiego e-maila.

Aby dowiedzieć się więcej o tym, jak postrzegasz, że ktoś Cię wyłudza, możesz zapoznać się z tym postem.

4. Trzymaj swoje urządzenia dla siebie

Niezależnie od tego, czy jest to Twój przyjaciel, kolega czy krewny, powinieneś powstrzymać innych od korzystania z Twoich urządzeń, takich jak komputer, laptop, telefon komórkowy lub jakiekolwiek inne urządzenie, zwłaszcza te, które mogą zawierać Twoje dane osobowe.

Jednym z elementów, na podstawie których dana osoba może Cię zastraszyć lub wyłudzić od Ciebie rzeczy, jest posiadanie informacji o Tobie, które mogą zostać skompromitowane.

5. Zaktualizuj swój system operacyjny i oprogramowanie

Oprogramowanie i aplikacje, które nie były aktualizowane od dłuższego czasu, są jednym z najłatwiejszych celów hakerów. Mogą łatwo włamać się do niezałatanych luk w zabezpieczeniach, wykraść Twoje dane, a tym samym zastraszyć Cię do zapłaty. Dlatego zaleca się regularne sprawdzanie systemu operacyjnego pod kątem oczekujących aktualizacji, a także upewnianie się, że wszystkie aplikacje na urządzeniach są zaktualizowane.

6. Zainstaluj skuteczny program antywirusowy i utrzymuj solidną zaporę sieciową

Nie można wystarczająco podkreślić znaczenia zapory i oprogramowania antywirusowego, zarówno na poziomie indywidualnym, jak i organizacyjnym. Nowoczesne programy antywirusowe są tworzone w taki sposób, aby żadne złośliwe oprogramowanie nie mogło ominąć stworzonej przez nie tarczy ochronnej. Oprogramowanie antywirusowe zdławi złośliwe zagrożenie w zarodku, zanim rozprzestrzeni się na pliki na twoim komputerze, a nawet na cały komputer. Oto wszystko, co musisz wiedzieć o włączaniu (a nawet wyłączaniu) zapory na swoim komputerze.

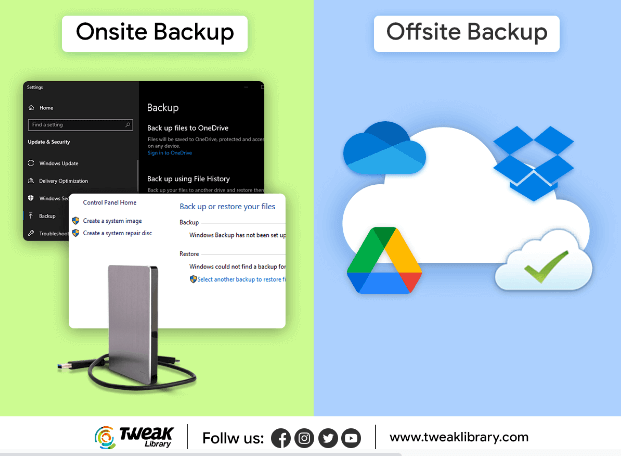

7. Utwórz wiele kopii zapasowych danych

Niezależnie od tego, czy na poziomie organizacyjnym, czy osobistym, kopie zapasowe danych powinny być przechowywane w wielu miejscach, aby w przypadku naruszenia bezpieczeństwa danych w jednym miejscu mieć przynajmniej kilka kopii zapasowych, na których można się oprzeć. Możesz utworzyć kopię zapasową za pomocą funkcji zapewnianej przez system operacyjny, na przykład użytkownicy systemu Windows mogą korzystać z rozszerzonej funkcji historii plików systemu Windows 10, a użytkownicy komputerów Mac mogą korzystać z wehikułu czasu. Możesz jednak wybrać nawet specjalistyczne narzędzia do wygodnego i szybkiego tworzenia kopii zapasowych danych w systemach Android, Windows i Mac

Zawijanie:

W erze cyfrowej z jednej strony urządzenia i aplikacje sprawiają, że zadania stają się dla nas coraz wygodniejsze, z drugiej strony zyskują nawet cyberprzestępcy. Mamy nadzieję, że te proste kroki pomogą Ci wyprzedzić o wiele niebezpieczeństwa, takie jak cyberwymuszenia. Jeśli spodobały Ci się informacje na tym blogu, daj im kciuki w górę. Chcielibyśmy również, aby Twoje uwagi dotyczące tego, jak możesz chronić się przed cyberprzestępcami. Wstawiaj swoje sugestie w sekcji komentarzy poniżej.