Co to jest uwierzytelnianie wieloskładnikowe (MFA)?

Opublikowany: 2020-06-01W dzisiejszych czasach bezpieczeństwo danych jest prawdopodobnie jedną z największych trosk każdej firmy. Wszystkie firmy mają do dyspozycji mnóstwo danych – transakcje, wiedzę, komunikację, dane konsumenckie, szczegóły dotyczące infrastruktury itp. Dla wszystkich firm niezwykle ważne jest zapewnienie maksymalnego bezpieczeństwa wszystkich danych.

- Definicja uwierzytelniania wieloskładnikowego

- Jak działa MSZ

- Jak bezpieczne jest MFA?

- Znaczenie

- Rodzaje uwierzytelniania wieloskładnikowego

- Kiedy używać MFA?

- Zalety i wady uwierzytelniania wieloskładnikowego

- MSZ a 2FA

- Aplikacje i dostawcy uwierzytelniania wieloskładnikowego

- FAQ

Co to jest uwierzytelnianie wieloskładnikowe?

Uwierzytelnianie wieloskładnikowe to skuteczny sposób na dodanie kolejnej warstwy zwiększonych zabezpieczeń do urządzeń i infrastruktury. Wykorzystuje wiele poświadczeń do zarządzania tożsamością i dostępem. Na przykład, zamiast po prostu prosić o skan biometryczny i hasło, może również poprosić o kod lub inny skan biometryczny.

Powodem, dla którego wybiera się uwierzytelnianie wieloskładnikowe, jest to, że tradycyjne nazwy użytkowników i hasła są podatne na włamania i włamania. W ten sposób tworzy wiele warstw zabezpieczeń, udaremniając w ten sposób próby włamań.

Jak działa uwierzytelnianie wieloskładnikowe?

Aby zacząć rozumieć, jak działa usługa MFA, należy najpierw zauważyć, że istnieją dwa typy:

- Urządzenie Multi-Factor Authentication : proces uwierzytelniania, który implementuje proces bezpośrednio w momencie logowania do systemu.

- Uwierzytelnianie wieloskładnikowe aplikacji : proces uwierzytelniania, który implementuje proces przy próbie uzyskania dostępu do jednej lub więcej aplikacji

Proces jest jednak taki sam w obu przypadkach. Kiedy próbujesz uzyskać dostęp do konkretnego pliku, folderu, aplikacji lub urządzenia, system uwierzytelniania poprosi o podanie czynników jeden po drugim, aby potwierdzić Twój identyfikator. Gdy udowodnisz systemowi swój identyfikator, otrzymasz dostęp.

Jak bezpieczne jest uwierzytelnianie wieloskładnikowe?

MFA jest dobry w identyfikowaniu nietypowych prób logowania i oznaczaniu ich flagami. W takiej sytuacji ta adaptacyjna technologia może wzmocnić zabezpieczenia, żądając dodatkowych poświadczeń. Dlatego, chociaż proces uwierzytelniania nie jest dokładnie bezpieczny w Pentagonie, zapewnia on, że próby włamań lub włamań są oznaczane i blokowane w miarę możliwości. Ewolucja stała się najskuteczniejszą pojedynczą kontrolą, która izoluje organizację przed zdalnymi atakami

Znaczenie uwierzytelniania wieloskładnikowego

MFA jest niezbędna dla Twojej organizacji. Oto kilka powodów, dla których:

- Kradzież tożsamości to rosnące zagrożenie – kradzież tożsamości jest dość powszechnym, łatwym, mało ryzykownym i przynoszącym wysokie wynagrodzenie rodzajem przestępstwa i poważnym zagrożeniem dla wszystkich firm. Kradzież haseł nieustannie ewoluuje, ponieważ hakerzy wykorzystują metody takie jak keyloggery, phishing i pharming. Dlatego w dzisiejszych czasach jest koniecznością.

- Twój antywirus to po prostu za mało – systemy antywirusowe i zaawansowane zapory to niezbędne elementy bezpieczeństwa, podobnie jak testy podatności. Jednak bez uwierzytelnienia Twój system jest podatny na intruzów.

- Nie tylko zabiorą Twoje dane — cyberprzestępcy nie tylko kradną dane. Często niszczą dane, zmieniają programy lub usługi albo wykorzystują serwery do przesyłania propagandy, spamu lub złośliwego kodu. MFA pomaga zapobiegać tym wszystkim.

- Uwierzytelnianie wieloskładnikowe jest już wszechobecne — ludzie są przyzwyczajeni do procedur uwierzytelniania zarówno w życiu osobistym, jak i zawodowym. Media społecznościowe, bankowość, gry i platformy e-mail szybko przyjęły MFA. Wprowadzenie go do swojego miejsca pracy nie jest już opcją, ale podstawowym środkiem bezpieczeństwa.

( Przeczytaj także: Korzyści i rozwiązania uwierzytelniania wieloskładnikowego)

Rodzaje czynników uwierzytelniania wieloskładnikowego

Ogólnie rzecz biorąc, MFA działa, wymagając co najmniej dwóch z następujących czynników uwierzytelniania:

- Coś, co wiesz – może to być hasło, kod PIN lub kod, który ustawiłeś w systemie.

- Coś, co masz – może to być kod QR do zeskanowania na dowodzie osobistym lub identyfikatorze, a może nawet OTP wysłany na Twój numer telefonu komórkowego lub adres e-mail.

- Coś, co odziedziczyłeś – może to obejmować dowolną formę uwierzytelniania biometrycznego, taką jak skan twarzy, skan odcisków palców, a nawet skan siatkówki.

- Gdzieś, gdzie jesteś – może to być do określonej sieci komputerowej lub wykorzystanie sygnału GPS do identyfikacji lokalizacji.

Aby uzyskać dostęp do żądanego pliku lub folderu, będziesz musiał podać wyżej wymienione dane uwierzytelniające jeden po drugim, aby potwierdzić ich tożsamość w systemie.

Kiedy używać uwierzytelniania wieloskładnikowego?

Jako firma ważne jest, aby wiedzieć, czy potrzebujesz pomocy MFA, czy nie.

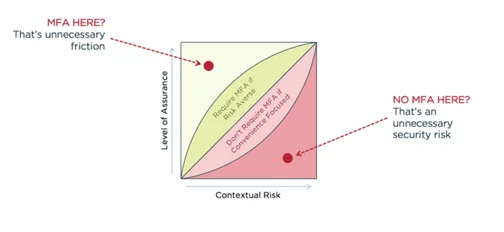

ŹRÓDŁO: Pingidentity

Pingidentity(1) pokazuje wykres, który pomoże ci zdecydować, czy powinieneś go zaimplementować, czy nie. Na początek ważne jest, aby zrozumieć, że możesz nie potrzebować MFA w całej organizacji. Na przykład pracownicy i stażyści na poziomie podstawowym mogą nie potrzebować Multi-Factor Authentication, ponieważ mieliby tylko dostęp do Twoich danych, takich jak sprzedaż, transakcje, profile klientów itp. Z drugiej strony kierownictwo wyższego szczebla i pracownicy powinni zdecydowanie otrzymać ponieważ to oni najprawdopodobniej edytują dane do celów prognozy i strategii.

( Przeczytaj także: Uwierzytelnianie wieloskładnikowe: jak i dlaczego należy chronić)

Plusy i minusy korzystania z uwierzytelniania wieloskładnikowego

Zalety są następujące:

- Chroni poufne informacje: Twoja firma najprawdopodobniej będzie przechowywać wiele prywatnych i wrażliwych danych użytkowników, takich jak numery telefonów, adresy, szczegóły opcji płatności dla konsumentów i pracowników. Wdrożenie systemu Multi-Factor Authentication zapewnia, że wszystkie te dane są chronione.

- Niezwykle bezpieczne: jeśli haker w jakiś sposób zdobył hasło użytkownika do systemu, nie może uzyskać dostępu, chyba że ma token (który jest w posiadaniu użytkownika) i oczywiście skany biometryczne. Dzięki temu jest niezwykle bezpieczny.

- Zgubione urządzenia? To żaden problem: bez pomocy MFA zgubione, skradzione lub zgubione urządzenie mogłoby spowodować spustoszenie w dziale IT. Uwierzytelnianie wieloskładnikowe oparte na urządzeniach zapewnia, że utracone urządzenia nie oznaczają, że Twoje dane są zagrożone.

Wady są następujące:

- Zablokowany dostęp: jeśli nie skonfigurowałeś zasobów kopii zapasowych do uwierzytelniania dostępu użytkowników, nie możesz uzyskać dostępu do określonej aplikacji lub systemu. Utrata posiadania, zraniony palec (w przypadku danych biometrycznych) oznaczałaby, że musiałbyś natychmiast pobiec do informatyków, aby Twoja próba logowania nie została oznaczona.

- Może być kosztowny: usługa MFA może być dość kosztowna, jeśli organizacja korzysta z rozwiązania, które wymaga instalacji sprzętu lokalnego i musi zintegrować je z istniejącymi rozwiązaniami do obsługi tożsamości.

- Czasochłonne: czas potrzebny na zalogowanie się do systemu i weryfikację za pomocą urządzenia mobilnego może być niewygodny, zwłaszcza jeśli się spieszysz.

Różnica między uwierzytelnianiem wieloskładnikowym a uwierzytelnianiem dwuskładnikowym

Istnieje tylko jedna różnica między MFA a 2FA – liczba warstw zabezpieczeń.

Uwierzytelnianie dwuskładnikowe zawsze wykorzystuje dwa różne czynniki do weryfikacji tożsamości użytkownika. Z drugiej strony uwierzytelnianie wieloskładnikowe może obejmować dwa lub więcej czynników. „Multi-Factor” oznacza po prostu dowolną liczbę czynników większą niż jeden. Adaptacyjny system Multi-Factor Authentication dodałby warstwy bezpieczeństwa, dopóki próba logowania nie wydaje się podejrzana.

Aplikacje i dostawcy uwierzytelniania wieloskładnikowego

Istnieją głównie 4 zastosowania systemów Multi-Factor Authentication:

- Jednorazowe hasło oparte na czasie (TOTP) — gdy logujesz się, aby uzyskać dostęp do określonego pliku lub folderu, a aplikacja lub urządzenie jest chronione przez TOTP, wysyła ono OTP lub hasło jednorazowe na Twój numer telefonu komórkowego który byłby ważny tylko przez określony czas, powiedzmy 10 minut.

- Usługa krótkich wiadomości (SMS) – weryfikacja SMS polega na poproszeniu użytkownika o podanie konkretnego numeru telefonu komórkowego przy próbie logowania. Następnie system wysyła SMS na ten numer. W przypadku doręczenia SMS-a i wykonania instrukcji dostęp jest przyznawany.

- Poczta elektroniczna (e-mail) — weryfikacja poczty e-mail to kolejna powszechna aplikacja MFA, w której tożsamość użytkownika jest weryfikowana przez wysłanie wiadomości e-mail z łączem przekierowania.

- Powiadomienia wypychane — w przypadku próby zalogowania się na innym urządzeniu użytkownik jest proszony o powiadomienie wypychane na oryginalnym urządzeniu i stamtąd jest udzielany dostęp.

Najlepsi dostawcy systemów Multi-Factor Authentication to:

- Bezpieczeństwo w duecie

Bezproblemowa platforma Trusted Access firmy Duo Security(2) chroni użytkowników, dane i aplikacje przed złośliwymi hakerami i naruszeniami bezpieczeństwa danych. Rozwiązuje zagrożenia bezpieczeństwa, zanim staną się problemem, weryfikując tożsamość użytkowników i stan ich urządzeń.

- Google Authenticator

Google Authenticator(3) implementuje usługę weryfikacji dwuetapowej wraz z algorytmem hasła jednorazowego opartego na czasie i algorytmem hasła jednorazowego opartego na HMAC do uwierzytelniania użytkowników aplikacji.

- LastPass

LastPass(4) zapewnia prostą kontrolę i ujednoliconą widoczność w każdym punkcie wejścia do Twojej firmy, od pojedynczego logowania (SSO) i zarządzania hasłami po adaptacyjne uwierzytelnianie wieloskładnikowe (MFA). LastPass Identity zapewnia lepszą kontrolę zespołom IT.

- Tożsamość ping

Ping Identity(5) buduje bezpieczeństwo tożsamości dla globalnego przedsiębiorstwa za pomocą inteligentnej platformy tożsamości, która oferuje wszechstronne możliwości, w tym jednokrotne logowanie (SSO), uwierzytelnianie wieloskładnikowe (MFA), katalog i wiele innych.

- Uwierz0

Auth0(6) zapewnia prostotę, rozszerzalność i wiedzę fachową w celu skalowania i ochrony tożsamości w dowolnej aplikacji przy użyciu systemów Multi-Factor Authentication.

Często zadawane pytania dotyczące uwierzytelniania wieloskładnikowego

P. Czy nazwa użytkownika i hasło to Multi-Factor Authentication?

O. Jest to metoda uwierzytelniania, w której użytkownik komputera uzyskuje dostęp dopiero po pomyślnym przedstawieniu dwóch lub więcej dowodów w mechanizmie uwierzytelniania: wiedzy, posiadania i dziedziczenia. Dlatego prosta nazwa użytkownika i hasło nie są usługą MFA.

P. Jak bronić się przed atakami Multi-Factor Authentication?

O. Hakerzy mogą bardzo łatwo przełamać system uwierzytelniania dwuskładnikowego. Ataki Multi-Factor Authentication są rzadkie, ponieważ hakerom trudno jest uzyskać wszystkie trzy czynniki. Firmy muszą jednak szkolić swoich pracowników, aby identyfikować wiadomości phishingowe i się od nich różnić.

P. Jak dodać uwierzytelnianie wieloskładnikowe?

A. Włączenie uwierzytelniania wieloskładnikowego (MFA) na Twoim koncie będzie wymagało dodatkowego kroku weryfikacji tożsamości podczas logowania. Po skonfigurowaniu i włączeniu dla konta nasz system będzie wymagał użycia kodu uwierzytelniającego wygenerowanego przez aplikację uwierzytelniającą za każdym razem, gdy logujesz się na swoje konto. Użytkownicy mogą to ustawić dla siebie lub alternatywnie, administratorzy mogą to ustawić dla każdego użytkownika.

Końcowe przemyślenia

Uwierzytelnianie wieloskładnikowe pozwala w elastyczny i łatwy w zarządzaniu sposób zrównoważyć ogólne wrażenia klienta z nowoczesnymi wymogami bezpieczeństwa. Proces logowania, dostęp do poufnych informacji i bezpieczeństwo są największymi problemami wielu firm, pracowników i klientów. Zajęcie się tymi sprawami pokazuje, że troszczysz się o siebie i podejmujesz dodatkowe środki ostrożności i środki, aby chronić swoje systemy.

Inne przydatne zasoby:

Co to jest zarządzanie tożsamością? Przewodnik dla początkujących

Przewodnik dla początkujących dotyczący zarządzania dostępem uprzywilejowanym

5 narzędzi do zarządzania tożsamością i dostępem (IAM) w celu poprawy bezpieczeństwa