Zagrożenie ransomware: zapłać, jeśli kiedykolwiek będziesz chciał ponownie zobaczyć swoje pliki

Opublikowany: 2017-06-07Musisz żyć pod kamieniem, aby nie być świadomym ataku ransomware WannaCry, który miał miejsce na początku tego roku. Ale z drugiej strony musiałbyś też mieszkać pod kamieniem, aby WannaCry nadal znajdował się na czele twojego umysłu.

Żyjemy w świecie, w którym informacje nieustannie przepływają, a nowe wydarzenia na całym świecie są słyszane w ciągu kilku minut. Byłoby więc zupełnie normalne, gdyby większość zapomniała o tym zmasowanym ataku. Jednak nierozsądnie byłoby zapomnieć o WannaCry i koncepcji oprogramowania ransomware, ponieważ z pewnością nie był to pierwszy atak i nie będzie ostatnim.

Ponieważ cyberprzestępcy są w stanie zaatakować jeden z najczęściej używanych systemów operacyjnych i rzucić na kolana 230 000 komputerów i powiązanych firm, oprogramowanie ransomware jest bardzo realnym zagrożeniem, o którym nie należy zapominać.

Co to jest oprogramowanie ransomware?

Cóż, są szanse, że większość z nich zdaje sobie sprawę z tego, czym jest Ransomware. Ale jeśli nie, to świetny czas na naukę. Sama koncepcja jest dość prosta i prawie oczywista, ze słowem „okup” w samym nazwie. Zasadniczo oprogramowanie ransomware jest jak przetrzymywanie plików i informacji na komputerze jako zakładnika, a następnie żądanie okupu za uwolnienie zakładnika. Ale żeby było jeszcze jaśniej, usuńmy z drogi definicję techniczną.

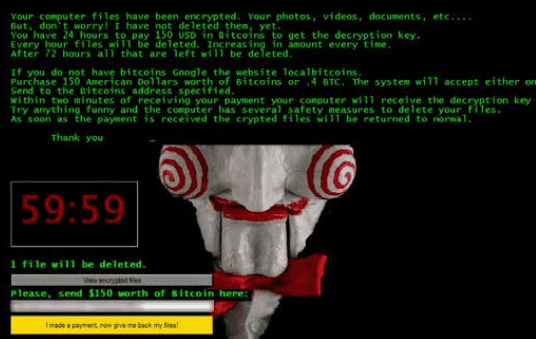

Ransomware to „rodzina błędów komputerowych” lub złośliwe oprogramowanie atakujące, które zasadniczo blokuje zainfekowane urządzenie, szyfrując wszystkie pliki i wymagając określonego „klucza szyfrowania”, aby je odblokować. Teraz dotyczy to nie tylko starego komputera stacjonarnego, ale może nawet wpłynąć na telefon komórkowy, tablet lub serwer.

Gdy urządzenie końcowe jest zaszyfrowane, właściciel lub użytkownik urządzenia nie ma dostępu do żadnych plików ani funkcji na tym urządzeniu. Aby odzyskać dostęp do tego urządzenia, użytkownik musi następnie zapłacić „okup”, pewną kwotę opłaty, aby ponownie uzyskać dostęp do swoich plików i urządzenia.

Więc bez wątpienia najłatwiejszym sposobem zrozumienia tej koncepcji jest to, że ktoś przetrzymuje Twoje pliki lub całe urządzenie jako zakładników. Jeśli nie zapłacisz, nigdy więcej nie zobaczysz tych zdjęć swojego dziecka — ani, co ważniejsze, tych niezwykle poufnych dokumentów związanych z biznesem.

Jak duże jest zagrożenie?

Zaledwie kilka miesięcy przed masowym atakiem WannaCry firma IBM Security opublikowała raport, w którym przyjrzano się bliżej stanowi i przyszłości ataków ransomware. W raporcie „Ransomware: Jak konsumenci i firmy cenią swoje dane” IBM Security zwrócił uwagę na przerażające informacje dotyczące zagrożenia ze strony oprogramowania ransomware.

Od samego początku największym odkryciem jest wzrost popularności oprogramowania ransomware. Chociaż pierwotna koncepcja sięga 1989 roku, kiedy dyskietka zawierająca „kod blokujący” została wysłana do ofiar pocztą śliską, IBM Security zauważył, że ataki ransomware stają się coraz bardziej powszechne od 2014 roku.

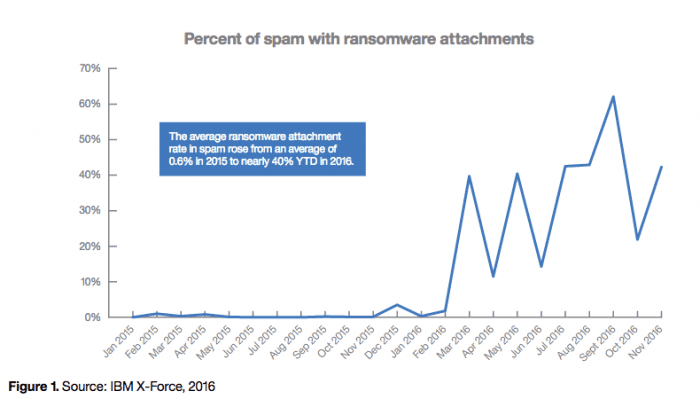

W rzeczywistości zauważyli, że „koncepcja nabrała »niesamowitego rozpędu« dzięki ulepszonym możliwościom szyfrowania wykorzystywanym przez cyberprzestępców i rosnącemu wykorzystaniu kryptowalut, takich jak Bitcoin” lub leżącej u jej podstaw technologii blockchain. Jednak jednoetapowe „ataki ransomware wzrosły czterokrotnie w 2016 r., przy średniej 4000 ataków dziennie”.

FBI poinformowało nawet w 2016 r., że w ciągu pierwszych 3 miesięcy 2016 r. w Stanach Zjednoczonych dokonano ponad 209 MILIONÓW dolarów płatności za oprogramowanie ransomware”. W rzeczywistości jest to „dramatyczny wzrost o 771 procent w porównaniu z zgłoszonymi 24 milionami dolarów” w całym 2015 roku.

FBI szacuje, że oprogramowanie ransomware jest obecnie we właściwym tempie, aby stanowić źródło przychodów cyberprzestępców o wartości około 1 miliarda dolarów w 2016 r. I jak widzieliśmy w maju 2017 r., FBI nie jest zbyt daleko. Więc tak, zagrożenie jest absolutnie ogromne. Nie mówimy tu o płatnościach w wysokości 20 dolarów: IBM Security zauważa, że okupy zostały zgłoszone tak niskie, jak 500 dolarów, ale także tak wysokie, jak w niektórych przypadkach wymagających milionów . Oczywiście w zależności od Twojej firmy okup może być inny — ale zawsze będzie bolało.

Jak to działa?

Teraz, gdy mamy już podstawową wiedzę na temat tego, czym jest atak ransomware i wiemy, że zagrożenie jest bardzo realne, kolejnym elementem układanki będzie zrozumienie, jak dokładnie przeprowadzany jest tego typu atak. W końcu musisz znać swojego wroga, aby go pokonać, a samo zrozumienie podstawowej przyczyny ataków ransomware może wystarczyć, aby im zapobiec.

Tak jak pisałem wcześniej w moim poradniku o bezpieczeństwie sieci, zdrowy rozsądek jest najlepszą praktyką. Żadna ilość zabezpieczeń, zapór sieciowych ani kontrolerów granic sesji nie powstrzyma intruza, jeśli ktoś w sieci po prostu otworzy drzwi na oścież i wpuści atakującego. Tutaj pojawia się koncepcja „inżynierii społecznej”, która polega na oszukiwaniu i manipulowaniu osobami na udostępnianie poufnych informacji, a nawet zezwalanie na dostęp do systemów o ograniczonym dostępie.

Oprogramowanie ransomware, podobnie jak większość ataków złośliwego oprogramowania, jest trochę jak wampiry — muszą zostać zaproszeni, aby uzyskać dostęp. Chociaż nie jest to idealna analogia, pomaga w przekazaniu sedna sprawy. Wirus komputerowy nie może po prostu pobrać się na twoją maszynę bez twojej zgody — zazwyczaj musi istnieć punkt kontaktowy — najczęstszym z nich jest spam z załącznikami, którego wzrost IBM Security również zauważył.

Znasz ten podejrzany e-mail, który dostałeś z tego adresu, który wygląda trochę jak Becky, ale ma dziwny załącznik? Nie otwieraj, nie pobieraj załącznika, nawet na niego nie patrz. Według IBM niechciane wiadomości e-mail i spam są główną przyczyną przedostawania się oprogramowania ransomware do Twojej sieci.

Otwórz wiadomość e-mail lub pobierz załącznik, a ransomware właśnie uzyskał dostęp do twojego komputera. Stamtąd to złośliwe oprogramowanie może skanować systemy plików na punkcie końcowym „i znajdować wszystkie lokalizacje, w których ofiara przechowuje pliki, w tym kopie w tle i pliki kopii zapasowych, a także repozytoria sieciowe, a nawet dyski zewnętrzne podłączone do punktu końcowego”.

Gdy znajdzie wszystko, złośliwe oprogramowanie może przeskoczyć z jednego urządzenia na każde inne w sieci, szyfrowanie przejmuje i blokuje cały system lub cenne informacje, a teraz musisz zapłacić, aby je odzyskać. Ale to nie mówi całej historii. W rzeczywistości, według Malwarebytes Labs, WannaCry nawet nie zaczynał się od szkicowego załącznika do wiadomości e-mail.

Jak rozprzestrzeniło się WannaCry do tej pory?

W końcu to nie jest tak, że 230 000 osób otworzyło tę samą wiadomość e-mail, która umożliwiła WannaCry dostęp do ich komputerów. Ponownie, według Malwarebytes, chodzi o to, że pewne podstępne oprogramowanie i praktyki NSA zostały użyte do znalezienia słabych punktów w sieciach.

„Ten paskudny robak rozprzestrzeniał się za pomocą operacji, która wyszukuje wrażliwe publiczne porty SMB, a następnie wykorzystuje rzekomo wyciekający przez NSA exploit EternalBlue, aby dostać się do sieci oraz (również rzekomy NSA) exploit DoublePulsar w celu ustalenia trwałości i umożliwienia instalacji oprogramowania ransomware WannaCry”.

Teraz jest to trochę techniczne i jeśli chcesz zagłębić się w szczegóły, Malwarebytes wykonuje świetną robotę, rozbijając wszystko. Należy jednak zauważyć, że WannaCry nie zaczęło się od wiadomości e-mail — więc chociaż jest to główne źródło, nie jest jedynym, ani nie budzi największego strachu. WannaCry był „wampirem”, który ewoluował, aby znaleźć własną, unikalną drogę do domu, zamiast być zapraszanym. Och, a WannaCry użył „uzbrojonych” wyczynów (treści EternalBlue i DoublePulsar) z NSA – to również ważne, aby zauważyć .

Ujednolicona komunikacja i oprogramowanie ransomware

Możesz więc myśleć, że oprogramowanie ransomware może być używane tylko do blokowania komputerów, aby uniemożliwić dostęp do plików i samych urządzeń. Cóż, to jedna z największych obaw, ale w stale połączonym świecie rozwiązań chmurowych nie jest to jedyna troska. W rzeczywistości VoIP i Unified Communications są szczególnie narażone na wyjątkowe zagrożenie ransomware.

Podczas samego WannaCry szpitale zgłaszały, że problem dotyczył nie tylko komputerów, ale także szpitalnych systemów telefonicznych. Tego typu oprogramowanie może rozprzestrzeniać się na niemal każde podłączone urządzenie lub system, w tym rozwiązania Unified Communications, których używamy na co dzień w naszej firmie. Ataki VoIP stają się coraz częstsze, a każdy telefon stacjonarny podłączony do sieci, który nie jest odpowiednio zabezpieczony, zapewnia dodatkowe punkty dostępu do sieci. Istnieją również ataki Skype i Type, w których dzwoniący mogą dowiedzieć się, co pisałeś podczas rozmowy telefonicznej, aby umożliwić im nieautoryzowany dostęp do sieci.

Malwarebytes zauważa również, że atak WannaCry wykorzystywał określone protokoły, w szczególności „protokół SMB”. Wyjaśniają, że protokół SMB służy do przesyłania plików między komputerami i jest to ustawienie najczęściej domyślnie włączone na urządzeniach, pomimo braku potrzeby korzystania z protokołu. Malwarebytes szczególnie zaleca użytkownikom wyłączenie SMB „i innych protokołów komunikacyjnych, jeśli nie są używane”.

Obniż ryzyko, chroń swoją firmę

Jak powie każdy ekspert ds. bezpieczeństwa, pierwszą i być może najsilniejszą linią obrony jest po prostu edukacja. Jeśli wiemy, jakie potencjalne zagrożenia czają się za rogiem, wiemy, w jaki sposób te zagrożenia przedostają się do naszych sieci i jak zapobiegać infekowaniu naszych urządzeń.

Ale samo powiedzenie swojemu zespołowi, aby nie otwierało żadnych szkicowych wiadomości e-mail, nie wystarczy. Wszyscy popełniamy błędy i ostatecznie może to być uczciwy błąd, który prowadzi do masowej infekcji. Z drugiej strony, jak widzieliśmy w przypadku WannaCry, te ataki ransomware trafiają nawet na komputery. Jak więc chronić się przed tak ogromnym zagrożeniem? Istnieje kilka podstawowych praktyk, które możemy wziąć pod uwagę.

- Zaktualizuj WSZYSTKO

Raz po raz widzę, jak ludzie ignorują te ostrzeżenia o aktualizacjach na swoich telefonach i komputerach, i raz po raz widzę wyskakujące problemy, które zostały rozwiązane dzięki najnowszym aktualizacjom. Może to być denerwujące, może to zająć trochę czasu, ale musisz zaktualizować swoje urządzenia. Jakkolwiek denerwujące dla Microsoftu jest wymuszanie aktualizacji na komputerach z systemem Windows 10, mają rację. Jeśli istnieje luka w zabezpieczeniach, należy ją naprawić, a te poprawki znajdują się w tych nudnych aktualizacjach komputera. Do diabła, tuż po WannaCry, Microsoft poszedł naprzód i załatał Windows XP — w większości porzucony system operacyjny. Trzymać. Wszystko. W górę. Do. Data.

- Twórz kopie zapasowe WSZYSTKIEGO

Istnieją dwa rodzaje ludzi: ci, którzy tworzą kopie zapasowe swoich danych, i ci, którzy nie przeżyli traumatycznego doświadczenia utraty danych. Gdy Twoja firma polega na pewnych krytycznych informacjach znajdujących się w tych systemach, aby móc działać na co dzień, musisz wykonać kopię zapasową wszystkiego. Jeśli oprogramowanie ransomware zaatakuje i nie możesz uruchomić głównego systemu online, masz przynajmniej sieć bezpieczeństwa, na której możesz polegać, jeśli kopia zapasowa jest aktualna i bezpieczna. Ponieważ oprogramowanie ransomware może przeskakiwać z jednego urządzenia na każde inne w tej samej sieci, kopie zapasowe powinny być przechowywane w unikalnych, bezpiecznych lokalizacjach w bezpiecznych sieciach niezwiązanych z główną infrastrukturą sieciową. Aha, a dane nie są archiwizowane, chyba że są zapisane w TRZECH lokalizacjach. Kluczem jest redundancja.

- Wdrażaj i utrzymuj oprogramowanie zabezpieczające

Choć o oprogramowaniu zabezpieczającym mówiłem już wcześniej, warto o tym wspomnieć. Najlepszym sposobem na rozpoczęcie jest korzystanie z aktualnego oprogramowania antywirusowego i wykrywającego złośliwe oprogramowanie zainstalowanego na wszystkich punktach końcowych pracowników, co jest bezpośrednim zaleceniem IBM Security. IBM zaleca również pójście o krok dalej i skonfigurowanie regularnych skanów oraz automatycznych aktualizacji dla całego oprogramowania antywirusowego. Oprócz oprogramowania antywirusowego i wykrywającego, strażnicy sieci, tacy jak wspomniane wcześniej zapory sprzętowe lub programowe oraz kontrolery granic sesji, pomogą powstrzymać niechciane oczy. Rozważ również VPN dla użytkowników mobilnych i zdalnych.

- Utwórz i utrzymuj plan reagowania na incydenty

Ten punkt współistnieje z personelem edukacyjnym i szkoleniowym i powinien być uwzględniony w ogólnym planowaniu, jeśli chodzi o bezpieczeństwo. Nawet przy wdrożonych wszystkich środkach, aby zapobiec atakowi, istnieje duże prawdopodobieństwo, że nadal może on wystąpić. Opracuj plan reagowania na incydenty, aby kluczowe zespoły wiedziały, jak szybko reagować, aby zapobiec jak największej liczbie szkód. Co najważniejsze, w przypadku ataku ZATRZYMAĆ ROZSZERZENIE. Odłącz wszystkie urządzenia, pozostań poza siecią i korzystaj z urządzeń mobilnych lub osobistych. Pojedyncza zainfekowana maszyna, która pozostaje podłączona, może spowodować, że cała sieć zostanie zainfekowana w ciągu kilku minut — a to przyczynia się do koszmaru bezpieczeństwa w miejscu pracy wyłącznie BYoD.

- Przestań gromadzić exploity

To oczywiście nie dotyczy wszystkich, a nawet wielu firm. Ale pod koniec dnia musimy przestać gromadzić potencjalne exploity i znane złośliwe oprogramowanie, próbując „uzbroić” te narzędzia. To była mocna argumentacja prezesa Microsoftu, Brada Smitha, i warto ją powtórzyć. Uzbrojone exploity NSA były rzekomo wykorzystywane w WannaCry i oczywiście mogą być używane wielokrotnie.

Prawdziwe zagrożenie, które nie zniknie

Jak widać, oprogramowanie ransomware jest bez wątpienia ogromnym zagrożeniem. Jak również wyraźnie widzimy, oprogramowanie ransomware nie zniknie w najbliższym czasie. W rzeczywistości możemy spodziewać się wzrostu liczby ataków ransomware w ciągu najbliższych kilku lat, co widzieliśmy już od 2014 roku. Niestety nie ma idealnej obrony, ale przygotowanie się na jakąkolwiek katastrofę jest lepsze niż czekanie na coś, co miało się najpierw wydarzyć.

Jeśli WannaCry nie jest sygnałem alarmowym, którego Twoja firma musi poważnie traktować, aby poważnie potraktować bezpieczeństwo, to miejmy nadzieję, że nie będzie za późno, gdy nastąpi kolejny masowy atak. Widzieliśmy już, jak jeden exploit dotarł do 230 000 komputerów na całym świecie — kto wie, jak ogromny i szkodliwy może być następny atak?