O estado do BYoD em 2017: como proteger seu pesadelo de segurança

Publicados: 2017-03-10Já falamos bastante sobre tendências antes, analisando as tendências de UC de 2017 e até as tendências de colaboração de equipe de 2017. Uma grande tendência na qual ainda não nos concentramos, porém, é a adoção de políticas de BYoD. À medida que o conceito de mobilidade se torna mais desejável dentro da força de trabalho, o conceito de trazer seu próprio dispositivo para o trabalho faz muito sentido.

É claro que um dos benefícios mais óbvios é a redução de custos para os empregadores, que não precisam mais pagar pelos telefones celulares ou estações de trabalho secundárias de suas equipes. Acredite ou não, porém, a economia não é a principal razão pela qual mais empresas estão adotando essa política. Satisfação dos funcionários, mobilidade e produtividade são os três maiores benefícios do BYoD.

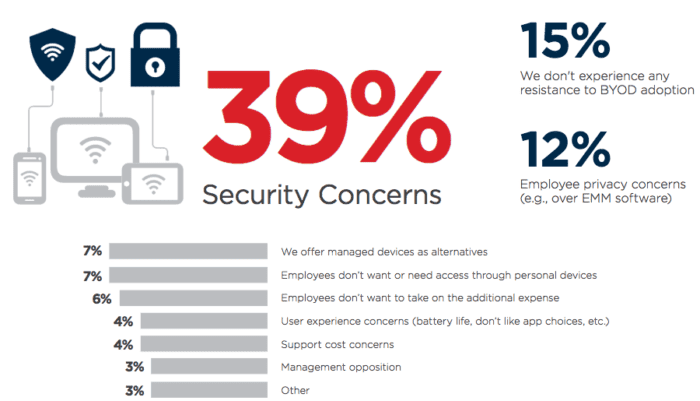

No entanto, ao mesmo tempo, as desvantagens são igualmente gritantes. Faz sentido por que uma empresa hesitaria em adotar essa abordagem, já que a segurança e a privacidade são as maiores preocupações. Recentemente, analisamos o relatório BYoD Spotlight do Crowd Research Partner, que destaca as preocupações e os benefícios desse tipo de política. Queríamos expandir o relatório, compartilhar nossas principais conclusões e oferecer insights sobre como sua empresa pode proteger melhor sua rede enquanto avança para uma cultura de “traga sua própria”.

O risco vale mesmo a pena?

Se sua empresa opera sem a abordagem BYoD há muitos anos, você provavelmente está pensando: “Por que se preocupar?” A possibilidade aumentada de uma violação de segurança realmente vale a pena dar aos membros de sua equipe a liberdade de usar seus próprios telefones? Embora tenhamos destacado os prós e contras do BYoD no passado, vale a pena olhar novamente. Afinal, muitos pensam que essa abordagem, se houver, promove o conceito de shadow IT — o conceito de funcionários adotando suas próprias soluções sem consultar a TI. Sem dúvida, a maior resistência à adoção dessas políticas decorre de preocupações de segurança.

Isso pode levar a problemas de compatibilidade, bloqueios de colaboração e, é claro, preocupações de segurança. Por exemplo, o Cisco Spark é uma escolha incrível para qualquer equipe que deseja segurança intensa. O Slack, por outro lado, é menos que estelar quando se trata de segurança. Essa deficiência causou uma explosão de alternativas do Slack focadas em segurança. Todas as suas comunicações seguras saem pela janela assim que uma equipe decide usar o Slack em vez do Spark, mesmo que as outras equipes usem o último.

A pesquisa da Crowd concluiu que “12,1 bilhões de dispositivos móveis estarão em uso até 2018; metade dos empregadores do mundo exige BYOD até 2017; 67% dos CIOs e profissionais de TI estão convencidos de que a mobilidade impactará suas organizações tanto ou mais do que a Internet causou na década de 1990.”

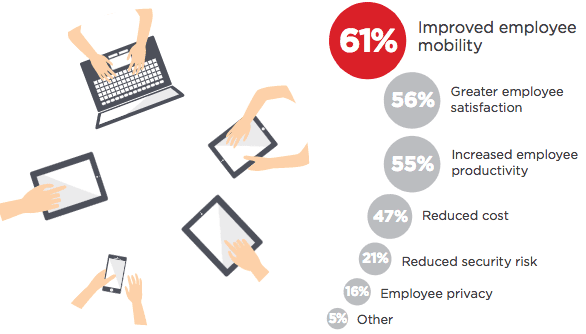

Realisticamente, os benefícios que sua equipe pode obter com essas políticas podem superar as preocupações de segurança. A multidão notou que uma abordagem BYoD fornece:

- Maior mobilidade

- Maior satisfação dos funcionários

- Um grande aumento de produtividade

- Economia de custos, é claro

Agora, a satisfação pode parecer uma medida superficial no início, mas foi provado repetidas vezes que trabalhadores felizes são trabalhadores produtivos. Como eu disse no passado, a experiência do usuário é fundamental — se um aplicativo ou solução for complicado, ninguém o usará. Forçar seus funcionários a usar os mesmos dispositivos possivelmente desatualizados pode deixar os funcionários chateados lutando contra a tecnologia com mais frequência do que trabalhando. Abaixo estão os resultados de uma pesquisa em que as empresas foram questionadas sobre qual seria o maior benefício desse tipo de política:

Vale ressaltar que esses percentuais não somam 100% porque algumas empresas que participaram da pesquisa selecionaram vários aspectos. Isso apenas destaca ainda mais os benefícios de uma abordagem BYoD.

Portanto, se você deseja ser um negócio de ponta e aproveitar qualquer vantagem possível, é seguro dizer que adotar a abordagem “traga seu próprio” permitiria que seus funcionários se concentrassem em seu trabalho. Isso leva a equipes felizes, produtivas e realizadas.

Riscos a considerar

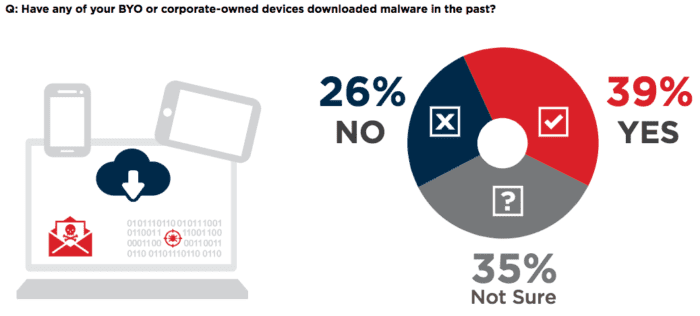

Como mencionamos anteriormente, os principais riscos associados a uma abordagem BYoD dizem respeito à segurança e à privacidade. Esses são tópicos incrivelmente amplos, mas é possível condensar os dois. Permitir que os concorrentes acessem o cofre secreto metafórico de sua empresa é um exemplo gritante. Assim, toda empresa deve planejar sua abordagem BYoD da maneira certa. Malware, em geral, é uma grande preocupação. Na verdade, 39% das empresas pesquisadas disseram ter encontrado um dispositivo BYO em sua rede que baixou malware.

O risco de ataques de ransomware também é uma preocupação crescente. Esses são ataques nos quais os hackers entram em sua rede para desligá-la – ou partes dela – ou coletar informações e manter tudo como refém. Esses invasores forçam sua empresa a pagar um centavo para recuperar suas coisas. No entanto, não importa o ataque, a grande maioria das empresas afirma que as preocupações de segurança são sua maior barreira BYoD.

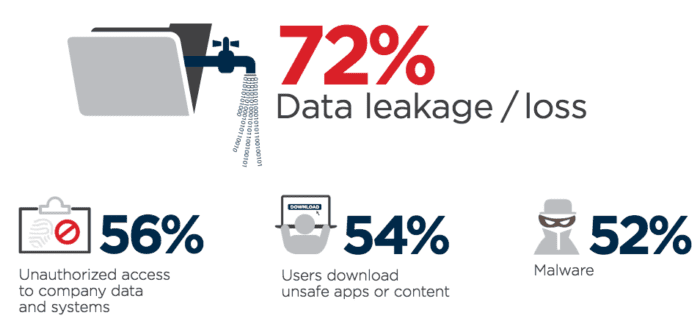

Especificamente, o que as empresas mais temem são o vazamento e a perda de dados. A ideia de permitir que pessoas não autorizadas acessem as informações cruciais e privadas de sua empresa é um grande obstáculo a ser superado. Tais riscos incluem:

- Vazamento de dados ou perda de dados

- Acesso não autorizado a dados e sistemas da empresa

- Os usuários baixam aplicativos inseguros e acessam conteúdo não autorizado

- Malware e outros softwares infecciosos, como o ransomware mencionado anteriormente

- Dispositivos perdidos e roubados

- Explorações de vulnerabilidade em dispositivos não seguros

- A incapacidade de controlar a segurança do endpoint

- Garantir software de segurança atualizado em todos os dispositivos

- Conformidade com o regulamento

- Ataques de rede via WiFi não seguro

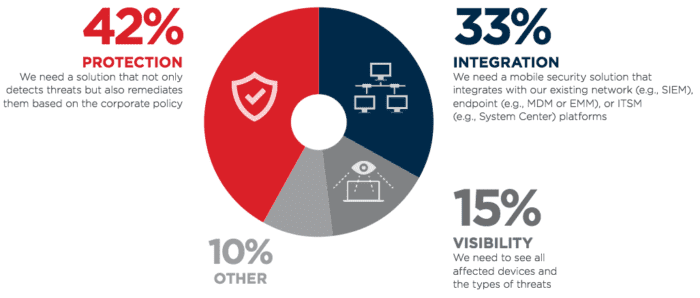

Além das preocupações de segurança, a maioria das empresas cita a integração como o segundo maior obstáculo. As integrações nos permitem fazer coisas como reconstruir o Slack para se adequar aos trabalhadores remotos. Todos sabemos como as integrações são importantes. As empresas pesquisadas disseram que uma solução de segurança móvel que possa se integrar à rede existente e à pilha de aplicativos é uma alta prioridade.

As empresas também estão preocupadas com a visibilidade da rede de quaisquer ameaças ou dispositivos comprometidos. Na verdade, 35% das empresas relataram que o BYoD exigia recursos de TI adicionais para gerenciar a segurança móvel. Isso representa um ponto muito bom: a segurança pode ser cara, demorada e prejudicar as prioridades mais altas de sua empresa.

Ao examinarmos abaixo, porém, você verá que proteger seus aplicativos BYoD e sua rede não precisa ser complicado.

Assuma o controle e proteja sua rede BYoD

Um escritório BYoD não precisa significar um buraco negro de pesadelos de segurança. (Deixaremos isso para a IoT.) Assim como discutimos sobre a proteção de sua rede VoIP, as políticas e práticas de segurança mais simples ajudarão a manter tudo bloqueado. Agora, o bom senso é, em última análise, a melhor defesa quando se trata de manter seus dados seguros. Assim, em primeiro lugar, certifique-se de que suas equipes tenham o mínimo de espaço possível para erros.

Estabeleça práticas e protocolos de segurança adequados

Não estou falando de protocolos como SIP e H.323, que permitem que seu serviço de VoIP exista, mas de boas diretrizes antiquadas. Sem dúvida, o maior risco nessa abordagem virá de não regular como as equipes funcionam e utilizam seus dispositivos pessoais. Assim como qualquer outra coisa na vida, ignorar o problema não fará com que ele desapareça.

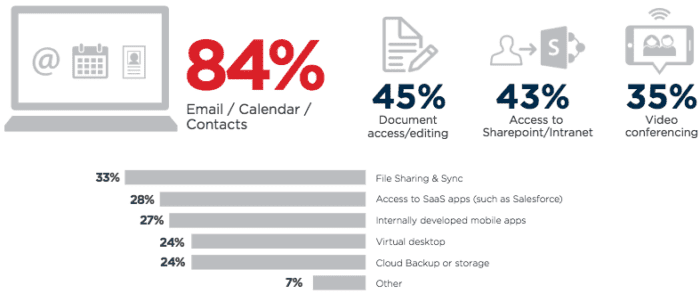

Acima está outro conjunto de resultados de pesquisa em que as empresas classificaram suas funções ideais de um dispositivo BYO e para que elas permitiriam que suas equipes usassem seus dispositivos. Esses aspectos são importantes a serem considerados ao considerar políticas, diretrizes e aplicativos ou funções aprovados. Geralmente, as regras e regulamentações que sua empresa (especificamente seu departamento de TI) decide adotar devem variar com base nessas funções e funções específicas da equipe.

Diretrizes de uso aceitas :

Comece logo no início. Determine o que se qualifica e o que não se qualifica como uso aceito para sua equipe. Defina claramente o uso comercial aceitável com atividades específicas que apoiam direta ou indiretamente seus negócios. Limitar, mas não banir totalmente, a comunicação pessoal pode ajudar a estabelecer como seus funcionários devem ver o BYoD.

É claro que limitar o acesso à web é um bom começo; no entanto, estudos mostraram que a navegação na Web pode ser benéfica para a produtividade, portanto, não exagere. Mais importante, limite como e quando suas equipes podem armazenar ou transmitir informações confidenciais em seus dispositivos móveis. As verificações de segurança de rotina são uma ótima política para garantir que cada dispositivo esteja atualizado e em conformidade com as diretrizes.

Critérios para aplicativos permitidos :

É impossível banir todos os aplicativos e impedir que suas equipes instalem seus favoritos em seus dispositivos pessoais. Dito isso, forneça critérios para o que deve ser utilizado para o trabalho e tente definir a consistência em todos os aspectos. Como discutimos anteriormente, shadow IT pode ser um grande problema.

Garantir que todas as suas comunicações ocorram na mesma plataforma é importante na manutenção da segurança. Também é possível simplesmente proibir aplicativos que não são de provedores conceituados, como o Google Play ou a Apple App Store. Alguns dispositivos até permitem que a TI ative ou desative downloads de aplicativos de locais não oficiais.

Práticas de Saída de Funcionários:

Quando um funcionário sai da equipe, seu dispositivo ainda pode conter todas as informações, dados, comunicações e arquivos anteriores relacionados aos negócios. O primeiro passo que sua empresa pode tomar é estabelecer uma política para a saída de funcionários. Uma política de desligamento de funcionários é uma das melhores práticas de segurança que sua empresa pode empregar.

Não é realista pedir aos funcionários que estão saindo para limpar tudo de seus dispositivos pessoais, mas remover pelo menos todas as comunicações e aplicativos de negócios faz sentido.

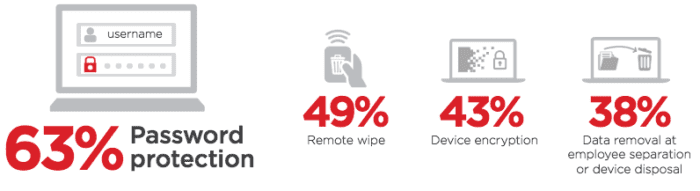

Políticas de senha:

A maioria das pessoas considera as senhas como garantidas – elas reutilizam o que for mais fácil de lembrar. Poderíamos entrar em toda uma discussão sobre as melhores práticas de senha, mas isso é outro tópico para outro dia. Basta dizer que uma maneira simples de ficar por dentro das senhas é estabelecer uma política de tempo limitado.

No mínimo, sua política deve exigir que os funcionários alterem suas senhas rotineiramente e exigir um conjunto rigoroso de requisitos de senha para evitar ataques simples de força bruta.

Verificações de segurança de rotina:

Uma coisa é empregar um conjunto de diretrizes e políticas, mas outra é aplicá-las. Afinal, de que servem suas regras se ninguém as está seguindo porque ninguém as está aplicando? Uma grande empresa com o luxo de um departamento de TI terá o benefício de uma equipe dedicada a garantir as melhores medidas de segurança.

Realisticamente, porém, qualquer empresa de tamanho pode e deve estabelecer verificações de segurança simples. Uma vez por mês, reúna sua equipe para redefinir senhas e revisar suas políticas. A análise por si só pode ajudar sua empresa, por exemplo, melhorando seus relatórios de chamadas VoIP. Abaixo, discutimos as ferramentas disponíveis para relatórios de auditoria poderosos, que incluem registro, monitoramento e acesso remoto.

Implante e utilize o conjunto certo de ferramentas

Faria sentido seguir com o conjunto certo de ferramentas para o trabalho se sua empresa estabelecer políticas de uso adequadas.

Essa é uma ideia ampla, mas a utilização de soluções voltadas para a empresa ajudará a minimizar os riscos de segurança e os problemas de compatibilidade entre as equipes. As soluções de gerenciamento de dispositivos móveis são as maneiras mais fáceis de colocar tudo sob o mesmo teto. No entanto, sua empresa não precisa desembolsar para manter sua rede segura com as políticas corretas. Estas também podem ser classificadas como Medidas de Controle de Risco.

Essa é uma ideia ampla, mas a utilização de soluções voltadas para a empresa ajudará a minimizar os riscos de segurança e os problemas de compatibilidade entre as equipes. As soluções de gerenciamento de dispositivos móveis são as maneiras mais fáceis de colocar tudo sob o mesmo teto. No entanto, sua empresa não precisa desembolsar para manter sua rede segura com as políticas corretas. Estas também podem ser classificadas como Medidas de Controle de Risco.

Gerenciamento de dispositivos móveis:

Agora, essas soluções estão em uma classe própria. Geralmente focados no mercado corporativo, eles podem estar fora do alcance de algumas equipes menores que estão apenas usando seus telefones e computadores pessoais. No entanto, se sua empresa quiser levar a segurança tão a sério quanto deveria, investir na solução certa pode ajudar muito.

Essas ferramentas podem ser usadas para automatizar o processo de remoção de dados comerciais do telefone de um usuário. Eles podem até definir regras de “geofencing”, que limitam onde os usuários podem acessar seus aplicativos ou contas comerciais. Algumas soluções populares incluem SOTI MobiControl, Vmware AirWatch, Citrix XenMobile e Microsoft Intune.

Criptografia de dados e dispositivos:

Como observamos anteriormente, nem todas as empresas sentirão a extrema necessidade de investir em uma solução corporativa, mas isso não as deixa sem alternativas. É possível montar uma solução segura por conta própria, utilizando os métodos corretos de comunicação e o maior número possível de aplicativos.

Já observei várias vezes como o Cisco Spark é seguro, mas apenas para enfatizar novamente: a Cisco nem consegue ver suas comunicações. Você pode garantir a criptografia adequada do dispositivo de várias maneiras, mas uma das mais acessíveis e óbvias é configurar uma Rede Privada Virtual (VPN) – algo que toda empresa deveria ter.

Acesso remoto ao dispositivo:

O acesso remoto ao dispositivo existe como uma categoria própria e pode ser utilizado para vários cenários diferentes. Se seus funcionários móveis precisarem de suporte ou assistência, os aplicativos de acesso remoto a dispositivos são uma dádiva de Deus para as equipes de TI. Eles também podem ser usados para garantir a segurança e ajudar a remover dados de funcionários que estão saindo ou garantir que as equipes estejam seguindo as diretrizes adequadas.

Essas ferramentas também podem ajudar nas verificações de segurança de rotina se essa for uma política que sua empresa gostaria de implantar. As ferramentas de limpeza remota também são comuns, e as duas geralmente podem ser classificadas na mesma categoria.

Autenticação de dois fatores:

Caso sua empresa opte por usá-lo, a autenticação de dois fatores funcionará de mãos dadas com sua VPN. A autenticação de dois fatores é uma das maneiras mais simples de proteger ainda mais suas contas e dispositivos. Pense nisso como a fechadura de uma porta da frente. A autenticação de dois fatores exige que os usuários se identifiquem por uma segunda medida além da senha. De fato, Twilio e Nexmo são duas das plataformas mais populares que tornam isso possível.

Como os usuários se identificam depende do aplicativo e do caso de uso. No entanto, geralmente envolve o envio de um código de tempo limitado por telefone, mensagem de texto ou e-mail. Algumas empresas podem até ir além e equipar suas equipes com chaveiros “autenticadores” – que geram uma sequência de números aleatórios toda vez que um usuário faz login ou estabelece uma conexão VPN.

Firewalls e antivírus:

Já vimos a diferença entre firewalls de software e hardware antes e queremos enfatizar novamente como essas ferramentas são cruciais para proteger sua rede. Embora não seja possível instalar um firewall de software no celular BYoD de cada membro da equipe, proteger sua rede com um firewall de hardware ou até mesmo um Session Border Controller é uma das melhores maneiras de bloquear toda a sua rede.

Se sua empresa usa um firewall como primeira e segunda linha de defesa, ela também será configurada com uma VPN. Essas ferramentas também podem ajudar a evitar os temidos ataques DDoS que deixam até mesmo as maiores redes de joelhos. As soluções antivírus são outra ferramenta semelhante que geralmente funciona em conjunto com uma configuração de firewall adequada e deve ser utilizada em todos os dispositivos, sempre que possível.

BYoD veio para ficar

Se sua empresa deseja obter algum tipo de vantagem, definitivamente vale a pena considerar o BYoD. Como vimos, a grande maioria das empresas que utilizam essa política vê os benefícios superando as preocupações. A segurança é incrivelmente importante para qualquer negócio, e eu disse várias vezes que todos precisam levar isso a sério.

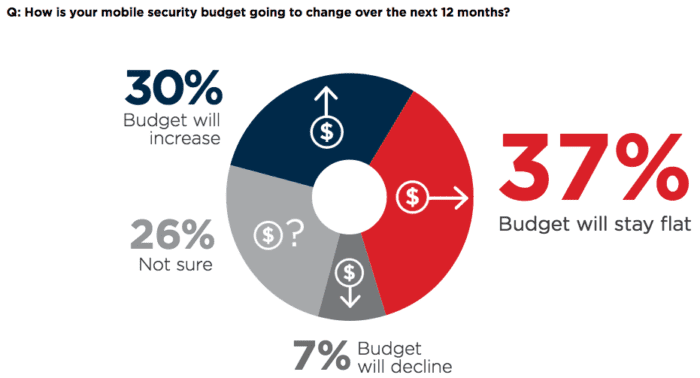

No entanto, isso não significa que sua empresa não possa aproveitar uma abordagem BYoD. Medidas de bom senso por si só irão percorrer um longo caminho para manter seus dados bloqueados. Na verdade, basta um pequeno investimento, tanto em tempo quanto em dinheiro, para empregar práticas de segurança simples. Enquanto 30% das empresas viram seu orçamento aumentar, ainda mais viram seu orçamento ficar estável e 7% viram diminuir. No geral, o BYoD é uma das maiores tendências de UC e força de trabalho que está crescendo junto com o conceito de mobilidade que agora prezamos.

No entanto, isso não significa que sua empresa não possa aproveitar uma abordagem BYoD. Medidas de bom senso por si só irão percorrer um longo caminho para manter seus dados bloqueados. Na verdade, basta um pequeno investimento, tanto em tempo quanto em dinheiro, para empregar práticas de segurança simples. Enquanto 30% das empresas viram seu orçamento aumentar, ainda mais viram seu orçamento ficar estável e 7% viram diminuir. No geral, o BYoD é uma das maiores tendências de UC e força de trabalho que está crescendo junto com o conceito de mobilidade que agora prezamos.

Praticamente todos os fornecedores contemporâneos estão focados na mobilidade, e todas as empresas devem reconhecer os benefícios que isso pode trazer para a mesa. O estado atual do BYoD deve estar focado na adoção crescente, mas, mais importante, na segurança. As empresas têm o direito de se preocupar com a segurança, mas também devem reconhecer como pode ser simples manter tudo seguro. Não deixe que o medo de um hack de backdoor impeça sua empresa de tomar a decisão certa e empregar as políticas certas para sua equipe.