Como a Cisco transformou a Spark Cloud em Fort Knox

Publicados: 2016-07-18Está bastante claro nas discussões em torno da plataforma Spark da Cisco no Cisco Live que a gigante da UC está colocando muito peso nas mensagens de negócios e na colaboração em equipe. Durante meu tempo na conferência em Las Vegas, tive a chance de não apenas falar com Jonathan Rosenberg e Jens Megger, mas também participar de suas discussões sobre o Spark e para onde a plataforma irá a seguir. É seguro dizer que a Cisco está procurando alavancar sua enorme base de usuários de 215 milhões de clientes para aproveitar ao máximo o Spark e realmente empurrá-lo para o mainstream.

Rosenberg disse durante sua palestra no Enterprise Messaging que o Business Messaging será a próxima grande mudança nas tecnologias de comunicação para equipes grandes e pequenas. Antes era só ligar, todos os escritórios precisavam de um sistema telefônico para manter contato (e eventualmente chamadas de vídeo podem ser incluídas aqui), e então, quando o e-mail apareceu, todos tiveram que adotar a caixa postal eletrônica instantânea. Agora, disse Rosenberg, o Business Messaging está surgindo para substituir o e-mail. Não que o e-mail vá desaparecer, assim como nosso correio tradicional padrão ainda não foi dissolvido, mas as plataformas de colaboração em equipe capacitarão as equipes a realizar mais e mais rapidamente.

Segurança é a chave

Mas quando você espera que grandes players corporativos adotem sua plataforma, você deve levar em conta pelo menos um aspecto importante – e isso é a segurança. Nenhuma empresa quer um terceiro bisbilhotando suas comunicações internas, mesmo que isso signifique o próprio provedor do serviço. Para garantir que todos adotem sua plataforma, você deve garantir que todos se sintam seguros ao utilizá-la. A Cisco se esforçou para marcar todas as caixas quando estavam construindo o Spark desde o início – eles até se esforçaram para estabelecer a criptografia de ponta a ponta na estrutura do Spark. Todo o sistema foi desenvolvido com segurança e criptografia em mente.

Um dos principais benefícios dos Serviços em Nuvem é o fato de que as atualizações na plataforma podem ocorrer tão rapidamente quanto o provedor de serviços em nuvem pode implantá-las. Um novo recurso pode ser lançado no segundo em que estiver pronto e ser rapidamente enviado para a base de usuários existente, isso pode ser chamado de “agregação de valor”.

Resposta da Cisco

No entanto, para a maioria dos produtos de consumo, a agregação de valor é feita às custas dos usuários. Geralmente exigindo acesso total aos dados e conteúdo do usuário, o serviço pode parecer vulnerável. Ou, por outro lado, serviços bloqueados que garantem a segurança sacrificarão esses recursos de valor agregado para manter tudo agradável e seguro. Quando comparado a outras soluções como o Slack, o Spark ganha alguns pontos extras quando se trata de seu alto nível de segurança.

O que a Cisco fez com o Spark foi encontrar um bom equilíbrio no meio. Criptografia de ponta a ponta que oferece às empresas a capacidade de escolher especificamente quais integrações de valor agregado elas gostariam de incluir. Indo um passo adiante, enquanto a Cisco bloqueia seus dados, a empresa pode ter acesso total como quiser.

A Cisco disse que o sistema conta com uma “arquitetura aberta para distribuição segura de chaves de criptografia e confidencialidade dos dados”. Isso significa essencialmente que o conteúdo é criptografado no cliente de cada usuário e permanece assim até chegar ao destinatário. Nada entre cada cliente tem acesso às chaves de descriptografia, a menos que a Empresa decida fornecer tal acesso aos usuários.

Então, como tudo funciona

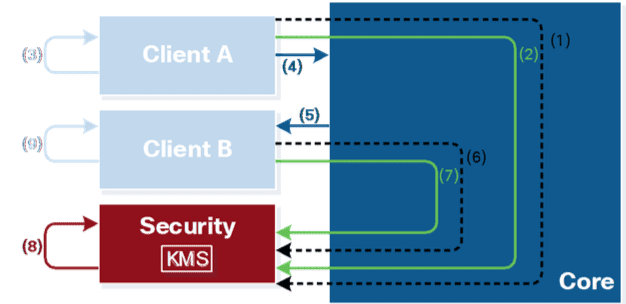

Para permitir o acesso à descriptografia, a Cisco introduziu um sistema de chaves para fornecer acesso total aos dados, se necessário, e se concedido aos usuários. Este sistema, o Key Management Server (KMS) é a base da criptografia de ponta a ponta no Spark. Este servidor irá criar, armazenar, autorizar e fornecer acesso às chaves de criptografia. Essencialmente, o KMS é o guardião de todos os seus dados e arquivos. Com base nas permissões definidas pela empresa, apenas alguns usuários podem ter acesso (indivíduos de TI), enquanto a própria Cisco não consegue ver seu conteúdo. Cada Enterprise tem seu próprio KMS exclusivo.

KMS = Key Management Server, seu Cisco Spark Gatekeeper

O próprio KMS é separado da unidade Core do Spark, eles são seus próprios “reinos” trabalhando em conjunto. Enquanto o KMS está localizado no Security Realm, todo o resto pode ser rotulado como a unidade Core do Spark. Manter os domínios separados é o que garante a criptografia de ponta a ponta. Os elementos principais da plataforma não têm acesso às chaves de criptografia e o sistema depende do KMS para autenticar os tokens de acesso que não são usados em nenhum outro lugar na nuvem.

Como a Cisco coloca, isso “garante o acesso apropriado às chaves de criptografia, ao mesmo tempo em que garante que nenhum componente de serviço principal possa acessar essas comunicações ou chaves que o KMS armazena”.

Em apenas mais um passo para fornecer controle total ao usuário final, a Cisco ainda permite a opção do domínio de segurança como uma solução hospedada – dessa forma, a Cisco faz todo o trabalho pesado – ou uma solução local para a empresa extremamente cautelosa que realmente deseja trancar tudo. Com uma solução hospedada, todos os serviços no Security Realm estão localizados e operados em um locatário separado em uma infraestrutura separada. Com a premissa, bem, isso cabe à empresa decidir.

O processo em ação

Para encurtar a história, quando um usuário deseja enviar uma mensagem para a sala do Spark, a primeira etapa do cliente desse usuário é estabelecer um canal seguro entre o cliente e o KMS. Esta etapa requer um processo de autenticação entre o cliente e o KMS, impossibilitando que a Cisco ou terceiros visualizem ou mesmo modifiquem qualquer informação em trânsito. Após o processo de autenticação, o cliente utilizará o canal estabelecido para solicitar uma nova chave de criptografia necessária para criptografar o conteúdo que será enviado para outro cliente.

Depois que a mensagem é gravada, o cliente criptografa a mensagem com uma chave de conversa e a rotula com a ID da sala do Spark de destino e a envia para o núcleo. O núcleo então recebe uma mensagem criptografada e, como é mantido separado do Security Realm, não tem acesso às chaves de conversa necessárias para descriptografar a mensagem. O núcleo procura o destinatário e envia a mensagem criptografada a caminho da sala de recebimento, mas também armazena a mensagem em um banco de dados associado à sala de recebimento.

Agora o processo acontece ao contrário, o cliente receptor recebe uma mensagem criptografada e entra em contato com o KMS para obter a chave necessária para descriptografar a mensagem. O KMS autentica os dois usuários para verificar as permissões necessárias para abrir a mensagem e distribui a chave de conversa ao destinatário para que seu cliente possa descompactar e ler a mensagem.

Se tudo estiver criptografado, como funciona a pesquisa?

Como o próprio Core nunca vê nenhum conteúdo que você está transmitindo, você não pode permitir uma pesquisa simples de mensagens por meio do próprio serviço de nuvem. Para combater isso, a Cisco criou algo bastante único – eles incorporaram um componente Indexer diretamente no Security Realm. Assim como o KMS, o Indexador é completamente separado do Core, mas está muito próximo do KMS. Essencialmente, o Indexador cria e consulta o índice de pesquisa no KMS. Dessa forma, tudo permanece criptografado, mas pesquisável.

Acontece que o Indexador é na verdade um Spark Bot que é convidado para todas as salas, dependendo da política da Empresa. Toda vez que um usuário envia uma mensagem, o Indexador recebe uma cópia do conteúdo criptografado,  e como o cliente, conversa com o KMS para acessar a chave de conversação necessária para abrir a mensagem. O Indexador aplica um hash, uma forma de autenticação, a cada palavra dentro da mensagem enviada e compila uma lista de todas as palavras hash que pertencem à sala específica onde a mensagem foi recebida.

e como o cliente, conversa com o KMS para acessar a chave de conversação necessária para abrir a mensagem. O Indexador aplica um hash, uma forma de autenticação, a cada palavra dentro da mensagem enviada e compila uma lista de todas as palavras hash que pertencem à sala específica onde a mensagem foi recebida.

O Indexador é inteligente o suficiente para adicionar palavras aleatórias para garantir que as mensagens não possam ter sua criptografia revertida. A lista de hashes é então enviada para o Spark Cloud e armazenada no índice de pesquisa enquanto estiver em seu estado criptografado. Agora você tem um índice pesquisável e totalmente criptografado.

O melhor de dois mundos

A Cisco queria realmente fornecer a tranquilidade de que mesmo a empresa mais paranóica pudesse se sentir segura ao enviar seus dados e arquivos por meio da plataforma Spark Cloud. Outros aplicativos de consumo permitem, ou podem até contar com o acesso aos dados pelo próprio serviço. Com criptografia de ponta a ponta tão profundamente enraizada no desenvolvimento do Spark, e até mesmo a capacidade de hospedar seu próprio domínio de segurança, definir seus próprios parâmetros e provisões, você tem o Fort Knox of Business Messaging and Team Collaboration.