O Guia Completo sobre Mascaramento de Dados

Publicados: 2020-03-04O que é Mascaramento de Dados?

O mascaramento de dados é um processo de mascarar ou ocultar os dados originais com os alterados. Neste, o formato permanece o mesmo, e apenas o valor é alterado. Isso é estruturalmente idêntico, mas a versão errada dos dados é usada para treinamento do usuário ou teste de software. Além disso, a principal causa é manter os dados reais seguros nas ocasiões em que não são necessários.

Embora as organizações tenham regras e regulamentos rígidos para manter seus dados de produção seguros, no caso de terceirização de dados, problemas podem surgir. Por isso, a maioria das empresas não se sente à vontade para mostrar seus dados publicamente.

- Definição

- Quem usa o Mascaramento de Dados?

- Tipos

- Ferramentas para executar

- Técnicas para conhecer

- Exemplos de mascaramento de dados

Quem usa o Mascaramento de Dados?

Para cumprir os Requisitos Gerais de Proteção de Dados (GDPR), as empresas demonstraram interesse em aplicar o mascaramento de dados para garantir a segurança de seus dados de produção. De acordo com as regras e regulamentos do GDPR, todas as empresas que recebem os dados de cidadãos da UE devem estar muito cientes da sensibilidade do problema e tomar algumas medidas para evitar qualquer inconveniente.

Portanto, torna-se inevitável para as empresas que eles utilizam manter seus dados confidenciais seguros. Enquanto isso, existem diferentes tipos de dados que podem ser usados, mas os seguintes são mais frequentemente usados em áreas de negócios:

- Informações de saúde protegidas (PHI)

- Propriedade Intelectual (ITAR)

- Informações de cartões de pagamento PCI-DSS

Todos os exemplos acima estão sob a obrigação que deve ser seguida.

Tipos de mascaramento de dados

O mascaramento de dados é uma técnica especial aplicada para tornar seus dados inacessíveis para usuários que não são de produção. Está se tornando popular entre as organizações, e a razão por trás disso é uma crescente ameaça à segurança cibernética. Então, para lidar com essa ameaça de dados, a técnica de mascaramento é aplicada. Tem diferentes tipos que atendem à mesma causa, mas sua forma de proceder permanece diferente. Agora, existem dois tipos principais, um é estático e o segundo é dinâmico.

Mascaramento de dados estáticos

No caso de mascaramento de dados estáticos, uma duplicata do banco de dados é preparada e é idêntica ao banco de dados real, exceto pelos campos que devem ser falsificados ou mascarados. Este conteúdo fictício não influencia o funcionamento do banco de dados no momento do teste no mundo real.

Mascaramento de Dados Dinâmicos

No mascaramento dinâmico de dados, as informações importantes são alteradas apenas em tempo real. Assim, os dados originais serão vistos apenas pelos usuários, enquanto os usuários não privilegiados poderão ver apenas os dados fictícios.

Acima estão os principais tipos de mascaramento de dados, mas os tipos a seguir também são usados.

Ofuscação de dados estatísticos

Os dados de produção da empresa possuem diferentes números que são chamados de estatísticas. O mascaramento dessas estatísticas é chamado de ofuscação de dados estatísticos. Os usuários que não são de produção nunca poderiam ter uma estimativa das estatísticas reais nesse tipo de mascaramento de dados.

Mascaramento de dados em tempo real

O mascaramento de dados em tempo real é aplicado onde a transferência de dados de ambiente para ambiente é feita. Esse tipo é explicitamente adequado para ambientes que realizam implantação contínua para aplicativos altamente integrados.

Ferramentas de mascaramento de dados

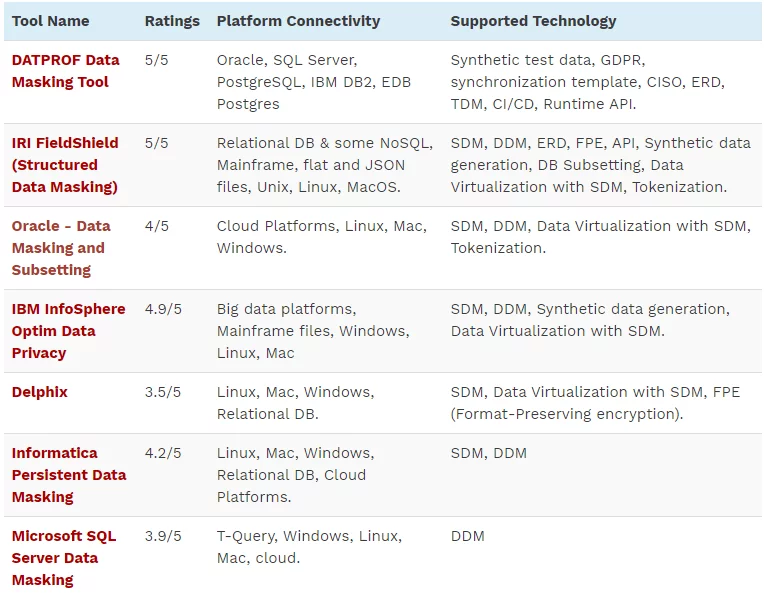

Como todos sabemos, a tecnologia está em constante desenvolvimento diariamente, e as soluções de diferentes problemas estão sendo modificadas. Assim, as ferramentas que estavam disponíveis adicionaram um novo lote a elas com eficiência e qualidade de trabalho ainda melhores. Portanto, aqui temos algumas das mais recentes soluções ou ferramentas de mascaramento de dados que são usadas para executar.

- Ferramenta de mascaramento de dados DATPROF

- IRI Field Shield (Mascaramento de Dados Estruturados)

- Mascaramento e Subconfiguração de Dados Oracle.

- Privacidade de dados do IBM INFO SPHERE Optim

- Delphix

- Mascaramento de dados do Microsoft SQL Server

- Mascaramento de dados persistentes de informações

Mais detalhes das ferramentas foram fornecidos na tabela a seguir:

Fonte: https://www.softwaretestinghelp.com/data-masking-tools/

Portanto, essas são ferramentas de renome, que também podem ser chamadas de soluções de mascaramento de dados ou estratégia de mascaramento de dados.

Técnicas de mascaramento de dados

Existem inúmeras técnicas que são aplicadas para aproveitar a oportunidade. Com o passar do tempo, os desafios estão ficando maiores e as soluções também estão se tornando diversas.

Anteriormente, havia poucas técnicas que eram aplicadas, mas agora há uma série de técnicas que podem ser implementadas. Além disso, o objetivo do usuário permanece bem atendido usando todas as técnicas fornecidas, mas as funcionalidades podem ser diferentes no caso de técnicas diferentes. Assim, algumas das técnicas de mascaramento de dados mais famosas foram dadas abaixo:

Embaralhando

Esta é uma das técnicas mais utilizadas. Nesta técnica, os dados são embaralhados dentro das colunas. Mas isso não é usado para dados de alto perfil, porque o embaralhamento pode ser revertido decifrando o código de embaralhamento.

Criptografia

Esta é a técnica mais complexa. Normalmente, na criptografia, o usuário precisa produzir a chave para visualizar os dados originais. Mas, entregar a chave a alguém que não tenha autorização para ver os dados originais pode causar sérios problemas.

Variação de número e data

A estratégia de alteração numérica é útil para aplicar a campos relacionados a dinheiro e a datas.

Mascarando

Nesta técnica, todos os dados não são mascarados. Existem certas estatísticas que são mascaradas, de modo que o valor original não pode ser descoberto.

Anulação ou exclusão

Essa técnica é usada apenas para evitar a visibilidade de diferentes elementos de dados. Esta é a técnica mais simples que pode ser usada para aplicar o mascaramento de dados. Mas, para encontrar os dados visíveis, o método de engenharia reversa pode ser aplicado. Portanto, não é muito adequado para os dados confidenciais.

Regras complexas adicionais

Regras complexas adicionais não podem ser chamadas de técnica. Mas estas são as regras que podem ser aplicadas a qualquer tipo de mascaramento para torná-lo mais invencível contra qualquer intrusão de um usuário não autorizado. Essas regras incluem regras de sincronização interna de linha, regras de sincronização interna de coluna, etc.

Substituição

Esta é a técnica de mascaramento mais adequada. Nesta técnica, qualquer valor estatístico autêntico é adicionado para mascarar os dados originais. Dessa forma, o usuário não autêntico não acha esse valor duvidoso, e os dados também permanecem preservados. Essa técnica é aplicada na maioria dos casos em que uma informação sensível deve ser ocultada.

Exemplos de mascaramento de dados

Existem diferentes ferramentas e softwares, e os exemplos também variam de acordo com a ferramenta ou software utilizado. Além disso, o mascaramento dos dados pode ser realizado de forma estática ou dinâmica usando todas as ferramentas mencionadas acima. O resultado será o mesmo em cada caso.

Anteriormente, a maioria das empresas estava fora desse sistema, mas, por enquanto, existem 114 grandes organizações apenas nos EUA que estão usando o mascaramento de dados oracle para tornar suas informações seguras de usuários que não são de produção. Além disso, agora haverá uma explosão persistente no número de empresas que tendem a adotar essa tecnologia, pois a segurança não pode ser comprometida.

Pensamentos finais

Tendo lido todo o artigo, você compreendeu a sensibilidade e a importância. Então, para melhorar ainda mais, aqui vamos falar sobre as melhores práticas de mascaramento de dados como nossas palavras finais:

Encontrar dados

Esta é a primeira etapa na qual você precisa encontrar os dados que parecem ser confidenciais e precisam ser mascarados.

Encontre a técnica adequada

Depois de ter visto a natureza dos dados, você pode escolher qualquer uma das técnicas que foram dadas acima no artigo. Tendo em vista as circunstâncias, será fácil encontrar uma técnica de mascaramento adequada.

Implementação de Mascaramento

Isso não vai funcionar para uma grande organização usar uma única ferramenta de mascaramento. Mas precisa ser feito com um planejamento adequado e ferramentas diversas. Portanto, para obter as melhores soluções de mascaramento de dados, você deve analisar as necessidades de sua empresa futura.

Resultados do teste de mascaramento de dados

Este é o passo final. O controle de qualidade e os testes são necessários para garantir que os arranjos de ocultação produzam os resultados desejados.

Outro recurso útil:

3 Tipos de Técnicas e Ferramentas de Anonimização de Dados a Considerar

5 benefícios da estratégia concreta de gerenciamento de riscos de segurança cibernética

4 perguntas a serem feitas para garantir proteção e privacidade de dados