Como criptografar dados compatíveis com HITECH e HIPAA [Guia]

Publicados: 2020-03-02Se sua empresa trabalha em um campo que utiliza dados de pacientes, existem regras de segurança de conformidade HIPAA que você deve seguir. Dois atos protegem os registros eletrônicos de saúde. O HIPAA, que foi estabelecido durante o governo Clinton, foi projetado para pacientes com um sistema digital confiável de saúde, mesmo quando estavam entre os empregos. A lei HITECH, que foi instituída durante o governo Obama, foi projetada para reforçar as fraquezas da HITECH e facilitar a adoção de registros digitais por organizações de saúde.

Ambos os atos protegem os dados de saúde dos americanos, estabelecendo regras para o gerenciamento de informações confidenciais. Como ambos os atos estabelecem que as organizações devem preencher acordos comerciais para gerenciar as informações de saúde americanas, mesmo as organizações offshore são responsáveis. Não é suficiente proteger dados de clientes seguros, como gravações e registros de chamadas, criptografando-os enquanto estão em repouso – as organizações também devem proteger os dados à medida que são transmitidos. A conformidade é a única maneira de evitar penalidades severas.

Ambos HIPAA e HITECH também são projetados para oferecer aos clientes conveniência extra. Os atos permitem que os pacientes revisem suas informações de saúde conforme sua conveniência com um ID de usuário fornecido. As informações de saúde protegidas eletronicamente (ePHI) são dados confidenciais, e estar em conformidade protegerá você e seus funcionários de responsabilidade futura.

A conformidade também garante que as informações médicas sejam compartilhadas digitalmente com profissionais de saúde e pacientes. Os serviços validados para o compartilhamento de informações médicas em plataformas digitais são chamados de serviços de telessaúde e essas tecnologias de comunicação protegem voz, dados e quaisquer imagens contra violações de dados.

- O que é HIPAA?

- O que é HITECH?

- Como a conformidade HITECH-HIPAA afeta os negócios?

- Salvaguardas para criptografar registros médicos

- Salvaguardas Técnicas

- Salvaguardas Físicas

- Salvaguardas Administrativas

- Dados criptografados protegem as organizações

- Maneiras de criptografar dados

- Como você criptografa dados no PC?

- Como você criptografa dados em dispositivos móveis?

- Como você criptografa dados em trânsito?

- Quais são as melhores práticas para criptografia?

- Invista em software de criptografia de ponta

- Gerencie as chaves de forma inteligente

- Teste a segurança diariamente

- Implementar autenticação de usuário

- Por que você deve criptografar seus dados?

- Protege a Empresa de Responsabilidade

- Simplifica a implementação de novas tecnologias

- Garante dados de gravação de chamadas arquivadas

- Manter a conformidade HITECH e HIPAA economiza dinheiro

O que é HIPAA?

A Lei de Portabilidade e Responsabilidade do Seguro de Saúde foi a tentativa inicial do Congresso de ajudar os indivíduos a manter seus registros de saúde e seguro entre os empregos. A lei inicial foi aprovada em 1996 e recebeu atualizações em 2003 e 2005. Além de facilitar a manutenção de planos de saúde para funcionários e ex-funcionários, a HIPAA também é uma lei que protege as informações por meio de tecnologias como redes privadas virtuais (VPN) e criptografia de segurança da camada de transporte (TLS).

- VPN: As redes privadas virtuais criptografam dados confidenciais à medida que trafegam dentro e fora da rede.

- TLS: A segurança da camada de transporte é um protocolo que usa cifras para criptografar os dados do paciente. Alguns algoritmos que geram cifras são menos seguros que outros.

A HIPAA afeta diretamente os planos de saúde, provedores de saúde e câmaras de compensação de saúde. O ato inicialmente não cobria os parceiros de negócios dessas organizações. Qualquer informação que esteja sendo acessada em dispositivos móveis deve usar IDs de usuário para titulares de assistência médica e pacientes. As violações de dados tendem a ocorrer no nível do dispositivo, e os protocolos de criptografia e as técnicas de criptografia no nível da rede garantem que os dispositivos do paciente e da empresa não causem vulnerabilidades. As políticas “Traga seu próprio dispositivo” devem exigir a instalação de software de criptografia.

As violações da HIPAA podem ser caras – em maio de 2019, a Touchstone Medical Imaging recebeu uma multa de três milhões de dólares por usar um data center de terceiros que expôs os registros eletrônicos de saúde (HER) de mais de 300.000 pacientes.

O que é HITECH?

A Lei de Tecnologia da Informação em Saúde para Saúde Econômica e Clínica foi inicialmente projetada para fornecer às organizações de saúde e seus associados motivos monetários para atualizar seus dados de pacientes. Os arquitetos da HITECH reconheceram que precisava haver proteções mais fortes em uma época em que havia um aumento na troca de informações eletrônicas de saúde. A HITECH foi aprovada inicialmente durante o governo Obama em 2009.

As organizações de saúde que se tornam digitais com seus dados recebem recompensas em dinheiro do governo, mas todas as organizações afetadas são responsáveis pelo manuseio seguro dos registros de saúde protegidos dos pacientes. Existem quatro níveis de violações para empresas de assistência médica e seus parceiros associados que refletem o nível de responsabilidade nas violações. No nível máximo, a penalidade por uma única violação de segurança é de US$ 1,5 milhão. É essencial entender que a HITECH coloca o ônus da responsabilidade nos ombros da organização e de seus funcionários e os responsabiliza por negligência intencional.

Como a conformidade HITECH-HIPAA afeta os negócios?

Sua empresa precisa garantir total conformidade se você trabalha, mesmo tangencialmente, com dados médicos de pacientes. Isso inclui dados diretos ou até mesmo gravações de chamadas que podem conter informações sobre planos de saúde do paciente ou histórico médico. Por exemplo, o simples uso de um aplicativo amplamente usado como o Facetime exporá sua empresa a penalidades se algum aspecto dos dados médicos do paciente for discutido usando a plataforma. Usar qualquer software que não seja validado para telessaúde pela HIPAA ou HITECH é uma grande violação da regulamentação federal.

Em 2013, o Departamento de Saúde e Serviços Humanos (HHS) dos EUA emitiu uma versão atualizada da Regra Omnibus HITECH-HIPAA que efetivamente expandiu o número de empresas afetadas por ambos os atos. Embora isso tenha ocorrido há alguns anos, é perfeitamente possível que uma empresa esteja nadando nas águas HITECH-HIPAA e não saiba que está sujeita às políticas desses atos de conformidade de saúde.

Portanto, se você se enquadra na classificação de entidades cobertas pela HIPAA, o que significa que você é uma organização de saúde, uma câmara de compensação de saúde, administrador de plano de saúde ou um parceiro comercial de qualquer uma dessas organizações, você precisará garantir cumprimento preciso ou ser responsabilizado. Por lei, os associados de negócios devem assinar um contrato de associado de negócios (BAA) para que eles entendam que são responsáveis pelo gerenciamento de dados ePHI defeituoso.

As violações de dados estão ocorrendo em uma taxa crescente, mas com o nível certo de criptografia e o provedor de comunicações selecionado corretamente, você poderá proteger a si mesmo e aos seus dados. Todos os anos, a secretaria do HHS emite orientações às entidades de saúde afetadas – acompanhar isso alertará sobre quaisquer alterações nas políticas federais que possam ter sido alteradas.

No domínio das comunicações unificadas, há uma grande variedade de tecnologias que podem enviar dados. Isso incluirá SMS da empresa, formulários eletrônicos e software de videoconferência. Cada um deles transmite dados relevantes pelos canais de comunicação da Internet, o que significa que todos os aspectos da tecnologia de comunicação terão que ser totalmente compatíveis. Aqui estão alguns dos recursos de UC que devem ser criptografados para proteger os dados de saúde do paciente:

- Texto:% s

- Chamadas de voz

- Gravações de chamadas

- Fax

- Correios de voz

- Videoconferências

- Bate-papo

- Compartilhamento de arquivos

Criptografia em cada estágio

Além disso, a criptografia precisa acontecer quando os dados estão em repouso e em trânsito.

Em repouso

É quando os dados são armazenados em um local estático, como em um servidor. Os dados em repouso estão apenas sendo mantidos para uso futuro, e a criptografia é usada para garantir que os hackers de VoIP que usam backdoors que possam ter surgido devido à perda de pacotes não consigam acessar os dados que estão sendo armazenados. Os invasores valorizam esse tipo de dados, pois tendem a ser mais completos.

Em trânsito

Os dados em trânsito têm um impacto direto no serviço de telefonia VoIP e UC, pois esse tipo de criptografia acontece à medida que os dados são divididos em pacotes e enviados ao seu destino. A criptografia de dados em trânsito não é apenas para informações que viajam por uma conexão com a Internet; às vezes, essa criptografia também é usada para dados transmitidos por uma rede local (LAN) ou uma rede de longa distância (WAN).

Salvaguardas para criptografar registros médicos

Quando se trata da proteção das informações do paciente, as regras de segurança HIPAA determinam a implementação de várias salvaguardas críticas. Os tipos prescritos por lei federal incluem salvaguardas técnicas, físicas e administrativas. O processo de gerenciamento de segurança é complexo, mas com a implementação correta, sua organização terá um alto nível de proteção.

Salvaguardas Técnicas

As leis HIPAA e HITECH afirmam que as salvaguardas técnicas são “a tecnologia e os procedimentos de política para seu uso que protegem as informações de saúde protegidas eletrônicas e controlam o acesso a elas”.

A implementação dessas salvaguardas dependerá do tamanho e do setor da organização. Por esse motivo, sua organização precisará identificar quaisquer riscos ou vulnerabilidades que possam estar presentes no gerenciamento de dados de seus pacientes.

Você será obrigado a implementar alguma metodologia de controle de acesso, introduzir logs de atividades e controles de auditoria. Além disso, você deverá introduzir alguns meios de autenticação ePHI para que quaisquer dados alterados ou destruídos sejam detectáveis. Para facilitar a maior segurança, o logoff automático de dispositivos com dados HITECH-HIPAA também é uma proteção que pode garantir que quaisquer dados em dispositivos físicos sejam protegidos. Mesmo aqueles que recebem acesso às instalações não poderão acessar dispositivos com dados protegidos.

Salvaguardas Físicas

Os regulamentos HIPAA também ditam algumas das metodologias nas quais sua organização precisará adicionar uma camada física às suas medidas de segurança ePHI. Por exemplo, você precisará controlar rigorosamente o acesso às instalações para que apenas agentes autorizados tenham acesso físico a servidores e dispositivos que contenham dados confidenciais.

O posicionamento da estação de trabalho e o uso seguro também são uma proteção que você terá que implementar. Por exemplo, objetos como barreiras ao redor de estações de trabalho precisarão ser utilizados. As regras HIPAA também determinam como as funções ePHI devem ser executadas nesses dispositivos.

Os dispositivos que contêm informações do paciente podem ser um risco de segurança, mesmo depois de não serem mais usados ativamente. As diretrizes da HIPAA afirmam que um inventário de hardware ePHI deve ser mantido e mantido. Além disso, uma cópia de qualquer ePHI deve ser feita antes de mover uma estação de trabalho. O gerenciamento adequado de dados ao mover mídia eletrônica, como unidades de chave, também deve ser observado.

Por fim, como a mobilidade empresarial permite o armazenamento remoto e o acesso a dados de pacientes a partir de smartphones e dispositivos móveis, as proteções também devem ser usadas para esses itens. Sua empresa deve desenvolver políticas que detalhem como os dados do paciente são removidos desses dispositivos quando o usuário sai da organização ou quando o dispositivo é atualizado ou reutilizado. Os procedimentos adequados de manuseio de dispositivos que seguem essas diretrizes evitarão incidentes de segurança de acesso direto.

Salvaguardas Administrativas

As salvaguardas finais que precisarão ser implementadas para que você esteja aderindo às regras de privacidade da HIPAA dizem respeito à administração de dados ePHI. Isso envolverá políticas e procedimentos que combinam os requisitos das regras de privacidade e segurança da HITECH-HIPAA.

Com base nas regulamentações federais, você deverá realizar avaliações de risco regulares para identificar todos os pontos de contato com os dados do paciente. Qualquer área que utilize ePHI precisará ser avaliada. Se houver pontos em que uma violação de dados seja possível, ela deve ser identificada e quaisquer vulnerabilidades devem ser reforçadas.

Esta fase de avaliação de risco deve ser repetida em intervalos regulares. Além disso, se houver funcionários que violaram alguma política relacionada a esses dados, também deve haver uma política de sanção para tratar e reduzir a chance de incidentes.

Além disso, para evitar violações, será necessário agendar treinamentos regulares para reduzir ainda mais a chance de um incidente de violação de dados. Os tópicos do treinamento podem incluir como reagir a uma possível violação de dados e como identificar software malicioso. Você terá que documentar qualquer treinamento usado como proteção administrativa contra ataques e violações.

Você também precisará desenvolver, testar e implementar um plano de contingência. Isso é para proteger os dados em caso de emergência, que pode ser uma violação de dados ou um desastre natural. O planejamento adequado garante que os lapsos nos processos de negócios sejam endereçáveis e os procedimentos possam continuar sem colocar os dados em risco adicional. Durante o modo de emergência, os backups precisarão estar disponíveis para uso e políticas para ajudar a restaurar quaisquer dados perdidos.

Os negócios modernos muitas vezes requerem a ajuda de terceiros. A HIPAA e a HITECH determinam que os parceiros de negócios são responsáveis por violações de dados, mas as organizações também devem restringir o acesso a dados a terceiros que não o exijam. Isso inclui subcontratados, fornecedores de software e organizações-mãe. Além disso, os acordos BAA precisarão ser assinados para qualquer terceiro que esteja recebendo acesso.

Por fim, quando um incidente de segurança for detectado, ele precisará ser relatado. Às vezes, os incidentes de segurança nem sempre indicam uma violação, mas em todas as situações, eles devem ser relatados para que o incidente seja contido e os dados sejam recuperados. Isso permitirá que as partes apropriadas realizem uma avaliação de risco e determinem se os dados foram roubados ou perdidos. Os relatórios adequados permitem uma melhor recuperação de desastres e podem facilitar uma melhor análise de risco.

Os requisitos de notificação de violação da HIPAA afirmam que as empresas devem divulgar imediatamente que ocorreu uma violação de dados médicos protegidos. De acordo com a HIPAA, uma violação é definida como “geralmente, um uso ou divulgação inadmissível sob a Regra de Privacidade que compromete a segurança ou a privacidade das informações de saúde protegidas”. Na situação de violação, você deve relatar isso aos indivíduos afetados e ao Secretário do HHS. A política federal pode até ditar que uma violação também deve ser relatada à mídia.

Dados criptografados protegem as organizações

A não conformidade não apenas expõe os dados do paciente, mas a prática de usar comunicações não criptografadas corrói a confiança das partes interessadas e prejudicará a reputação de sua organização. Com uma única violação de HITECH custando milhões, também é relativamente fácil para as organizações não-conformes serem expulsas dos negócios por causa de informações não seguras.

Para conformidade, todos os telefones e dispositivos externos devem incluir autenticação com um ID de usuário e todos os dados de chamadas devem ser registrados e mantidos em segurança usando criptografia em repouso. Isso protegerá os dados da sua organização caso um laptop ou telefone seja roubado. Além dos registros de chamadas que armazenam informações de voz, todas as funções administrativas realizadas durante uma chamada com um paciente requerem gravação. Isso é chamado de armazenamento de metadados.

Como esses atos afetam as empresas e seus associados, os provedores de serviços de telefonia VoIP e UC devem estar em conformidade com a HIPAA. Isso também significa que os provedores de serviços que excluem dados de gravação após alguns meses não podem ser usados. Além disso, qualquer provedor que tenha limites baixos de armazenamento deve ser evitado, pois as gravações de chamadas e os metadados podem ocupar um espaço significativo nos servidores.

Maneiras de criptografar dados

A criptografia de dados não é apenas para empresas que desejam estar em conformidade com HIPAA e HITECH, qualquer empresa de pequeno e médio porte (SMBs) que lida com informações de identificação pessoal (PII) precisará utilizar metodologias de criptografia. Isso inclui práticas de criptografia para dados em repouso e em trânsito. As violações de dados que não são relacionadas à saúde podem ficar sem punição regulatória, mas as violações de dados desse tipo ainda podem abrir sua organização a ações judiciais relacionadas à violação.

Como você criptografa dados no PC?

Para sistemas Mac, softwares como FileVault e GNU Privacy Guard podem ser usados para criptografar computadores para que os dados sejam compatíveis com HIPAA e HITECH. Para máquinas Windows, soluções como BitLocker e Veracrypt são opções úteis.

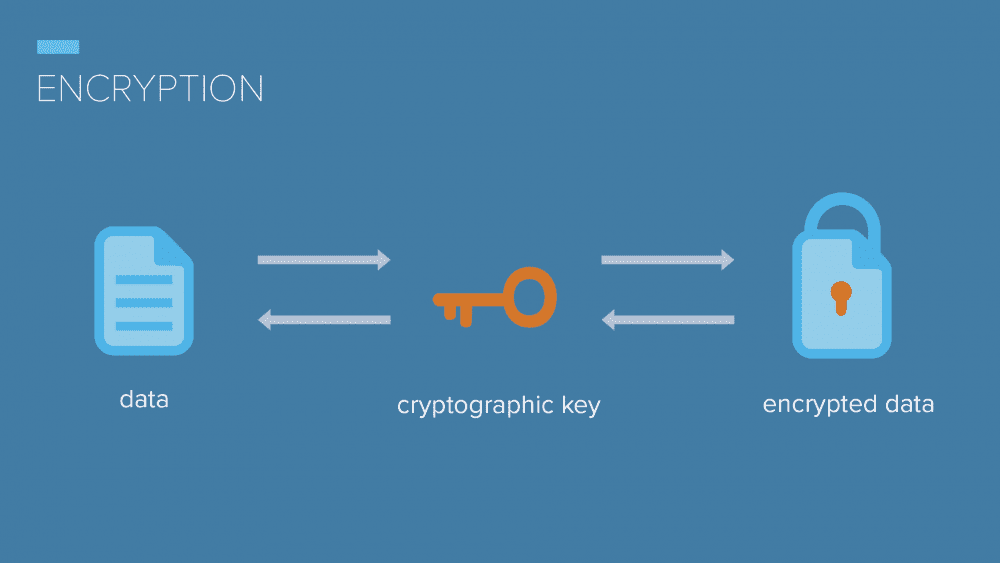

Quando os dados são criptografados, eles são divididos em uma coleção aleatória de caracteres que precisarão ser desbloqueados usando uma chave ou uma cifra. A principal maneira de uma parte mal-intencionada desbloquear os dados criptografados é ter a chave de descriptografia, que deve estar apenas nas mãos da equipe de TI e de funcionários confiáveis. Felizmente, quando se trata de dados em repouso, a maioria das plataformas de hardware é projetada com a implementação suave de recursos de criptografia para que sua empresa possa proteger suas informações.

Como você criptografa dados em dispositivos móveis?

Plataformas móveis como Android e iOS têm criptografia integrada. Para iPhones, uma simples visita às configurações, Touch ID e Passcode e Passcode Options permitirá que você selecione um código numérico ou alfanumérico para o dispositivo. Para Android, o processo pode ser concluído navegando para Configurações, depois para Segurança, depois para Criptografar telefone e, finalmente, você precisará definir um código numérico. No Android, o processo é extenso e pode levar até uma hora – certifique-se de manter seu telefone conectado.

Como você criptografa dados em trânsito?

A camada de soquetes seguros (SSL) também é um meio de proteger seus dados à medida que se movem de um dispositivo para outro. Se você já viu as palavras “seguro” ao lado do URL em um site, isso é encapsulamento SSL em funcionamento. O SSL é usado explicitamente para soluções de navegador e nuvem para fornecer uma camada de criptografia para transferências de arquivos.

Todos esses métodos de criptografia protegerão seus dados enquanto estiverem em discos rígidos, mas para conformidade com HITECH-HIPAA, seus dados precisarão ser protegidos enquanto são transmitidos. Provedores como 8×8, Mitel, RingCentral for Healthcare e Zoom fornecem criptografia em trânsito para seus assinantes e também possuem acordos BAA. Provedores como esses são muito valiosos por sua capacidade de criptografar seus dados enquanto estão em trânsito, que é quando algumas informações protegidas são mais vulneráveis.

Além disso, os gateways de criptografia na nuvem são um proxy de segurança na nuvem que funciona no nível do aplicativo. Essas soluções criptografam e tokenizam os dados item por item. Eles funcionam como ótimas soluções em trânsito e são configuráveis para que a organização possa alterar o algoritmo de criptografia em tempo real. Você poderá escolher um nível mais alto de criptografia ou optar por um nível de criptografia um pouco menos rigoroso para preservar o formato do arquivo e qualquer classificação associada aos arquivos.

Práticas recomendadas para criptografia

Para proteger você e os dados ePHI de sua organização, há algumas etapas que você precisará seguir. Aqui está uma lista rápida das melhores práticas de criptografia compatíveis com HITECH-HIPAA.

Invista em software de criptografia de ponta

As violações da HIPAA destroem as pequenas empresas, portanto, vale a pena investir em uma solução de criptografia com mais recursos e que atenda aos padrões nacionais de segurança. Uma boa solução criptografará rapidamente, e muitas têm ferramentas que ajudarão a resolver quaisquer problemas que possam surgir. Por exemplo, se houver um erro, uma boa ferramenta de criptografia o alertará e fornecerá uma solução que você pode usar para deixar o sistema de acordo com os padrões de segurança. Além disso, um software de qualidade criará logs para que os administradores possam revisar o status dos dados criptografados.

Gerencie as chaves de forma inteligente

De acordo com a documentação fornecida pelo HHS, todas as informações de saúde protegidas (PHI) devem ser completamente indecifráveis sem um sistema de chave dedicado. Os requisitos da HIPAA afirmam que os dados devem ser criptografados usando algoritmos e a chave não deve estar no mesmo dispositivo em que as informações do paciente estão armazenadas.

As chaves de criptografia fornecem um meio de descriptografar rapidamente quaisquer dados que possam estar armazenados em suas unidades ou servidores. O HHS exige um alto nível de segurança para essas chaves e afirma que você não deve armazenar as chaves no mesmo dispositivo que hospeda os dados criptografados. O gerenciamento adequado de chaves requer que você mantenha essas chaves seguras, pois perdê-las significa que você perderá seus dados. É uma boa ideia usar um provedor de armazenamento para que você tenha um método seguro de recuperação quando os dados forem necessários.

Teste a segurança diariamente

Como proprietário da empresa e principal stakeholder, você desejará ter um processo de gerenciamento centralizado seguro para todos os dados criptografados. Isso significa que é uma boa ideia procurar soluções de criptografia que permitam utilizar um painel baseado na Web que fornecerá métricas que detalham o que está acontecendo com seus dados criptografados. Com um, você poderá manter-se atualizado sobre as medidas de segurança e o status das informações de saúde identificáveis criptografadas em servidores e dispositivos associados. Isso inclui alertas sobre atualizações, configuração do dispositivo e logs.

Implementar autenticação de usuário

Desde o início, a HIPAA exigiu que as organizações utilizassem autenticação de usuário para acesso aos dados ePHI. A maioria das empresas usa nomes de usuário e senhas, mas existem novas tecnologias que reforçam a segurança ao trabalhar com dados confidenciais. Com as ferramentas certas, o risco de acesso não autorizado é bastante reduzido nos sistemas de informação do paciente. Por exemplo, a implementação de tecnologias como tokens criptográficos e biometria são maneiras infalíveis de garantir que apenas usuários autenticados tenham controle de acesso aos seus dados criptografados.

Por que você deve criptografar seus dados?

Agora que você sabe como iniciar a criptografia e algumas das práticas recomendadas, vamos dar uma olhada em alguns motivos críticos para criptografar seus dados.

Protege a Empresa de Responsabilidade

Não seja pego com uma multa multimilionária. A criptografia protegerá seus dados de violações de segurança que ameaçam seus negócios. Também o protegerá de responsabilidades; pacientes com dados roubados entraram com ações judiciais de violação de privacidade, especialmente se vários pacientes forem afetados por uma violação de dados. A criptografia é uma alternativa muito mais barata.

Simplifica a implementação de novas tecnologias

A tecnologia é atualizada constantemente e novas tecnologias para criptografia são lançadas continuamente. A criptografia baseada em provedor tem o benefício de ser atualizada automaticamente por sua equipe. Quando atualizações e novas tecnologias são disponibilizadas, sua organização atualiza para fornecer um nível mais alto de segurança ePHI. Mesmo o software instalado no local pode ser atualizado rapidamente pela equipe de TI para adicionar uma camada extra de proteção de dados. Isso é especialmente verdadeiro para provedores de VoIP que possuem uma estrutura baseada em nuvem.

Com o aumento de sistemas automatizados e IA conversacional, as informações coletadas do cliente precisam ser protegidas.

Garante dados de gravação de chamadas arquivadas

Os dados coletados com o software de gravação de chamadas podem proteger sua empresa porque possuem informações úteis que beneficiam sua organização caso um paciente decida levá-lo ao tribunal. Sob HIPAA e HITECH, a maioria dos dados de gravação de chamadas é mantida indefinidamente, portanto, estará disponível para uso significativo quando necessário.

Manter-se em conformidade com HITECH e HIPAA economiza dinheiro

Se a sua organização trabalha diretamente na área da saúde ou se você tem apenas clientes que são prestadores de serviços de saúde, você deve estar em conformidade com HITECH-HIPAA. A solução de criptografia certa para suas comunicações e dados armazenados fornecerá uma estrutura de segurança que o protegerá de multas e ações judiciais. Pacientes e clientes têm direito à privacidade, portanto, converse com sua organização de TI para determinar se você executou todas as etapas necessárias para criptografar totalmente seus dados relevantes.

Você pode considerar a criptografia premium uma despesa desnecessária, mas gastar alguns dólares extras para aumentar a conformidade HITECH-HIPAA impedirá que sua empresa se torne a mais recente história de terror de violação de dados.

Para obter informações adicionais sobre como registrar suas chamadas para melhor conformidade, consulte nosso guia sobre recursos de registro de chamadas a serem observados ao selecionar uma solução.