Como implementar segurança de confiança zero em seu ambiente nativo de nuvem

Publicados: 2023-02-28Divulgação: Este é um post patrocinado. No entanto, nossas opiniões, análises e outros conteúdos editoriais não são influenciados pelo patrocínio e permanecem objetivos .

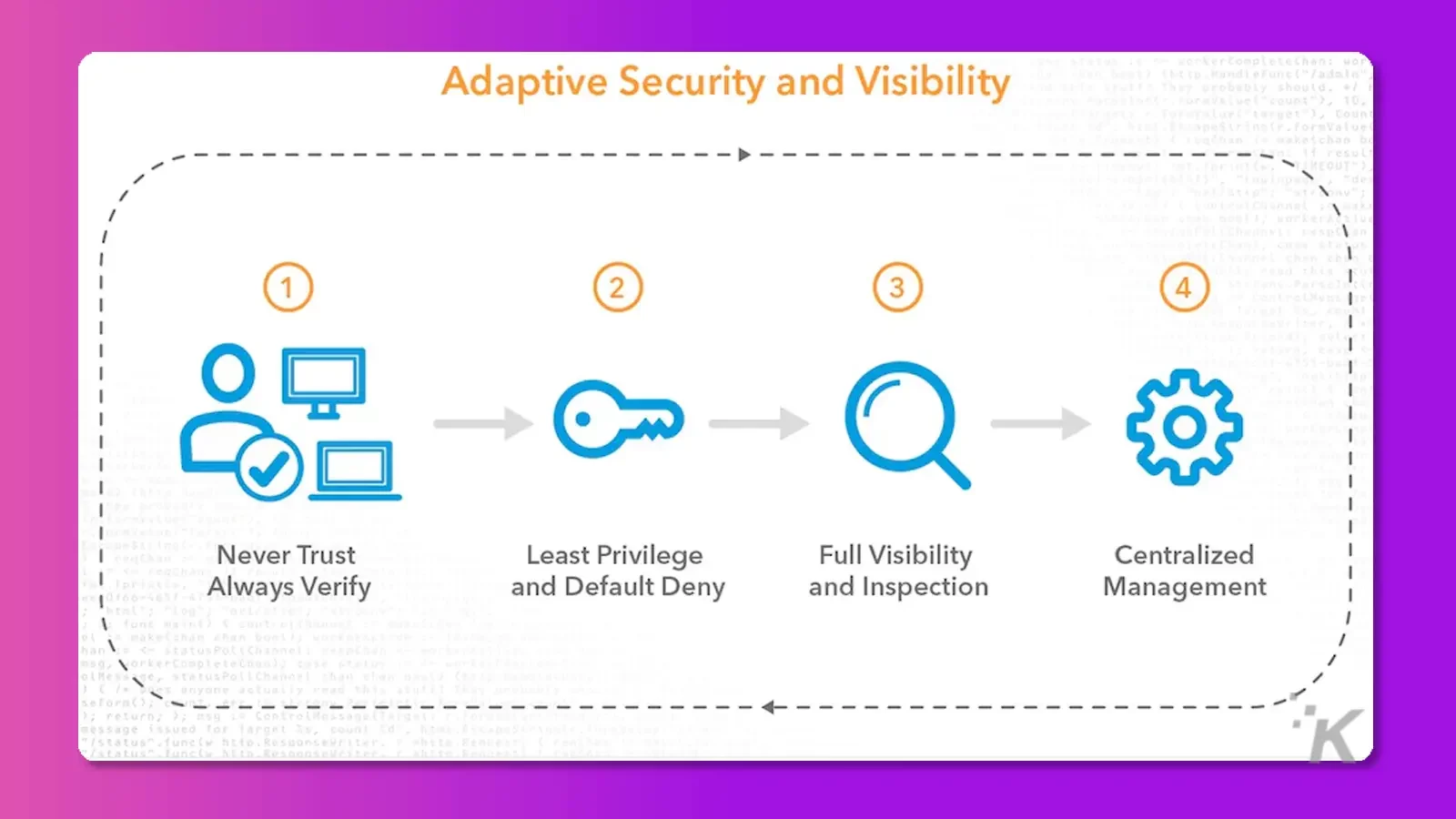

A ideia de “nunca confie, sempre verifique” sustenta o conceito de Zero Trust. Originalmente, o conceito de concessão de acesso era dar a todos acesso irrestrito aos recursos e fazê-lo presumindo que tudo na rede é seguro.

Em contrapartida, as empresas só devem permitir o acesso aos recursos àqueles com necessidade legítima e somente após a confirmação da identidade e postura de segurança do solicitante quando falamos de confiança zero.

Com essa estratégia, todas as solicitações de acesso a uma rede ou qualquer aplicativo executado nela são meramente vistas como potencialmente prejudiciais.

Para proteger os recursos, medidas de segurança devem ser implementadas para verificar solicitações e identidades de usuários antes que o acesso seja concedido.

Supondo que um invasor já esteja na rede, a segurança de confiança zero exige que todas as solicitações sejam autenticadas e aprovadas antes de receber acesso.

Ambientes nativos de nuvem devem implementar segurança de confiança zero devido à natureza complexa e dinâmica dos sistemas de nuvem.

Como os aplicativos e serviços estão espalhados por provedores de nuvem e data centers, é difícil rastrear quem está usando o quê, onde e como.

A segurança de confiança zero pode ajudar as empresas a controlar o acesso do usuário aos recursos da nuvem e reduzir os riscos de segurança.

Desafios de segurança nativos da nuvem

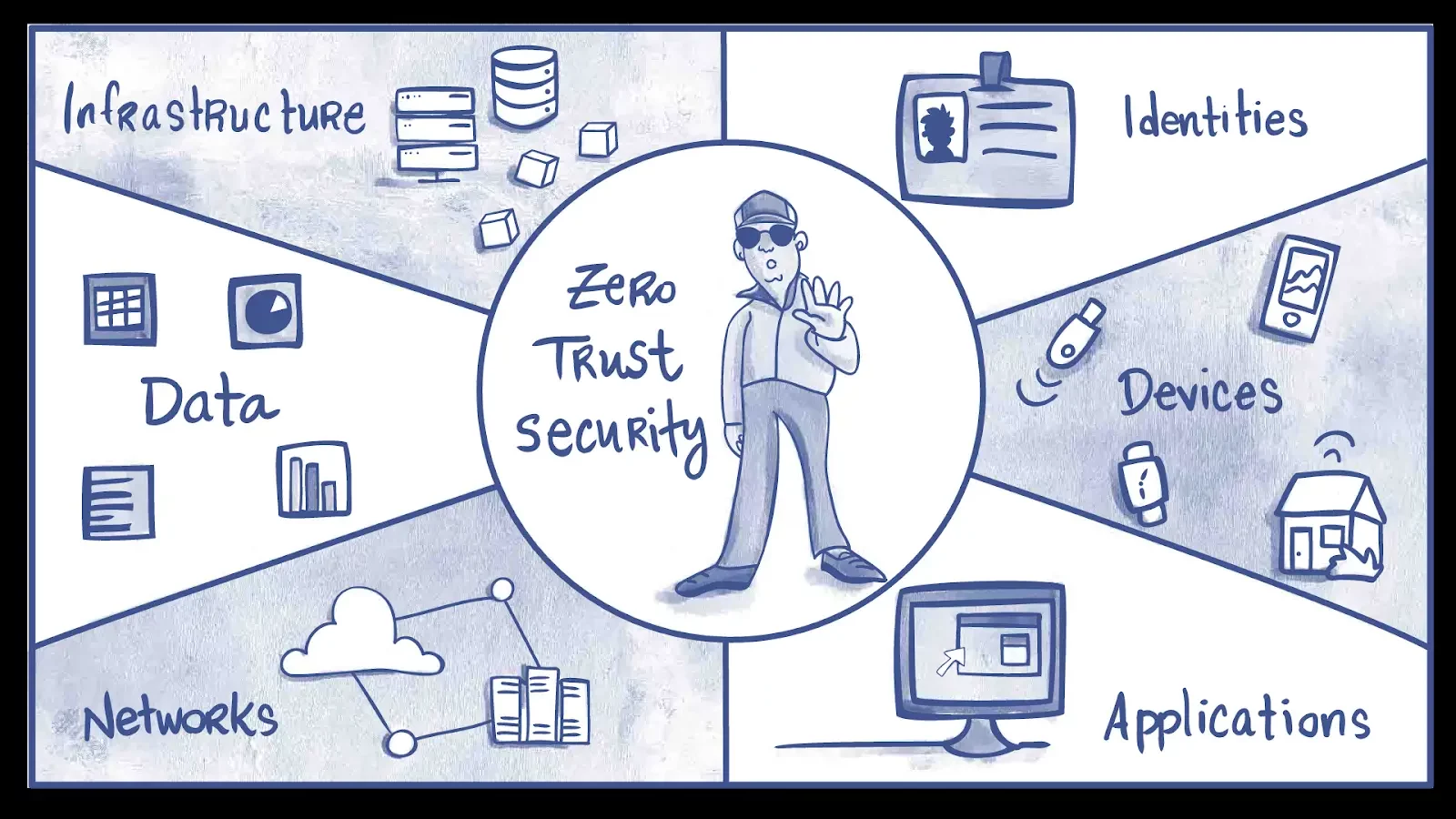

A implementação de segurança de confiança zero em ambientes nativos de nuvem requer uma abordagem holística, considerando os desafios de segurança exclusivos apresentados por microsserviços, APIs e orquestração de contêineres.

Isso envolve a implementação de controles de gerenciamento de identidade e acesso (IAM), segmentação de rede, criptografia e monitoramento e registro em todas as camadas da pilha nativa da nuvem para garantir a segurança nativa da nuvem adequada.

Também requer uma mudança de mentalidade, de assumir que todo o tráfego dentro da rede é confiável para verificar e validar cada solicitação e usuário antes de conceder acesso.

Ao adotar uma abordagem de confiança zero, as organizações podem melhorar sua postura de segurança e reduzir o risco de violação de dados ou outro incidente de segurança.

Os microsserviços em um ambiente nativo de nuvem são implantados de forma independente e são muito distribuídos por natureza.

Devido a essa natureza distribuída dos microsserviços, controlar o acesso e monitorar esses microsserviços é o maior obstáculo ao implementar a confiança zero.

Esses problemas são adequadamente resolvidos por uma abordagem de segurança de confiança zero, que usa recursos como IAM, segmentação de rede, criptografia, monitoramento e registro.

Esses serviços fornecem identidade granular e controles de acesso em todas as camadas da pilha nativa da nuvem. A segurança de confiança zero pode ajudar as organizações a controlar o acesso a recursos nativos da nuvem e reduzir os riscos de segurança.

Ao validar usuários e solicitações, as organizações podem garantir que apenas usuários autorizados tenham acesso aos recursos de que precisam para realizar suas tarefas e que qualquer comportamento não autorizado ou suspeito seja detectado e bloqueado.

Estrutura de segurança de confiança zero

“Verificar explicitamente” é um princípio de estrutura de segurança de confiança zero. Este princípio afirma que qualquer usuário ou dispositivo que busque acesso a recursos deve primeiro ser expressamente autenticado e validado como legítimo.

Além disso, segue a ideia de privilégios mínimos, que afirma que os usuários devem receber apenas o acesso de que precisam para desempenhar suas funções.

Outro princípio é o monitoramento constante, que exige observação da rede em busca de atividades arriscadas ou suspeitas.

A implementação do Zero Trust em um ambiente nativo de nuvem envolve a adição de uma poderosa solução IAM que permite que o controle centralizado seja construído sobre usuários e dispositivos.

Eles realizam segmentação de micro-rede para implementar controles de acesso rígidos e reduzir a superfície de ataque.

Isso também envolve a realização de monitoramento e registro contínuos para poder disparar alertas ou incidentes se algo der errado.

Implementando Zero Trust Security em um ambiente nativo de nuvem

Implementar confiança zero em ambientes nativos de nuvem não é fácil.

Como todos os recursos estão espalhados em diferentes localizações geográficas e podem estar usando diferentes microsserviços, primeiro precisamos identificar todos os recursos antes de aplicar políticas ou monitorar esses recursos.

Identificar e inventariar ativos de nuvem

Você deve identificar e inventariar todos os seus ativos de nuvem para obter segurança Zero Trust em um ambiente nativo de nuvem.

Esta etapa identifica todos os microsserviços, APIs, contêineres e outros recursos nativos da nuvem, bem como os dispositivos e pessoas que os utilizam.

Um scanner simples como um prowler ou scout suite pode ser usado para verificar todos os serviços de uma organização. Para implementar com sucesso as práticas de segurança Zero Trust, a empresa deve ter um inventário de ativos completo e atualizado.

Aplicação de políticas e monitoramento

Implemente controles de acesso após inventariar os ativos da nuvem. São necessárias restrições de acesso com privilégios mínimos específicos de usuário, dispositivo e recurso.

Restrições de acesso dinâmicas e granulares são necessárias para ambientes nativos de nuvem. A conclusão de uma arquitetura de confiança zero nativa da nuvem também requer monitoramento e verificação do acesso do usuário.

Informações de segurança e gerenciamento de eventos, detecção de intrusão e análise de log permitem monitoramento e verificação contínuos.

Ferramentas e tecnologias para Zero Trust Security

A confiança zero envolve ferramentas e tecnologias que criptografam e gerenciam o acesso a recursos, monitoram a atividade da rede e detectam e respondem a ameaças em tempo real.

As malhas de serviço, que gerenciam microsserviços dispersos com segurança, impõem confiança zero. O Istio é uma plataforma popular de malha de serviço de confiança zero que pode implementar confiança zero em arquiteturas distribuídas.

O Istio oferece autenticação, autorização e criptografia TLS mútuas para proteger a comunicação entre serviços. Além disso, ele usa balanceamento de carga, interrupção de circuito e injeção de falha para controlar o tráfego de serviço.

Outra ferramenta, Calico, também pode ser usada para implementar políticas de confiança zero. A Calico fornece políticas de rede, criptografia, autenticação, controle de acesso e serviços de monitoramento.

Com o Calico, você pode garantir que apenas o tráfego autorizado seja permitido em diferentes partes da sua rede e que toda a comunicação seja segura e privada.

Além disso, você pode detectar e responder a incidentes de segurança de forma rápida e eficaz.

Melhores práticas para Zero Trust Security em um ambiente nativo de nuvem

Existem muitas práticas recomendadas diferentes que podem ser usadas para implementar e manter um ambiente de confiança zero.

Você pode implementar SSO com MFA, usando gerenciadores de segredos da AWS para proteger e salvar chaves e ativos confidenciais e realizar monitoramento de segurança de ativos implementando programas de resposta a incidentes. Vamos discutir isso mais adiante.

Uso de SSO com MFA

MFA e SSO podem ajudar a garantir que apenas usuários autorizados acessem dados ou aplicativos confidenciais em um modelo de segurança de confiança zero.

Exigindo várias formas de identificação e usando um mecanismo de autenticação centralizado, as organizações podem aplicar políticas de confiança zero com mais eficiência e proteger seus recursos contra acesso não autorizado.

Uso de testes e monitoramento contínuos de segurança

Em confiança zero, o monitoramento e o teste de segurança contínuos podem ajudar as organizações a garantir que apenas usuários e dispositivos autorizados acessem dados e aplicativos confidenciais.

Ao testar continuamente as vulnerabilidades de segurança e monitorar possíveis ameaças, as organizações podem reduzir o risco de acesso não autorizado. Portanto, isso garante que suas políticas de segurança sejam aplicadas de forma eficaz.

Conclusão

Concluindo, a implementação da segurança Zero Trust em um ambiente nativo da nuvem é fundamental para garantir a segurança dos ativos da nuvem e proteger contra possíveis violações de segurança.

Essa abordagem envolve identificar e inventariar ativos de nuvem, definir e aplicar políticas de acesso granulares e monitorar e verificar continuamente o acesso.

Seguindo essas etapas, as organizações podem melhorar a postura de segurança de seus ambientes nativos de nuvem e reduzir o risco de violação de segurança.

No entanto, é importante lembrar que as ameaças à segurança evoluem constantemente e novas vulnerabilidades surgem diariamente.

Portanto, é essencial avaliar e atualizar continuamente as medidas de segurança em resposta a novas ameaças.

Além disso, isso inclui monitorar o ambiente de nuvem em busca de novos ativos e tentativas de acesso e manter-se atualizado com as práticas recomendadas de segurança mais recentes e ameaças emergentes.

Ao adotar uma abordagem proativa e contínua de segurança, as organizações podem ficar à frente de possíveis ameaças. Além disso, garantindo a proteção contínua de seus ativos nativos da nuvem.

Portanto, este artigo visa educar as pessoas sobre o valor da segurança de confiança zero em ambientes nativos de nuvem. As ameaças de segurança cibernética exigem segurança de confiança zero.

Nossa experiência significativa em segurança cibernética foi inestimável ao escrever este artigo. Por meio dessa discussão, pudemos transmitir conhecimento teórico e prático sobre o tópico de implementação de segurança de confiança zero.

Passamos muito tempo pesquisando e aproveitando nosso conhecimento profissional para garantir que o conteúdo fosse útil, preciso e atualizado.

Tem alguma opinião sobre isso? Deixe-nos uma mensagem abaixo nos comentários ou leve a discussão para o nosso Twitter ou Facebook.

Recomendações dos editores:

- Dicas de cibersegurança para o seu negócio em 2023

- A importância da visibilidade na segurança cibernética

- As empresas buscam proteção contra as crescentes ameaças de segurança cibernética

- As práticas de cibersegurança mais importantes para o seu negócio

Divulgação: Este é um post patrocinado. No entanto, nossas opiniões, análises e outros conteúdos editoriais não são influenciados pelo patrocínio e permanecem objetivos .