DNS inconsciente sobre HTTPS (ODoH): uma tentativa de melhorar a privacidade do DNS

Publicados: 2020-12-14Domain Name System ou DNS é um sistema de nomenclatura descentralizado para todos os diferentes sites que existem na internet. É um dos blocos de construção essenciais da Internet e existe há mais de três décadas. Ao longo desse período, o sistema foi alvo de críticas, com argumentos válidos, sobre a implementação e as preocupações de privacidade que ele traz. E, como resultado, houve algumas tentativas de abordar essas preocupações.

Uma dessas propostas – e muito recente – é a introdução do protocolo DNS sobre HTTPS (DoH), que promete proteger a comunicação DNS transmitindo-a de forma criptografada. Embora o DoH pareça promissor em teoria e consiga corrigir um dos problemas com o DNS, ele inadvertidamente traz outra preocupação à tona. Para corrigir isso, agora temos outro novo protocolo, chamado Oblivious DNS over HTTPS (ODoH), que foi co-desenvolvido pela Cloudflare, Apple e Fastly. Oblivious DoH é basicamente uma extensão do protocolo DoH que separa as consultas DNS dos endereços IP (do usuário) para impedir que o resolvedor de DNS conheça os sites que um usuário visita - mais ou menos [mais sobre isso depois].

“ O que o ODoH deve fazer é separar as informações sobre quem está fazendo a consulta e qual é a consulta ”, disse Nick Sullivan, chefe de pesquisa da Cloudflare, em um blog.

Índice

DNS inconsciente sobre HTTPS (ou ODoH)

Antes de pular direto para o que é ODoH, vamos primeiro entender o que é DNS e, posteriormente, DNS sobre HTTPS e as limitações que os dois trazem.

DNS (Sistema de Nomes de Domínio)

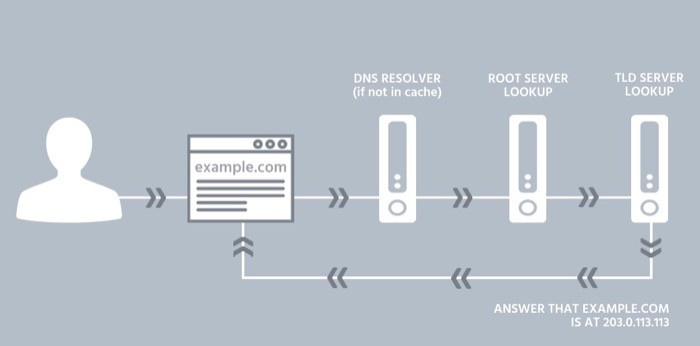

Domain Name System ou DNS é um sistema descentralizado de manter registros de todos os sites na internet. Você pode pensar nele como um repositório (ou lista telefônica) para números de telefone que contém uma lista de assinantes de telefone e seus números de telefone correspondentes.

Em termos de internet, o DNS é um ator fundamental no estabelecimento de um sistema que permite acessar um site apenas digitando seu nome de domínio, sem exigir que você se lembre do endereço IP (Internet Protocol) associado. Por isso, você pode inserir techpp.com no campo de endereço para visualizar este site sem precisar lembrar seu endereço IP, que pode ser algo como 103.24.1.167 [não nosso IP]. Veja bem, é o endereço IP necessário para estabelecer uma conexão entre seu dispositivo e o site que você está tentando acessar. Mas como um endereço IP não é tão fácil de lembrar quanto um nome de domínio, é necessário que um resolvedor de DNS resolva nomes de domínio em seus endereços IP associados e retorne a página da Web solicitada.

Problema com DNS

Embora o DNS simplifique o acesso à internet, ele tem algumas deficiências – a maior delas é a falta de privacidade (e segurança), o que representa um risco para os dados do usuário e os deixa expostos para serem vistos pelo ISP ou espionados por alguns. bandido na internet. A razão pela qual isso é possível se deve ao fato de que a comunicação DNS (solicitação/consulta e resposta DNS) não é criptografada, ou seja, ocorre em texto simples e, portanto, pode ser interceptada por qualquer pessoa no meio (entre o usuário e o ISP) .

DoH (DNS sobre HTTPS)

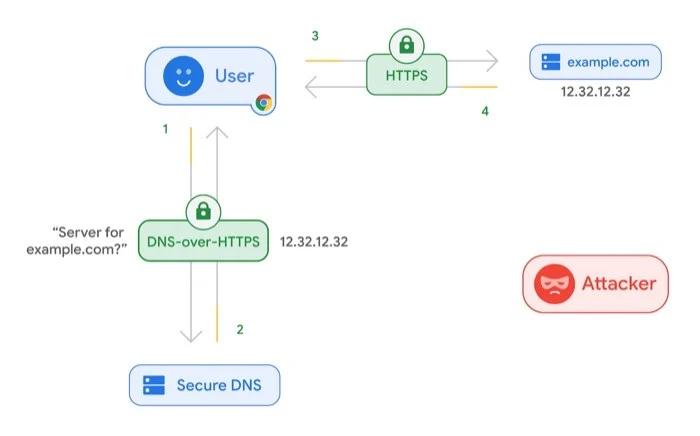

Conforme mencionado inicialmente, o protocolo DNS sobre HTTPS (DoH) foi introduzido para resolver essa preocupação de DNS (de segurança). Basicamente, o que o protocolo faz é que, em vez de permitir que a comunicação DNS — entre o cliente DoH e o resolvedor baseado em DoH — ocorra em texto simples, ele usa criptografia para proteger a comunicação. Ao fazer isso, ele consegue proteger o acesso dos usuários à Internet e reduzir os riscos de ataques man-in-the-middle — até certo ponto.

Problema com DoH

Embora o DoH resolva o problema da comunicação não criptografada pelo DNS, ele levanta uma preocupação com a privacidade – sobre colocar o provedor de serviços DNS no controle total dos dados da sua rede. Pois, como o provedor DNS atua como intermediário entre você e o site que você acessa, ele mantém um registro do seu endereço IP e das mensagens DNS. De certa forma, isso levanta duas preocupações. Primeiro, deixa uma única entidade com acesso aos dados da sua rede - permitindo que o resolvedor vincule todas as suas consultas ao seu endereço IP e, segundo, devido à primeira preocupação, deixa a comunicação propensa a um único ponto de falha (ataque) .

Protocolo ODoH e seu funcionamento

O protocolo mais recente, ODoH, co-desenvolvido pela Cloudflare, Apple e Fastly, visa resolver o problema de centralização com o protocolo DoH. Para isso, a Cloudflare sugere que o novo sistema separe os endereços IP das consultas DNS para que nenhuma entidade, exceto o usuário, possa visualizar as duas informações ao mesmo tempo.

ODoH aborda esse problema implementando duas mudanças. Ele adiciona uma camada de criptografia de chave pública e um proxy de rede entre o cliente (usuário) e o servidor DoH. Ao fazê-lo, afirma garantir que é apenas o utilizador que tem acesso às mensagens DNS e aos endereços IP de cada vez.

Em poucas palavras, o ODoH atua como uma extensão do protocolo DoH que visa alcançar o seguinte:

eu. impedir que o resolvedor de DoH saiba qual cliente solicitou quais nomes de domínio canalizando as solicitações via proxy para remover os endereços dos clientes,

ii. impedir que o proxy conheça o conteúdo das consultas e respostas e impedir que o resolvedor conheça os endereços dos clientes criptografando a conexão em camadas.

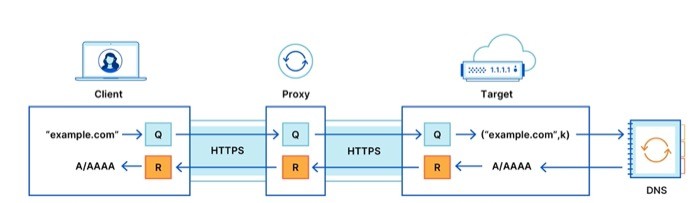

Fluxo de mensagens com ODoH

Para entender o fluxo de mensagens com ODoH, considere a figura acima, em que um servidor proxy fica entre o cliente e o destino. Como você pode ver, quando o cliente solicita uma consulta (digamos example.com), a mesma vai para o servidor proxy, que então a encaminha para o destino. O destino recebe essa consulta, a descriptografa e gera uma resposta enviando a solicitação ao resolvedor (recursivo). No caminho de volta, o alvo criptografa a resposta e a encaminha para o servidor proxy, que então a envia de volta ao cliente. Finalmente, o cliente descriptografa a resposta e termina com uma resposta em relação à consulta solicitada.

Nessa configuração, a comunicação — entre o cliente e o proxy e o proxy e o destino — ocorre por HTTPS, o que aumenta a segurança da comunicação. Não apenas isso, toda a comunicação DNS que ocorre em ambas as conexões HTTPS - cliente-proxy e proxy-destino - é criptografada de ponta a ponta para que o proxy não tenha acesso ao conteúdo da mensagem. No entanto, dito isso, embora a privacidade e a segurança do usuário sejam atendidas nessa abordagem, a garantia de que tudo funcione conforme sugerido se resume a uma condição final - o proxy e o servidor de destino não são coniventes. E, portanto, a empresa sugere que “desde que não haja conluio, um invasor terá sucesso apenas se o proxy e o alvo estiverem comprometidos”.

De acordo com um blog da Cloudflare, aqui está o que a criptografia e o proxy garantem:

eu. O destino vê apenas a consulta e o endereço IP do proxy.

ii. O proxy não tem visibilidade das mensagens DNS, sem capacidade de identificar, ler ou modificar a consulta enviada pelo cliente ou a resposta retornada pelo destino.

iii. Apenas o destino pretendido pode ler o conteúdo da consulta e produzir uma resposta.

Disponibilidade ODoH

Oblivious DNS over HTTPS (ODoH) é apenas um protocolo proposto a partir de agora e precisa ser aprovado pela IETF (Internet Engineering Task Force) antes de ser adotado em toda a web. Embora a Cloudflare sugira que, até agora, tem empresas como PCCW, SURF e Equinix como seus parceiros de proxy para ajudar no lançamento do protocolo e que adicionou a capacidade de receber solicitações ODoH em seu serviço DNS 1.1.1.1 , a verdade é que, a menos que os navegadores da Web adicionem suporte ao protocolo nativamente, você não poderá usá-lo. Pois, o protocolo ainda está em fase de desenvolvimento e está sendo testado quanto ao desempenho em diferentes proxies, níveis de latência e destinos. Por isso, pode não ser uma decisão sábia arbitrar o destino do ODoH imediatamente.

Com base nas informações e dados disponíveis, o protocolo parece ser promissor para o futuro do DNS – concedido, ele consegue alcançar o tipo de privacidade que promete sem comprometer o desempenho. Já que já é bem evidente que o DNS, responsável por desempenhar um papel crítico no funcionamento da internet, ainda sofre com problemas de privacidade e segurança. E apesar da recente adição do protocolo DoH que promete aumentar o aspecto de segurança do DNS, a adoção ainda parece distante devido às preocupações de privacidade que ele levanta.

Mas, se o ODoH conseguir cumprir suas reivindicações em termos de privacidade e desempenho, sua combinação com o DoH, enquanto trabalha em conjunto, pode abordar tanto a privacidade quanto as preocupações de segurança do DNS. E, por sua vez, torná-lo muito mais privado e seguro do que é hoje.