Esta vulnerabilidade de segurança pode transformar um dispositivo IoT em um espião desagradável

Publicados: 2021-06-24A IoT teve um impacto notável em nossas vidas. Agora temos dispositivos conectados em uma rede que são capazes de tornar nossa vida muito mais fácil e confortável. De smartphones a smartwatches a campainhas com internet, alarmes de porta, câmeras de segurança, alto-falantes, fechaduras, luzes, lâmpadas e babás eletrônicas, a lista é interminável. No entanto, com esse benefício, uma ruína paira ao redor, ou seja, os malfeitores podem invadir esses dispositivos e, se não agirem prontamente, podem causar estragos em nossas vidas. Mas, quando os hackers podem se alimentar de dispositivos IoT? A resposta é quando eles detectam uma vulnerabilidade de segurança ou quando nós, como usuários, não praticamos hábitos saudáveis de segurança.

Abordaremos os hábitos de segurança por parte de um usuário mais adiante no blog, mas primeiro vamos discutir como uma vulnerabilidade de segurança pode levar um hacker ao seu dispositivo IoT e depois à sua vida pessoal ou profissional. Muito recentemente, uma vulnerabilidade de segurança atingiu os dispositivos IoT. Essa falha de segurança pode dar acesso aos seus feeds de áudio e vídeo da IoT e se transformar em uma ferramenta de espionagem.

O que é essa vulnerabilidade de segurança? Quão grave é a falha de segurança

De acordo com os pesquisadores do Nozomi Networks Lab e do DHS, a falha de segurança pode permitir que invasores maliciosos adulterem um dispositivo IoT. Eles podem converter facilmente um determinado dispositivo IoT, como uma câmera de segurança doméstica, uma babá eletrônica ou uma campainha inteligente, em uma ferramenta de espionagem. Devido a essa vulnerabilidade, eles podem roubar dados cruciais ou espionar feeds de vídeo também. Além de invadir a vida pessoal por meio dos canais mencionados, um invasor pode até roubar dados comerciais cruciais, como dados relacionados a clientes, funcionários ou até técnicas de produção. A falha de segurança é realmente muito grave. Tanto que o Common Vulnerability Scoring System (CVSS) o classifica em 9,1/10 em uma escala de gravidade.

Como essa falha de segurança surgiu?

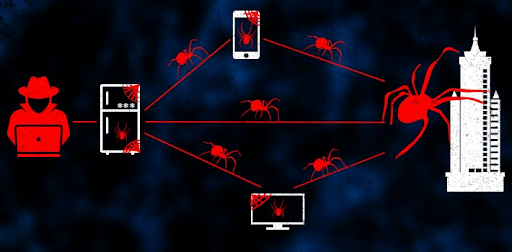

A falha é um bug da cadeia de suprimentos que foi descoberto em um componente de software (P2P SDK) fabricado por uma empresa chamada ThroughTek, que é um dos fornecedores proeminentes de dispositivos IoT. O SDK do P2P dá acesso remoto a fluxos de áudio/vídeo pela internet. O SDK é encontrado em sensores inteligentes, câmeras de segurança, como câmeras de monitoramento de bebês e animais de estimação, campainhas, etc., e ajuda o espectador a obter acesso a fluxos de áudio/vídeo. A falha afeta a versão 3.1.5 ou anterior do P2P. Como Nozomi demonstrou, as versões mais antigas do SDK permitem que os pacotes de dados sejam interceptados em trânsito. Um hacker pode recondicionar esses pacotes em fluxos de áudio ou vídeo completos.

Defesa da ThroughTek

A ThroughTek combateu esse bug na versão 3.3 que foi lançada em meados de 2020. Embora o problema seja que muitos dispositivos ainda executam a versão mais antiga. Em segundo lugar, de acordo com a ThroughTek, para realizar um ataque, um invasor em potencial precisará ter amplo conhecimento de ferramentas de sniffer de rede, segurança de rede e algoritmo de criptografia.

Também tivemos instâncias de vulnerabilidades de IoT e ataques de hackers no passado

- O Mirai Botnet ou Ataque Dyn de 2016 – Este foi o maior ataque DDoS ao provedor de serviços Dyn que levou a que partes consideráveis da Internet caíssem, incluindo Netflix, Reddit, Twitter e CNN

- De acordo com as últimas descobertas do FBI, existem fabricantes de Smart TV para quem a segurança é uma reflexão tardia e uma TV não segura pode ser usada por um hacker não apenas para controlar seus canais ou volume, mas até perseguir você

- Um pesquisador da Universidade do Texas em San Antonio afirma que os hackers podem usar lâmpadas inteligentes habilitadas para infravermelho para infectar outros dispositivos IoT

- Pesquisadores descobriram bugs em uma famosa trava inteligente que pode permitir que invasores invadam casas ou até destranquem portas

Algo para refletir

Prevê-se que até 2025, haverá mais de 21 bilhões de dispositivos IoT. Isso é quase 3 vezes a população completa do mundo. A pesquisa acima é um alerta tanto para desenvolvedores quanto para usuários que, se não prestarmos atenção, podemos apenas imaginar quantos usuários se tornarão vítimas de ataques cibernéticos.

Não precisa ter medo! Um ponto a tempo ajudará a evitar um ataque de IoT

Enquanto os desenvolvedores fazem sua parte, corrigem falhas e combatem esses ataques, o que você, como usuário, pode fazer? Não! Não queremos descarregar material técnico ou assustá-lo, existem algumas etapas muito simples que você pode seguir para evitar esses ataques/vulnerabilidades de IoT e proteger seus dispositivos de IoT.

- De acordo com a Kaspersky, quase 86% das organizações possuem software obsoleto. Portanto, mantenha seus dispositivos IoT atualizados, especialmente se você for uma empresa cuja vida depende de dispositivos IoT.

- Antes de comprar um dispositivo IoT – uma lâmpada inteligente, uma campainha inteligente, câmera, alto-falante, uma TV inteligente ou qualquer outra coisa, faça sua pesquisa. Verifique se o dispositivo encontrou recentemente um problema de vulnerabilidade ou não

- Use uma VPN que possa combater ataques DDoS. Caso seu dispositivo IoT esteja conectado ao seu laptop e você o esteja usando em uma rede Wi-Fi pública, você pode optar por uma VPN como a Systweak VPN . Ele pode protegê-lo contra ataques man-in-the-middle, ataques DDoS ou infecções por malware enquanto você usa um Wi-Fi público

Baixe o Systweak VPN agora

Leia a revisão completa sobre o Systweak VPN

- Desconecte seu dispositivo IoT completamente quando não estiver em uso. É simples quando seu dispositivo é cortado da internet, um hacker não terá um alvo para explorar

- Desative o UPnP (Plug and Play Universal). Com o objetivo de ajudar os gadgets a descobrir outros dispositivos de rede, os hackers podem invadir seu dispositivo usando esse recurso. Sua melhor aposta? Desative este recurso completamente

- Use senhas fortes para redes Wi-Fi, contas de dispositivos e até mesmo dispositivos conectados. Se possível, use um gerenciador de senhas. Por quê? Porque hoje em dia os gerenciadores de senhas permitem que você gere senhas fortes todas as vezes. Veja o LastPass por exemplo, ele possui um gerenciador de senhas arraigado que permite gerar senhas aleatórias, longas e difíceis de superar

- Se você não lê a política de privacidade dos aplicativos, talvez agora seja a hora de fazer isso. Você terá pelo menos uma ideia do que está sendo solicitado a compartilhar

No fim

O futuro próximo sauda os dispositivos IoT. Com esse poder se tornando mais acessível, precisamos nos tornar mais vigilantes e mais informados. Este blog é um pequeno passo para fazer isso. Amo a IoT como fazemos e queremos trabalhar para torná-la mais segura, informe-nos na seção de comentários das maneiras e meios de tornar os dispositivos IoT mais seguros e agradáveis. Você pode até mesmo resolver mais falhas de segurança encontradas recentemente em um dispositivo IoT.