Não use o Skype e digite: hackers podem roubar sua senha por meio de chamadas VoIP

Publicados: 2017-03-31Parece que há um fluxo interminável de novos métodos para hackers roubarem nossas senhas. Entre e-mails de phishing, ataques de senha de força bruta ou um aumento nos ataques de protocolo VoIP - bem, acontece que, há muito tempo, os hackers conseguiram descobrir o que você estava digitando no teclado, apenas ouvindo os sons. produz.

Na verdade, apenas este ano, um estudo saiu mergulhando profundamente no mundo da escuta acústica. Mais especificamente, o estudo intitulado “Não use Skype e digite! Espionagem Acústica em Voice-Over-IP!” deu uma olhada em como o antigo conceito de escuta acústica foi adotado para se tornar uma ameaça ainda maior nos tempos modernos.

Ficamos chocados ao ouvir sobre esse novo método de ataque e queríamos dar uma olhada nas descobertas do estudo. Então vamos cavar.

Acústico O quê?

A ideia de escutas acústicas não é algo incrivelmente revolucionário. Na verdade, o estudo refere-se a uma série de olhares anteriores sobre o conceito. Mesmo em 1943, os engenheiros da Bell Telephone descobriram um fenômeno semelhante que é assustadoramente semelhante ao que os invasores podem fazer hoje, com tecnologias modernas.

Mas o que exatamente é a escuta acústica? Bem, o conceito é bem básico:

Apenas gravando e analisando o som que seu teclado faz, toda vez que você pressiona uma tecla diferente, alguém pode identificar exatamente o que você estava digitando.

A realidade é que cada teclado e cada tecla individual pressionada produz um som distinto. Os invasores podem usar esses sons para montar um alfabeto e, em seguida, decifrar quase exatamente o que você estava digitando com base nesse alfabeto.

Uma nova ameaça crescente com novas tecnologias

No passado, isso geralmente não era uma grande preocupação - a maioria das técnicas exigia muita informação ou exigia que os invasores tivessem acesso físico ao dispositivo da vítima. Por exemplo, tentativas anteriores de escuta acústica exigiriam que o invasor colocasse um microfone próximo ao teclado da vítima.

Portanto, embora a Espionagem Acústica tenha sido uma ameaça real por muito tempo, tem sido bastante incomum. As barreiras à entrada, se você preferir, são grandes demais para a maioria dos invasores ou hackers se preocuparem. Exceto que o problema agora é composto: muitos de nossos dispositivos têm microfones embutidos. Praticamente qualquer coisa com um microfone embutido, como laptops, webcams e até tablets, provavelmente são os dispositivos com maior risco. Portanto, se sua empresa está adotando uma política de BYoD, este estudo pode ser do seu interesse.

O maior problema agora, no entanto, é a introdução e popularidade do VoIP. Abordaremos isso abaixo. Primeiro, algumas definições para entender o que estamos discutindo.

Entendendo a linguagem

Assim como o estudo faz, antes de entrarmos nos detalhes, pode ajudar a definir alguns termos-chave. O estudo da Arvix chega a explicar em profundidade modelos de ataque e várias técnicas de criação de perfil. No entanto, para simplificar, vamos nos concentrar apenas nos aspectos cruciais que precisamos esclarecer.

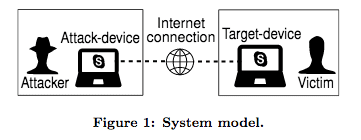

De acordo com o estudo, os diferentes usuários e aspectos de um ataque são os seguintes:

- O invasor: quem está realizando o ataque, geralmente com intenção maliciosa de obter informações às quais não teria acesso.

- A Vítima: Auto-explicativo, mas a vítima é a que está sendo atacada e tendo sua digitação espionada.

- Dispositivo de Ataque: O dispositivo do atacante. O estudo especifica os dispositivos como sendo computadores desktop ou laptop, excluindo smartphones e tablets.

- Target-Device: Este é o dispositivo que o atacante está mirando. Embora a vítima esteja usando este dispositivo, é claro que não precisa ser sua máquina pessoal, mas pode ser um dispositivo de trabalho.

- Texto-alvo: as informações que a vítima digitou em seu dispositivo, portanto, as informações de destino que o invasor está procurando.

- Conexão com a Internet: Como sabemos, o VoIP transporta nossos dados de voz pela Internet. Isso, claro, é importante porque é como o VoIP funciona, mas também por causa de como os dados são transmitidos pela Internet, é o que torna os ataques Skype e Type possíveis.

Essencialmente, o invasor é “um usuário mal-intencionado que visa aprender algumas informações privadas sobre a vítima”. Para a simplicidade deste estudo, assume-se que o invasor e a vítima também estarão usando uma versão genuína, não modificada ou alterada do mesmo software VoIP exato.

Especificamente para este estudo, eles analisaram o Skype e extrapolaram para o Google Hangouts. Mas isso pode facilmente ser transferido para praticamente qualquer outro aplicativo VoIP popular.

Então, como é que funciona?

Na realidade, o Acoustic Eavesdropping - ou os ataques mais modernos do Skype e Type - são realmente complicados. Já entendemos o conceito: o invasor grava o som que o teclado da vítima faz quando pressiona uma tecla durante uma chamada VoIP. Mas o processo é um pouco mais complicado do que isso.

Coletando os dados

No geral, como dissemos antes, esses estilos mais antigos de ataques exigiam que o invasor tivesse acesso físico ao dispositivo-alvo. O invasor teria que simplesmente colocar um microfone próximo ao teclado da vítima e gravar as teclas digitadas durante uma chamada. Isso, é claro, pode funcionar mesmo quando eles não estão em uma ligação telefônica. Portanto, nem todos podem entrar em seu escritório, mas digamos que seja sua secretária que deseja descobrir algumas informações cruciais – eles têm acesso fácil ao seu dispositivo e podem simplesmente ocultar um microfone sob sua pilha de papéis.

Então, vamos supor que o acesso esteja disponível e eles tenham seus toques de tecla registrados. Esse é o fator-chave aqui, uma vez que o invasor obtém acesso, ele tem liberdade para coletar dados. Exceto que os dados que eles estão coletando não são textos legíveis, como eu disse, são os sons que seu teclado faz quando você pressiona qualquer botão.

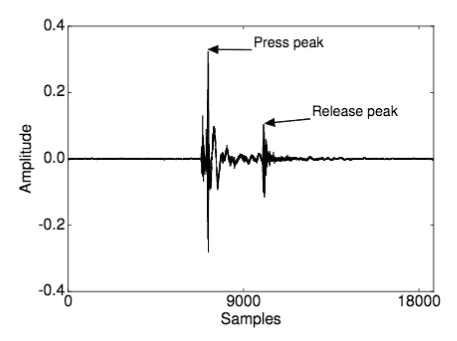

Uma vez que um invasor coleta todos esses dados e informações, não é como se eles vissem picos de sons e soubessem instantaneamente qual tecla foi pressionada. Então, o que vem a seguir?

Entendendo os dados

Bem, depois que o invasor coletar os dados de pressionamento de tecla da vítima, o invasor precisará utilizar técnicas analíticas avançadas para entender tudo. Isso se resume a tecnologia de som de ficção científica como “aprendizado de máquina supervisionado ou não supervisionado” e “triangulação”.

Praticamente, a IA ajuda o invasor a transformar sons de cliques aleatórios em uma sequência de informações utilizável, por exemplo, a senha que você digitou em sua conta do Gmail para verificar seu e-mail enquanto mantém uma conversa normal. Você sabe, coisas normais que pessoas normais fazem todos os dias.

Exceto que a IA sozinha não entende o que é um pressionamento de tecla, ou sabe como decifrar a digitação do que são, de outra forma, sons genéricos de cliques e estalos. É aí que entra uma etapa extra e uma camada de perfil.

Complicado, mas sério o suficiente para se preocupar

Como se o acesso físico ao dispositivo-alvo e a IA poderosa não fossem suficientes, os dados obtidos por um invasor só seriam utilizáveis se comparados a um banco de dados existente. Se um invasor tiver acesso a um banco de dados existente de teclados populares e os sons que esses teclados emitem, eles poderão comparar os dados que obtiveram de sua chamada telefônica com as informações que já conhecem.

Pense nisso como se eles estivessem decifrando um código: suas informações são uma série de tiques e cliques, mas cada tique e clique corresponde diretamente a uma tecla do teclado. Se um invasor souber que som a tecla “A” faz quando pressionada em um teclado do MacBook Pro e souber que sua vítima está usando um MacBook Pro, ele poderá preencher as peças do quebra-cabeça.

Os ataques são mais bem-sucedidos do que você pensa

Isso é um pouco uma faca de dois gumes. Por um lado, você pensaria que essa barreira por si só, exigindo um banco de dados de referência, seria suficiente para interromper a maioria dos ataques. E você estaria correto, tecnicamente a maioria dos ataques é interrompida. O estudo afirmou que, sem um banco de dados de sons de teclas para comparar, os invasores só poderiam adivinhar as teclas com 40% de precisão. Então a maioria está prevenida, mas vamos ser honestos, 40% ainda é um número bem alto.

A parte realmente assustadora? Quando os invasores têm um banco de dados de referência, essa porcentagem de precisão chega a 91,7%.

Assim, quando tudo se encaixa, o sistema se mostra bastante preciso – mas a parede para escalar para obter as informações necessárias era muito alta. Todo esse processo é conhecido como “criação de perfil de pressionamento de tecla” e se torna um pouco mais complicado do que isso, mas no geral a principal preocupação deve ser proteger seu teclado especificamente.

Novo estilo de ataques - escuta autística de teclado remoto

Exceto que toda a premissa deste artigo está em torno da descoberta de um método de ataque inteiramente novo, que é muito mais fácil de seguir. Um que não requer mais acesso físico ao dispositivo-alvo e um microfone ou acesso ao microfone do dispositivo.

Essa nova forma de ataque ainda se enquadra no mesmo conceito de escuta acústica, mas é de onde vem o nome Skype e Type. Também conhecida como escuta autística de teclado remoto, essa nova forma de escuta acústica é ainda mais preocupante por alguns motivos:

- Os invasores não precisam de acesso físico ou controle do dispositivo-alvo.

- Os ataques Skype e Type funcionarão com uma quantidade mais limitada de dados de pressionamento de tecla do que as tentativas anteriores.

- Esses ataques aproveitam o software VoIP exato que você está usando contra você, em oposição a um microfone ou sensor externo. Esta não é uma falha de segurança, mas sim explorar como o VoIP funciona.

Essa é a parte realmente assustadora, que mesmo sem acesso direto à sua máquina, alguém com intenção maliciosa pode simplesmente usar seu próprio aplicativo VoIP contra você. Agora, os maiores exemplos dados são o Skype e o Google Hangouts, mas isso pode se traduzir facilmente em outras soluções populares. Então, como essa nova forma de ataque funciona, sem um microfone ouvindo suas teclas?

Bem, como expliquei brevemente acima, o invasor simplesmente usa o software VoIP contra a vítima. Novamente de acordo com o estudo, “o invasor não recebe nenhuma informação acústica adicional da vítima, além do que o software VoIP transmite ao dispositivo de ataque”.

Em vez de um microfone colocado perto do teclado da vítima, o invasor pode extrair esses pequenos sons de cliques de teclas dos dados transmitidos pelo aplicativo VoIP.

Portanto, na realidade, isso é apenas um problema se o fone de ouvido, telefone de mesa IP ou outros dispositivos úteis do Skype que você usa para VoIP forem sensíveis o suficiente para ouvi-lo batendo no teclado. Mas você ficaria surpreso com o quão fácil isso é, e quanta informação pode ser extraída de um som tão pequeno.

Medidas simples podem percorrer um longo caminho

Quando se trata de segurança na Internet, mantenho uma forte posição de que todos devem, de alguma forma, praticar a navegação segura. Mesmo se você estiver em um Mac ou iPhone, navegando em seu e-mail de trabalho ou nas notícias. Pode ser muito, muito mais fácil do que você pensa para um invasor encontrar o caminho para o seu dispositivo e aproveitar esse controle sobre você ou sua empresa de alguma forma.

As práticas de segurança mais simples podem realmente ajudar muito a proteger sua conexão ou impedir que olhos indesejados invadam suas informações cruciais. Mesmo que sua rede esteja oculta por centenas de firewalls de hardware, um ataque de Skype e Type no tempo adequado tornará qualquer defesa discutível. Em termos de prevenção de um ataque Skype e Type, existem algumas práticas básicas que qualquer um pode empregar, juntamente com algumas proteções de software mais avançadas.

Em geral, se você estiver discutindo algumas informações realmente cruciais e confidenciais, provavelmente não deve compartilhar essas informações em chamadas do Skype não criptografadas. Isso deveria ser pelo menos bom senso. No entanto, somos todos humanos e é fácil esquecer, ou simplesmente não entender a gravidade da ameaça.

Para começar, a maneira mais simples de se proteger de escutas acústicas remotas seria:

- Simplesmente, não digite em seu teclado físico durante uma chamada Skype ou VoIP. Simples assim. Se você não digitar nada, o invasor não terá nenhuma informação para roubar.

- Se você precisar digitar, utilize um teclado de software: a maioria das máquinas, Windows e Mac, permite que os usuários exibam um teclado virtual na tela que exige que os usuários cliquem nas letras com o mouse. Isso simplesmente impede os sons do teclado.

- Se você precisar digitar, mas não puder utilizar um teclado de software, silencie o microfone ao digitar. Isso geralmente pode ser feito por meio de um botão de mudo suave no aplicativo VoIP ou um botão de mudo em linha incluído na maioria dos fones de ouvido e telefones de mesa.

- Evite a necessidade de digitar fazendo login em todos os aplicativos cruciais que você precisará antes de fazer ou receber a chamada.

- Utilize um gerenciador de senhas que preencherá automaticamente seus formulários de login. Os gerenciadores de senhas são uma ótima ferramenta em geral para quem tenta melhorar a segurança de suas senhas e permitem que você faça login nos serviços durante uma chamada VoIP sem digitar.

Essas contramedidas seriam as menos invasivas para sua chamada VoIP no final do dia. Menos digitação significa menos distrações, então é quase uma vitória. No entanto, é muito fácil cairmos em uma rotina confortável, ou simplesmente esquecer de silenciar nosso microfone, ou odiar ter que clicar em um teclado virtual. Portanto, para os usuários mais técnicos, existem algumas técnicas avançadas que podem ser aproveitadas. Além de proteger sua rede e conexões remotas com uma VPN, isso inclui:

- O que é conhecido como técnica “Ducking” – software, ou pelo usuário manualmente, pode diminuir o volume do microfone e quando uma tecla é detectada, até mesmo sobrepor sua digitação com um som completamente diferente. O problema com isso, no entanto, é que requer não apenas um usuário treinado para encontrar, implementar e utilizar esta solução, mas pode facilmente degradar a qualidade da sua chamada. E se o software abafar sua apresentação importante, em vez de toques de tecla?

- Outra técnica complicada para ocultar seus pressionamentos de tecla seria realizar “transformações aleatórias curtas” no som produzido sempre que um pressionamento de tecla fosse detectado. Para simplificar, o software detectaria as teclas e alteraria a intensidade e as frequências específicas das teclas. Essencialmente, o software altera o som do pressionamento de tecla na transmissão. Portanto, o que o invasor recebe não é o mesmo som que seu teclado realmente fez.

Não Skype e Digite!

No final do dia, o conselho mais fácil a seguir para manter a si mesmo e as informações seguras é simplesmente não digitar e usar o Skype. Agora, as chances são de que a pessoa média não terá que se preocupar com escutas acústicas. Na verdade, o usuário médio não precisa se preocupar muito com a segurança geral.

Mas é um fato da realidade que existem assaltantes por aí tentando ganhar dinheiro, ou encontrar uma vantagem competitiva, de qualquer maneira possível. Mesmo que isso signifique um simples ataque de ransomware de manter reféns suas informações comerciais cruciais e confidenciais, exigindo o pagamento de uma quantia bastante grande em dinheiro.

Não que todos devam entrar em pânico e se preocupar que suas senhas estejam sendo roubadas pelo telefone, mas vale a pena entender os diferentes métodos de ataque que existem e como se manter seguro.