A mudança no cenário da segurança cibernética: relatório de meio de ano de 2017 da Cisco

Publicados: 2017-08-10Os ataques de ransomware estão na vanguarda das discussões sobre segurança cibernética há algum tempo – e por boas razões. O incidente do WannaCry foi um exemplo perfeito de quão amplamente disseminada a questão da segurança cibernética pode se expandir. Um e-mail aparentemente inocente foi suficiente para quase derrubar sistemas e redes muito importantes, desligando efetivamente as principais indústrias ao redor do mundo. Mas a ameaça do ransomware é o único ataque em que devemos nos concentrar?

É uma boa ideia concordar que a segurança cibernética geral deve ser uma prioridade crítica para qualquer empresa, mas sem uma forte compreensão de onde estão as ameaças, pode ser difícil utilizar a defesa adequada. O ransomware é uma ameaça real, mas se todos os nossos esforços estiverem focados na ideia de uma invasão por terra, o que acontece quando a invasão é por mar ou ar?

Como a Cisco acaba de lançar seu relatório de meio de ano de segurança cibernética de 2017, queríamos dar uma olhada nas maiores ameaças que as empresas enfrentam atualmente - desde o SMB até a empresa gigante.

Uma mudança na paisagem

Embora o relatório da Cisco tenha se concentrado em um grande número de descobertas importantes, uma conclusão geral a ser entendida é que o cenário dos ataques cibernéticos é muito complexo e está sempre em movimento. Ou, mais importante, o cenário dos ataques cibernéticos estará sempre em movimento – esses são os postes da meta em constante mudança. À medida que novas estratégias de ataque são descobertas, novas estratégias de defesa surgem para bloquear as “portas destrancadas” anteriormente, por assim dizer. E à medida que surgem novas defesas, novas ou mesmo velhas estratégias de ataque são desenvolvidas ou redesenvolvidas. E esses ataques representam uma ameaça real para qualquer negócio, com potencial perda de capital.

Práticas de segurança fracas e a natureza inflexível das organizações de nível empresarial podem deixar enormes lacunas na defesa geral da rede. No entanto, isso não significa que os departamentos de TI devam reconstruir toda a sua estrutura a cada ano.

Em vez disso, utilize informações e relatórios para ficar de olho nas tendências que propõem a maior ameaça em um determinado momento. Ao mesmo tempo, não podemos esquecer nosso fundamento e a base sobre a qual construímos nossas defesas, porque a história realmente se repete. Os ataques VoIP estão aumentando e os invasores podem até descobrir o que você está digitando apenas ouvindo uma chamada do Skype.

Principais descobertas da Cisco em 2017

Agora que lançamos as bases para um cenário em constante mudança, podemos dar uma olhada nas descobertas da Cisco e exatamente como o cenário de ataques começou a mudar.

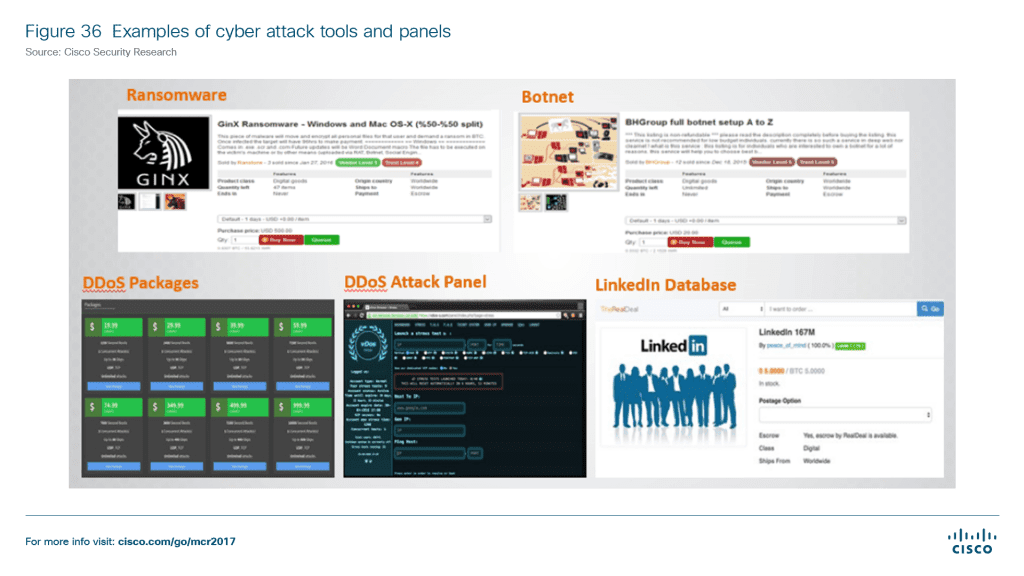

- O aumento dramático na frequência, complexidade e tamanho dos ataques cibernéticos no ano passado sugere que “a economia do hacking virou uma nova esquina”. A comunidade de hackers moderna está se beneficiando do acesso rápido e fácil a uma variedade de recursos úteis e de baixo custo.

- Embora a nuvem seja o foco principal, ela é rotineiramente ignorada quando se trata de segurança. O risco de autorização aberta e o mau gerenciamento de contas de usuários com privilégios únicos podem criar brechas de segurança que os adversários podem explorar facilmente. De acordo com o relatório da Cisco, os hackers já migraram para a nuvem e estão trabalhando para violar os ambientes corporativos de nuvem.

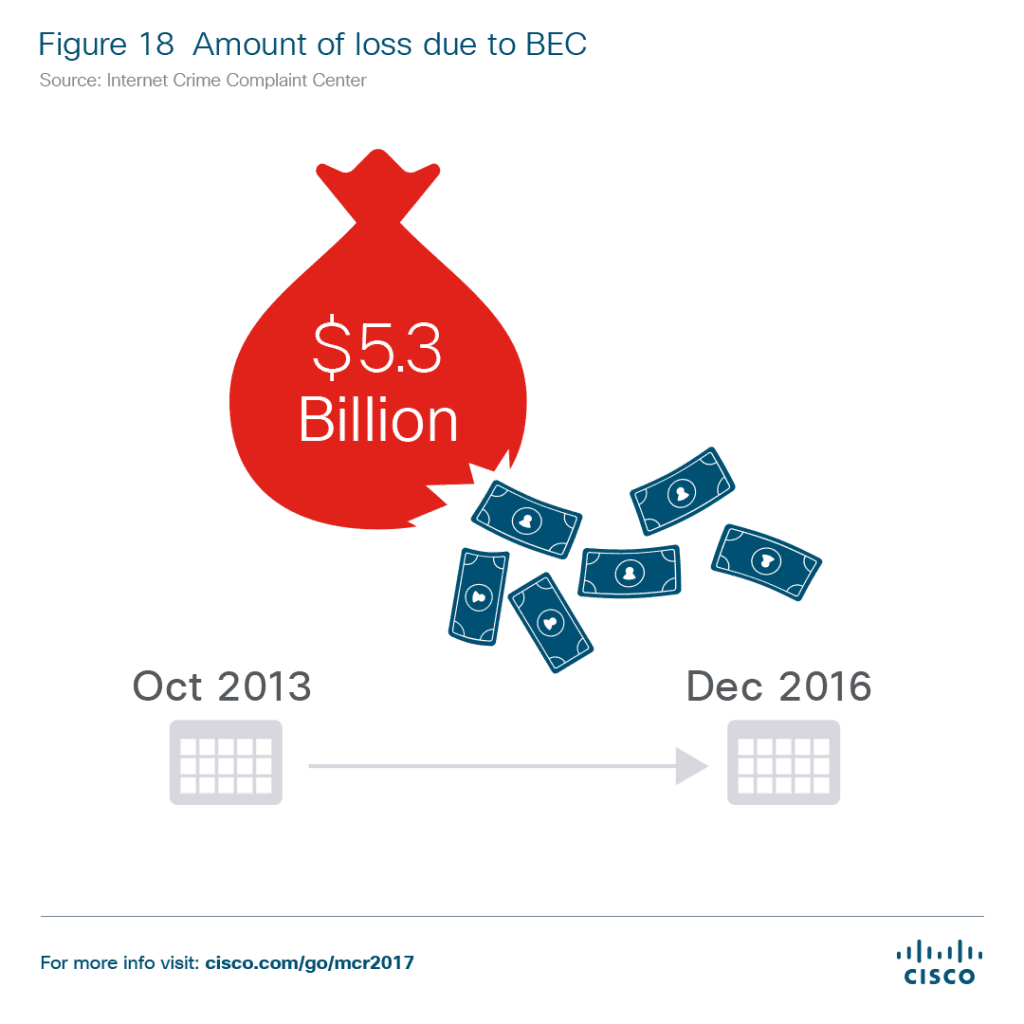

- O comprometimento de e-mail comercial (BEC) agora é um vetor de ameaça “altamente lucrativo” para invasores. O Internet Crime Complaint Center informou que US$ 5,3 bilhões foram roubados devido ao BEC entre outubro de 2013 e dezembro de 2016. Para fins de comparação, o ransomware roubou US$ 1 bilhão em 2016.

- A Internet das Coisas precisa absolutamente ser protegida e já está sendo explorada por invasores. Os defensores simplesmente não estão cientes de quais dispositivos IoT estão conectados em sua rede e, portanto, não estão cientes do que está em risco.

- A Cisco observou um aumento geral no volume de spam desde meados de 2016, o que “parece coincidir com um declínio significativo na atividade do kit de exploração durante o mesmo período”. Isso significa que os invasores que utilizam ferramentas de “kit de exploração” tiveram que voltar ao antigo método de e-mails de spam, pois a defesa do kit de exploração só aumentou. Esses e-mails de spam simplesmente contêm anexos, como documentos do Word, que são “documentos maliciosos carregados de macro”.

- Spyware que se mascara como um aplicativo potencialmente indesejado (PUA) é, na verdade, uma forma de malware. Este software propõe um risco à segurança e às informações, mas geralmente é descartado ou pelo menos subestimado. Shadow IT pode facilmente levar a um aumento no uso de PUA.

Esse cenário em mudança pode ser visto nessas principais descobertas – novos métodos de ataque são populares e estão causando grandes danos, incluindo fraude BEC. Ao mesmo tempo, o crescimento da nuvem e outras novas tecnologias, como a IoT, estão abrindo caminhos inteiramente novos de ataque. E enquanto as novas tecnologias abrem novas frentes de batalha, os invasores ainda estão utilizando métodos de ataque da velha escola e as organizações estão esquecendo rotineiramente desses pontos de acesso – especialmente e-mail.

As práticas de segurança melhoraram ao longo do tempo, como a Cisco apontou. Por exemplo, atualizações automáticas de segurança são praticamente o padrão em sistemas operacionais modernos, mesmo em nossos smartphones. Todos nós podemos achar irritante que a Microsoft nos obrigue a atualizar para o Windows 10 ou que a Apple não pare de nos incomodar para atualizar para a versão mais recente do iOS, mas essas atualizações são simplesmente para nossa proteção.

Mas com as atualizações sendo lançadas em ritmo acelerado, os criminosos cibernéticos estão simplesmente voltando seu foco para e-mail e malware especificamente. Elas quase podem ser vistas como ameaças “legadas” que sempre existiram, mas estão apenas sendo usadas de novas maneiras.

Velho Encontra Novo

O que é realmente interessante de ver é a intersecção do velho e do novo: velhas metodologias estão sendo combinadas com novas formas de ataque. Ataques de ransomware modernos estão sendo realizados usando o método antigo de colocar arquivos maliciosos em um e-mail e esperar que alguém baixe e abra o arquivo sem pensar duas vezes. Como o relatório explicou:

“Os criminosos cibernéticos, provavelmente em resposta às mudanças no mercado de kits de exploração, estão recorrendo (ou voltando) para o e-mail para entregar ransomware e outros malwares de forma rápida e econômica. Eles também estão ficando criativos com seus métodos para evitar a detecção. Por exemplo, os pesquisadores de ameaças da Cisco observaram um crescimento no spam contendo documentos maliciosos carregados de macros, incluindo documentos do Word, arquivos do Excel e PDFs, que podem derrotar muitas tecnologias de sandbox, exigindo interação do usuário para infectar sistemas e entregar cargas úteis.”

A Cisco observou que esse aumento de spam e e-mails maliciosos coincide com um declínio, ou estagnação, nos chamados ataques de “kit de exploração”. Os kits de exploração são essencialmente ferramentas que permitem que hackers obtenham acesso por meio de uma exploração conhecida. O popular plug-in Flash para sites é conhecido por suas falhas de segurança e, se você estiver prestando atenção à Internet, notará que o Flash está sendo desativado por todos os principais navegadores da Web por esse motivo principal.

À medida que as atualizações continuam sendo enviadas e o uso do Flash diminui, o mesmo acontece com o uso dos “kits de exploração” que permitem que hackers obtenham acesso por meio do Flash. Isso levou os hackers a voltarem ao e-mail e ao e-mail especificamente, pois permitem acesso direto ao terminal do usuário.

Por meio de alguma “engenharia social” básica, os invasores podem fazer com que vítimas desavisadas abram um documento do Word, pensando que é de seu melhor amigo, e a próxima coisa que eles sabem é que toda a rede está sob ataque. Esses ataques podem vir em todos os arquivos diferentes e familiares.

Mas o relatório alerta que o e-mail não é apenas suscetível a golpes maliciosos de phishing. Na verdade, a fraude BEC pode até ser uma preocupação maior do que o ransomware.

Entendendo o BEC

É claro que o ransomware está recebendo todos os holofotes agora, mas o relatório espera apontar uma ameaça ainda maior que está custando milhões de dólares até mesmo às maiores empresas, como Google e Facebook.

Vou deixar a Cisco explicar isso:

“Uma campanha BEC envolve um e-mail entregue a funcionários financeiros que podem enviar fundos por transferência bancária. Os adversários geralmente fazem algumas pesquisas sobre a hierarquia da empresa e seus funcionários – por exemplo, usando perfis de redes sociais para montar uma provável cadeia de comando. O e-mail pode parecer ser do CEO ou de outro alto executivo, pedindo ao destinatário que envie um pagamento para um suposto parceiro de negócios ou pague um fornecedor.”

É claro que muito esforço e planejamento são necessários para isso, e o invasor geralmente expressa urgência para enganar as vítimas e fazê-las agir sem checagem dupla. A Cisco observa que esses ataques se concentram em grandes alvos – como Google e Facebook – e esses alvos realmente caíram para eles, apesar de operar e manter defesas contra ameaças maduras, bem como salvaguardas contra esse tipo de fraude.

A Cisco também observa que, como esses e-mails geralmente dependem de engenharia social, eles não contêm malware ou anexos de arquivos e, portanto, podem ignorar as ferramentas padrão de monitoramento de ameaças. Como observamos acima, a ameaça do BEC é tão grande que o Internet Crime Compliant Center informou que US$ 5,3 bilhões foram roubados por causa disso entre outubro de 2013 e dezembro de 2016. Isso é uma média de US$ 1,7 bilhão por ano.

Novas tecnologias abrem novas ameaças

O próprio e-mail agora é um avô em comparação com os recentes desenvolvimentos tecnológicos, incluindo um forte foco em ferramentas de colaboração e Comunicações Unificadas. E se o e-mail é algo para se destacar, é provável que nossa nova tecnologia permaneça sustentável para atacar também no futuro, a menos que façamos uma grande mudança.

A Internet das Coisas já está surgindo, mas com uma falha conhecida: a segurança é um segundo pensamento. A maioria dessas ferramentas simplesmente deixa a porta da frente destrancada e, apesar da IoT apenas começar a mostrar sua cabeça, a Cisco relata que “os botnets da IoT já estão aqui”. De fato, o relatório observa que, em 2016, “ataques cibernéticos foram lançados a partir de vários dispositivos conectados transformados em botnets”.

Esses ataques DDoS utilizaram um exército de dispositivos conectados (em oposição a computadores infectados) para sobrecarregar e desligar as redes do blogueiro de segurança Brian Krebs, da empresa francesa de hospedagem OVH e da empresa de gerenciamento de desempenho da Internet DynDNS. De fato, em seu relatório, a Cisco destacou três botnets de IoT conhecidos – Mirai, BrickerBot e Hajime – com uma análise aprofundada de cada um.

Embora a IoT esteja apenas começando a mostrar seu potencial para a empresa, a rede já está sendo utilizada para ataques cibernéticos – uma indicação clara de como a segurança deve ser crucial para qualquer solução.

A UC pode ajudar sua empresa a ficar segura

Provavelmente, a pergunta mais importante a ser feita é como sua empresa pode se manter segura com ameaças em constante mudança. Parece que novos métodos de ataque aparecem, o segundo está seguro. Apesar de todos os nossos avanços em e-mail, criptografia e segurança geral, ainda temos que nos cansar daquele documento que Jim da Contabilidade lhe enviou. No final das contas, mesmo a maior defesa pode ser vítima de um pouco de engenharia social.

Pode ser um pouco míope afirmar que as Comunicações Unificadas podem entrar e salvar o dia, mas acho que os benefícios trazidos por uma plataforma de UC podem ajudar a aliviar a inflexibilidade que pode ter deixado algumas equipes incapazes de responder a uma ameaça. Isso não quer dizer que a UC seja a única defesa de que sua equipe precisa, na verdade, toda empresa deve trabalhar com especialistas em segurança para garantir o mais alto nível de segurança disponível. Entre firewalls e controladores de borda de sessão, existe uma longa lista de ferramentas necessárias amplamente disponíveis que não exigem um investimento de capital maciço.

Por outro lado, a Cisco também observou que as pequenas e médias empresas são mais suscetíveis a ataques do que as grandes organizações por alguns motivos, mas destacou que as grandes organizações são mais propensas a ter “estratégias formais escritas”. As SMBs podem melhorar sua defesa simplesmente melhorando as políticas e os procedimentos.

- A utilização de plataformas de UC pode eliminar a necessidade de e-mail e anexos de e-mail. Isso pode ser estendido a todos os serviços de compartilhamento de arquivos, por exemplo, Google Drive ou Dropbox. Mas, com a capacidade de enviar arquivos diretamente pela plataforma criptografada ou integrações para esses serviços de compartilhamento de arquivos, a substituição de e-mail por UC faz mais sentido. A capacidade de arrastar e soltar arquivos em uma plataforma segura, bem como a capacidade de enviar mensagens instantâneas a qualquer pessoa da equipe, significa que os usuários podem manter contato instantaneamente. Em vez de abrir esse arquivo, talvez envie ao destinatário uma mensagem rápida para verificar sua legitimidade.

- Derrote o Shadow IT de uma vez por todas – isso pode ser feito encontrando a plataforma de UC adequada que funciona para sua equipe, uma que atinja todos os pontos certos e seja fácil de usar. Se sua equipe estiver satisfeita com a solução, eles não terão a necessidade de trazer suas próprias ferramentas, levando à sombra da TI. O bloqueio de sites e ferramentas leva as equipes a trabalhar em torno dos bloqueios, mas o estabelecimento de políticas de uso aceitas pode ajudar a impedir a disseminação da Shadow IT e, esperamos, a disseminação de APIs e malware.

- Divulgue a conscientização e treine as equipes para ficarem alertas a possíveis ameaças. Não apenas impeça que todos os seus funcionários visitem sites ou compartilhem arquivos, mas estabeleça políticas para identificar ameaças potenciais. Se as equipes estiverem cientes de tentativas exclusivas de fraude por e-mail, elas poderão evitar essa forma de engenharia social em vez de serem vítimas. A Cisco recomenda especificamente exigir que os funcionários simplesmente façam uma chamada telefônica para verificar a legitimidade de uma solicitação, mas achamos que é aí que a UC realmente se destaca com mensagens instantâneas e indicação de presença.

- Abrace uma responsabilidade compartilhada pela segurança na nuvem: a Cisco observou que 60% dos usuários nunca desconectam de sessões ativas em ferramentas de nuvem. Isso pode não parecer grande coisa, mas um ponto final aberto como esse é como deixar a porta da frente aberta. A aplicação das mesmas “melhores práticas” que uma empresa pode aplicar em ambientes on-0remesis pode ser uma maneira eficaz de ajudar a impedir o acesso não autorizado a uma plataforma.