Hacks VoIP estão em ascensão: como proteger sua rede

Publicados: 2017-02-16Contanto que você tenha um dispositivo conectado à rede, ele corre imediatamente um risco potencial de ataque. A segurança não é mais um aspecto com o qual apenas a grande empresa com dados confidenciais precisa se preocupar – todas as empresas, de pequeno a médio porte, precisam se preocupar com práticas de segurança sólidas. Os hackers podem e afetarão qualquer dispositivo em sua rede que se conecte à Internet, e quanto mais dispositivos você tiver, mais portas traseiras em potencial ficarão abertas.

Parte da maior crítica contra a emergente Internet das Coisas é exatamente isso, com tantos dispositivos e tão pouca segurança, há um enorme buraco aberto diretamente não apenas para suas coisas e seus controles, mas para toda a sua rede. Mas isso também está relacionado diretamente às nossas soluções VoIP, independentemente de você estar usando SIP Trunking ou um provedor de PBX hospedado.

A Inteligência de Segurança da IBM elaborou um relatório dos ataques VoIP mais recentes, as tendências em evolução, métodos de acesso e até as diferentes formas de ataques que estão sendo realizados. Decidimos examinar bem de perto exatamente o que está acontecendo.

Sério, hacks VoIP?

Mas vamos trazer isso de volta para casa um pouco – hoje, agora mesmo, se sua empresa estiver usando VoIP ou Comunicações Unificadas, é completamente possível que sua rede esteja suscetível a ataques. E, como vimos, os ataques VoIP estão aumentando. Como o VoIP envia chamadas diretamente pelo mesmo caminho exato que sua rede usa para internet e outros tráfegos, suas conexões VoIP abrem sua rede para ataques e exploração. Isso mesmo, um hacker pode ter acesso à sua rede através daquele antigo telefone IP no final do corredor. Temos até novos telefones, como os da Mitel, que se integram diretamente ao seu smartphone – quase tudo pode ser vulnerável.

A segurança não é motivo de piada, e é por isso que até o Slack não apenas gerou um grande número de alternativas, algumas com profundas preocupações de segurança, como o Spark da Cisco, mas também o motivo pelo qual o Slack está preparando sua própria implantação corporativa com segurança estrita. Basta olhar para o quanto o Slack agora se orgulha de sua segurança em seu site, e esse nem sempre foi o caso.

Portanto, se até mesmo seu aplicativo de bate-papo gratuito no local de trabalho estiver trancando suas portas, faria sentido para sua empresa fazer o mesmo. Aqui, veremos alguns dos ataques VoIP populares em ascensão e o que você pode fazer para ajudar a manter sua rede segura. Caso você não tenha certeza do que procurar quando se trata de hacks, reunimos uma lista dos cinco principais sinais de que seu sistema VoIP foi hackeado.

Os protocolos sob ataque

Sem ficar muito atolado nos detalhes técnicos, primeiro faz sentido entender como e por que um ataque às suas comunicações VoIP, ou à rede em torno de sua solução VoIP, pode ocorrer. VoIP opera em vários protocolos específicos diferentes – dependendo de sua solução, provedor e configuração, seu escritório pode empregar apenas um desses protocolos ou vários. Para nossa discussão, focaremos em três protocolos específicos: SIP, o SCCP proprietário da Cisco e o protocolo H225 mais recente.

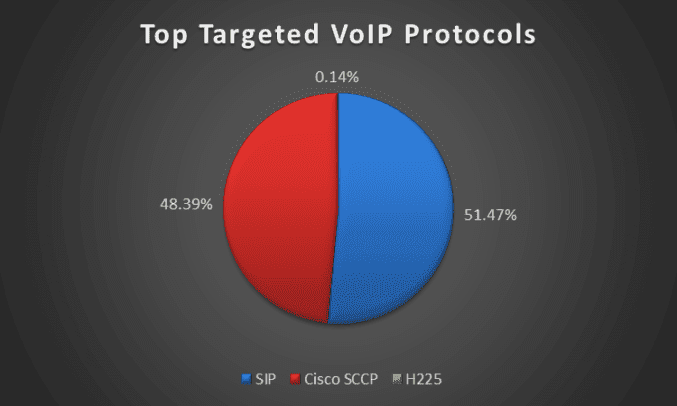

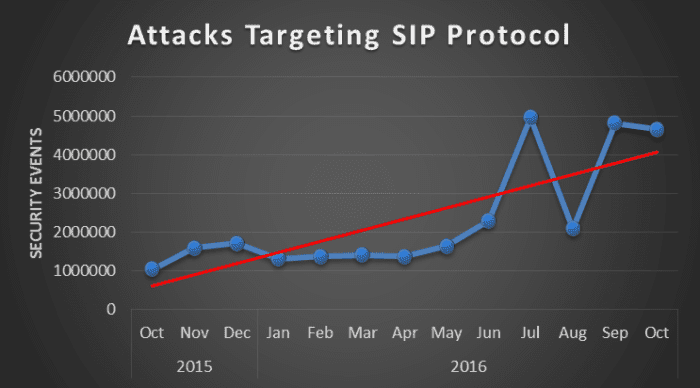

De acordo com informações do IBM Managed Security Services, os dois protocolos mais comprometidos são o SIP em mais de 51% dos eventos de segurança detectados em 2016, com um aumento específico no segundo semestre do ano, e o SCCP com 48% dos eventos de segurança detectados. O H225, que faz parte do H.323 Protocol Suite, conseguiu entrar com apenas 1% dos eventos de segurança.

O SIP ainda é um dos protocolos VoIP mais populares, portanto, não é surpresa que o SIP receba o maior número de ataques. O SCCP, que é o Skinny Client Control Protocol da Cisco, por outro lado, trouxe quase metade dos ataques e, novamente, não é muito surpreendente. O SCCP é um protocolo leve e baseado em IP usado para comunicação entre os telefones IP da Cisco e o Cisco UC Manager. Com a Cisco sendo um dos maiores provedores neste espaço, não é surpresa que haja um grande número de soluções adotadas.

Os ataques SCCP realmente diminuíram no ano passado, ao contrário dos ataques SIP que notaram um grande aumento no segundo semestre. Também é interessante notar que quase 74% dos ataques ao protocolo SCCP são “testes de pré-ataque”, que permitem que os invasores coletem informações sobre alvos em potencial examinando os recursos do dispositivo da rede. Assim, eles podem ver que tipo de defesa você tem, antes mesmo de começarem o ataque.

O H225, por outro lado, embora ainda popular, se saiu muito melhor no ano passado – com menos de 1% da atividade, vale a pena notar, mas não um em que nos concentraremos muito. No entanto, nossas práticas de segurança recomendadas podem realmente ser aplicadas a qualquer protocolo VoIP, rede ou computador.

Métodos populares de ataque

Dependendo de qual protocolo está sob ataque e do objetivo geral do invasor, o método escolhido de ataque à sua rede pode ser diferente. Com níveis variados de hacks, redes diferentes estão expostas a diferentes níveis de ameaça – mas vale a pena proteger todas igualmente, é claro. Dependendo do que o invasor está tentando realizar, eles atacarão de várias maneiras diferentes. Alguns dos métodos de hacking VoIP mais comuns incluem:

- Chamadas maliciosas para derrubar redes SIP

- O que são essencialmente ataques DDoS – Distributed Denial of Service – em sua rede VoIP podem ser usados para derrubar seu protocolo SIP e a camada na qual ele opera. Isso essencialmente tornaria seu sistema inutilizável, incapaz de aceitar ou fazer chamadas e poderia até mesmo impedir o acesso a quaisquer portais online associados, páginas de configuração ou softphones e comunicações na web.

- Assim como um ataque DDoS padrão, isso funciona sobrecarregando sua rede com um número insano de solicitações. Para SIP, isso pode ser mensagens SIP mal configuradas ou mensagens SIP com caracteres inválidos no campo “Para” – de qualquer forma, essas mensagens sobrecarregarão o sistema, incapazes de processar todas as informações a tempo de acompanhar a demanda.

- Falsificação de identificador de chamadas

- Com o Caller ID Spoofing, os hackers acessam sua rede, seja através de seus telefones, roteador ou computador, e coletam o máximo de informações possível, como números de telefone ou linhas e ramais. A maneira mais fácil para eles obterem acesso seria através de telefones IP que estão usando a senha padrão neles – já que essas senhas podem ser facilmente encontradas em uma rápida pesquisa no Google.

- Depois de obter acesso e informações, os usuários podem simplesmente enviar spam para seus telefones com chamadas fraudulentas ou vender seu número de telefone para aqueles que enviam spam. A FCC vem reprimindo esses call centers, mas os esforços são bastante fúteis e as pessoas farão isso de qualquer maneira. Ou ainda mais assustador, em essência, os invasores podem assumir o controle do seu telefone: eles podem fazer e receber ou transferir chamadas, reproduzir e salvar gravações ou fazer upload de um novo firmware para infectar a rede à qual o telefone está conectado. Se eles obtiverem informações pessoais, os hackers podem ligar para os provedores de serviços fingindo ser você ou outro usuário e obter acesso não autorizado.

- Fraude de pedágio

- Toll Fraud é um conceito interessante que pode ser executado de algumas maneiras diferentes, mas o resultado final geralmente é o mesmo: um invasor obtém acesso à sua rede ou informações relevantes da conta VoIP, com as quais pode cometer fraudes. Isso pode ser diferente do uso ilegal de SIP, no qual os hackers usariam scripts programados para detectar qualquer porta VoIP aberta e tentar constantemente autenticar ou obter o controle do sistema. Os hackers também podem se conectar a uma rede VoIP diretamente com qualquer credencial SIP comprometida, como senhas fracas ou softphones em redes Wi-Fi públicas e não seguras.

- Uma vez que o invasor obtém acesso à sua rede ou às informações da conta, ele pode solicitar e ativar uma solução de PBX hospedada em nome da sua empresa ou fazer um número insano de chamadas falsas diretamente de sua conta simplesmente para cobrar quantias ridículas de sua empresa, enquanto cometer algum nível de fraude no processo.

Como proteger sua rede

Embora nem todas as redes sejam atacadas, as chances ainda são bastante altas, como você pode ver, e não importa o que é melhor ter uma rede segura do que aberta. Se alguma coisa, seus clientes e clientes vão agradecer por isso. No entanto, nada é pior do que uma falsa sensação de segurança decorrente de más práticas, principalmente quando real. Práticas de segurança úteis são simples senso comum.

- Use senhas fortes – Pode ser tentador pela facilidade de uso, mas nunca deixe as senhas padrão em telefones IP, roteadores, switches, firewalls, controladores de borda de sessão ou qualquer coisa conectada à sua rede. Usar senhas de administrador padrão, sem dúvida, é o método mais fácil para alguém não autorizado obter acesso à sua rede. Quase todas as senhas padrão para qualquer dispositivo podem ser encontradas com uma simples pesquisa no Google – vá em frente, pesquise no Google o nome do seu roteador junto com a frase “senha padrão” e ela deve aparecer. Em uma nota semelhante, senhas fracas como o nome da sua empresa, seu sobrenome ou uma data simples são fáceis de descobrir com força bruta ou apenas adivinhar completamente.

- Criptografe todas as coisas! – Como as chamadas VoIP são transmitidas pela Internet sem criptografia, elas podem ser facilmente interceptadas e drenadas de todas as informações. A criptografia de suas comunicações pode ser facilmente ativada e habilitada ou configurada entre vários pontos que já existem em sua rede. Dependendo de como sua rede está configurada e com qual hardware é empregado, isso pode se resumir ao seu fornecedor VoIP específico ou às configurações de hardware ou até mesmo de firewalls de software, controladores de borda de sessão ou, às vezes, em roteadores VoIP e roteadores SMB.

- Empregue uma VPN – Cobrimos esse tópico em profundidade no passado e vale a pena notar novamente. Uma VPN, ou Rede Privada Virtual, é uma das maneiras mais fáceis de criptografar e proteger as conexões de seus funcionários remotos ou externos. Uma VPN estabelece um “túnel” através da Internet pública, ou redes de acesso público em que seus funcionários possam estar, para filtrar apenas informações criptografadas seguras de e para a rede do escritório. Uma VPN simplesmente permite que os usuários externos acessem a rede local como se estivessem no mesmo prédio, sem uma enorme falha de segurança disponível para uma rede pública.

- Teste sua rede – Dependendo do tamanho de sua empresa, seu nível de conhecimento ou disponibilidade de um especialista em TI, testar sua rede é uma ótima maneira de procurar backdoors, rotas fáceis ou vulnerabilidades. Um teste completo pode conectar todos os pontos de acesso, gateways de conexão, configurações de telefone e rede para procurar pontos fracos - e, é claro, corrigi-los conforme necessário. Adicionar um firewall sofisticado pode fornecer uma sensação de segurança, mas sem a configuração adequada, essa falsa sensação de segurança pode levar a um ataque infeliz no futuro.

- Treine sua equipe – O melhor antivírus que existe é o bom senso – alterar as senhas dos padrões, confiar apenas em conexões de rede seguras, não clicar e baixar nenhum anúncio ou sites com aparência suspeita são algumas das melhores maneiras de garantir seu computador e rede geral , não são comprometidos. Se você não tiver certeza do que está clicando ou baixando, simplesmente não o faça. Além disso, crie o hábito de alterar as senhas de todos os novos dispositivos adicionados à rede. Treinar sua equipe nessas medidas preventivas simples pode ajudar a manter sua rede segura, sem nem mesmo fazer mais investimentos

Proteja-o agora, agradeça a si mesmo depois

Assim como uma casa, você nunca espera ter que recorrer às defesas que colocou. Ninguém quer experimentar uma invasão, assim como nenhuma empresa quer sofrer um ataque em sua rede. Mas os protocolos corretos devem ser adotados para garantir que sua rede esteja segura caso haja uma tentativa de invasão.

Esteja você tentando proteger dados de usuários, dados de funcionários, operações comerciais, contexto de chamadas telefônicas ou simplesmente evitar qualquer caso de fraude: a segurança deve ser a preocupação número um de qualquer empresa ao estabelecer uma rede e até mesmo sua solução VoIP específica. Além de levar em conta as dicas que listamos acima, pode ser útil falar com seu provedor de VoIP para ver quais soluções de segurança existem e como você pode proteger sua própria rede.