Guia Completo para Segurança, Criptografia e Vulnerabilidades VoIP

Publicados: 2021-08-09Os sistemas de telefonia VoIP oferecem inúmeros benefícios para grandes e pequenas empresas, como comunicações simplificadas, taxas de resolução de atendimento ao cliente mais rápidas e maior produtividade.

Mas o VoIP é seguro?

Neste post, descreveremos por que a segurança VoIP é importante mesmo que você não tenha “nada a esconder”, o papel que a criptografia de chamadas desempenha na criação de um ambiente seguro, as principais vulnerabilidades de segurança VoIP e o que os administradores de segurança podem fazer para garantir que seus negócios está protegido contra eles.

Mesmo que você não consiga eliminar totalmente a ameaça global do crime cibernético, aumentar a conscientização e a proteção contra problemas de segurança de VoIP pode mitigar seriamente seu risco.

Índice:

- Por que a segurança VoIP é importante?

- VoIP é mais seguro do que telefones fixos?

- O que é criptografia VoIP e como ela funciona?

- Tipos de riscos de segurança VoIP e como evitá-los

- Como saber se o seu provedor de VoIP é seguro

- Práticas recomendadas de segurança VoIP para líderes de TI

- Os provedores de VoIP mais seguros e criptografados

- Perguntas frequentes sobre segurança VoIP

Por que a segurança VoIP é importante?

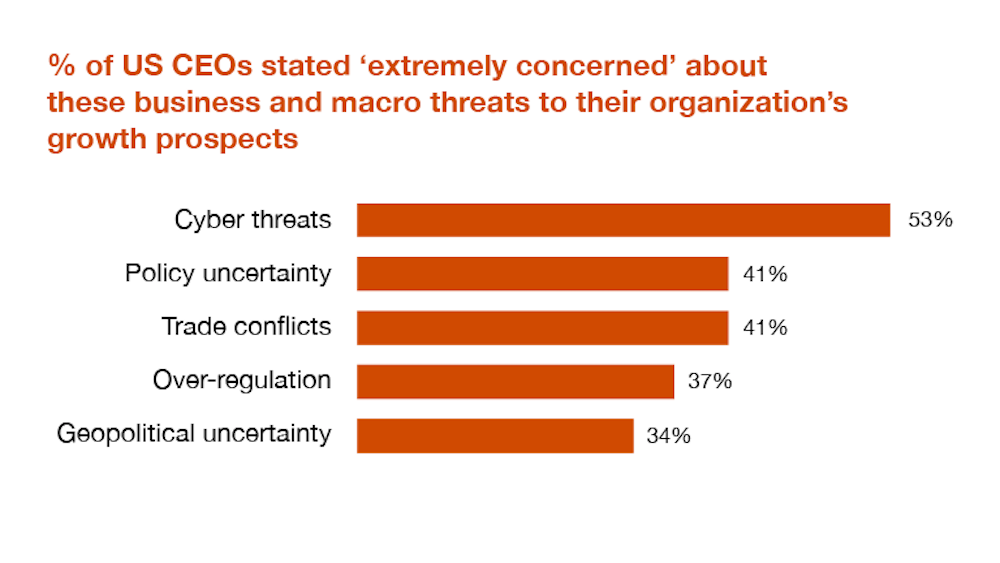

Perto de 70% dos principais tomadores de decisões de negócios acreditam que estão enfrentando um grande aumento nos riscos de segurança cibernética. Na verdade, a maioria dos CEOs afirma estar 'extremamente preocupada':

As empresas se concentraram tanto em se adaptar rapidamente ao “novo normal” de uma força de trabalho remota e mista que a segurança VoIP se tornou mais uma consideração tardia do que uma consideração inicial. (O aumento repentino do Zoombombing no início da pandemia ilustra perfeitamente isso.)

Infelizmente, muitas empresas não perceberam por que a segurança VoIP era importante – e o impacto desastroso de violações de dados e outros crimes cibernéticos – até que fosse tarde demais.

Então, por que você deveria se preocupar com a segurança VoIP? Aqui está uma explicação em vídeo de 3 minutos:

Pequenas empresas são o alvo principal

Mais da metade das pequenas empresas sofrem com violações de dados ou outros ataques cibernéticos todos os anos.

Por quê?

Porque os hackers sabem que a maioria das pequenas empresas não tem uma estratégia de segurança adequada – se é que tem alguma – implementada. Aproximadamente 43% de todos os ataques cibernéticos e 95% das violações de cartão de crédito ocorrem em pequenas empresas, mas apenas 14% dessas empresas possuem medidas de segurança para resistir a eles.

Além disso, 35% das empresas nem revisaram ou atualizaram suas estratégias de segurança desde que foram implementadas.

Ataques cibernéticos têm sérias consequências financeiras

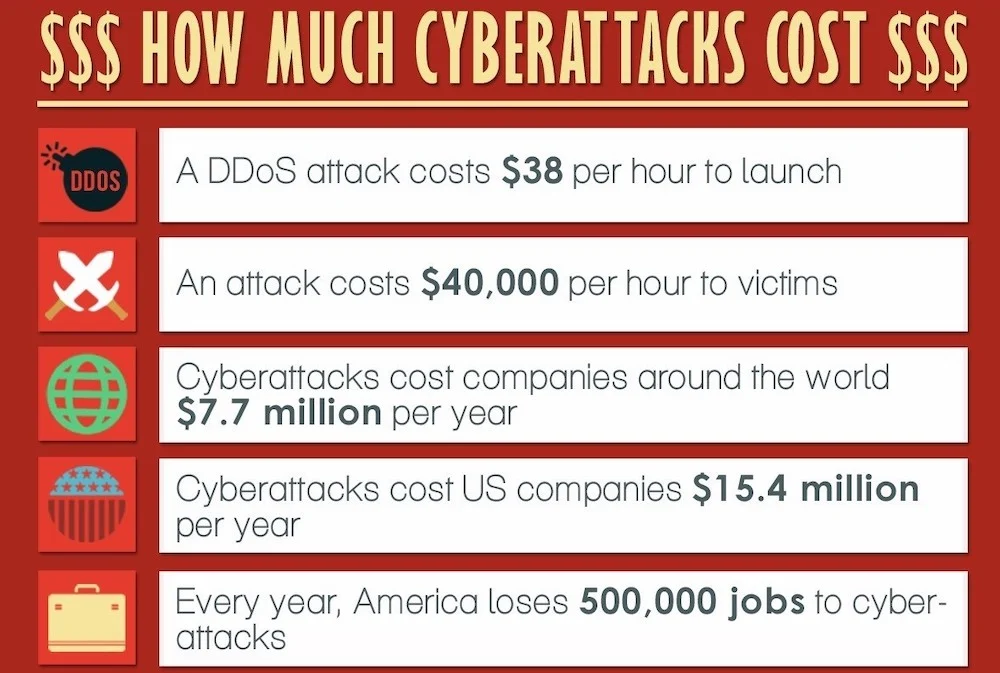

O custo médio de uma violação de dados foi de US$ 3,86 milhões em 2021 – e as coisas só vão subir a partir daí.

Mesmo que sua empresa não precise gastar tanto, você ainda perderá a maior parte de seus lucros.

Existem as coisas mais óbvias, como honorários legais, ações judiciais e auditorias, e há custos ocultos, como perda de tempo de trabalho, perda de clientes e tempo de inatividade da rede.

As pequenas empresas também veem consequências financeiras desastrosas, com violações de dados custando cerca de US$ 3.533 por funcionário .

Muitas empresas não se recuperam de violações de segurança

Ainda acha que pode “se recuperar” de uma violação de dados?

A realidade é que mais de 60% das pequenas empresas são forçadas a fechar suas portas definitivamente dentro de seis meses após um ataque cibernético.

Mesmo que todos os seus dados tenham "backup" e "recuperados", você ainda enfrentará grandes danos que podem destruir financeiramente seus negócios.

(Fonte da imagem)

E, mesmo que você possa pagar as multas e permanecer aberto, pode não haver negócios suficientes para manter as coisas assim. Estudos mostram que os varejistas que sofreram um ataque cibernético tiveram um desempenho inferior em mais de 15% , mesmo três anos após o incidente inicial. Grandes empresas como a Target, que viram a percepção do consumidor cair cerca de 54% um ano após a infame violação de dados de 2013, têm problemas para se recuperar.

Portanto, embora alguns grandes varejistas e marcas conhecidas possam se recuperar de uma violação de dados, sua pequena empresa provavelmente não terá tanta sorte.

Confiança excessiva no mito de “nada a esconder”

Muitas empresas operam sob a suposição equivocada de que uma violação de dados não será um grande problema, pois não têm “nada a esconder”.

Só porque você não tem nenhum e-mail escandaloso ou negócios de backdoor obscuros, isso não significa que você não será alvo e gravemente impactado por um ataque cibernético. Ninguém está imune ao cibercrime, nem às suas consequências. Mas acima de tudo, não ter “nada a esconder” é um mito.

Usando as mesmas senhas para contas comerciais que você usa para suas contas pessoais? Você salvou as informações do seu cartão de crédito para fazer um checkout mais rápido? Preencheu suas informações de contato pessoais, como seu endereço residencial e número de telefone? E os dispositivos sincronizados, relatórios da empresa, impostos, faturas e muito mais?

Ao ignorar a segurança VoIP, você também está voluntariamente colocando as informações e dados pessoais de seus clientes em risco de serem roubados ou divulgados. Isso prejudicará tanto a confiança do consumidor em sua marca quanto os bolsos de sua empresa (olá, ações judiciais!)

Ser proativo em relação à segurança VoIP e reconhecê-la pela séria ameaça que ela representa manterá você, seus funcionários e seus clientes seguros e protegidos.

VoIP é mais seguro do que telefones fixos?

Quando configurados corretamente, sim, os telefones VoIP geralmente são mais seguros que os telefones fixos.

Para entender melhor a resposta, considere as diferenças em como telefones virtuais e telefones fixos transmitem e armazenam dados.

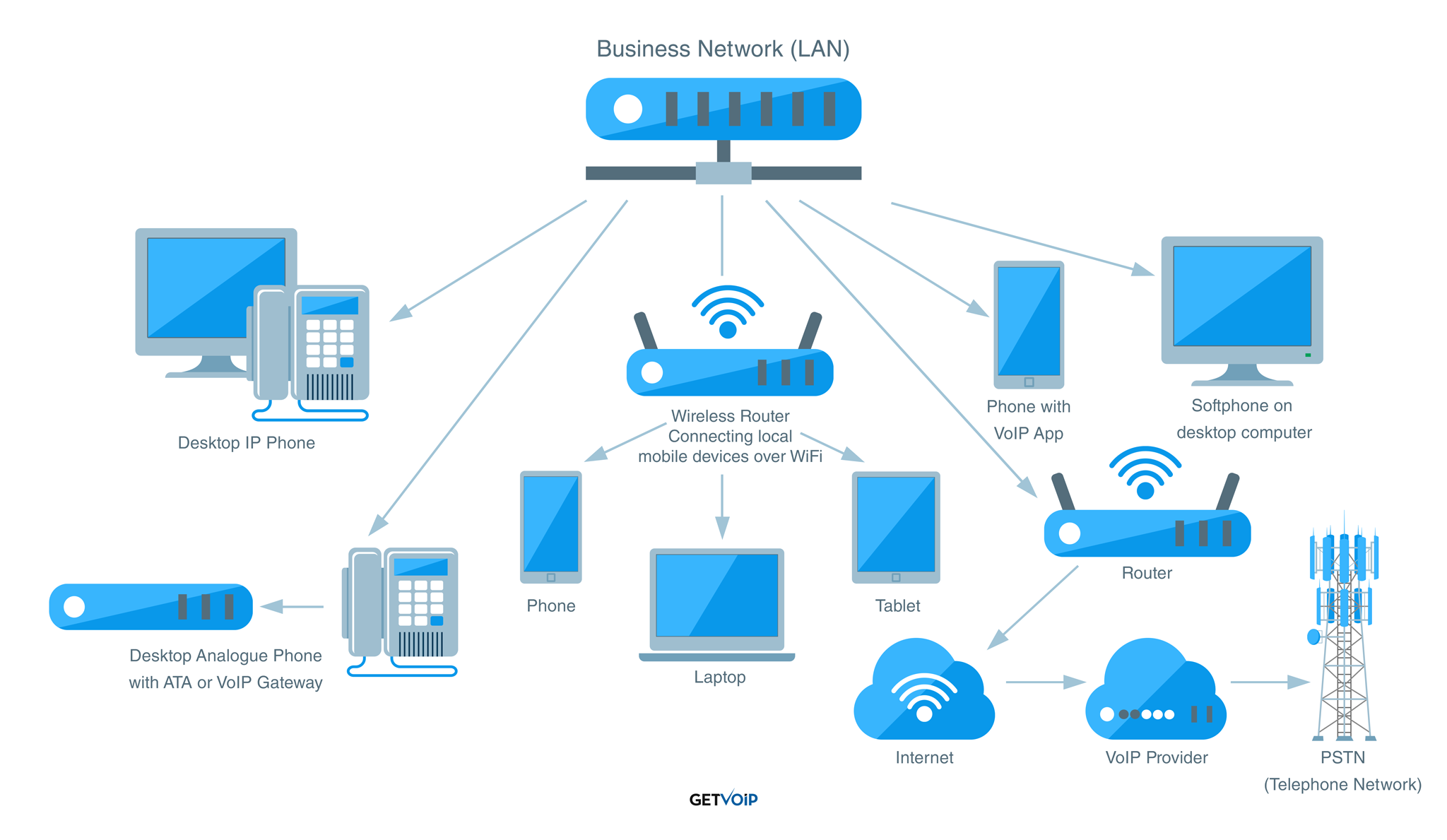

Os telefones analógicos tradicionais fazem e recebem chamadas através da rede PSTN composta por fios de cobre e cabos de fibra óptica. Em outras palavras, há uma conexão física entre o chamador e o destinatário (descrito no diagrama abaixo.

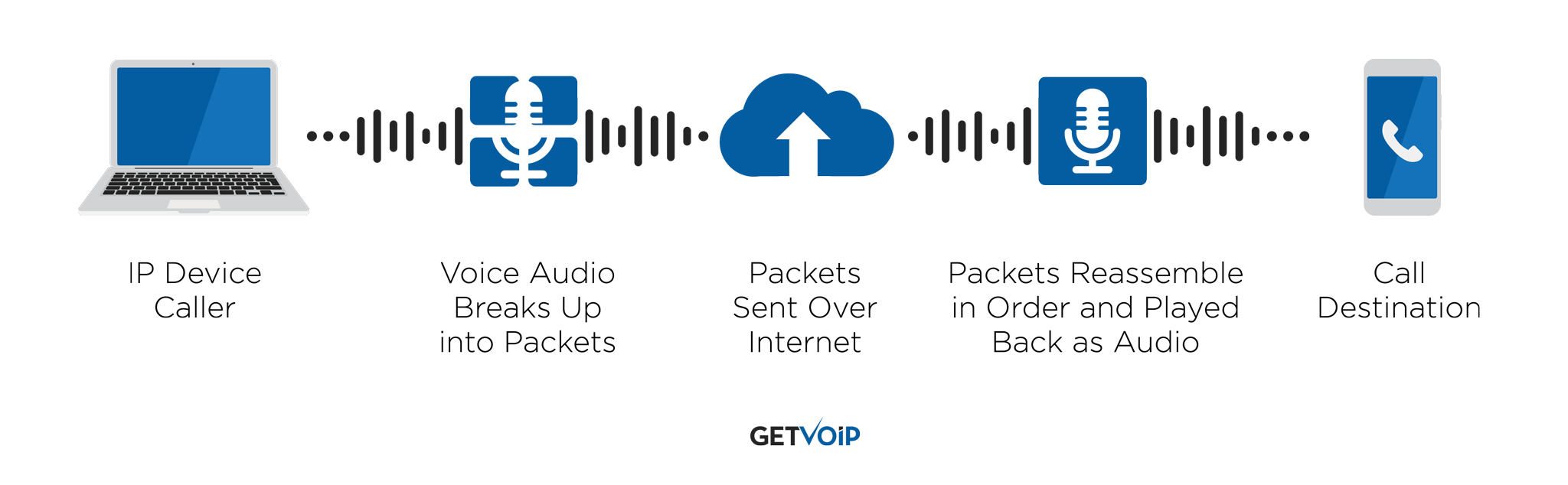

VoIP transmite dados pela Internet, fazendo chamadas digitais via comutação de pacotes.

Na comutação de pacotes, os dados de voz são divididos em pacotes menores, que são enviados pela conexão com a Internet para a extremidade receptora da linha. Lá, eles se reconectam e transmitem dados de voz com sucesso. (Descrito no diagrama abaixo.)

Para acessar telefones fixos, bisbilhoteiros invadem os fios/cabos (também conhecido como “grampeamento”). Proteger-se contra isso não é apenas mais difícil em telefones fixos do que com VoIP, mas também muito mais caro.

A segurança da linha fixa é severamente limitada pela falta de tecnologia e recursos de monitoramento – que os sistemas VoIP possuem em massa.

Assim, enquanto no papel, os telefones fixos podem parecer mais seguros, os sistemas VoIP na verdade oferecem um nível geral mais alto de segurança, desde que você use as ferramentas que ele oferece, como criptografia VoIP.

O que é criptografia VoIP e como a segurança difere?

A criptografia VoIP é o processo de embaralhamento de pacotes de dados de voz em emaranhados ilegíveis enquanto estão em trânsito, evitando que sejam interceptados ou decifrados por hackers.

Mesmo que um hacker de alguma forma intercepte a chamada, a criptografia garante que eles não conseguirão entender nada que descobrirem.

Para entender como a criptografia funciona, precisamos examinar mais de perto o processo de transmissão.

Quando os pacotes de dados de voz são transferidos do remetente para o destinatário, eles usam um protocolo de transporte IP chamado SRTP (Secure Real-Time Transport Protocol). autenticação de mensagens e oferece proteção adicional contra possíveis ataques de repetição.

Além do SRTP, os provedores de VoIP usam outra forma de criptografia chamada Transport Layer Security (TLS) ou SIP sobre TLS para proteger informações adicionais de chamadas.

O TLS embaralha dados como números de telefone, nomes de chamadores, nomes de usuários e muito mais. Ele também funciona para interromper a adulteração de mensagens e a escuta de chamadas.

Lembre-se de que os provedores de qualidade devem oferecer criptografia TLS e AES.

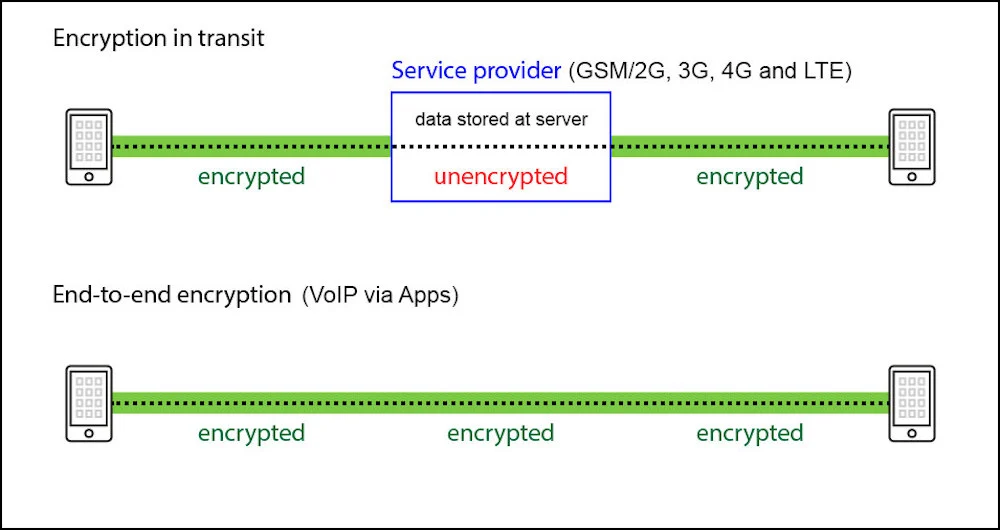

O que é criptografia de ponta a ponta?

Você provavelmente já ouviu muito o termo “criptografia de ponta a ponta” ao pesquisar sobre segurança VoIP.

A criptografia TLS padrão inclui apenas criptografia cliente-servidor ou C2S.

Se um hacker invadir o servidor C2S, ele terá acesso a todos os dados e comunicações da sua rede. O acesso ao servidor C2S significa que os hackers podem escutar e gravar chamadas, manipular arquivos quando estão sendo transferidos e ver todo o histórico de mensagens da sua empresa.

A criptografia de ponta a ponta (E2EE) criptografa diretamente a comunicação entre usuários, o que significa que as únicas pessoas que poderão acessar chamadas e mensagens são os remetentes e os destinatários. Quando você faz uma chamada, os pacotes de dados do seu lado são criptografados quando enviados e são descriptografados apenas quando chegam ao destinatário.

Servidores, ISPs, hackers e provedores de telecomunicações não poderão acessar sua comunicação, desde que seja criptografada de ponta a ponta.

Verifique se você ativou a criptografia de ponta a ponta antes de iniciar a comunicação em seu sistema VoIP. Alguns provedores, como o Skype , não fazem da criptografia de ponta a ponta a opção padrão, deixando você vulnerável a hackers e ataques.

Tipos de riscos de segurança VoIP e como evitá-los

Nenhum dispositivo — seja seu smartphone, um softphone ou um telefone de mesa IP — pode ser 100% protegido contra todas as ameaças de segurança.

Mas, ao identificar as vulnerabilidades VoIP mais comuns e trabalhar para preveni-las e respondê-las, você pode garantir que elas não destruam seus negócios. Softphones e dispositivos inteligentes apresentam vulnerabilidades potenciais para VoIP.

Abaixo, descrevemos os riscos de segurança VoIP mais comuns, juntamente com dicas sobre como impedi-los de destruir seus negócios.

Sniffing de pacotes e ataques de buracos negros

Um dos ataques VoIP mais comuns é chamado de packet sniffing, que permite que hackers roubem e registrem informações não criptografadas contidas em pacotes de dados de voz enquanto estão em trânsito.

A perda de pacotes , quando os pacotes de dados de voz não chegam ao seu destino, é causada por sniffers de pacotes que procuram roubar informações e serviço lento por meio de um ataque de queda de pacotes (às vezes chamado de ataque de buraco negro). assumir o controle do seu roteador, resultando em um serviço de rede muito mais lento ou uma perda completa da conexão de rede.

O sniffing de pacotes também facilita para hackers interceptar nomes de usuário, senhas e outros dados confidenciais.

Para ajudar a tornar suas linhas de Internet mais seguras, use uma opção VPN VoIP confiável ou uma rede privada virtual para enviar informações. Isso leva algum tempo para configurar e começar a funcionar, mas garante que as informações estejam seguras.

Os usuários também podem se proteger contra sniffing de pacotes e ataques de buraco negro, garantindo que todos os dados sejam criptografados de ponta a ponta e por meio de monitoramento de rede consistente, que alertará instantaneamente os usuários sobre tentativas de login suspeitas, dispositivos desconhecidos e muito mais.

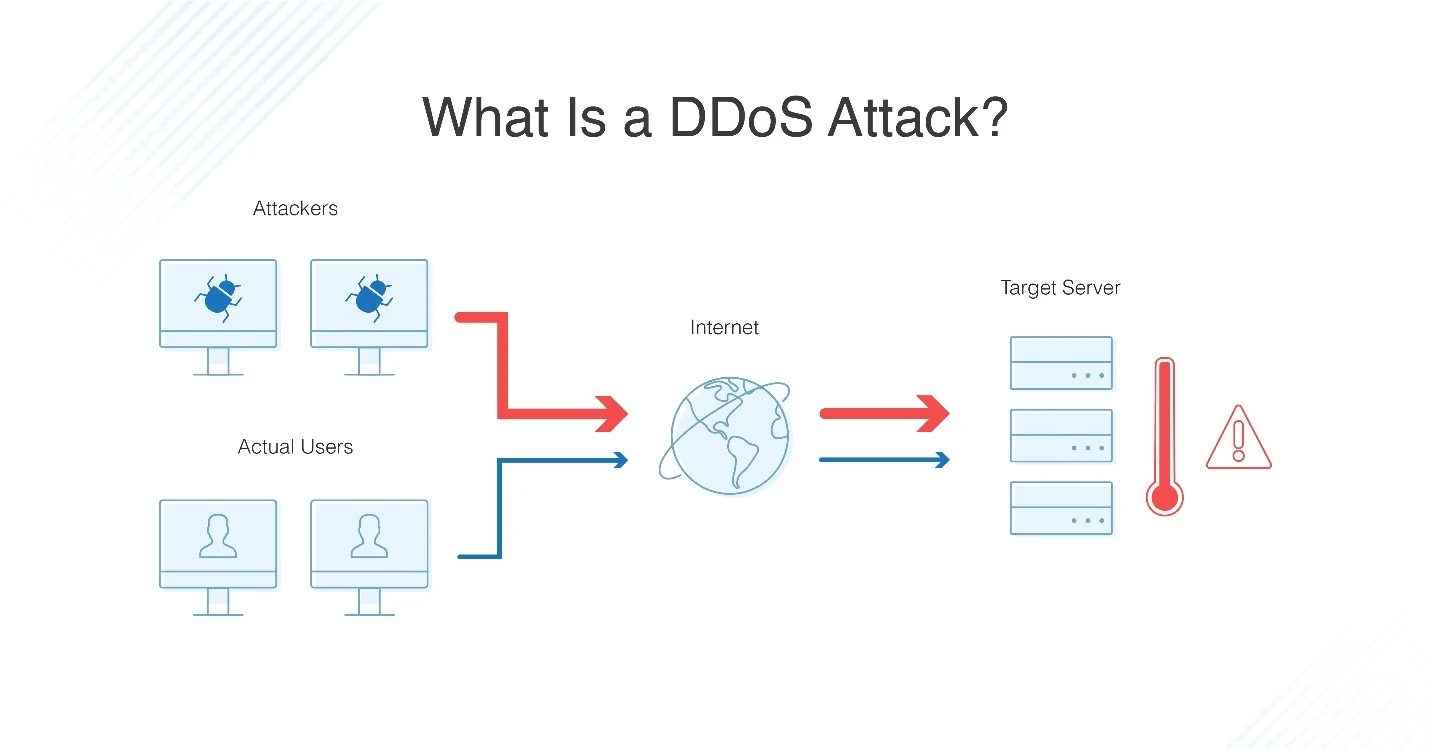

Ataques DDoS

Os ataques DDoS ( Distributed Denial of Service ), como o nome sugere, impossibilitam que as empresas usem seus próprios serviços VoIP sobrecarregando intencionalmente os servidores.

Normalmente, esses DDoS são causados por uma rede de botnets, que são computadores/bots controlados remotamente que os hackers manipularam. Esses “computadores zumbis” inundam redes, sites e servidores com muito mais dados ou solicitações de conexão do que são capazes de lidar, tornando os serviços VoIP inoperantes.

Os sinais comuns de um ataque DDoS incluem:

- Picos de largura de banda incomuns e prolongados

- Respostas de erro HTTP 503

- Serviço lento

- Um aumento repentino no tráfego de dispositivos, endereços IP ou locais semelhantes

Para mitigar ataques DDoS, use uma conexão de Internet separada e dedicada apenas para VoIP. VLANs (Virtual Local Area Networks) especificamente provisionadas para tráfego VoIP são uma excelente opção aqui, em grande parte porque facilita muito o reconhecimento de fluxos de dados não autorizados ou desconhecidos. Para usuários de VoIP que compartilham em uma rede de longa distância (WAN), a criptografia gerenciada é a melhor maneira de se proteger contra ataques DDoS.

Vishing

Vishing é phishing baseado em VoIP, o que significa que um hacker finge ligar para você de um número de telefone ou fonte confiável com a intenção de fazer com que você revele informações confidenciais a eles, como senhas, números de cartão de crédito e muito mais.

Falsificação de identificador de chamadas – o processo em que esses hackers de vishing fazem com que os nomes e números que aparecem no seu identificador de chamadas pareçam legítimos – confunde intencionalmente as vítimas em potencial. Esses hackers podem parecer estar ligando do número de telefone do seu banco, alegando que sua conta foi comprometida e solicitando sua senha para que possam protegê-la imediatamente.

Para evitar o vishing, as agências direcionadas devem verificar todas as solicitações por telefone, mesmo que pareçam vir do departamento de TI da organização. Os agentes também precisam ser treinados para se recusarem a divulgar informações confidenciais, a menos que sejam autorizados pelo supervisor.

Os sinais prováveis de um ataque de vishing incluem:

- Urgência / pressão extrema da pessoa do outro lado da linha

- O hacker continua solicitando que você verifique as informações fornecendo-as

- Ligações inesperadas de números conhecidos ou empresas bem estabelecidas

- Números de telefone curtos e incomuns na triagem de chamadas Exibição do identificador de chamadas

Para evitar ataques de vishing:

- Evite fornecer informações por telefone para qualquer pessoa que afirme ser o IRS, Medicare ou Social Security Administration (eles não iniciam o contato)

- Junte-se ao Registro Não Ligue

- Não responda a comandos de voz por meio de respostas de voz ou toques

Malwares e vírus

(Fonte da imagem)

Malware e vírus afetam aplicativos baseados na Internet, como VoIP, criando uma infinidade de problemas de segurança de rede. Esses programas prejudiciais consomem especificamente a largura de banda da rede e aumentam o congestionamento do sinal, o que causa a quebra do sinal para suas chamadas VoIP. Eles também corrompem os dados transmitidos pela rede, o que significa que você sofrerá perda de pacotes.

Malware e vírus causam muitos danos por si só, mas também contribuem para vulnerabilidades futuras ao criar backdoors de cavalos de Tróia.

Esses backdoors deixam lacunas em sua segurança que futuros hackers exploram para chamar a adulteração ou roubar informações retransmitidas em suas chamadas.

Para evitar malware e vírus, use medidas de segurança de dados, como criptografia, e verifique regularmente se há infecção na rede. Alguns roteadores bloqueiam ativamente malware, chegando a bloquear sites perigosos de sua rede.

Acima de tudo, implemente firewalls de hardware e software compatíveis com VoIP que verificam as informações para garantir que sejam seguras.

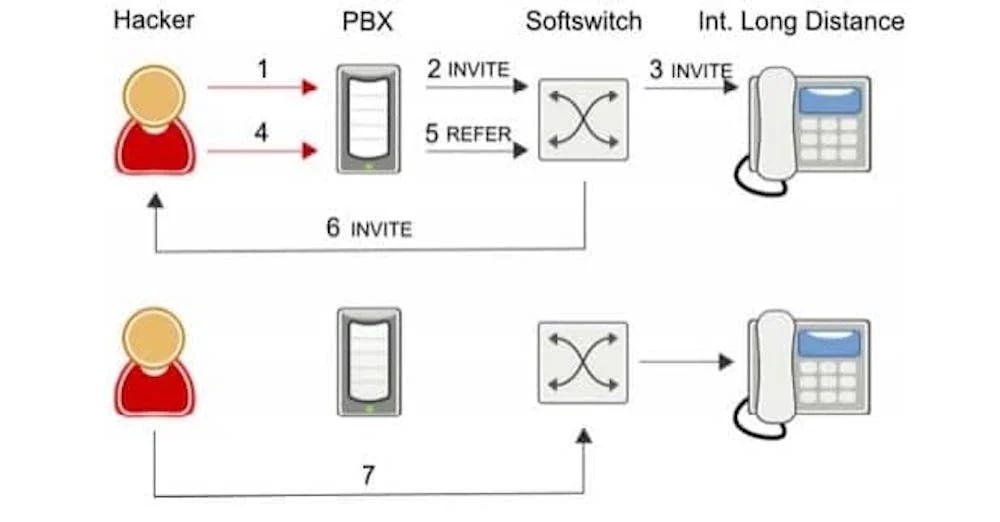

Ataque Phreaking

Um ataque de phreaking é um tipo de fraude em que hackers invadem seu sistema VoIP para fazer chamadas de longa distância, alterar planos de chamadas, adicionar mais créditos à conta e fazer chamadas telefônicas adicionais que desejarem - tudo por sua conta.

Esses hackers também podem roubar suas informações de cobrança armazenadas, acessar seu correio de voz e até reconfigurar estratégias de encaminhamento e roteamento de chamadas.

Eles fazem isso ligando para o seu sistema telefônico e digitando um número PIN para acessar uma linha externa, o que permite que eles façam chamadas e as cobrem de você.

Se você notar um aumento repentino em suas contas telefônicas, números desconhecidos excessivos em seu histórico de chamadas ou chamadas feitas fora do horário comercial, você pode ter sido vítima de um ataque de phreaking.

A melhor maneira de evitar phreaking é criptografar todos os troncos SIP, alterar as senhas das contas com frequência, adquirir software de proteção contra ransomware e, se possível, evitar salvar informações de cobrança no sistema.

CUSPIR

SPIT, ou Spam over IP Telephony, é semelhante a tentativas de phishing e outros spams em e-mails.

SPIT contém mensagens pré-gravadas que são enviadas em sistemas de telefonia VoIP. Essas chamadas são principalmente um incômodo que limita seus números de telefone virtuais , mas o spam traz outros riscos, como vírus, malware e outros ataques maliciosos.

Uma solução VoIP sólida ajuda a garantir que o spam não danifique seu sistema telefônico.

Não há uma maneira de impedir totalmente o SPIT, mas ter um firewall ajuda a identificar o spam quando ele chega e o controla para que não sobrecarregue seu sistema.

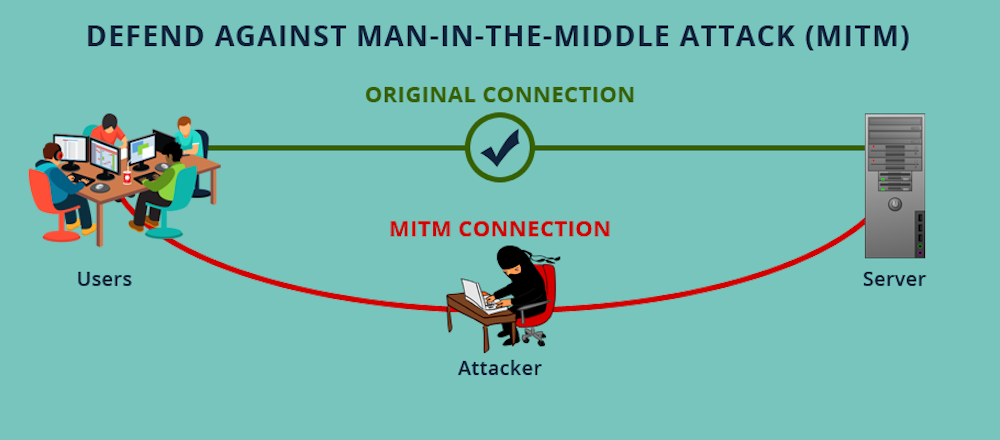

Ataques Man-in-the-Middle

Como o nome sugere, os ataques man-in-the-middle ocorrem quando um hacker se insere entre sua rede VoIP e o destino pretendido da chamada.

Isso geralmente acontece em redes WiFi públicas e não seguras. Os hackers podem facilmente interceptar a chamada e redirecioná-la por meio de seus próprios servidores, onde podem infectá-la facilmente com spyware, malware e vírus.

O verdadeiro problema com esses ataques é que eles podem ser muito difíceis de detectar, e mesmo métodos como detecção de adulteração ou tentativas de autenticação nem sempre funcionam.

Além de evitar o Wi-Fi público, os usuários podem evitar ataques man-in-the-middle usando uma forte criptografia WAP/WEP nos pontos de acesso, melhorando as credenciais de login do roteador, usando uma VPN e muito mais.

Fraude de pedágio

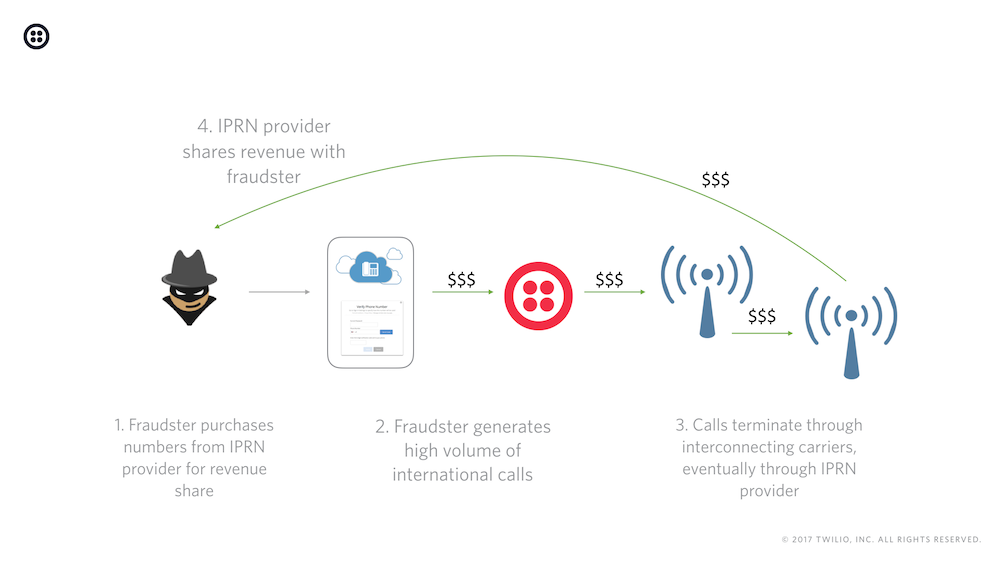

O Toll Fraud é um pouco semelhante a um ataque de phreaking, mas aqui, os hackers fazem intencionalmente um número excessivo de chamadas internacionais do seu sistema telefônico comercial para que possam obter uma parte da receita gerada pelas chamadas.

Às vezes conhecido como Fraude de Compartilhamento de Receitas Internacionais (IRSF), custa às empresas cerca de US$ 10 bilhões todos os anos .

Mas como esses hackers realmente ganham dinheiro?

Os provedores de número de taxa premium internacional (IPRN) compram e revendem números de telefone de grupos de operadoras ou reguladores do país. Os hackers, então, geram um grande número de ligações internacionais por meio desses números, retirando seu corte pelo IPRN.

Para evitar fraudes de tarifação, ative a autenticação de dois fatores em suas contas, restrinja as permissões geográficas permitindo que os usuários entrem em contato apenas com determinados países e defina limites de taxa para coisas como chamadas simultâneas e duração da chamada.

Violação de chamadas

A adulteração de chamadas pode não ser um ataque cibernético tão grave quanto alguns dos outros nesta lista, mas ainda limita seriamente a maneira como você pode fazer negócios.

A adulteração de chamadas ocorre quando um hacker injeta pacotes de ruído adicionais no fluxo de chamadas, destruindo instantaneamente a qualidade da chamada e forçando ambas as partes a desligar. Esses hackers também podem impedir que os pacotes sejam entregues ao seu destino adequado, o que torna o serviço irregular e ilegível e longos períodos de silêncio.

Para evitar isso, habilite a criptografia de ponta a ponta, use TLS para autenticar pacotes de dados e use software de detecção de endpoint.

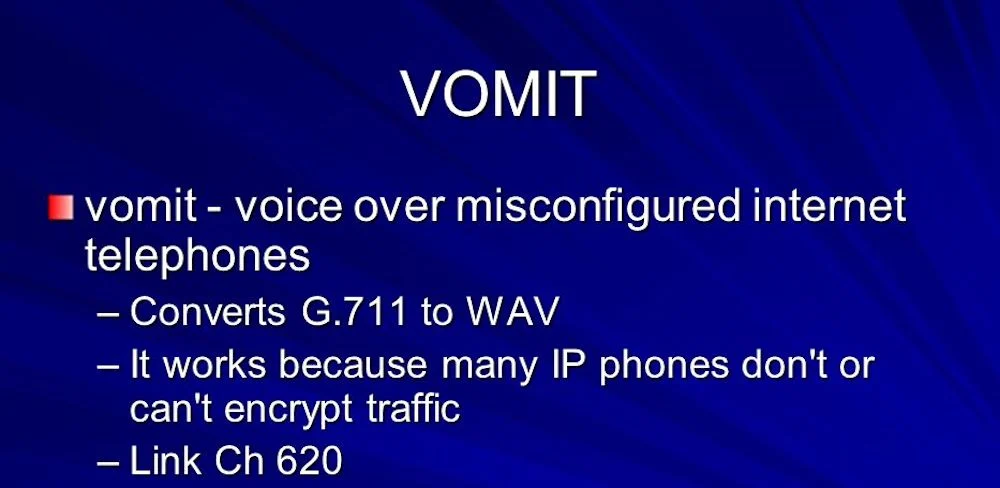

VOMITAR

Voice over Misconfigured Internet Telephones, ou VOMIT, (nojento, nós sabemos) é uma ferramenta de hacking VoIP que realmente converte conversas em arquivos que podem ser reproduzidos em qualquer lugar, facilitando o sifão de informações do seu sistema telefônico comercial.

Esse tipo de espionagem não apenas coleta dados do seu sistema, mas também ajuda o invasor a coletar dados comerciais, como origem da chamada, senhas, nomes de usuário, números de telefone e informações bancárias.

Para evitar VOMIT, use um provedor de VoIP baseado em nuvem que criptografa as chamadas antes de serem enviadas.

Isso é especialmente útil para empresas de saúde que exigem criptografia VoIP para tornar um sistema compatível com HIPAA e HITECH . Siga as diretrizes dos provedores de VoIP para que seu sistema permaneça compatível com a infraestrutura de comunicação atual e crie uma rede PBX privada, pois é muito mais segura do que uma rede pública.

Como saber se o seu provedor de VoIP é seguro

Agora que você conhece os riscos a serem observados, precisa garantir que escolheu um provedor de VoIP de alta qualidade que leve a segurança e a privacidade do usuário tão a sério quanto você.

A lista de perguntas abaixo o ajudará a determinar as estratégias e os níveis de segurança que um sistema de comunicações em nuvem possui.

Ao falar com seu provedor de VoIP, faça as seguintes perguntas:

- Qual é o tempo de atividade garantido e o que você faz para minimizar o tempo de inatividade?

Procure um tempo de atividade de pelo menos 99,99% – e obtenha-o por escrito. Você também deve dar uma olhada na página de status do provedor, que mostra o histórico de interrupções do sistema, problemas de rede, atualizações do sistema, entre outros incidentes.

- Quanto tempo você leva para responder a uma violação de segurança e quanto tempo leva para restaurar o serviço seguro?

Certifique-se de ter uma compreensão sólida de como exatamente o provedor responde a uma ameaça, como uma tentativa de espionagem ou um ataque DDoS. Que tipo de medidas preventivas eles tomam? Por exemplo, eles enviam alertas em tempo real no caso de um login suspeito ou atividade incomum? Com que frequência eles fazem backup de seus dados para garantir que você tenha uma cópia deles no caso de um grande ataque? Quanto tempo levará para restaurar seu serviço? Quanto tempo eles levam para responder a um ataque?

- Você está em conformidade com GDPR, HIPAA e PCI? Que outras certificações de segurança você tem? SOC (Service Organization Compliance) 2 A conformidade é um dos requisitos mais básicos. Ele foi criado pelo American Institute of CPAs para definir claramente os critérios para o gerenciamento seguro de dados. É composto por 5 componentes principais: segurança, integridade de processamento, privacidade, disponibilidade e confidencialidade. A conformidade com PCI (Payment Card Industry) é necessária para qualquer empresa que aceite pagamento com cartão. Ele garante que o provedor use VLANs seguras, exige testes de penetração frequentes para proteger seu endereço IP e mantém seu sistema atualizado. A conformidade com HIPAA garante que os dados de saúde do paciente estejam devidamente protegidos, sejam armazenados em uma plataforma baseada em nuvem ou em relação a gravações de chamadas e correio de voz. As empresas também devem ter a certificação ISO/IEC 20071, que garante que o provedor tenha controles de segurança fortes e atuais.

- Como você protege fisicamente seus servidores e quais medidas adicionais você toma para mitigar os riscos de segurança, como ataques de DNS, phishing, fraude de tarifação e muito mais?

- Se o seu software usa aplicativos ou serviços de terceiros, como você garante que eles estejam seguindo os protocolos de segurança necessários?

- Como você criptografa seus dados e essa criptografia afeta a qualidade da chamada?

- Que tipo de suporte ao cliente está disponível e quais são os horários de suporte? (Telefone, chat ao vivo online, e-mail, etc.)

Práticas recomendadas de segurança VoIP para líderes de TI

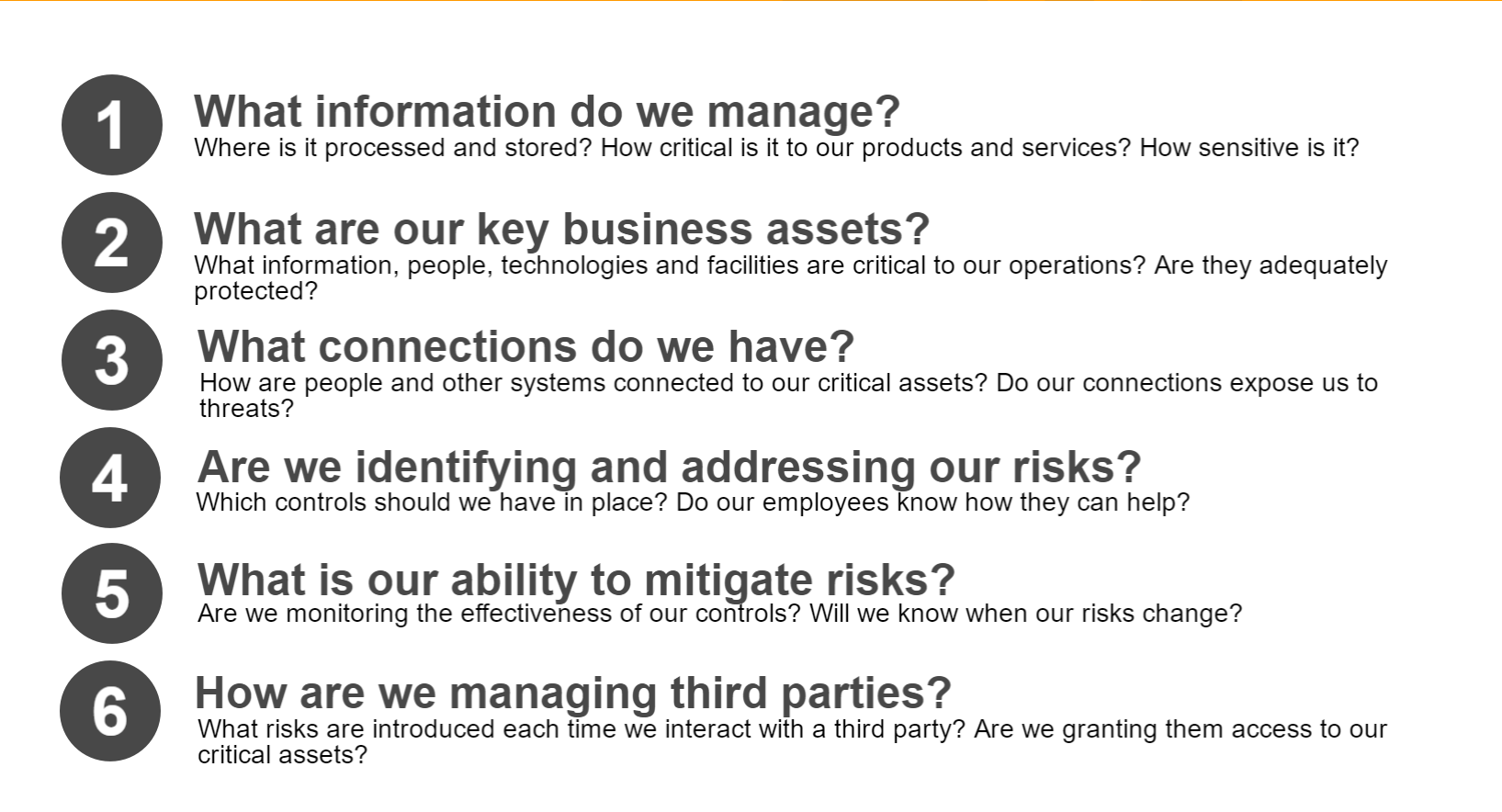

Antes de buscar medidas de mitigação e prevenção, os líderes de TI devem se fazer as seguintes perguntas:

Depois de fazer a autoavaliação, aqui estão algumas práticas recomendadas gerais de segurança VOIP que todos devem seguir.

Implemente uma política de senha forte

Pode parecer óbvio, mas ataques de força bruta (em que hackers tentam adivinhar suas senhas) estão por trás de uma grande porcentagem de vazamentos de dados.

Para obter melhores resultados, diga aos funcionários para alterar suas senhas pelo menos uma vez a cada duas semanas, certifique-se de que não estejam usando as mesmas senhas para várias contas e instrua-os a evitar o uso de informações pessoais ou públicas (número do endereço da rua, nome do animal de estimação etc.). .) em senhas de trabalho.

Evite usar Wi-Fi público

O WiFi público é um terreno fértil para hackers, pois malware e outros vírus podem se espalhar facilmente por uma rede não segura.

Diga aos membros da equipe para nunca usarem WiFi não seguro em dispositivos de trabalho.

Realize auditorias de segurança frequentes

Mesmo um simples lapso na segurança da rede tem um grande impacto na qualidade e segurança das chamadas VoIP. Idealmente, as avaliações de segurança devem ser realizadas por agências de segurança independentes e verificadas para que nada seja esquecido e a ação preventiva adequada seja tomada.

Os principais fatores de uma avaliação de segurança independente incluem:

- Avaliações de gateway – VoIP é transferido para linhas PSTN por gateways VoIP, e mecanismos de proteção precisam estar implementados nesses terminais, bem como em outros terminais em sua rede.

- Configuração do firewall – Seu firewall precisa impedir a entrada de criminosos cibernéticos e permitir que os pacotes de dados enviados viajem sem impedimentos.

- Simulações de ataques cibernéticos – são realizadas para ajudar sua organização a avaliar suas vulnerabilidades e melhorar a detecção de intrusões.

- Verificação de segurança baseada em aplicativos – Uma rede de negócios média usa vários aplicativos para uma variedade de funções, e cada um deve ser verificado quanto a problemas.

- Procedimentos de correção – Os procedimentos de correção também devem ser avaliados para determinar se o software/hardware possui pontos fracos que podem ser explorados

Proteger BYOD/dispositivos móveis

Os aplicativos de VoIP móvel são ideais para escritórios com equipes remotas/combinadas, geralmente em redes devidamente protegidas.

No entanto, se o dispositivo móvel ou dispositivo BYOD for usado em WiFi público para VoIP, eles estarão altamente vulneráveis a cibercriminosos graças a conexões sem fio 802.11x inseguras.

Para evitar isso, habilite a criptografia de ponta a ponta e proteja os pontos de acesso sem fio por meio de protocolos mais seguros que o 802.11x. Isso inclui o WPA, que usa criptografia para proteger os dispositivos conectados.

Além disso, um controlador de borda de sessão ajuda os funcionários remotos a se conectarem aos troncos SIP enquanto analisa todo o tráfego VoIP de entrada e saída em busca de vulnerabilidades e ataques.

Execute atualizações consistentes de software e sistema

Embora muitos provedores de VoIP executem atualizações automáticas de software, ainda é uma boa ideia garantir que você esteja usando a versão mais recente de todas as suas ferramentas de comunicação empresarial.

Essas atualizações não apenas atualizam recursos e melhoram a experiência do usuário. Eles também contêm atualizações de segurança essenciais e proteção contra vírus e malware que você nem sabe que existem.

Além disso, eles geralmente introduzem tecnologia para corrigir a perda de pacotes e reforçar os pontos fracos.

Para a maioria dos telefones VoIP, o protocolo de transferência de arquivos trivial (TFTP) é o principal sistema para fornecer patches de segurança. Infelizmente, isso apresenta uma vulnerabilidade de segurança porque qualquer hacker pode apresentar um arquivo simples no sistema que expõe vulnerabilidades e fornece um ponto de entrada na rede.

Para evitar isso, medidas de segurança precisam estar em vigor para proteger o hardware contra patches fraudulentos, e os telefones VoIP devem ser corrigidos regularmente pela equipe de TI para evitar que quaisquer vulnerabilidades sejam exploradas.

Os provedores de VoIP mais seguros e criptografados

Quando se trata de segurança e, especialmente, de criptografia, nem todos os provedores de VoIP são criados iguais.

Os provedores que oferecem criptografia e recursos de segurança superiores estão descritos na tabela abaixo.

| Fornecedor | 8×8 | RingCentral | Nextiva | Vonage | GoToConnect |

| Tempo de atividade | 99,9999% | 99,999% | 99,999% | 99,999% | 99,999% |

| Criptografia de ponta a ponta | ✓ | ✓ | ✓ | ✓ | ✓ |

| Horas de suporte | Telefone: de segunda a sábado, das 6h às 18h Suporte por bate-papo: 24/7 | Telefone: 5h00 às 18h00 de segunda a sexta-feira Suporte por bate-papo: 24/7 | Telefone: 5h00 às 18h00 de segunda a sexta-feira Suporte por bate-papo: 24/7 | Telefone: 24/7 Suporte por bate-papo: 24/7 | |

| Conformidade HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| Certificação ISO-27001 e Conformidade SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| Auditorias de segurança independentes | Anualmente | Anualmente | Testes de penetração regulares | Auditorias de segurança independentes, frequência desconhecida | Anualmente |

| Mais Informações | Nossa revisão 8×8 | Nossa Revisão RingCentral | Nossa avaliação Nextiva | Nossa Revisão Vonage | Nossa análise do GoToConnect |

Para saber mais sobre os provedores de VoIP criptografados que mencionamos aqui e para descobrir outras soluções de comunicação empresarial, confira nossa tabela interativa dos principais softwares de VoIP empresarial .

Perguntas frequentes sobre segurança VoIP

Abaixo, respondemos a algumas das perguntas mais comuns de segurança sobre VoIP.