A ameaça do ransomware: pague se quiser ver seus arquivos novamente

Publicados: 2017-06-07Você teria que estar vivendo sob uma rocha para não estar ciente do ataque de ransomware WannaCry que aconteceu no início deste ano. Mas, por outro lado, você também teria que viver debaixo de uma rocha para que o WannaCry estivesse na vanguarda de sua mente, ainda.

Vivemos em um mundo onde a informação flui constantemente, com novos desenvolvimentos ao redor do mundo sendo ouvidos em questão de minutos. Portanto, seria completamente normal que a maioria se esquecesse desse ataque maciço. No entanto, também seria imprudente esquecer tudo sobre o WannaCry e o conceito de ransomware, porque esse certamente não foi o primeiro ataque, nem será o último.

Com os cibercriminosos capazes de atingir um dos sistemas operacionais mais usados e derrubar 230.000 computadores e empresas relacionadas, o ransomware é uma ameaça muito real e que não deve ser esquecida.

O que é Ransomware?

Bem, é provável que a maioria esteja ciente do que é Ransomware neste momento. Mas se você não for, é um ótimo momento para aprender. O conceito em si é bastante básico e quase autoexplicativo com a palavra “resgate” logo no nome. Basicamente, o ransomware é como manter os arquivos e informações do seu computador como reféns e, em seguida, exigir um resgate para liberar o refém. Mas, só para ficar ainda mais claro, vamos tirar uma definição técnica do caminho.

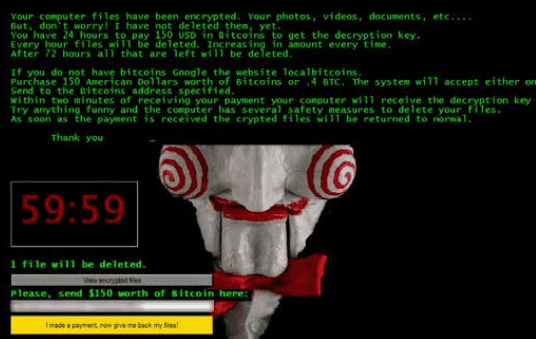

Ransomware é uma “família de bugs de computador” ou software de ataque malicioso, que basicamente bloqueia um dispositivo infectado criptografando todos os arquivos e exigindo uma “chave de criptografia” específica para desbloqueá-lo. Agora, isso não afeta apenas seu computador antigo, mas pode até afetar seu celular, tablet ou servidor.

Depois que o dispositivo de endpoint é criptografado, o proprietário ou usuário do dispositivo não pode acessar nenhum arquivo ou função nesse dispositivo. Para recuperar o acesso a este dispositivo, o usuário deve então pagar um “resgate”, algum valor de taxa, para receber novamente o acesso aos seus arquivos e dispositivo.

Portanto, sem dúvida, a maneira mais fácil de entender o conceito é que alguém está mantendo seus arquivos ou todo o dispositivo refém. Se você não pagar, nunca mais verá aquelas fotos de seu filho – ou, mais importante, aqueles documentos incrivelmente sensíveis relacionados a negócios.

Quão Grande é A Ameaça?

Apenas alguns meses antes do enorme ataque WannaCry, a IBM Security divulgou um relatório que analisou de perto o estado e o futuro dos ataques de ransomware. No relatório “Ransomware: como consumidores e empresas valorizam seus dados”, a IBM Security destacou algumas informações assustadoras em torno da ameaça do ransomware.

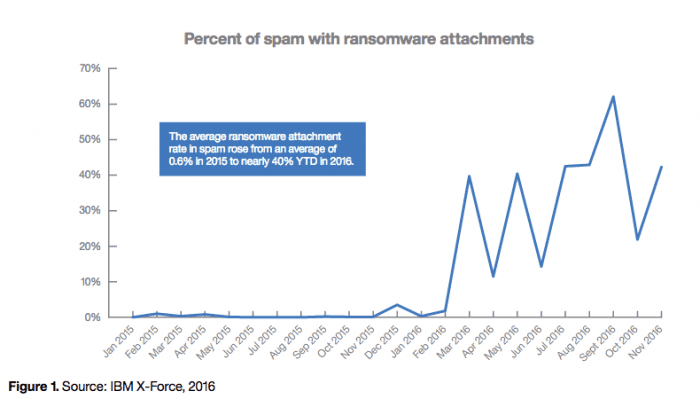

Logo de cara, a maior descoberta é que o ransomware está em ascensão. Embora o conceito original remonte a 1989, quando um disquete contendo um “código de bloqueio” foi enviado por correio às vítimas, a IBM Security observou que os ataques de ransomware têm sido cada vez mais desenfreados desde 2014.

Na verdade, eles observaram que “o conceito ganhou 'enorme impulso' com recursos aprimorados de criptografia explorados por cibercriminosos e o crescente uso de criptomoedas como Bitcoin”, ou a tecnologia blockchain subjacente. Mas os “ataques de ransomware de uma etapa quadruplicaram em 2016, com uma média de 4.000 ataques por dia”.

O FBI chegou a relatar em 2016 que apenas nos primeiros 3 meses de 2016, mais de US$ 209 MILHÕES em pagamentos de ransomware foram feitos nos Estados Unidos.” Na verdade, esse é um “aumento dramático de 771% em relação aos US$ 24 milhões relatados” para todo o ano de 2015.

O FBI estima que o ransomware está no ritmo certo para ser uma fonte de receita de cerca de US$ 1 bilhão para os cibercriminosos em 2016. E como vimos em maio de 2017, o FBI não está muito longe. Então, sim, a ameaça é absolutamente enorme. Não estamos falando de pagamentos de US$ 20: a IBM Security observa que os resgates foram relatados tão baixos quanto US$ 500, mas também tão altos quanto alguns casos exigindo milhões . Dependendo do seu negócio, é claro, o resgate pode ser diferente – mas sempre vai doer.

Como funciona?

Agora que temos uma compreensão básica do que é um ataque de ransomware e sabemos que a ameaça é muito real, a próxima peça do quebra-cabeça seria entender exatamente como esse tipo de ataque é realizado. Afinal, você deve conhecer seu inimigo para vencê-lo, e entender a causa raiz dos ataques de ransomware por si só pode ser suficiente para ajudar a evitá-los.

Assim como escrevi anteriormente em meu guia sobre segurança de rede, o bom senso é a melhor prática. Nenhuma quantidade de segurança, firewalls ou controladores de borda de sessão manterá um intruso fora se alguém na rede simplesmente abrir a porta e deixar o invasor entrar. É aí que entra o conceito de “engenharia social”, que envolve enganar e manipular indivíduos em compartilhar informações confidenciais ou até mesmo permitir o acesso a sistemas restritos.

Ransomware, como a maioria dos ataques de software maliciosos, são um pouco como vampiros – eles devem ser convidados para obter acesso. Embora esta não seja uma analogia perfeita, ajuda a entender o ponto. Um vírus de computador não pode simplesmente fazer o download em sua máquina sem o seu consentimento - geralmente é necessário haver um ponto de contato - o mais comum deles são os e-mails de spam com anexos, nos quais a IBM Security também notou um aumento.

Sabe aquele e-mail suspeito que você recebeu daquele endereço que se parece com o de Becky, mas tem um anexo estranho? Não abra, não baixe o anexo, nem olhe para ele. De acordo com a IBM, e-mails não solicitados e spam são a principal causa de ransomware entrando em sua rede.

Abra um e-mail ou baixe um anexo, e o Ransomware acabou de receber acesso à sua máquina. A partir daí, esse software malicioso pode escanear sistemas de arquivos no endpoint “e encontrar todos os locais onde a vítima mantém arquivos, incluindo cópias de sombra e arquivos de backup, bem como repositórios de rede e até unidades externas conectadas ao endpoint”.

Depois de encontrar tudo, o malware pode pular de um dispositivo para todos os outros na rede, a criptografia assume o controle e bloqueia todo o seu sistema ou informações valiosas, e agora você precisa pagar para recuperá-lo. Mas, isso não conta exatamente toda a história. Na verdade, de acordo com o Malwarebytes Labs, o WannaCry nem começou a partir de um anexo de e-mail incompleto.

Como o WannaCry se espalhou até agora?

Afinal, não é como se 230.000 pessoas tivessem aberto o mesmo e-mail que permitiu o WannaCry em suas máquinas. Novamente, de acordo com a Malwarebytes, a ideia é que alguns softwares e práticas complicados da NSA foram usados para encontrar pontos fracos nas redes.

“Esse worm desagradável foi espalhado por meio de uma operação que caça portas SMB voltadas para o público vulnerável e, em seguida, usa a alegada exploração EternalBlue vazada pela NSA para entrar na rede e a exploração DoublePulsar (também alegada pela NSA) para estabelecer persistência e permitir a instalação do WannaCry Ransomware.”

Agora, isso é um pouco técnico e se você quiser se aprofundar ainda mais, o Malwarebytes faz um ótimo trabalho ao detalhar tudo. No entanto, o importante a notar é que o WannaCry não começou a partir de um e-mail – então, embora seja uma fonte importante, não é a única, nem é a mais temida. O WannaCry foi o “vampiro” que evoluiu para encontrar seu próprio caminho único em uma casa em vez de precisar ser convidado. .

Comunicações Unificadas e Ransomware

Então você pode estar pensando que o ransomware só pode ser usado para bloquear seus computadores para impedir o acesso aos arquivos e aos próprios dispositivos. Bem, essa é uma das maiores preocupações, mas em um mundo sempre conectado de soluções em nuvem, não é a única preocupação. Na verdade, VoIP e comunicações unificadas têm especificamente uma ameaça de ransomware única.

Somente durante o WannaCry, os hospitais relataram que não apenas os computadores foram afetados, mas também os sistemas de telefonia dos hospitais. Esse tipo de software pode se espalhar para praticamente qualquer dispositivo ou sistema conectado, incluindo as soluções de Comunicações Unificadas que usamos diariamente em nossos negócios. Os ataques VoIP estão aumentando, e cada telefone de mesa que você conectou à sua rede que não está devidamente protegido permite pontos de acesso extras em sua rede. Há também os ataques Skype e Type, nos quais os chamadores podem descobrir o que você estava digitando enquanto estavam no telefone para permitir acesso não autorizado a uma rede.

A Malwarebytes também observa que o ataque WannaCry aproveitou protocolos específicos, especificamente o “protocolo SMB”. Eles explicam que o SMB é usado para transferir arquivos entre computadores e é uma configuração mais frequentemente habilitada em dispositivos por padrão, apesar da falta de necessidade do protocolo. A Malwarebytes recomenda especificamente que os usuários desativem o SMB “e outros protocolos de comunicação se não estiverem em uso”.

Reduza o risco, proteja seu negócio

Assim, como qualquer especialista em segurança lhe dirá, a primeira e talvez mais forte linha de defesa é simplesmente a educação. Se estivermos cientes de quais ameaças potenciais espreitam ao virar da esquina, estaremos cientes de como essas ameaças chegam às nossas redes e como impedir que essas ameaças infectem nossos dispositivos.

Mas, simplesmente dizer à sua equipe para não abrir nenhum e-mail incompleto não é suficiente. Todos cometemos erros e, no final das contas, pode ser um erro honesto que leva a uma infecção maciça. Por outro lado, como vimos com o WannaCry, esses ataques de ransomware estão chegando aos computadores. Então, como nos protegemos contra uma ameaça tão grande? Existem algumas práticas básicas que podemos levar em consideração.

- Atualize TUDO

Vez após vez, vejo pessoas ignorando esses avisos de atualização em seus telefones e computadores, e sempre vejo problemas que foram resolvidos com essas atualizações mais recentes. Pode ser irritante, pode levar algum tempo do seu dia, mas você precisa atualizar seus dispositivos. Por mais irritante que seja para a Microsoft forçar atualizações em computadores Windows 10, eles têm razão. Se houver uma falha de segurança, ela deve ser corrigida, e essas correções vêm nessas atualizações chatas do computador. Inferno, logo após o WannaCry, a Microsoft foi em frente e corrigiu o Windows XP – um sistema operacional praticamente abandonado. Guarda. Tudo. Acima. Para. Encontro.

- Faça backup de TUDO

Existem dois tipos de pessoas: aquelas que fazem backup de seus dados e aquelas que não tiveram a experiência traumatizante de perder seus dados. Quando sua empresa depende de algumas informações críticas dentro desses sistemas para continuar operando no dia-a-dia, você deve fazer backup de tudo. Se o ransomware atacar e você não conseguir colocar seu sistema principal online, pelo menos você terá uma rede de segurança para recorrer se seu backup estiver atualizado e seguro. Como o ransomware pode saltar de um dispositivo para qualquer outro dispositivo na mesma rede, os backups devem ser mantidos em locais únicos e seguros em redes seguras não relacionadas à infraestrutura de rede principal. Ah, e os dados não são copiados a menos que sejam salvos em TRÊS locais. Redundância é a chave.

- Implementar e manter software de segurança

Embora eu já tenha falado sobre software de segurança antes, vale a pena mencionar novamente. O uso de antivírus atualizado e software de detecção de malware instalado em todos os terminais de funcionários, uma recomendação direta da IBM Security, é a melhor maneira de começar. A IBM também recomenda que você dê um passo adiante e configure varreduras regulares, bem como atualizações automáticas para todos os softwares antivírus. Além do software antivírus e de detecção, os gatekeepers da rede, como os firewalls de hardware ou software mencionados anteriormente e os controladores de borda de sessão, ajudarão a impedir a entrada de olhos indesejados. Considere também uma VPN para usuários móveis e remotos.

- Criar e manter um plano de resposta a incidentes

Este ponto coexiste com a educação e formação de pessoal e deve ser incluído no planejamento geral quando se trata de segurança. Mesmo com todas as medidas em vigor para evitar um ataque, as chances são de que um ainda possa ocorrer. Estabeleça um plano de resposta a incidentes para que as principais equipes saibam como reagir rapidamente para evitar o máximo de danos possível. Mais importante ainda, no caso de um ataque, PARE O SPREAD. Desconecte todos os dispositivos, fique fora da rede e use dispositivos móveis ou pessoais. Uma única máquina infectada que é mantida conectada pode fazer com que toda a rede seja infectada em minutos — e isso contribui para o pesadelo de segurança de um local de trabalho somente BYoD.

- Pare de acumular explorações

É claro que isso não se aplicará a todos, ou mesmo a muitos, negócios. Mas, no final das contas, precisamos parar de acumular possíveis explorações e malwares conhecidos na tentativa de “armar” essas ferramentas. Este foi um ponto forte feito pelo presidente da Microsoft, Brad Smith, e que vale a pena ecoar. As explorações armadas da NSA foram supostamente usadas no WannaCry e, é claro, poderiam ser usadas repetidamente.

Uma ameaça real que não está indo embora

Como podemos ver claramente, o ransomware é sem dúvida uma grande ameaça. E, como também podemos ver claramente, o ransomware não desaparecerá tão cedo. Na verdade, podemos esperar um aumento nos ataques de ransomware nos próximos anos, como já vimos desde 2014. Infelizmente, não há defesa perfeita, mas preparar-se para o desastre de qualquer forma é melhor do que esperar algo aconteça primeiro.

Se o WannaCry não for o alerta que sua empresa precisa para levar a segurança a sério, esperamos que não seja tarde demais quando ocorrer outro ataque maciço. Já vimos uma exploração atingir 230.000 computadores em todo o mundo – quem sabe quão grande e prejudicial o próximo ataque pode ser?