Starea BYoD în 2017: Cum să vă asigurați coșmarul de securitate

Publicat: 2017-03-10Am mai vorbit despre tendințe destul de înainte, uitându-ne atât la tendințele UC din 2017, cât și la tendințele de colaborare în echipă din 2017. O tendință masivă pe care nu ne-am concentrat încă este adoptarea politicilor BYoD. Pe măsură ce conceptul de mobilitate devine mai dezirabil în rândul forței de muncă, conceptul de a-ți aduce propriul dispozitiv la lucru are foarte mult sens.

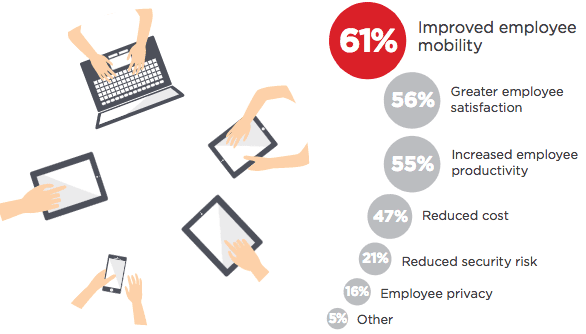

Desigur, unul dintre cele mai evidente beneficii este reducerea costurilor pentru angajatori, care nu mai trebuie să plătească pentru telefoanele mobile secundare sau stațiile de lucru ale echipelor lor. Credeți sau nu, totuși, economisirea nu este motivul principal pentru care mai multe companii adoptă această politică. Satisfacția angajaților, mobilitatea și productivitatea sunt cele mai mari trei beneficii ale BYoD.

Cu toate acestea, în același timp, dezavantajele sunt la fel de flagrante. Are sens de ce o afacere ar ezita să adopte această abordare, deoarece securitatea și confidențialitatea sunt cele mai mari preocupări. Am aruncat recent o privire asupra Raportului BYoD Spotlight al Crowd Research Partner, care evidențiază preocupările și beneficiile acestui tip de politică. Am vrut să extindem raportul, să împărtășim principalele noastre concluzii și să oferim o perspectivă asupra modului în care afacerea dvs. își poate asigura cel mai bine rețeaua, în timp ce se îndreaptă către o cultură proprie.

Chiar merită riscul?

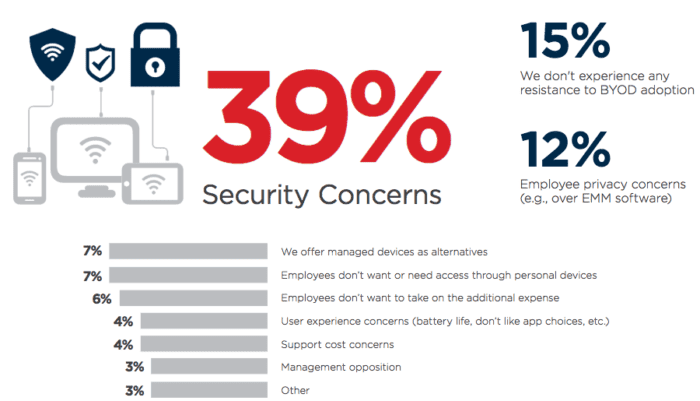

Dacă afacerea dvs. a funcționat fără abordarea BYoD de mulți ani, probabil vă gândiți: „De ce vă deranjați?” Merită cu adevărat posibilitatea crescută a unei breșe de securitate să le ofere membrilor echipei tale libertatea de a-și folosi propriile telefoane? Deși am evidențiat avantajele și dezavantajele BYoD în trecut, merită să ne uităm din nou. La urma urmei, mulți cred că această abordare, dacă este ceva, promovează conceptul de shadow IT - conceptul de angajați care adoptă propriile soluții fără a consulta IT. Fără îndoială, cea mai mare rezistență la adoptarea acestor politici provine din preocupările de securitate.

Acest lucru poate duce la probleme de compatibilitate, blocaje de colaborare și, desigur, probleme de securitate. De exemplu, Cisco Spark este o alegere uimitoare pentru orice echipă care dorește securitate intensă. Slack, pe de altă parte, este mai puțin stelară când vine vorba de securitate. Acest neajuns a provocat o explozie de alternative Slack centrate pe securitate. Toate comunicațiile tale securizate ies pe fereastră de îndată ce o echipă decide să folosească Slack peste Spark, chiar dacă celelalte echipe îl folosesc pe acesta din urmă.

Cercetarea Crowd a concluzionat că „12,1 miliarde de dispozitive mobile vor fi utilizate până în 2018; jumătate dintre angajatorii de pe glob au nevoie de BYOD până în 2017; 67 la sută dintre CIO și profesioniștii IT sunt convinși că mobilitatea va avea un impact asupra organizațiilor lor la fel de mult sau mai mult decât a avut Internetul în anii 1990.”

În mod realist, beneficiile pe care le poate câștiga echipa ta din aceste politici pot depăși preocupările de securitate. Crowd a observat că o abordare BYoD oferă:

- Mobilitate crescută

- Satisfacția angajaților îmbunătățită

- O creștere mare a productivității

- Economii de costuri, desigur

Acum, satisfacția poate părea o măsură superficială la început, dar s-a dovedit în repetate rânduri că lucrătorii fericiți sunt lucrători productivi. După cum am spus în trecut, experiența utilizatorului este cheia - dacă o aplicație sau o soluție este complicată, nimeni nu o va folosi. Forțarea angajaților dvs. să folosească aceleași dispozitive, posibil învechite, poate duce la supărarea angajaților care se luptă cu tehnologia mai des decât să-și facă treaba. Mai jos sunt rezultatele unui sondaj în care companiile au fost întrebate care sunt de părere că ar fi cel mai mare beneficiu al acestui tip de politică:

Este de remarcat faptul că aceste procente nu ajung la 100%, deoarece unele companii care au participat la sondaj au selectat mai multe aspecte. Acest lucru evidențiază și mai mult beneficiile unei abordări BYoD.

Așadar, dacă doriți să fiți o afacere de ultimă oră și să profitați de orice posibil avantaj, este sigur să spuneți că adoptarea abordării „aduceți-vă propriu” le-ar permite lucrătorilor dumneavoastră să se concentreze asupra muncii lor. Acest lucru duce la echipe fericite, productive și realizate.

Riscuri de luat în considerare

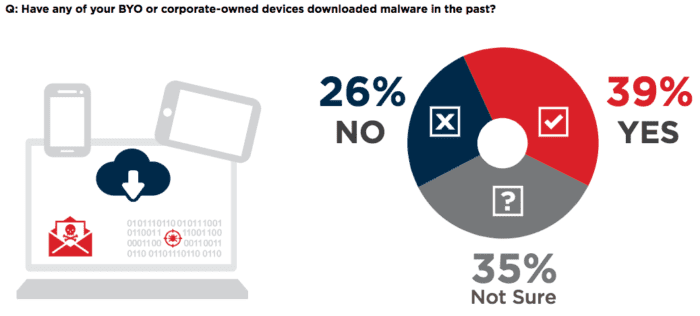

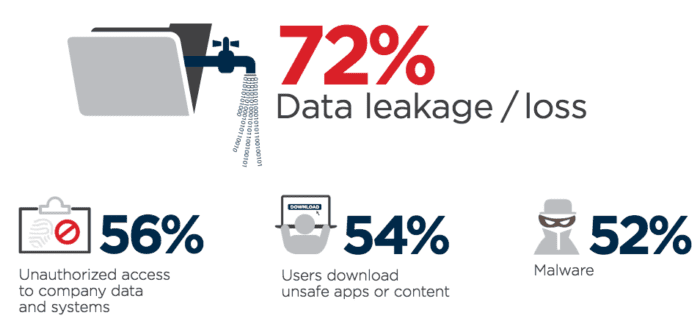

După cum am menționat anterior, riscurile majore asociate cu o abordare BYoD se referă la securitate și confidențialitate. Acestea sunt ambele subiecte incredibil de ample, dar este posibil să le condensăm pe cele două. Permiterea accesului concurenților la seiful secret metaforic al companiei dvs. este un exemplu flagrant. Astfel, fiecare companie ar trebui să-și planifice abordarea BYoD în mod corect. Malware, în general, este o preocupare majoră. De fapt, 39% dintre companiile chestionate au spus că au găsit un dispozitiv BYO în rețeaua lor care a descărcat programe malware.

Riscul atacurilor ransomware este, de asemenea, o preocupare tot mai mare. Acestea sunt atacuri în care hackerii își fac drum în rețeaua dvs. fie pentru a o închide - sau pentru a o parte din ea -, fie pentru a aduna informații și a le ține ostatici pe toate. Acești atacatori vă obligă compania să plătească un ban pentru a vă recupera lucrurile. Cu toate acestea, indiferent de atac, marea majoritate a companiilor susțin că preocupările de securitate sunt cea mai mare barieră BYoD.

Mai exact, de ceea ce companiile se tem cel mai mult sunt scurgerile de date și pierderile de date. Ideea de a permite persoanelor neautorizate să acceseze informațiile esențiale și private ale afacerii dvs. este un mare obstacol de depășit. Astfel de riscuri includ:

- Scurgeri de date sau pierderi de date

- Acces neautorizat la datele și sistemele companiei

- Utilizatorii descarcă aplicații nesigure și accesează conținut neautorizat

- Programe malware și alte programe infecțioase, cum ar fi ransomware-ul menționat anterior

- Dispozitive pierdute și furate

- Exploatarea vulnerabilităților în dispozitivele nesecurizate

- Incapacitatea de a controla securitatea punctului final

- Asigurarea unui software de securitate actualizat pe fiecare dispozitiv

- Conformitatea regulamentului

- Atacuri de rețea prin WiFi nesecurizat

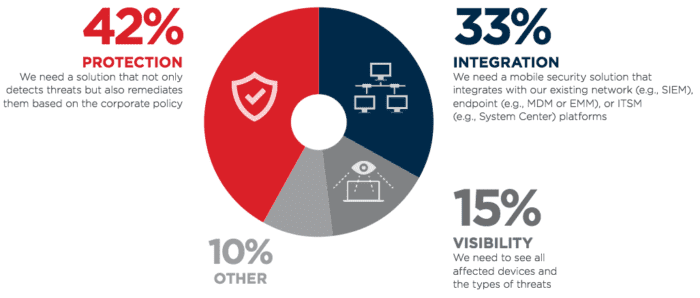

Dincolo de preocupările de securitate, majoritatea companiilor menționează integrarea ca fiind a doua cea mai mare piedică. Integrările ne permit să facem lucruri precum reconstruirea Slack pentru a se potrivi lucrătorilor de la distanță. Știm cu toții cât de importante sunt integrările. Companiile intervievate au spus că o soluție de securitate mobilă care se poate integra în rețeaua lor existentă și în stiva de aplicații este o prioritate ridicată.

Companiile sunt, de asemenea, preocupate de vizibilitatea în rețea a oricăror amenințări sau dispozitive compromise. De fapt, 35% dintre companii au raportat că BYoD necesită resurse IT suplimentare pentru a gestiona securitatea mobilă. Acesta reprezintă un punct foarte bun: securitatea poate fi costisitoare, consumatoare de timp și poate afecta prioritățile mai mari ale afacerii dvs.

Pe măsură ce aruncăm o privire mai jos, totuși, veți vedea că protejarea aplicațiilor și a rețelei dvs. BYoD nu trebuie să fie complicată.

Preluați controlul și asigurați-vă rețeaua BYoD

Un birou BYoD nu trebuie să însemne o gaură neagră de coșmaruri de securitate. (Vom lăsa asta în seama IoT.) Așa cum am discutat despre protejarea rețelei VoIP, cele mai simple politici și practici de securitate vor ajuta la menținerea totul blocat. Acum, bunul simț este în cele din urmă cea mai bună apărare atunci când vine vorba de păstrarea datelor în siguranță. Astfel, în primul rând, asigurați-vă că echipele care vă aduceți-vă proprii au cât mai puțin loc de eroare.

Stabiliți practici și protocoale de securitate adecvate

Nu vorbesc despre protocoale precum SIP și H.323, care vă permit să existe serviciul VoIP, ci despre reguli bune de modă veche. Fără îndoială, cel mai mare risc în această abordare va veni din nereglementarea modului în care echipele funcționează și își folosesc dispozitivele personale. La fel ca orice altceva în viață, ignorarea problemei nu o va face să dispară.

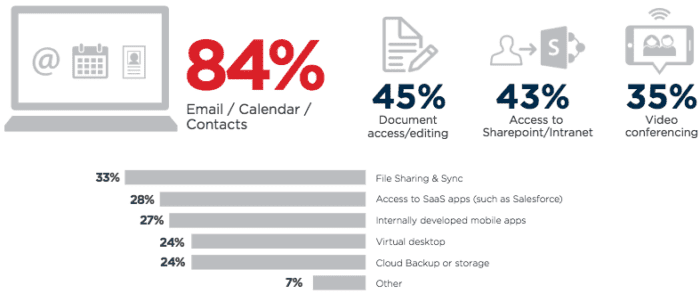

Mai sus este un alt set de rezultate ale sondajului în care companiile și-au clasat funcțiile ideale ale unui dispozitiv BYO și pentru ce ar permite echipelor să-și folosească dispozitivele. Aceste aspecte sunt importante de luat în considerare atunci când luați în considerare politici, orientări și aplicații sau funcții aprobate. În general, regulile și reglementările pe care afacerea dvs. (în special departamentul IT) alege să le adopte ar trebui să varieze în funcție de aceste funcții și roluri specifice echipei.

Instrucțiuni de utilizare acceptate :

Începe chiar de la început. Determinați ce se califică și ce nu se califică drept utilizare acceptată pentru echipa dvs. Definiți în mod clar utilizarea acceptabilă în afaceri cu activități specifice care vă sprijină direct sau indirect afacerea. Limitarea, dar nu interzicerea totală, a comunicării personale ar putea ajuta la stabilirea modului în care angajații dvs. ar trebui să vadă BYoD.

Desigur, limitarea accesului web reprezintă un început bun; cu toate acestea, studiile au arătat că navigarea pe internet pe îndelete poate fi benefică pentru productivitate, așa că nu exagera. Mai important, limitați cum și când echipele dvs. pot stoca sau transmite informații sensibile pe dispozitivele lor mobile. Verificările de rutină de securitate reprezintă o politică excelentă pentru a vă asigura că fiecare dispozitiv este actualizat și în conformitate cu regulile.

Criterii pentru aplicațiile permise :

Este imposibil să interziceți toate aplicațiile și să împiedicați echipele să-și instaleze favoritele pe dispozitivele lor personale. Acestea fiind spuse, furnizați criterii pentru ceea ce ar trebui să fie utilizat pentru muncă și încercați să stabiliți coerența la nivel general. După cum am discutat anterior, shadow IT poate fi o mare problemă.

Asigurarea că toate comunicările dumneavoastră au loc pe aceeași platformă este importantă în întreținerea securității. De asemenea, este posibil să interziceți pur și simplu aplicațiile care nu sunt de la furnizori foarte apreciați, cum ar fi Google Play sau Apple App Store. Unele dispozitive chiar permit IT să activeze sau să dezactiveze descărcările de aplicații din locații neoficiale.

Practici de plecare a angajaților:

Când un angajat părăsește echipa, dispozitivul său poate conține în continuare toate informațiile, datele, comunicațiile și fișierele anterioare legate de afaceri. Primul pas pe care îl poate face afacerea dvs. este să stabiliți o politică pentru angajații care pleacă. O politică de plecare a angajaților este una dintre cele mai bune practici de securitate pe care compania ta le poate folosi.

Nu este realist să le ceri angajaților care pleacă să ștergă totul de pe dispozitivul lor personal, dar eliminarea cel puțin a tuturor comunicațiilor și aplicațiilor de afaceri are sens.

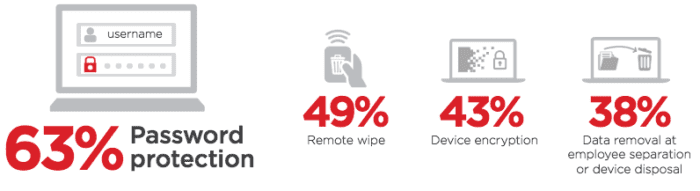

Politici privind parola:

Cei mai mulți oameni iau parolele ca de la sine înțeles – refolosesc tot ceea ce este mai ușor de reținut pentru ei. Am putea intra într-o discuție întreagă despre cele mai bune practici pentru parole, dar acesta este un alt subiect pentru altă zi. Este suficient să spunem că o modalitate simplă de a rămâne la curent cu parolele este stabilirea unei politici de timp limitat.

Cel puțin, politica dvs. ar trebui să solicite angajaților să-și schimbe parolele în mod obișnuit și să solicite un set strict de cerințe privind parola pentru a preveni atacurile simple cu forță brută.

Verificări de rutină de securitate:

Un lucru este să folosești un set de linii directoare și politici, dar alt lucru este să le aplici. Până la urmă, la ce sunt bune regulile tale dacă nimeni nu le respectă pentru că nimeni nu le aplică? O afacere mare cu luxul unui departament IT va avea beneficiul unei echipe dedicate asigurarii celor mai bune masuri de securitate.

În mod realist, totuși, orice afacere de dimensiune poate și ar trebui să stabilească controale de securitate simple. O dată pe lună, reuniți-vă echipa pentru a reseta parolele și a vă revizui politicile. Numai Analytics vă poate ajuta afacerea, de exemplu, îmbunătățindu-vă rapoartele de apel VoIP. Mai jos, discutăm despre instrumentele disponibile pentru rapoarte de audit puternice, care includ înregistrarea, monitorizarea și accesul de la distanță.

Implementați și utilizați setul potrivit de instrumente

Ar fi logic să urmăriți cu setul potrivit de instrumente pentru job dacă afacerea dvs. va stabili politici de utilizare adecvate.

Aceasta este o idee cuprinzătoare, dar utilizarea soluțiilor orientate către întreprindere va ajuta la minimizarea atât a riscurilor de securitate, cât și a problemelor de compatibilitate între echipe. Soluțiile de gestionare a dispozitivelor mobile sunt cele mai simple modalități de a pune totul sub un singur acoperiș. Cu toate acestea, afacerea dvs. nu trebuie să plătească bani pentru a vă menține rețeaua în siguranță cu politicile potrivite. Acestea ar putea fi, de asemenea, clasificate ca Măsuri de Control al Riscului.

Aceasta este o idee cuprinzătoare, dar utilizarea soluțiilor orientate către întreprindere va ajuta la minimizarea atât a riscurilor de securitate, cât și a problemelor de compatibilitate între echipe. Soluțiile de gestionare a dispozitivelor mobile sunt cele mai simple modalități de a pune totul sub un singur acoperiș. Cu toate acestea, afacerea dvs. nu trebuie să plătească bani pentru a vă menține rețeaua în siguranță cu politicile potrivite. Acestea ar putea fi, de asemenea, clasificate ca Măsuri de Control al Riscului.

Gestionarea dispozitivelor mobile:

Acum, aceste soluții sunt într-o clasă proprie. Axați în general pe piața întreprinderilor, ar putea fi la îndemâna unor echipe mai mici care doar își folosesc telefoanele și computerele personale. Cu toate acestea, dacă afacerea dvs. dorește să ia securitatea la fel de în serios cum ar trebui, atunci investiția în soluția potrivită poate merge mult.

Aceste instrumente pot fi folosite pentru a automatiza procesul de eliminare a datelor de afaceri de pe telefonul unui utilizator. Ei pot chiar stabili reguli de „geofencing”, care limitează locurile în care utilizatorii își pot accesa aplicațiile sau conturile de afaceri. Unele soluții populare includ SOTI MobiControl, Vmware AirWatch, Citrix XenMobile și Microsoft Intune.

Criptarea datelor și a dispozitivului:

După cum am observat anterior, nu toate companiile vor simți nevoia extremă de a investi într-o soluție de întreprindere, dar asta nu le lasă fără alternative. Este posibil să creați o soluție sigură pe cont propriu, utilizând metodele potrivite de comunicare și cât mai multe aplicații.

Am observat de mai multe ori cât de sigur este Cisco Spark, dar doar pentru a sublinia din nou: Cisco nici măcar nu vă poate vedea comunicațiile. Puteți asigura criptarea corectă a dispozitivului în mai multe moduri diferite, dar una dintre cele mai accesibile și mai evidente este configurarea unei rețele private virtuale (VPN) - ceva ce ar trebui să aibă orice companie.

Acces de la distanță la dispozitiv:

Accesul de la distanță la dispozitiv există ca o categorie proprie și poate fi utilizat pentru o serie de scenarii diferite. Dacă angajații tăi mobili au nevoie de asistență sau asistență, aplicațiile de acces la dispozitive de la distanță sunt o mană divină pentru echipele IT. Acestea pot fi, de asemenea, folosite pentru a asigura securitatea și pentru a ajuta la eliminarea datelor de la angajații care pleacă sau pentru a se asigura că echipele respectă liniile directoare adecvate.

Aceste instrumente pot ajuta, de asemenea, la verificările de rutină de securitate, dacă aceasta este o politică pe care afacerea dvs. ar dori să o implementeze. Instrumentele de ștergere de la distanță sunt, de asemenea, comune, iar cele două pot fi, în general, clasificate în aceeași categorie.

Autentificare cu doi factori:

Dacă afacerea dvs. alege să-l folosească, autentificarea cu doi factori ar funcționa mână în mână cu VPN-ul dvs. Autentificarea în doi factori este una dintre cele mai simple modalități de a vă securiza și mai mult conturile și dispozitivele. Gândiți-vă la asta ca la încuietoarea unei uși din față. Autentificarea cu doi factori necesită ca utilizatorii să se identifice printr-o a doua măsură dincolo de parola lor. De fapt, Twilio și Nexmo sunt două dintre cele mai populare platforme care fac acest lucru posibil.

Modul în care utilizatorii se identifică depinde de aplicație și de cazul de utilizare. Cu toate acestea, de obicei implică trimiterea unui cod limitat în timp prin apel telefonic, mesaj text sau e-mail. Unele companii pot chiar depăși eforturile suplimentare și își pot echipa echipele cu brelocuri „autentificatoare” – care generează un șir de numere aleatorii de fiecare dată când un utilizator se conectează sau stabilește o conexiune VPN.

Firewall-uri și antivirus:

Am analizat înainte diferența dintre firewall-urile software și hardware și dorim să subliniem din nou cât de importante sunt aceste instrumente pentru securizarea rețelei dvs. Deși este posibil să nu fie posibil să instalați un firewall software pe telefonul mobil BYoD al fiecărui membru al echipei, protejarea rețelei dvs. fie cu un firewall hardware, fie chiar cu un controler de frontieră de sesiune este una dintre cele mai bune modalități de a vă bloca întreaga rețea.

Dacă afacerea dvs. folosește un firewall ca primă și a doua linie de apărare, acesta va fi, de asemenea, configurat cu un VPN. Aceste instrumente pot ajuta, de asemenea, la prevenirea temutelor atacuri DDoS care aduc în genunchi chiar și cele mai mari rețele. Soluțiile antivirus sunt un alt instrument similar care funcționează, în general, mână în mână cu o configurare adecvată a paravanului de protecție și ar trebui să fie utilizate pe toate dispozitivele, acolo unde este posibil.

BYoD este aici pentru a rămâne

Dacă afacerea dvs. caută să obțină orice fel de avantaj, BYoD merită cu siguranță luat în considerare. După cum am văzut, marea majoritate a întreprinderilor care utilizează această politică văd că beneficiile depășesc preocupările. Securitatea este incredibil de importantă pentru orice afacere și am spus în repetate rânduri că toată lumea trebuie să o ia în serios.

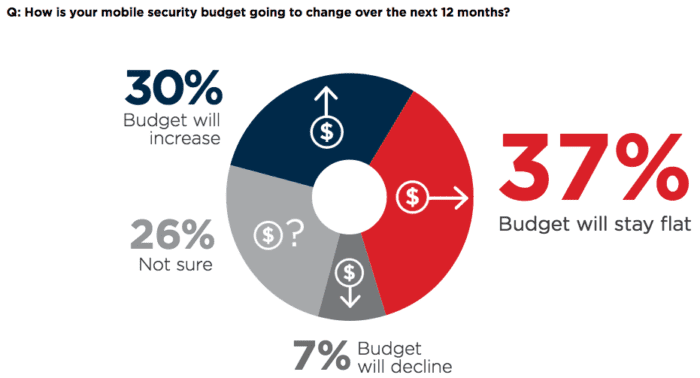

Cu toate acestea, asta nu înseamnă că afacerea dvs. nu poate folosi o abordare BYoD. Numai măsurile de bun simț vor ajuta la păstrarea datelor dvs. blocate. Este nevoie într-adevăr de o mică investiție, atât în timp, cât și în bani, pentru a folosi practici simple de securitate. În timp ce 30% dintre companii și-au văzut bugetul crescut, chiar mai multe și-au văzut bugetul rămânând constant, iar 7% l-au văzut în scădere. În general, BYoD este una dintre cele mai mari tendințe în domeniul UC și al forței de muncă, care crește alături de conceptul de mobilitate pe care îl prețuim acum.

Cu toate acestea, asta nu înseamnă că afacerea dvs. nu poate folosi o abordare BYoD. Numai măsurile de bun simț vor ajuta la păstrarea datelor dvs. blocate. Este nevoie într-adevăr de o mică investiție, atât în timp, cât și în bani, pentru a folosi practici simple de securitate. În timp ce 30% dintre companii și-au văzut bugetul crescut, chiar mai multe și-au văzut bugetul rămânând constant, iar 7% l-au văzut în scădere. În general, BYoD este una dintre cele mai mari tendințe în domeniul UC și al forței de muncă, care crește alături de conceptul de mobilitate pe care îl prețuim acum.

Aproape fiecare furnizor contemporan se concentrează pe mobilitate și fiecare companie ar trebui să recunoască beneficiile pe care le-ar putea aduce la masă. Starea actuală a BYoD ar trebui să se concentreze pe adoptarea în creștere, dar, mai important, pe securitate. Întreprinderile au dreptul să fie preocupate de securitate, dar ar trebui, de asemenea, să recunoască cât de simplu ar putea fi să păstrezi totul în siguranță. Nu lăsați teama de un hack din spate să vă împiedice afacerea să ia decizia corectă și să folosească politicile potrivite pentru echipa ta.