Cum Cisco a transformat Spark Cloud în Fort Knox

Publicat: 2016-07-18Din discuțiile despre platforma Cisco Spark la Cisco Live reiese destul de clar că gigantul UC își pune o mare parte din greutatea în spatele mesajelor de afaceri și colaborării în echipă. În timpul petrecut la conferința de la Vegas, am avut șansa nu doar să vorbesc cu Jonathan Rosenberg și Jens Megger, ci și să particip la discuțiile lor despre Spark și unde va merge platforma. Cu siguranță, Cisco încearcă să-și valorifice baza masivă de utilizatori de 215 milioane de clienți pentru a profita din plin de Spark și pentru a-l împinge într-adevăr în curentul mainstream.

Rosenberg a spus, în timpul discursului său principal privind mesajele pentru întreprinderi, că mesajele de afaceri va fi următoarea mare schimbare în tehnologiile de comunicare pentru echipele mari și mici. Anterior se apela, fiecare birou avea nevoie de un sistem telefonic pentru a menține legătura (și eventual apelurile video pot fi incluse aici), iar apoi, când a venit e-mailul, toată lumea a trebuit să adopte căsuța poștală electronică instantanee. Acum, a spus Rosenberg, Business Messaging ia locul e-mailului. Nu că e-mailul va dispărea, la fel cum e-mail-ul nostru standard nu s-a dizolvat încă, dar platformele de colaborare în echipă vor permite echipelor să realizeze mai mult, mai rapid.

Securitatea este cheia

Dar atunci când vă așteptați ca jucătorii mari Enterprise să vă adopte platforma, ați luat în considerare cel puțin un aspect major – și acesta este securitatea. Nicio companie nu dorește ca o terță parte să le cerceteze comunicațiile interne, chiar dacă asta înseamnă furnizorul serviciului însuși. Pentru a vă asigura că toată lumea va adopta platforma dvs., trebuie să vă asigurați că toată lumea se va simți în siguranță utilizând-o. Cisco a făcut tot posibilul să bifeze toate căsuțele atunci când construiau Spark de la zero – chiar și-au făcut eforturi suplimentare pentru a stabili o criptare end-to-end în structura Spark la nivel de sol. Întregul sistem a fost dezvoltat având în vedere securitatea și criptarea.

Un beneficiu esențial al serviciilor cloud este faptul că actualizările platformei pot avea loc la fel de repede pe cât le poate implementa furnizorul de servicii cloud. O nouă caracteristică poate fi lansată în clipa în care este gata de funcționare și poate fi rapid transferată la baza de utilizatori existentă, aceasta ar putea fi numită „adăugare de valoare”.

Răspunsul lui Cisco

Cu toate acestea, pentru majoritatea produselor de consum, adăugarea de valoare se face pe cheltuiala utilizatorilor. De obicei, necesitând acces deplin la datele și conținutul utilizatorului, serviciul se poate simți vulnerabil. Sau, pe de altă parte, serviciile blocate care asigură securitatea vor sacrifica aceste funcții cu valoare adăugată pentru a menține totul frumos și sigur. În comparație cu alte soluții precum Slack, Spark câștigă câteva puncte în plus când vine vorba de nivelul său ridicat de securitate.

Ce a făcut Cisco cu Spark a fost să atingă un echilibru frumos la mijloc. Criptare end-to-end care oferă întreprinderilor posibilitatea de a alege în mod specific ce integrări cu valoare adăugată ar dori să includă. Mergând cu un pas mai departe, în timp ce Cisco se blochează la datele dvs., Enterprise poate avea acces deplin după cum dorește.

Cisco a spus că sistemul se bazează pe o „arhitectură deschisă pentru distribuția sigură a cheilor de criptare și confidențialitatea datelor”. Acest lucru înseamnă în esență că conținutul este criptat pe clientul fiecărui utilizator și rămâne așa până când ajunge la destinatar. Nimic între fiecare client nu are acces la cheile de decriptare, cu excepția cazului în care Enterprise decide să ofere un astfel de acces utilizatorilor.

Deci, cum funcționează totul

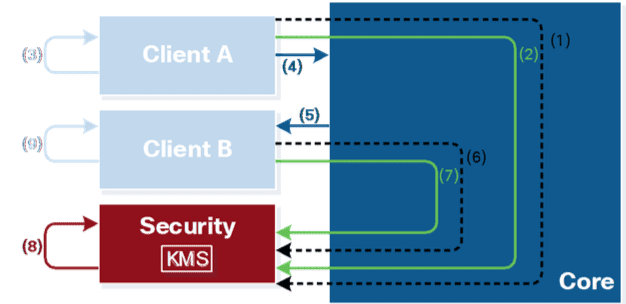

Pentru a permite accesul la decriptare, Cisco a introdus un sistem de chei pentru a oferi acces deplin la date dacă este necesar și dacă este acordat utilizatorilor. Acest sistem, Key Management Server (KMS) este baza criptării end-to-end în Spark. Acest server va crea, va stoca autorizarea și va oferi acces la cheile de criptare. În esență, KMS este gardianul tuturor datelor și fișierelor dvs. Pe baza permisiunilor stabilite de Enterprise, doar anumiți utilizatori pot avea acces (persoane IT), în timp ce Cisco înșiși nu vă poate vedea conținutul. Fiecare întreprindere are propriul său KMS unic.

KMS = Key Management Server, Cisco Spark Gatekeeper

KMS-ul în sine este separat de unitatea de bază a Spark, ele sunt propriile „tărâmuri” care lucrează împreună. În timp ce KMS este situat în domeniul de securitate, orice altceva poate fi etichetat ca unitatea de bază a Spark. Menținerea tărâmurilor separate este ceea ce asigură criptarea end-to-end. Elementele de bază ale platformei nu au acces la cheile de criptare, iar sistemul se bazează pe KMS pentru a autentifica token-urile de acces care nu sunt folosite în altă parte în cloud.

După cum spune Cisco, acest lucru „asigură accesul adecvat la cheile de criptare, garantând totodată că nicio componentă de bază a serviciului nu poate accesa acele comunicații sau chei pe care KMS le stochează”.

Într-un alt pas de a oferi un control total utilizatorului final, Cisco permite chiar opțiunea domeniului de securitate ca soluție găzduită – în acest fel Cisco face toate sarcinile grele – sau o soluție locală pentru întreprinderea foarte precaută care dorește cu adevărat să închide totul. Cu o soluție găzduită, toate serviciile din domeniul de securitate sunt localizate și operate într-un chiriaș separat pe o infrastructură separată. Cu premisă, ei bine, asta este la latitudinea afacerii să decidă.

Procesul în acțiune

Pentru a scurta povestea, atunci când un utilizator dorește să trimită un mesaj către Spark room, primul pas al clientului respectiv este să stabilească un canal securizat între client și KMS. Acest pas necesită un proces de autentificare între client și KMS, ceea ce face imposibil ca Cisco sau terțe părți să vizualizeze sau chiar să modifice oricare dintre informațiile aflate în tranzit. După procesul de autentificare, clientul va folosi canalul stabilit pentru a solicita o nouă cheie de criptare necesară criptării conținutului care va fi trimis altui client.

După ce mesajul este scris, clientul criptează mesajul cu o cheie de conversație și îl etichetează cu ID-ul camerei din camera Spark de destinație și îl trimite la nucleu. Nucleul primește apoi un mesaj criptat și, deoarece este ținut separat de tărâmul de securitate, nu are acces la cheile de conversație necesare pentru a decripta mesajul menționat. Nucleul caută destinatarul și trimite mesajul criptat în drum spre camera de primire, dar și stochează mesajul într-o bază de date asociată cu camera de primire.

Acum, procesul are loc invers, clientului care primește un mesaj criptat și contactează KMS pentru a obține cheia necesară pentru a decripta mesajul. KMS autentifică ambii utilizatori pentru a verifica permisiunile necesare pentru a deschide mesajul și distribuie cheia de conversație destinatarului, astfel încât clientul său să poată despacheta și citi mesajul.

Dacă totul este criptat, cum funcționează căutarea?

Deoarece Core în sine nu vede niciodată conținutul pe care îl transmiteți, nu puteți permite căutarea simplă a mesajelor prin serviciul cloud însuși. Pentru a contracara acest lucru, Cisco a venit cu ceva destul de unic – au integrat o componentă Indexer direct în domeniul de securitate. La fel ca KMS, Indexer-ul este complet separat de Core, dar este foarte aproape de KMS. În esență, indexorul creează și interogează indexul de căutare în KMS. În acest fel, totul rămâne criptat, dar poate fi căutat.

Se pare că Indexer-ul este de fapt un Spark Bot care este invitat în fiecare cameră, în funcție de politica Enterprise. De fiecare dată când un utilizator trimite un mesaj, indexatorul primește o copie a conținutului criptat,  și ca și clientul, vorbește cu KMS pentru a accesa cheia de conversație necesară pentru a deschide mesajul. Indexatorul aplică un hash, o modalitate de autentificare, fiecărui cuvânt din mesajul trimis și respectă o listă cu toate cuvintele hash care aparțin camerei specifice în care a fost primit mesajul.

și ca și clientul, vorbește cu KMS pentru a accesa cheia de conversație necesară pentru a deschide mesajul. Indexatorul aplică un hash, o modalitate de autentificare, fiecărui cuvânt din mesajul trimis și respectă o listă cu toate cuvintele hash care aparțin camerei specifice în care a fost primit mesajul.

Indexer-ul este chiar suficient de inteligent pentru a adăuga cuvinte aleatorii pentru a se asigura pe deplin că criptarea mesajelor nu poate fi inversată. Lista hashurilor este apoi trimisă la Spark Cloud și stocată în indexul de căutare în starea lor criptată. Acum aveți un index care poate fi căutat, complet criptat.

Cel mai bun din ambele lumi

Cisco a vrut să ofere cu adevărat liniștea sufletească că chiar și cea mai paranoică Enterprise se poate simți în siguranță trimițându-și datele și fișierele prin platforma Spark Cloud. Alte aplicații pentru consumatori permit sau chiar se pot baza pe accesul la date de către serviciul însuși. Cu criptarea end-to-end atât de adânc înrădăcinată în dezvoltarea Spark și chiar cu capacitatea de a găzdui propriul domeniu de securitate, de a vă stabili propriile parametri și prevederi, aveți Fort Knox of Business Messaging și Team Collaboration.