Oblivious DNS over HTTPS (ODoH): o încercare de a îmbunătăți confidențialitatea DNS

Publicat: 2020-12-14Sistemul de nume de domeniu sau DNS este un sistem de denumire descentralizat pentru toate site-urile web diferite care există pe internet. Este unul dintre elementele esențiale ale internetului și există de mai bine de trei decenii. Pe parcursul acestei perioade, sistemul a fost supus unor critici, cu argumente valide, asupra implementării și preocupărilor legate de confidențialitate pe care le aduce. Și, ca urmare, au existat câteva încercări de a aborda aceste preocupări.

O astfel de ofertă – și una foarte recentă – este introducerea protocolului DNS over HTTPS (DoH), care promite să securizeze comunicarea DNS prin transmiterea acesteia într-o manieră criptată. În timp ce DoH pare promițător în teorie și reușește să rezolve una dintre problemele cu DNS, scoate din neatenție o altă îngrijorare în lumină. Pentru a remedia acest lucru, avem acum un alt protocol nou, numit Oblivious DNS over HTTPS (ODoH), care a fost co-dezvoltat de Cloudflare, Apple și Fastly. Oblivious DoH este, practic, o extensie a protocolului DoH care decuplează interogările DNS de adresele IP (ale utilizatorului) pentru a împiedica rezolutorul DNS să cunoască site-urile pe care le vizitează un utilizator - cam [mai multe despre asta mai târziu].

„ Ceea ce este menit să facă ODoH este să separe informațiile despre cine face interogarea și care este interogarea ”, a spus Nick Sullivan, șeful de cercetare Cloudflare, într-un blog.

Cuprins

DNS ignorat prin HTTPS (sau ODoH)

Înainte de a trece direct la ce este ODoH, să înțelegem mai întâi ce este DNS și, ulterior, DNS peste HTTPS și limitările pe care le aduc cele două.

DNS (sistem de nume de domeniu)

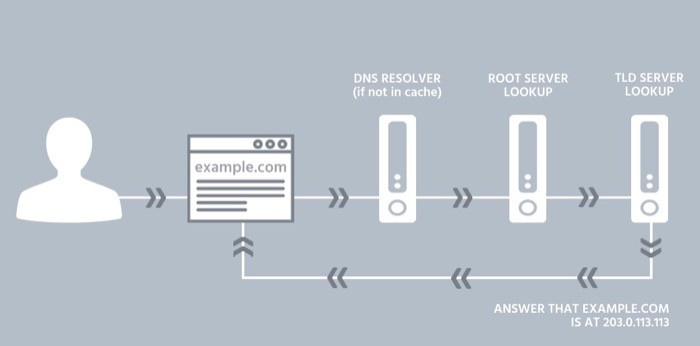

Sistemul de nume de domeniu sau DNS este un sistem descentralizat de păstrare a evidențelor tuturor site-urilor web de pe internet. Puteți să vă gândiți la el ca un depozit (sau director de telefon) pentru numerele de telefon care deține o listă de abonați telefonici și numerele de telefon corespunzătoare.

În ceea ce privește internetul, DNS este un jucător critic în stabilirea unui sistem care vă permite să accesați un site web doar prin introducerea numelui său de domeniu, fără a fi necesar să vă amintiți adresa IP (Internet Protocol) asociată. Din acest motiv, puteți introduce techpp.com în câmpul de adresă pentru a vizualiza acest site fără a fi nevoie să vă amintiți adresa IP, care ar putea arăta ceva de genul 103.24.1.167 [nu IP-ul nostru]. Vedeți, adresa IP este necesară pentru a stabili o conexiune între dispozitivul dvs. și site-ul web pe care încercați să îl accesați. Dar, deoarece o adresă IP nu este la fel de ușor de reținut ca un nume de domeniu, este nevoie de un rezolutor DNS pentru a rezolva numele de domenii în adresele IP asociate și a returna pagina web solicitată.

Problemă cu DNS

Deși DNS simplifică accesul la internet, are câteva deficiențe - dintre care cel mai mare este lipsa de confidențialitate (și de securitate), care prezintă un risc pentru datele utilizatorului și le lasă expuse pentru a fi vizualizate de ISP sau ascultate de unii. tip rău de pe internet. Motivul pentru care acest lucru este posibil se datorează faptului că comunicarea DNS (cerere/interogare și răspuns DNS) este necriptată, adică se întâmplă în text simplu și, prin urmare, poate fi interceptată de oricine din mijloc (între utilizator și ISP). .

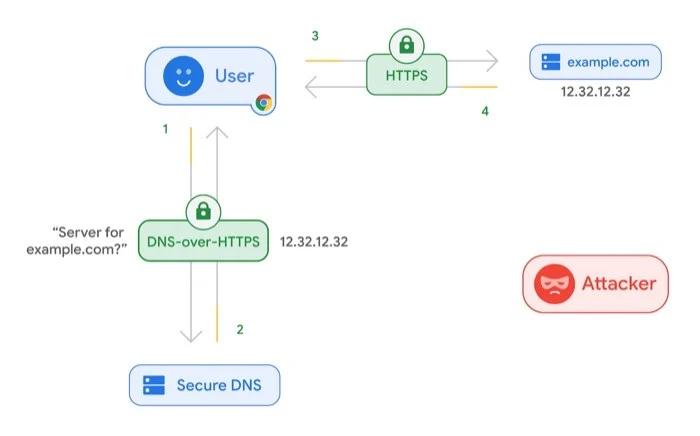

DoH (DNS peste HTTPS)

După cum sa menționat inițial, protocolul DNS over HTTPS (DoH) a fost introdus pentru a aborda această problemă DNS (de securitate). Practic, ceea ce face protocolul este că, în loc să lase comunicarea DNS - între clientul DoH și soluția bazată pe DoH - să aibă loc în text simplu, folosește criptarea pentru a securiza comunicarea. Procedând astfel, reușește să securizeze accesul utilizatorilor la internet și să reducă riscurile atacurilor de tip man-in-the-middle — într-o oarecare măsură.

Problemă cu DoH

În timp ce DoH abordează problema comunicării necriptate prin DNS, ridică o problemă de confidențialitate - despre punerea furnizorului de servicii DNS în control deplin asupra datelor din rețea. Căci, deoarece furnizorul DNS acționează ca intermediar între dvs. și site-ul web pe care îl accesați, acesta deține o înregistrare a adresei dumneavoastră IP și a mesajelor DNS. Într-un fel, asta ridică două preocupări. În primul rând, lasă o singură entitate cu acces la datele din rețea - permițând soluției să vă conecteze toate interogările cu adresa dvs. IP și, în al doilea rând, din cauza primei preocupări, lasă comunicarea predispusă la un singur punct de eșec (atac) .

Protocolul ODoH și funcționarea acestuia

Cel mai recent protocol, ODoH, co-dezvoltat de Cloudflare, Apple și Fastly, își propune să rezolve problema centralizării cu protocolul DoH. Pentru aceasta, Cloudflare sugerează că noul sistem separă adresele IP de interogările DNS, astfel încât nicio entitate, cu excepția utilizatorului, să poată vizualiza ambele informații în același timp.

ODoH abordează această problemă prin implementarea a două modificări. Acesta adaugă un strat de criptare cu cheie publică și un proxy de rețea între client (utilizator) și serverul DoH. Procedând astfel, pretinde că garantează că numai utilizatorul are acces la mesajele DNS și la adresele IP simultan.

Pe scurt, ODoH acționează ca o extensie a protocolului DoH care își propune să realizeze următoarele:

i. împiedică soluționarea DoH să știe care client a solicitat ce nume de domenii prin canalizarea cererilor prin proxy pentru a elimina adresele clienților;

ii. împiedică proxy-ul să cunoască conținutul interogărilor și răspunsurilor și împiedică rezolvatorul să cunoască adresele clienților prin criptarea conexiunii în straturi.

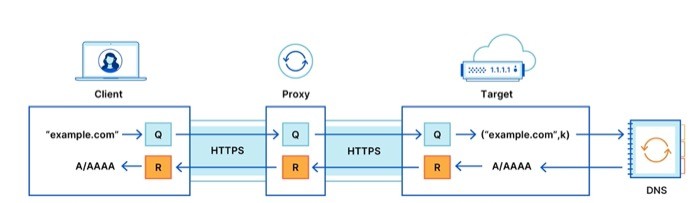

Fluxul de mesaje cu ODoH

Pentru a înțelege fluxul de mesaje cu ODoH, luați în considerare figura de mai sus, în care un server proxy se află între client și țintă. După cum puteți vedea, atunci când clientul solicită o interogare (să spunem example.com), același lucru este valabil și pentru serverul proxy, care apoi o trimite către țintă. Ținta primește această interogare, o decriptează și generează un răspuns prin trimiterea cererii către soluția (recursivă). Pe drumul de întoarcere, ținta criptează răspunsul și îl trimite către serverul proxy, care apoi îl trimite înapoi clientului. În cele din urmă, clientul decriptează răspunsul și termină cu un răspuns la interogarea solicitată.

În această setare, comunicarea - între client și proxy și proxy și țintă - are loc prin HTTPS, ceea ce adaugă la securitatea comunicării. Nu doar atât, întreaga comunicare DNS care are loc prin ambele conexiuni HTTPS – client-proxy și proxy-țintă – este criptată end-to-end, astfel încât proxy-ul să nu aibă acces la conținutul mesajului. Cu toate acestea, acestea fiind spuse, în timp ce atât confidențialitatea, cât și securitatea utilizatorilor sunt îngrijite în această abordare, garanția că totul funcționează așa cum este sugerat se rezumă la o condiție finală - proxy-ul și serverul țintă nu se confruntă. Și, prin urmare, compania sugerează că „atâta timp cât nu există o coluziune, un atacator reușește numai dacă atât proxy-ul, cât și ținta sunt compromise”.

Conform unui blog de la Cloudflare, iată ce garantează criptarea și proxy:

i. Ținta vede doar interogarea și adresa IP a proxy-ului.

ii. Proxy-ul nu are vizibilitate în mesajele DNS și nu are capacitatea de a identifica, citi sau modifica nici interogarea trimisă de client, nici răspunsul returnat de țintă.

iii. Numai ținta vizată poate citi conținutul interogării și poate produce un răspuns.

Disponibilitate ODoH

Oblivious DNS over HTTPS (ODoH) este doar un protocol propus de acum și trebuie aprobat de IETF (Internet Engineering Task Force) înainte de a fi adoptat pe web. Chiar dacă Cloudflare sugerează că, până acum, a avut companii precum PCCW, SURF și Equinix ca parteneri proxy pentru a ajuta la lansarea protocolului și că a adăugat capacitatea de a prelua cereri ODoH pe serviciul său DNS 1.1.1.1. , adevărul este că, dacă browserele web nu adaugă în mod nativ suport pentru protocol, nu îl puteți folosi. Pentru că, protocolul este încă în faza de dezvoltare și este testat pentru performanță pe diferite proxy-uri, niveluri de latență și ținte. Drept motiv, ar putea să nu fie o mișcare înțeleaptă să arbitrezi imediat soarta ODoH.

Pe baza informațiilor și a datelor disponibile, protocolul pare să fie promițător pentru viitorul DNS - desigur, reușește să atingă tipul de confidențialitate pe care îl promite fără a compromite performanța. Deoarece este foarte evident până acum că DNS-ul, responsabil pentru a juca un rol critic în funcționarea internetului, suferă în continuare de probleme de confidențialitate și securitate. Și în ciuda adăugării recente a protocolului DoH care promite să adauge la aspectul de securitate al DNS, adoptarea pare încă îndepărtată din cauza preocupărilor legate de confidențialitate pe care le ridică.

Dar, dacă ODoH reușește să se ridice la înălțimea pretențiilor sale în ceea ce privește confidențialitatea și performanța, combinația sa cu DoH, deși lucrează în tandem, poate aborda atât problemele de confidențialitate, cât și de securitate ale DNS. Și, la rândul său, fă-l mult mai privat și mai sigur decât ceea ce este astăzi.