Această vulnerabilitate de securitate ar putea transforma un dispozitiv IoT într-un spion urât

Publicat: 2021-06-24IoT a avut un impact remarcabil asupra vieților noastre. Acum avem dispozitive conectate printr-o rețea care sunt capabile să ne facă viața mult mai ușoară și confortabilă. De la smartphone-uri la ceasuri inteligente la sonerii alimentate prin internet, alarme pentru uși, camere de securitate, difuzoare, încuietori, lumini, becuri și monitoare pentru copii, lista este pur și simplu nesfârșită. Cu toate acestea, cu această binefacere, o nenorocire se profilează și anume, răufăcătorii pot pătrunde în aceste dispozitive și, dacă nu acționează prompt, pot face ravagii în viețile noastre. Dar, când se pot hrăni hackerii cu dispozitive IoT? Răspunsul este atunci când adulmecă o vulnerabilitate de securitate sau când noi, ca utilizatori, nu practicăm obiceiuri sănătoase de securitate.

Vom intra în obiceiurile de securitate ale unui utilizator mai târziu pe blog, dar haideți mai întâi să discutăm despre cum o vulnerabilitate de securitate poate duce un hacker în dispozitivul dvs. IoT și apoi în viața personală sau profesională. Destul de recent, o vulnerabilitate de securitate a lovit dispozitivele IoT. Acest defect de securitate poate oferi acces la fluxurile dvs. audio și video IoT și se poate transforma într-un instrument de spionaj.

Despre ce este această vulnerabilitate de securitate? Cât de gravă este defectul de securitate

Potrivit cercetătorilor de la Nozomi Networks Lab și DHS, defectul de securitate poate permite atacatorilor rău intenționați să modifice un dispozitiv IoT. Ei pot converti cu ușurință un anumit dispozitiv IoT, cum ar fi o cameră de securitate pentru acasă, un monitor pentru copii sau o sonerie inteligentă într-un instrument de spionaj. Datorită acestei vulnerabilități, aceștia pot fura date cruciale sau pot spiona și fluxurile video. În afară de a se pătrunde în viețile personale prin canalele menționate mai sus, un atacator poate chiar să fure date esențiale de afaceri, cum ar fi date legate de clienți, angajați sau chiar tehnici de producție. Defectul de securitate este într-adevăr foarte grav. Atât de mult încât Sistemul Common Vulnerability Scoring System (CVSS) îl evaluează la 9,1/10 pe o scară de severitate.

Cum a apărut această defecțiune de securitate?

Defectul este o eroare a lanțului de aprovizionare care a fost descoperită într-o componentă software (P2P SDK) produsă de o companie numită ThroughTek, care este unul dintre furnizorii importanți de dispozitive IoT. SDK-ul P2P oferă acces de la distanță la fluxurile audio/video de pe internet. SDK-ul se găsește în senzori inteligenți, camere de securitate, cum ar fi camerele de monitorizare pentru bebeluși și animale de companie, sonerii etc. și ajută spectatorul să obțină acces la fluxurile audio/video. Defectul afectează versiunea P2P 3.1.5 sau anterioară. După cum a demonstrat Nozomi, versiunile mai vechi ale SDK-ului permit interceptarea pachetelor de date în timpul tranzitului. Un hacker poate recondiționa aceste pachete în fluxuri audio sau video complete.

ThroughTek's Defense

ThroughTek a contracarat această eroare în versiunea 3.3 care a fost lansată la jumătatea anului 2020. Deși problema este că destul de multe dispozitive rulează încă versiunea mai veche. În al doilea rând, conform ThroughTek, pentru a efectua un atac, un potențial atacator va trebui să aibă cunoștințe extinse despre instrumentele de sniffer de rețea, securitatea rețelei și algoritmul de criptare.

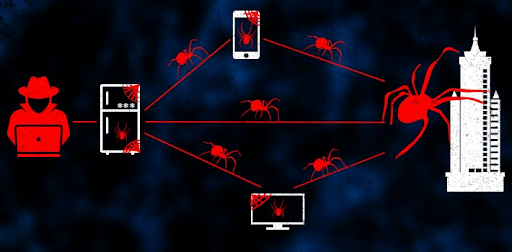

Am avut și în trecut cazuri de vulnerabilități IoT și atacuri de piraterie informatică

- Atacul Mirai Botnet sau Dyn din 2016 – Acesta a fost cel mai mare atac DDoS asupra furnizorului de servicii Dyn, care a dus la căderea unor porțiuni considerabile ale internetului, inclusiv Netflix, Reddit, Twitter și CNN

- Conform ultimelor descoperiri ale FBI, există producători de televizoare inteligente pentru care securitatea este o idee ulterioară și un televizor nesecurizat poate fi folosit de un hacker nu doar pentru a vă controla canalele sau volumul, ci chiar pentru a vă urmări.

- Un cercetător de la Universitatea Texas din San Antonio susține că hackerii pot folosi becuri inteligente cu infraroșu pentru a infecta alte dispozitive IoT

- Cercetătorii au descoperit bug-uri într-un celebru șurub inteligent care ar putea permite atacatorilor să pătrundă în case sau chiar să deblocheze uși.

Ceva la care să reflectăm

Se estimează că până în 2025 vor exista peste 21 de miliarde de dispozitive IoT. Aceasta este de aproape 3 ori populația completă a lumii. Cercetarea de mai sus este o deschidere a ochilor atât pentru dezvoltatori, cât și pentru utilizatori deopotrivă, că, dacă nu se acordă atenție, ne putem întreba doar câți utilizatori vor deveni victime ale atacurilor cibernetice.

Nu trebuie să vă sperii! O cusătură în timp va ajuta la evitarea unui atac IoT

În timp ce dezvoltatorii își fac partea lor, corectează defectele și contracarează astfel de atacuri, ce poți face tu, ca utilizator? Nu! Nu vrem să descarcăm lucruri tehnice sau să vă sperii, există câțiva pași foarte simpli pe care îi puteți lua pentru a evita astfel de atacuri/vulnerabilitati IoT și pentru a vă proteja dispozitivele IoT.

- Conform Kaspersky, aproape 86% dintre organizații au software învechit. Așadar, păstrați-vă dispozitivele IoT la zi, mai ales dacă sunteți o companie a cărei viață depinde de dispozitivele IoT.

- Înainte de a cumpăra un dispozitiv IoT – un bec inteligent, o sonerie inteligentă, o cameră foto, un difuzor, un televizor inteligent sau orice altceva, cercetați-vă. Verificați dacă dispozitivul a avut recent o problemă de vulnerabilitate sau nu

- Utilizați un VPN care poate contracara atacurile DDoS. În cazul în care dispozitivul dvs. IoT este conectat la laptop și îl utilizați pe Wi-Fi public, puteți alege un VPN precum Systweak VPN . Vă poate proteja împotriva atacurilor de tip man-in-the-middle, a atacurilor DDoS sau a infecțiilor cu programe malware în timp ce utilizați un Wi-Fi public

Descărcați Systweak VPN acum

Citiți recenzia completă despre Systweak VPN

- Deconectați-vă complet dispozitivul IoT atunci când nu îl utilizați. Este simplu, când dispozitivul tău este oprit de la internet, un hacker nu va avea o țintă de exploatat

- Dezactivați UPnP (Plug and Play universal). Menționați să ajute gadgeturile să descopere alte dispozitive de rețea, hackerii pot pătrunde în dispozitivul dvs. folosind această funcție. Cel mai bun pariu al tău? Dezactivați complet această funcție

- Utilizați parole puternice pentru rețelele Wi-Fi, conturile de dispozitiv și chiar dispozitivele conectate. Dacă este posibil, utilizați un manager de parole. De ce? Pentru că în zilele noastre managerii de parole vă permit să generați parole puternice de fiecare dată. Luați LastPass, de exemplu, are un manager de parole înrădăcinat care vă permite să generați parole aleatoare, lungi și dificil de depășit

- Dacă nu citiți politica de confidențialitate a aplicațiilor, poate că acum este momentul să faceți asta. Veți avea cel puțin o idee despre ceea ce vi se cere să împărtășiți

La sfarsit

Viitorul apropiat salută dispozitivele IoT. Pe măsură ce această putere devine mai accesibilă, trebuie să devenim mai vigilenți și mai informați. Acest blog este un mic pas în urma acestui lucru. Iubim IoT așa cum facem noi și vrem să depunem eforturi pentru a-l face mai sigur, anunțați-ne în secțiunea de comentarii despre modalitățile și mijloacele prin care putem face dispozitivele IoT mai sigure și mai plăcute. Puteți chiar să remediați orice alte defecte de securitate pe care le-ați întâlnit recent într-un dispozitiv IoT.