Nu Skype și tastați: hackerii vă pot fura parola prin apeluri VoIP

Publicat: 2017-03-31Se pare că există un flux nesfârșit de noi metode prin care hackerii ne fură parolele. Între e-mailuri de phishing, atacuri cu parole de forță brută sau o creștere a atacurilor cu protocolul VoIP - ei bine, se dovedește că de multă vreme, hackerii au reușit să-și dea seama ce tastați pe tastatură, doar ascultând sunetele produce.

De fapt, chiar anul acesta, a apărut un studiu care se scufundă adânc în lumea interceptării acustice. Mai precis, studiul intitulat „Don’t Skype & Type! Ascultarea acustică în Voice-Over-IP!” a analizat atent modul în care vechiul concept de interceptare acustică a adoptat pentru a deveni o amenințare și mai mare în timpurile moderne.

Am fost șocați să auzim despre această nouă metodă de atac și am vrut să aruncăm o privire atentă asupra constatărilor studiului. Deci haideți să pătrundem.

acustic ce?

Ideea de interceptare acustică nu este ceva incredibil de revoluționar. De fapt, studiul se referă la o serie de analize anterioare asupra conceptului. Chiar și în 1943, inginerii Bell Telephone au descoperit un fenomen similar, care este îngrozitor de asemănător cu ceea ce pot face atacatorii astăzi, cu tehnologiile moderne.

Dar ce este mai exact Ascultarea acustică? Ei bine, conceptul este destul de simplu:

Doar înregistrând și analizând sunetul pe care îl face tastatura dvs., de fiecare dată când apăsați o altă tastă, cineva poate identifica exact ceea ce ați tastat.

Realitatea este că fiecare tastatură și fiecare apăsare de tastă individuală scot un sunet distinct. Atacatorii pot folosi aceste sunete pentru a asambla un alfabet și apoi pot descifra aproape exact ceea ce ați tastat pe baza acelui alfabet.

O nouă amenințare în creștere cu noile tehnologii

În trecut, aceasta nu era, în general, o mare preocupare – majoritatea tehnicilor necesitau prea multe informații sau solicitau atacatorilor să aibă acces fizic la dispozitivul victimei lor. De exemplu, încercările anterioare de interceptare acustică ar impune atacatorului să plaseze un microfon lângă tastatura victimei.

Așa că, deși interceptarea acustică a fost o amenințare reală pentru o lungă perioadă de timp, a fost destul de neobișnuită. Barierele de intrare, dacă vreți, sunt mult prea mari pentru ca majoritatea atacatorilor sau hackerilor să le deranjeze. Cu excepția faptului că problema este acum una complexă: multe dintre dispozitivele noastre au microfoane încorporate. Aproape orice cu un microfon încorporat, cum ar fi laptopurile, camerele web și chiar tabletele sunt, probabil, dispozitivele cele mai expuse riscului. Deci, dacă afacerea dvs. adoptă o politică BYoD, acest studiu ar putea fi de interes pentru dvs.

Problema mai mare acum este însă introducerea și popularitatea VoIP. Vom atinge asta mai jos. În primul rând, câteva definiții pentru a înțelege despre ce discutăm.

Înțelegerea Limbii

La fel cum face studiul, înainte de a trece la detalii, ar putea ajuta să definim câțiva termeni cheie. Studiul lui Arvix merge până la a explica modelele de atac în profunzime și tehnicile multiple de profilare. Cu toate acestea, pentru a rămâne simplu, ne vom concentra doar asupra aspectelor cruciale pe care trebuie să le lămurim.

Potrivit studiului, diferiții utilizatori și aspecte ale unui atac sunt următoarele:

- Atacatorul: oricine efectuează atacul, în general cu intenție rău intenționată de a obține informații la care altfel nu ar avea acces.

- Victima: Se explică de la sine, dar victima este cea care este atacată și care a primit cu urechea tastarea.

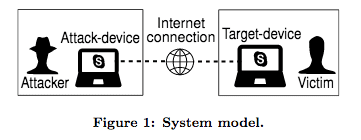

- Attack-Device: Dispozitivul atacatorului. Studiul specifică dispozitivele ca fiind computere desktop sau laptop și excluzând smartphone-urile și tabletele.

- Dispozitiv-țintă: Acesta este dispozitivul pe care atacatorul îl vizează. În timp ce victima va folosi acest dispozitiv, desigur nu trebuie să fie aparatul personal, ci ar putea fi un dispozitiv de lucru.

- Target-Text: informațiile pe care victima le-a tastat pe dispozitivul său, prin urmare informațiile țintă pe care atacatorul le caută.

- Conexiune la Internet: După cum știm, VoIP transportă datele noastre de voce prin internet. Desigur, acest lucru este important pentru că este modul în care funcționează VoIP, dar și pentru modul în care datele sunt transmise prin internet, ceea ce face posibile atacurile Skype și Type.

În esență, atacatorul este „un utilizator rău intenționat care își propune să afle câteva informații private despre victimă”. Pentru simplitatea acestui studiu, se presupune că atacatorul și victima vor folosi, de asemenea, o versiune autentică, nemodificată sau modificată a aceluiași software VoIP exact.

În special pentru acest studiu, au analizat Skype și au extrapolat la Google Hangouts. Dar acest lucru s-ar putea transfera cu ușurință în aproape orice altă aplicație VoIP populară.

Deci, cum funcționează?

În realitate, interceptarea acustică – sau atacurile mai moderne Skype și Type – sunt cu adevărat complicate. Înțelegem deja conceptul: atacatorul înregistrează sunetul pe care îl face tastatura victimei atunci când apăsă o tastă în timpul unui apel VoIP. Dar procesul este puțin mai complicat decât atât.

Colectarea Datelor

În general, așa cum am spus anterior, acest stil mai vechi de atacuri impunea atacatorului să aibă acces fizic la dispozitivul țintă. Atacatorul ar trebui să plaseze pur și simplu un microfon lângă tastatura victimei și să înregistreze apăsările de taste în timpul unui apel. Acest lucru, desigur, ar putea funcționa chiar și atunci când nu sunt la un apel telefonic. Deci, nu toată lumea poate intra în biroul dvs., dar să spunem că este secretara dvs. cea care dorește să afle câteva informații cruciale - au acces ușor la dispozitivul dvs. și ar putea pur și simplu să ascundă un microfon sub teancul dvs. de hârtie.

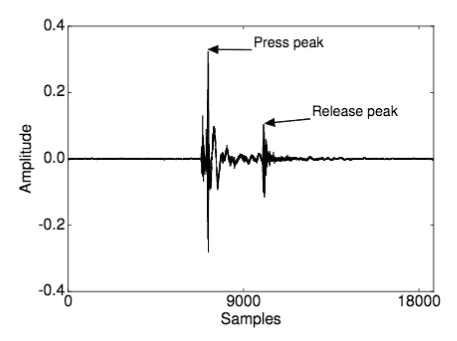

Deci, să presupunem că accesul este disponibil și au înregistrate tastele tale. Acesta este factorul cheie aici, odată ce atacatorul obține acces, are libertatea de a colecta date. Cu excepția faptului că datele pe care le colectează nu sunt text lizibil, așa cum am spus, sunt sunetele pe care le emite tastatura când apăsați orice buton.

Odată ce un atacator colectează toate aceste date și informații, nu este ca și cum va vedea vârfuri de sunet și va ști instantaneu ce tastă a fost apăsată. Deci, ce urmează?

Înțelegerea datelor

Ei bine, după ce atacatorul colectează datele de apăsare a tastei victimei, atacatorul va trebui să utilizeze tehnici analitice avansate pentru a înțelege totul. Aceasta se reduce la o tehnologie științifico-fantastică, cum ar fi „învățare automată supravegheată sau nesupravegheată” și „triangulare”.

Aproape, AI îl ajută pe atacator să transforme sunetele clicurilor aleatorii ale tastelor într-un șir de informații utilizabil, de exemplu parola pe care ați introdus-o în contul dvs. Gmail pentru a vă verifica e-mailul în timp ce țineți o conversație normală. Știi, lucruri normale pe care le fac oamenii normali în fiecare zi.

Cu excepția faptului că AI singur nu înțelege ce este o apăsare a tastei și nu știe cum să descifreze tastarea din ceea ce sunt, altfel, sunete generice de clic și clac. Aici intervine un pas suplimentar și un strat de profilare.

Complicat, dar suficient de serios pentru a vă face griji

De parcă accesul fizic la dispozitivul țintă și IA puternică nu ar fi suficiente, datele pe care le câștigă un atacator ar fi utilizabile doar în comparație cu o bază de date existentă. Dacă un atacator are acces la o bază de date existentă de tastaturi populare și la sunetele pe care le fac acele tastaturi, poate potrivi datele pe care le-a preluat din apelul tău telefonic cu informațiile pe care le cunoaște deja.

Gândiți-vă la asta ca și cum ar sparge un cod: informațiile dvs. sunt o serie de bifături și clicuri, dar fiecare bifă și clic corespunde direct unei taste de pe o tastatură. Dacă un atacator știe ce sunet emite tasta „A” atunci când este apăsată pe tastatura unui MacBook Pro, iar atacatorul știe că victima folosește un MacBook Pro, poate completa piesele puzzle-ului.

Atacurile au mai mult succes decât credeți

Aceasta este o sabie cu două tăișuri. Pe de o parte, ați crede că numai această barieră, care necesită o bază de date de referință, ar fi suficientă pentru a opri majoritatea atacurilor. Și ai avea dreptate, tehnic majoritatea atacurilor sunt oprite. Studiul a afirmat că, fără o bază de date cu sunete de taste cu care să se compare, atacatorii ar putea ghici apăsările de taste cu o precizie de 40%. Deci majoritatea este prevenită, dar să fim sinceri, 40% este încă un număr destul de mare.

Partea cu adevărat înfricoșătoare? Când atacatorii au o bază de date de referință, acel procentaj de precizie ajunge până la 91,7%.

Așadar, când totul se potrivește, sistemul se dovedește a fi destul de precis – dar peretele pe care să-l cățărați pentru a obține informațiile necesare era prea înalt. Întregul proces este cunoscut sub denumirea de „profilare apăsare a tastei” și devine puțin mai complicat decât acesta, dar, în general, principala preocupare ar trebui să fie să vă protejați tastatura în mod specific.

Noul stil de atacuri – Interceptarea cu autism de la tastatură de la distanță

Cu excepția faptului că întreaga premisă a acestei lucrări este în jurul descoperirii unei metode complet noi de atac, una care este mult mai ușor de urmărit. Unul care nu mai necesită acces fizic la dispozitivul țintă și un microfon sau acces la microfonul dispozitivului.

Această nouă formă de atac inca se încadrează în același concept de interceptare acustică, dar de unde provine numele Skype și Type. Cunoscută și sub denumirea de Ascultare cu tastatură de la distanță, această nouă formă de interceptare acustică este și mai îngrijorătoare pentru unii din câteva motive:

- Atacatorii nu au nevoie de acces fizic sau control al dispozitivului-țintă.

- Atacurile Skype și Type vor funcționa cu o cantitate mai limitată de date de apăsare a tastei decât încercările anterioare.

- Aceste atacuri valorifică exact software-ul VoIP pe care îl utilizați, împotriva dvs., din nou, spre deosebire de un microfon sau senzor extern. Aceasta nu este o defecțiune de securitate, ci mai degrabă exploatarea modului în care funcționează VoIP.

Aceasta este partea cu adevărat înfricoșătoare, că, chiar și fără acces direct la mașina dvs., cineva cu intenții rău intenționate poate pur și simplu să vă folosească propria aplicație VoIP împotriva dvs. Acum, cele mai mari exemple date sunt Skype și Google Hangouts, dar acest lucru s-ar putea traduce cu ușurință în alte soluții populare. Deci, cum funcționează această nouă formă de atac, fără ca un microfon să asculte apăsările tale?

Ei bine, așa cum am explicat pe scurt mai sus, atacatorul folosește pur și simplu software-ul VoIP împotriva victimei. Din nou, conform studiului, „atacatorul nu primește informații acustice suplimentare de la victimă, în afară de ceea ce software-ul VoIP transmite dispozitivului de atac”.

În loc de un microfon plasat lângă tastatura victimei, atacatorul este capabil să extragă aceste sunete mici de clicuri de taste din datele transmise de aplicația VoIP.

Deci, în realitate, aceasta este o problemă doar dacă setul cu cască, telefonul IP de birou sau alte dispozitive utile Skype pe care le utilizați pentru VoIP sunt suficient de sensibile pentru a vă auzi bătând la tastatură. Dar, ați fi surprins atât de cât de ușor este, cât și de câte informații pot fi extrase dintr-un sunet atât de mic.

Măsurile simple pot merge mult

Când vine vorba de securitatea pe internet, am o poziție puternică că toată lumea ar trebui să practice navigarea în siguranță. Chiar dacă sunteți pe un Mac sau pe un iPhone, răsfoiți e-mailul de la serviciu sau știrile. Poate fi mult, mult mai ușor decât credeți pentru un atacator să-și găsească drumul în dispozitivul dvs. și să profite de acel control asupra dvs. sau asupra afacerii dvs. într-un fel.

Cele mai simple practici de securitate pot contribui într-adevăr foarte mult în securizarea conexiunii sau în prevenirea ochilor nedoriți să curieze informațiile tale esențiale. Chiar dacă rețeaua dvs. este ascunsă de sute de firewall-uri hardware, un atac Skype și Type programat corespunzător va face orice apărare nesoluționată. În ceea ce privește prevenirea unui atac Skype și Type, există destul de multe practici de bază pe care oricine le-ar putea folosi, împreună cu unele protecții software mai avansate.

În general, dacă discutați despre informații cu adevărat cruciale și sensibile, probabil că nu ar trebui să partajați astfel de informații în apelurile Skype necriptate. Ar trebui să fie cel puțin bunul simț. Cu toate acestea, toți suntem oameni și este ușor să uităm sau pur și simplu să nu înțelegem gravitatea amenințării.

Pentru început, cel mai simplu mod de a te proteja de interceptarea acustică la distanță ar fi:

- Pur și simplu, nu tastați pe tastatura fizică în timpul unui apel Skype sau VoIP. Simplu ca asta. Dacă nu tastați nimic, atacatorul nu are nicio informație de furat.

- Dacă trebuie să tastați, utilizați o tastatură software: majoritatea mașinilor, Windows și Mac, permit utilizatorilor să afișeze o tastatură virtuală pe ecran, care solicită utilizatorilor să facă clic pe litere cu mouse-ul. Acest lucru previne pur și simplu sunetele de la tastatură.

- Dacă trebuie să tastați, dar nu puteți utiliza o tastatură software, dezactivați microfonul când introduceți text. Acest lucru se poate face, în general, printr-un buton de dezactivare a sunetului din aplicația VoIP sau printr-un buton de dezactivare în linie inclus pe majoritatea căștilor și telefoanelor de birou.

- Preveniți nevoia de a tasta conectându-vă la toate aplicațiile esențiale de care veți avea nevoie înainte de a efectua sau de a primi apelul.

- Utilizați un manager de parole care vă va completa automat formularele de conectare. Managerii de parole sunt un instrument excelent pentru oricine încearcă să-și îmbunătățească securitatea parolelor și vă permit să vă conectați la servicii în timpul unui apel VoIP fără să tastați.

Aceste contramăsuri ar fi cele mai puțin invazive pentru apelul dvs. VoIP la sfârșitul zilei. Mai puțină tastare înseamnă mai puține distrageri, așa că este aproape un câștig pentru toate. Cu toate acestea, este foarte ușor pentru noi să ne alunecăm într-o rutină confortabilă sau pur și simplu să uităm să dezactivăm microfonul sau să urăm să facem clic pe o tastatură virtuală. Deci, pentru utilizatorii mai tehnici, există câteva tehnici avansate care pot fi valorificate. Pe lângă securizarea rețelei și a conexiunilor la distanță cu un VPN, acestea ar include:

- Ceea ce este cunoscut sub numele de tehnică „Ducking” – software-ul sau manual de utilizator, ar putea scădea volumul microfonului și, atunci când este detectată o apăsare a tastei, poate chiar suprapune tastarea cu un sunet complet diferit. Problema cu aceasta este însă că nu este nevoie doar de un utilizator instruit pentru a găsi, implementa și utiliza această soluție, dar ar putea cu ușurință să vă degradeze calitatea apelului. Ce se întâmplă dacă software-ul vă atenuează prezentarea importantă, în loc de tastele?

- O altă tehnică complicată de a ascunde apăsările de taste ar fi realizarea de „transformări aleatorii scurte” a sunetului produs ori de câte ori este detectată o apăsare a tastei. Pentru a spune acest lucru simplu, software-ul ar detecta apăsările de taste și ar modifica intensitatea și frecvențele specifice ale tastelor. În esență, software-ul schimbă sunetul apăsării tastei în transmisie. Deci ceea ce primește atacatorul nu este același sunet pe care l-a făcut de fapt tastatura ta.

Nu Skype și Tastați!

La sfârșitul zilei, cel mai ușor sfat de urmat pentru a vă păstra informațiile în siguranță este să nu scrieți și să nu scrieți Skype. Acum, sunt șanse ca o persoană obișnuită să nu fie nevoită să-și facă griji cu privire la interceptarea acustică. De fapt, utilizatorul obișnuit nu trebuie să fie foarte preocupat de securitatea generală.

Dar este un fapt real că există atacatori care încearcă să facă bani sau să găsească un avantaj competitiv, în orice caz. Chiar dacă acest lucru înseamnă un simplu atac ransomware de ținere ostatică a informațiilor dvs. importante și sensibile de afaceri, cerând o plată dintr-o sumă destul de mare de numerar.

Nu că toată lumea ar trebui să înceapă să intre în panică și să-și facă griji că parolele le sunt furate prin telefon, dar merită să înțelegeți diferitele metode de atac care există și cum să vă păstrați în siguranță.