Peisajul schimbător al securității cibernetice: Raportul Cisco la jumătatea anului 2017

Publicat: 2017-08-10Atacurile ransomware au fost în prim-planul discuțiilor privind securitatea cibernetică de ceva timp – și din motive întemeiate. Incidentul WannaCry a ilustrat perfect cât de răspândită se poate extinde problema securității cibernetice. Un e-mail aparent inocent a fost suficient pentru a distruge sisteme și rețele foarte importante, închidend efectiv industriile majore de pe glob. Dar este amenințarea cu ransomware singurul atac asupra căruia ar trebui să ne concentrăm?

Este o idee bună să fiți de acord că securitatea cibernetică generală ar trebui să fie o prioritate critică pentru orice afacere, dar fără o înțelegere solidă a unde se află amenințările, poate fi dificil să utilizați apărarea adecvată. Ransomware-ul este o amenințare reală, dar dacă toate eforturile noastre sunt concentrate pe ideea unei invazii pe uscat, ce se întâmplă când invazia este pe mare sau pe aer?

De când Cisco tocmai și-a lansat raportul de la jumătatea anului 2017 privind securitatea cibernetică, am vrut să aruncăm o privire asupra celor mai mari amenințări cu care se confruntă în prezent afacerile – de la IMM-uri până la întreprinderea gigantică.

O schimbare în peisaj

În timp ce raportul Cisco s-a concentrat pe un număr mare de constatări majore, o concluzie generală de înțeles este că peisajul atacurilor cibernetice este foarte complex, iar peisajul este mereu în mișcare. Sau, mai important, peisajul atacurilor cibernetice va fi mereu în mișcare - acestea se schimbă constant. Pe măsură ce sunt descoperite noi strategii de atac, apar noi strategii de apărare pentru a bloca „ușile deblocate” anterior, ca să spunem așa. Și pe măsură ce apar noi apărări, strategii de atac noi sau chiar vechi sunt dezvoltate sau reamenajate. Și aceste atacuri reprezintă o amenințare reală pentru orice afacere, cu potențiale pierderi de capital.

Practicile slabe de securitate și natura inflexibilă a organizațiilor la nivel de întreprindere pot lăsa lacune masive în apărarea generală a rețelei. Cu toate acestea, asta nu înseamnă că departamentele IT ar trebui să-și reconstruiască întreaga structură în fiecare an.

Mai degrabă, utilizați informațiile și rapoartele pentru a urmări îndeaproape tendințele care propun cea mai mare amenințare la un moment dat. În același timp, nu putem uita temelia noastră și baza căreia ne construim apărările, pentru că istoria cu adevărat se repetă. Atacurile VoIP sunt în creștere, iar atacatorii pot chiar să-și dea seama ce scrieți doar ascultând un apel Skype.

Principalele constatări ale Cisco în 2017

Acum că am pus bazele unui peisaj în continuă schimbare, putem arunca o privire asupra constatărilor Cisco și exact cum a început să se schimbe peisajul atacurilor.

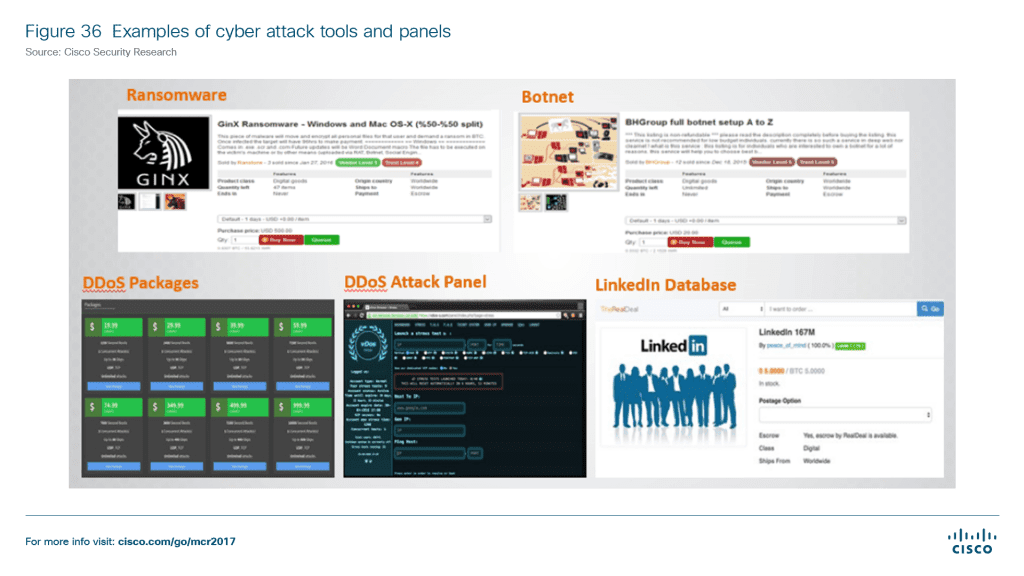

- Creșterea dramatică a frecvenței, complexității și dimensiunii atacurilor cibernetice în ultimul an sugerează că „economia hacking-ului a luat un nou colț”. Comunitatea modernă de hacking beneficiază de acces rapid și ușor la o serie de resurse utile și cu costuri reduse.

- În timp ce cloud-ul este un accent major, este în mod obișnuit ignorat când vine vorba de securitate. Riscul de autorizare deschisă și gestionarea defectuoasă a conturilor de utilizator unic cu privilegii pot crea lacune de securitate pe care adversarii le pot exploata cu ușurință. Potrivit raportului Cisco, hackerii s-au mutat deja în cloud și lucrează pentru a încălca mediile cloud corporative.

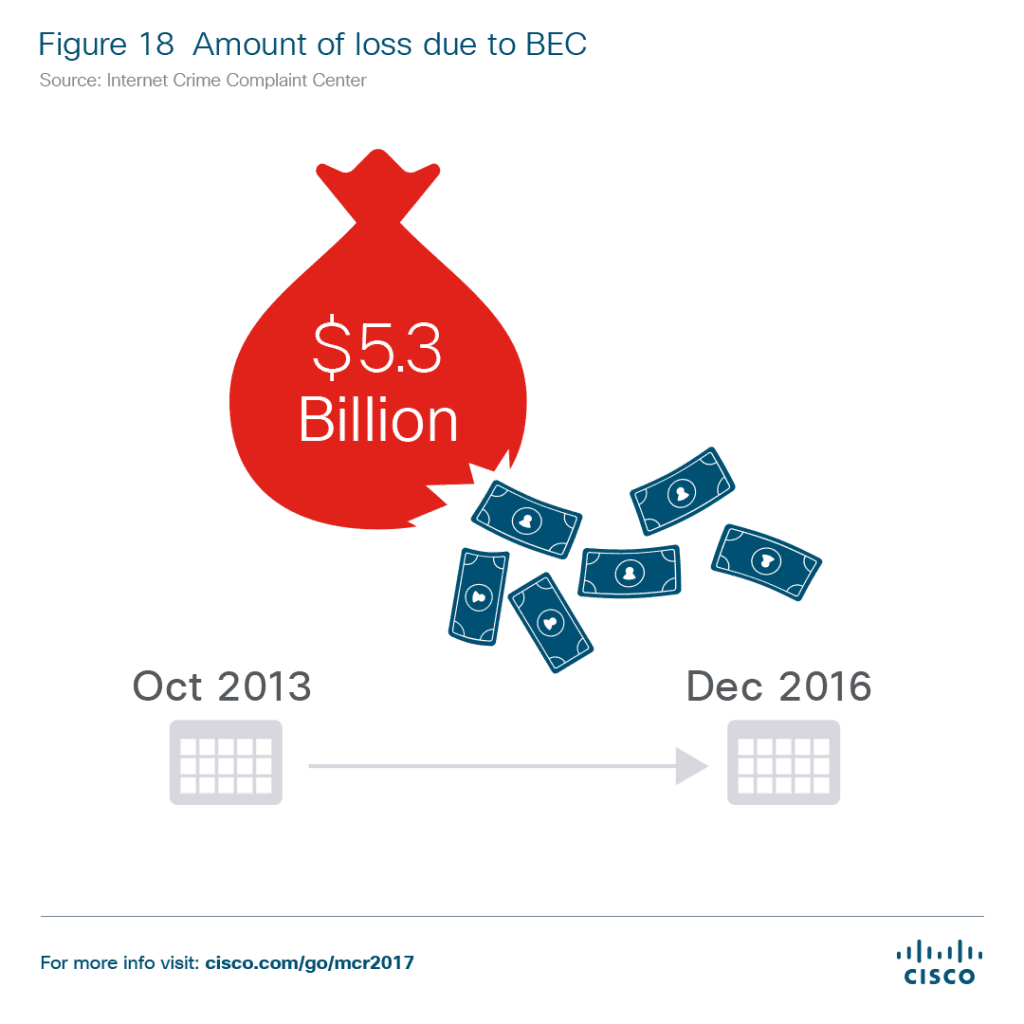

- Compromisul de e-mail de afaceri (BEC) este acum un vector de amenințare „foarte profitabil” pentru atacatori. Internet Crime Complaint Center a raportat că 5,3 miliarde USD au fost furate din cauza BEC între octombrie 2013 și decembrie 2016. De dragul unei comparații, ransomware a furat 1 miliard USD în 2016.

- Internetul lucrurilor trebuie să fie absolut securizat și este deja exploatat de atacatori. Apărătorii pur și simplu nu sunt conștienți de ce dispozitive IoT sunt conectate în rețeaua lor și, prin urmare, nu sunt conștienți de ceea ce este în pericol.

- Cisco a observat o creștere generală a volumului de spam de la jumătatea anului 2016, care „pare să coincidă cu o scădere semnificativă a activității kitului de exploatare în aceeași perioadă”. Aceasta înseamnă că atacatorii care utilizează instrumente „kit de exploatare” au fost nevoiți să revină la vechea metodă de e-mail-uri spam, deoarece apărarea kitului de exploatare a crescut. Aceste e-mailuri spam conțin pur și simplu atașamente, cum ar fi documentele Word, care sunt „documente rău intenționate încărcate de macro”.

- Spyware-ul care se maschează ca o aplicație potențial nedorită (PUA) este, de fapt, o formă de malware. Acest software prezintă un risc pentru securitate și informații, dar este în general respins sau cel puțin subestimat. Shadow IT poate duce cu ușurință la o creștere a utilizării PUA.

Acest peisaj în schimbare poate fi văzut în aceste constatări majore - noile metode de atac sunt populare și provoacă daune majore, inclusiv frauda BEC. În același timp, creșterea cloud-ului și a altor tehnologii noi precum IoT deschid căi de atac complet noi. Și în timp ce noile tehnologii deschid noi fronturi de luptă, atacatorii încă folosesc metode vechi de atac, iar organizațiile uită în mod obișnuit de aceste puncte de acces - în special de e-mail.

Practicile de securitate s-au îmbunătățit de-a lungul timpului, după cum a subliniat Cisco. De exemplu, actualizările automate de securitate sunt aproape standardul în sistemele de operare moderne, chiar și pe smartphone-urile noastre. Cu toții s-ar putea să ni se pară enervant faptul că Microsoft ne obligă să actualizăm la Windows 10 sau că Apple nu va înceta să ne deranjeze să facem actualizarea la cea mai recentă versiune iOS, dar aceste actualizări sunt pur și simplu pentru protecția noastră.

Dar, având în vedere că actualizările sunt lansate într-un ritm rapid, criminalii cibernetici pur și simplu își schimbă atenția înapoi către e-mail și programe malware. Acestea pot fi văzute aproape ca amenințări „moștenite” care au existat dintotdeauna, dar sunt doar folosite în moduri noi.

Vechiul Întâlnește Noul

Ceea ce este cu adevărat interesant de văzut este intersecția dintre vechi și nou: metodologiile vechi sunt combinate cu noi forme de atac. Atacuri moderne de tip ransomware sunt efectuate folosind metoda veche de a plasa fișiere rău intenționate într-un e-mail și sperând că cineva va descărca și deschide fișierul fără să se gândească la el. După cum a explicat raportul:

„Infractorii cibernetici, probabil ca răspuns la schimbările de pe piața kit-urilor de exploatare, au apelat (sau înapoi la) e-mail pentru a livra ransomware și alte programe malware rapid și rentabil. De asemenea, devin creativi cu metodele lor de a evita detectarea. De exemplu, cercetătorii de amenințări Cisco au observat o creștere a spam-ului care conține documente rău intenționate cu macro-încărcări, inclusiv documente Word, fișiere Excel și PDF-uri, care pot învinge multe tehnologii de tip sandbox, necesitând interacțiunea utilizatorului pentru a infecta sistemele și a furniza încărcături utile.”

Cisco a remarcat că această creștere a spam-ului și a e-mailurilor rău intenționate coincide cu o scădere sau stagnare a ceea ce se numesc atacuri „kit de exploatare”. Kiturile de exploatare sunt în esență instrumente care permit hackerilor să obțină acces printr-un exploit cunoscut. Popularul plug-in Flash pentru site-uri web este cunoscut pentru găurile sale de securitate și, dacă ați acordat atenție internetului, veți observa că Flash este eliminat treptat de către toate browserele web majore din acest motiv principal.

Pe măsură ce actualizările continuă să fie impuse și utilizarea Flash scade, la fel și utilizarea „kit-urilor de exploatare” care permit hackerilor să obțină acces prin Flash. Acest lucru i-a determinat pe hackeri să se întoarcă la e-mail și în special la e-mail, deoarece permite accesul direct la punctul final al utilizatorului.

Printr-o „inginerie socială” de bază, atacatorii pot avea victime nebănuitoare să deschidă un document Word, crezând că este de la cel mai bun prieten al lor, iar următorul lucru pe care îl știu că întreaga lor rețea este atacată. Aceste atacuri pot apărea în toate fișierele diferite, familiare.

Dar raportul avertizează că e-mailul nu este doar susceptibil la escrocherii de tip phishing. De fapt, frauda BEC ar putea fi chiar o preocupare mai mare decât ransomware-ul.

Înțelegerea BEC

Desigur, ransomware-ul este în centrul atenției chiar acum, dar raportul speră să evidențieze o amenințare și mai mare, care costă milioane de dolari chiar și pe cele mai mari companii precum Google și Facebook.

Îl voi lăsa pe Cisco să explice asta:

„O campanie BEC presupune un e-mail livrat angajaților financiari care pot trimite fonduri prin transfer bancar. Adversarii au făcut, de obicei, unele cercetări asupra ierarhiei companiei și a angajaților săi – de exemplu, folosind profilurile rețelelor sociale pentru a construi un posibil lanț de comandă. E-mailul poate părea a fi de la CEO sau de la un alt director executiv, cerându-i destinatarului să trimită o plată electronică unui presupus asociat de afaceri sau să plătească un furnizor.”

Desigur, mult efort și planificare sunt în acest sens, iar atacatorul își va exprima, în general, urgența de a păcăli victimele să acționeze fără a verifica dublu. Cisco observă că aceste atacuri se concentrează pe ținte mari – precum Google și Facebook – și că aceste ținte au fost de fapt îndrăgostite de ele, în ciuda operațiunii și menținerii unor apărări mature împotriva amenințărilor, precum și a măsurilor de protecție împotriva acestui tip de fraudă.

Cisco observă, de asemenea, că, deoarece aceste e-mailuri se bazează în general pe inginerie socială, ele nu conțin niciun malware sau fișiere atașate și, prin urmare, pot ocoli instrumentele standard de monitorizare a amenințărilor. După cum am menționat mai sus, amenințarea BEC este atât de masivă încât Internet Crime Compliant Center a raportat că 5,3 miliarde de dolari au fost furate din cauza acesteia între octombrie 2013 și decembrie 2016. Aceasta este o medie de 1,7 miliarde de dolari pe an.

Noile tehnologii deschid noi amenințări

E-mailul în sine este acum un bunic în comparație cu evoluțiile tehnologice recente, inclusiv un accent puternic pe instrumentele de colaborare și comunicațiile unificate. Și dacă e-mail-ul este ceva de care trebuie să scapi, sunt șanse ca noua noastră tehnologie să rămână sustenabilă pentru a ataca și în viitor, dacă nu facem o schimbare majoră.

Internetul lucrurilor este deja în curs de dezvoltare, dar cu un defect cunoscut: securitatea este o a doua gândire. Cele mai multe dintre aceste instrumente pur și simplu lasă ușa din față descuiată și, în ciuda faptului că IoT abia începe să-și arate capul, Cisco raportează că „botnet-urile IoT sunt deja aici”. De fapt, raportul notează că în 2016, „atacuri cibernetice au fost lansate de pe mai multe dispozitive conectate transformate în rețele bot”.

Aceste atacuri DDoS au folosit o armată de dispozitive conectate (spre deosebire de computerele infectate) pentru a depăși și închide rețelele bloggerului de securitate Brian Krebs, ale companiei franceze de găzduire OVH și ale companiei de management al performanței internetului DynDNS. De fapt, în raportul lor, Cisco a evidențiat trei rețele botnet IoT cunoscute — Mirai, BrickerBot și Hajime — cu o analiză aprofundată a fiecăreia.

În timp ce IoT abia începe să-și arate potențialul întreprinderii, rețeaua este deja utilizată pentru atacuri cibernetice - o indicație clară a cât de crucială trebuie să fie securitatea pentru orice soluție.

UC vă poate ajuta afacerea să rămână în siguranță

Probabil cea mai importantă întrebare pe care trebuie să o puneți este modul în care afacerea dvs. poate rămâne în siguranță cu amenințările aflate în continuă schimbare. Se pare că apar noi metode de atac, a doua este securizată. În ciuda tuturor progreselor noastre în materie de e-mail, criptare și securitate generală, trebuie să fim totuși obosiți de acel document pe care Jim de la Contabilitate ți l-a trimis. La sfârșitul zilei, chiar și cea mai mare apărare poate numi victimă la puțină inginerie socială.

S-ar putea să fie puțin miop să susțin că Unified Communications poate interveni și poate salva situația, dar cred că beneficiile aduse de o platformă UC pot ajuta la atenuarea inflexibilității care ar fi putut lăsa unele echipe altfel incapabile să răspundă unei amenințări. Acest lucru nu înseamnă că UC este singura apărare de care are nevoie echipa ta, de fapt, fiecare companie ar trebui să lucreze cu experți în securitate pentru a asigura cel mai înalt nivel de securitate disponibil. Între firewall-uri și controlori de frontieră de sesiune, există o listă lungă de instrumente necesare, disponibile pe scară largă, care nu necesită o investiție de capital masivă.

Pe de altă parte, Cisco a remarcat, de asemenea, că IMM-urile sunt mai susceptibile la atacuri decât organizațiile mari, din câteva motive, dar a subliniat că organizațiile mari sunt cel mai probabil să aibă „strategii formale scrise în vigoare”. IMM-urile își pot îmbunătăți apărarea prin simpla îmbunătățire atât a politicilor, cât și a procedurilor.

- Utilizarea platformelor UC poate elimina nevoia de e-mail și atașamente de e-mail. Acest lucru ar putea fi extins la serviciile de partajare a fișierelor din jur, de exemplu Google Drive sau Dropbox. Dar, având capacitatea de a trimite direct fișiere pe platforma criptată sau integrări pentru aceste servicii de partajare a fișierelor, înlocuirea e-mailului cu UC are cel mai mult sens. Capacitatea de a glisa și plasa fișiere într-o platformă sigură, precum și capacitatea de a trimite instantaneu mesaje oricui din echipă, înseamnă că utilizatorii pot rămâne în contact instantaneu. În loc să deschideți acel fișier, poate trimiteți destinatarului un mesaj rapid pentru a verifica legitimitatea acestuia.

- Învinge Shadow IT odată pentru totdeauna - acest lucru se poate face atât prin găsirea platformei UC adecvate care funcționează pentru echipa ta, una care atinge toate punctele potrivite și care este ușor de utilizat. Dacă echipa ta este mulțumită de soluție, nu va avea nevoie să-și aducă propriile instrumente, ceea ce duce la umbră IT. Blocarea site-urilor web și a instrumentelor conduce la echipele care lucrează în jurul blocurilor, dar stabilirea politicilor de utilizare acceptate poate ajuta la prevenirea răspândirii Shadow IT și, sperăm, răspândirea PUA-urilor și a programelor malware.

- Răspândiți conștientizarea și instruiți echipele pentru a fi alerte la potențialele amenințări. Nu blocați doar toți angajații să acceseze site-uri web sau să partajeze fișiere, ci mai degrabă să stabiliți politici pentru identificarea potențialelor amenințări. Dacă echipele sunt conștiente de încercări unice de fraudă prin e-mail, ele pot preveni această formă de inginerie socială în loc să devină victime. Cisco recomandă în mod special să le solicite angajaților să efectueze pur și simplu un apel telefonic pentru a verifica legitimitatea unei cereri, dar credem că aici este locul în care UC strălucește cu adevărat atât cu mesageria instantanee, cât și cu indicarea prezenței.

- Îmbrățișați o responsabilitate comună pentru securitatea în cloud: Cisco a remarcat că 60% dintre utilizatori nu se deconectează niciodată de la sesiunile active din instrumentele cloud. Poate că nu pare o problemă atât de mare, dar un punct final deschis ca acesta este ca și cum ai lăsa ușa de la intrare larg deschisă. Aplicarea acelorași „cele mai bune practici” pe care le-ar putea face o afacere în medii on-0remesis poate fi o modalitate eficientă de a ajuta la prevenirea accesului neautorizat la o platformă.