Amenințarea ransomware-ului: plătiți dacă doriți să vă vedeți din nou fișierele

Publicat: 2017-06-07Ar trebui să trăiești sub o stâncă pentru a nu fi conștient de atacul ransomware WannaCry care a avut loc la începutul acestui an. Dar, pe de altă parte, ar trebui să trăiești și sub o stâncă pentru ca WannaCry să fie în fruntea minții tale, totuși.

Trăim într-o lume în care informațiile circulă în mod constant, noile evoluții de pe tot globul fiind auzite în câteva minute. Deci, ar fi complet normal ca majoritatea să fi uitat de acest atac masiv. Cu toate acestea, ar fi, de asemenea, neînțelept să uităm totul despre WannaCry și despre conceptul de ransomware, deoarece acesta cu siguranță nu a fost primul atac și nici nu va fi ultimul.

Cu infractorii cibernetici capabili să țintească unul dintre cele mai utilizate sisteme de operare și să doboare în genunchi 230.000 de computere și companii conexe, ransomware-ul este o amenințare foarte reală și una care nu trebuie uitată.

Ce este ransomware?

Ei bine, sunt șanse ca majoritatea să cunoască ce este Ransomware în acest moment. Dar dacă nu ești, este un moment grozav pentru a învăța. Conceptul în sine este destul de simplu și se explică aproape de la sine, cu cuvântul „răscumpărare” chiar în nume. Practic, ransomware-ul este ca și cum ai ține ostatici fișierele și informațiile de pe computer, apoi ai cere o răscumpărare pentru a elibera ostaticul. Dar, pentru a fi și mai clar, haideți să scoatem din drum o definiție tehnică.

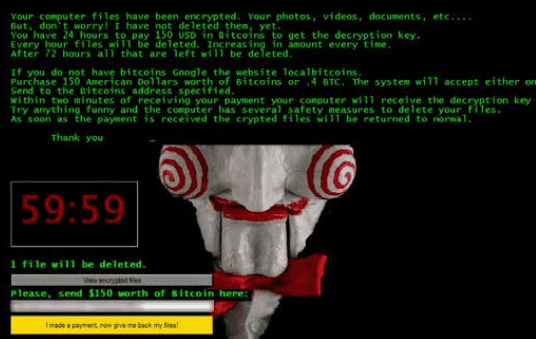

Ransomware-ul este o „familie de erori de computer” sau software de atac rău intenționat, care blochează, în esență, un dispozitiv infectat prin criptarea tuturor fișierelor și necesitând o „cheie de criptare” specifică pentru a-l debloca. Acum, acest lucru nu vă afectează doar vechiul computer desktop, ci ar putea chiar să vă afecteze telefonul mobil, tableta sau serverul.

Odată ce dispozitivul terminal este criptat, proprietarul sau utilizatorul dispozitivului nu poate accesa niciun fișier sau funcție de pe acel dispozitiv. Pentru a recâștiga accesul la acest dispozitiv, utilizatorul trebuie apoi să plătească o „răscumpărare”, o sumă de taxă, pentru a primi din nou acces la fișierele și dispozitivul său.

Deci, fără îndoială, cel mai simplu mod de a înțelege conceptul este că cineva vă ține ostatici fișierele sau întregul dispozitiv. Dacă nu plătiți, nu veți mai vedea niciodată acele fotografii ale copilului dumneavoastră – sau, mai important, acele documente incredibil de sensibile legate de afaceri.

Cât de mare este amenințarea?

Cu doar câteva luni înainte de atacul masiv WannaCry, IBM Security a lansat un raport care a analizat îndeaproape starea și viitorul atacurilor ransomware. În raportul, „Ransomware: How consumers and businesses value their data”, IBM Security a evidențiat câteva informații înfricoșătoare despre amenințarea ransomware.

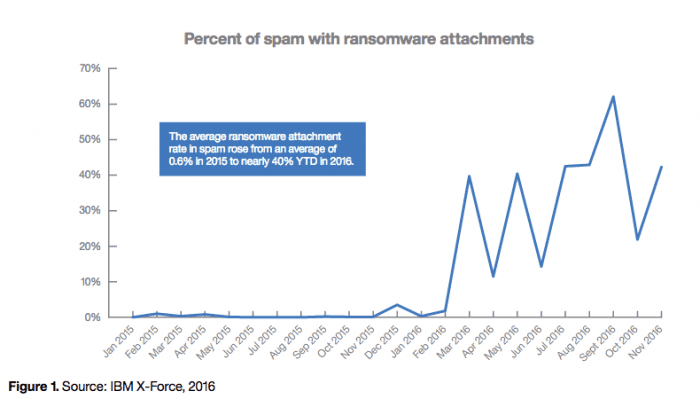

De la început, cea mai mare constatare este că ransomware-ul este în creștere. În timp ce conceptul original datează din 1989, când o dischetă care conținea un „cod de blocare” a fost trimisă victimelor prin poștă, IBM Security a remarcat că atacurile ransomware au fost din ce în ce mai răspândite din 2014.

De fapt, ei au remarcat că „conceptul a câștigat „un impuls extraordinar” cu capacitățile de criptare îmbunătățite exploatate de infractorii cibernetici și utilizarea în creștere a criptomonedei precum Bitcoin” sau tehnologia blockchain de bază. Dar „atacurile ransomware într-un singur pas s-au de patru ori în 2016, cu o medie de 4.000 de atacuri pe zi”.

FBI chiar a raportat încă din 2016 că în doar primele 3 luni ale anului 2016, în Statele Unite s-au făcut peste 209 MILIOANE de dolari în plăți de ransomware.” De fapt, aceasta este o „creștere dramatică de 771% față de 24 de milioane de dolari raportate” pentru tot 2015.

FBI estimează că ransomware-ul este în prezent în ritmul potrivit pentru a reprezenta o sursă de venit de aproximativ un miliard de dolari pentru infractorii cibernetici în 2016. Și, așa cum am văzut în mai 2017, FBI nu este prea departe. Deci da, amenințarea este absolut uriașă. Nu vorbim de plăți de 20 de dolari: IBM Security observă că au fost raportate răscumpărări de până la 500 de dolari, dar și la fel de mari decât unele cazuri cerând milioane . În funcție de afacerea dvs., desigur, răscumpărarea ar putea fi diferită - dar întotdeauna va răni.

Cum functioneazã?

Acum că avem o înțelegere de bază a ceea ce este un atac ransomware și știm că amenințarea este una foarte reală, următoarea piesă a puzzle-ului ar fi să înțelegem cum este efectuat exact acest tip de atac. La urma urmei, trebuie să-ți cunoști inamicul pentru a-ți bate inamicul, iar înțelegerea cauzei principale a atacurilor ransomware poate fi suficientă pentru a le preveni.

Așa cum am scris anterior în ghidul meu despre securitatea rețelei, bunul simț este cea mai bună practică. Nicio cantitate de securitate, firewall-uri sau controlori de frontieră de sesiune nu vor ține un intrus afară dacă cineva din rețea deschide ușa larg și lasă atacatorul să intre. Aici intervine conceptul de „inginerie socială”, care implică înșelarea și manipularea persoanelor. fie să partajeze informații confidențiale, fie chiar să permită accesul în sisteme altfel restricționate.

Ransomware-ul, la fel ca majoritatea atacurilor software rău intenționate, seamănă puțin cu vampirii - trebuie să fie invitați pentru a obține acces. Deși aceasta nu este o analogie perfectă, ajută la înțelegerea. Un virus informatic nu se poate descărca pe computer fără consimțământul dvs. – în general, trebuie să existe un punct de contact – cel mai frecvent dintre e-mailurile de tip spam cu atașamente, despre care IBM Security a observat, de asemenea, o creștere.

Știi e-mail-ul acela de pește pe care l-ai primit de la acea adresă care seamănă cam cu a lui Becky, dar are un atașament ciudat? Nu-l deschideți, nu descărcați atașamentul, nici măcar nu vă uitați la el. Potrivit IBM, e-mailurile nesolicitate și spam-ul sunt cauza principală pentru care ransomware-ul își face drum în rețeaua dvs.

Deschideți un e-mail sau descărcați un atașament, iar ransomware-ul tocmai a primit acces la mașina dvs. De acolo, acest software rău intenționat poate scana sistemele de fișiere de la punctul final, „și găsi toate locațiile în care victima păstrează fișierele, inclusiv copiile instant și fișierele de rezervă, precum și arhivele de rețea și chiar unitățile externe atașate la punctul final”.

Odată ce găsește totul, malware-ul poate trece de la un dispozitiv la fiecare altul din rețea, criptarea preia controlul și blochează întregul sistem sau informațiile valoroase, iar acum trebuie să plătiți pentru a le recupera. Dar asta nu spune exact toată povestea. De fapt, potrivit Malwarebytes Labs, WannaCry nici măcar nu a pornit de la un atașament de e-mail nesemnificativ.

Cum s-a răspândit WannaCry până acum?

La urma urmei, nu e ca și cum 230.000 de persoane au deschis același e-mail care a permis WannaCry pe mașinile lor. Din nou, potrivit Malwarebytes, ideea este că unele programe și practici NSA dificile au fost folosite pentru a găsi puncte slabe în rețele.

„Acest vierme urât a fost răspândit printr-o operațiune care vânează porturile IMM-urilor publice vulnerabile și apoi folosește presupusul exploit EternalBlue scurs de NSA pentru a intra în rețea și (de asemenea, presupusul NSA) exploit DoublePulsar pentru a stabili persistența și a permite instalarea. a WannaCry Ransomware.”

Acum, acest lucru este puțin tehnic și, dacă doriți să intrați și mai departe în detalii, Malwarebytes face o treabă grozavă de a distruge totul. Cu toate acestea, lucrul important de reținut este că WannaCry nu a pornit de la un e-mail - așa că, deși este o sursă majoră, nu este singura și nici nu este cea mai de temut. WannaCry a fost „vampirul” care a evoluat pentru a-și găsi propria cale unică într-o casă, în loc să fie invitată în ea. Ah, și WannaCry a folosit exploatații „armate” (chestia EternalBlue și DoublePulsar) de la NSA – este, de asemenea, important de remarcat. .

Comunicații unificate și ransomware

Deci s-ar putea să vă gândiți că ransomware-ul poate fi folosit doar pentru a vă bloca computerele pentru a preveni accesul la fișiere și la dispozitivele în sine. Ei bine, aceasta este una dintre cele mai mari preocupări, dar într-o lume mereu conectată a soluțiilor Cloud, nu este singura preocupare. De fapt, VoIP și comunicațiile unificate au în mod specific o amenințare unică de ransomware.

Numai în timpul WannaCry, spitalele raportau că nu numai computerele au fost afectate, ci și sistemele de telefonie ale spitalelor. Acest tip de software se poate răspândi la aproape orice dispozitiv sau sistem conectat, inclusiv soluțiile de comunicații unificate pe care le folosim zilnic în afacerea noastră. Atacurile VoIP sunt în creștere și fiecare telefon de birou pe care l-ați conectat la rețea care nu este securizat corespunzător permite puncte de acces suplimentare în rețea. Există, de asemenea, atacuri Skype și Type, în care apelanții își pot da seama ce ați tastat în timp ce erați pe telefon pentru a le permite accesul neautorizat la o rețea.

Malwarebytes observă, de asemenea, că atacul WannaCry a profitat de protocoale specifice, în special de „protocolul SMB”. Ei explică că SMB este folosit pentru a transfera fișiere între computere și este o setare cel mai adesea activată pe dispozitive în mod implicit, în ciuda lipsei de necesitate a protocolului. Malwarebytes recomandă în mod special utilizatorilor să dezactiveze SMB „și alte protocoale de comunicații dacă nu sunt utilizate”.

Reduceți riscul, protejați-vă afacerea

Deci, așa cum vă va spune orice expert în securitate, prima și poate cea mai puternică linie de apărare este pur și simplu educația. Dacă suntem conștienți de ce potențiale amenințări pândesc după colț, suntem conștienți de modul în care aceste amenințări își fac loc în rețelele noastre și cum putem preveni ca aceste amenințări să ne infecteze dispozitivele.

Însă, pur și simplu să-i spui echipei tale să nu deschidă e-mailuri incomplete nu este suficient. Cu toții facem greșeli și, la sfârșitul zilei, ar putea fi o greșeală sinceră care duce la o infecție masivă. Pe de altă parte, așa cum am văzut cu WannaCry, aceste atacuri ransomware își găsesc chiar propria cale către computere. Deci, cum ne protejăm împotriva unei astfel de amenințări masive? Există câteva practici de bază pe care le putem lua în considerare.

- Actualizați TOTUL

În repetate rânduri, văd oameni care ignoră acele avertismente de actualizare pe telefoanele și computerele lor și, din când în când, văd că apar probleme care au fost rezolvate cu aceste ultime actualizări. Poate fi enervant, poate dura ceva timp din ziua ta, dar trebuie să-ți actualizezi dispozitivele. Oricât de enervant este pentru Microsoft să forțeze actualizările pe computerele cu Windows 10, au un rost. Dacă există un defect de securitate, acesta trebuie remediat, iar acele remedieri vin în acele actualizări plictisitoare ale computerului. La naiba, imediat după WannaCry, Microsoft a continuat și a corectat Windows XP - un sistem de operare în mare parte abandonat. A pastra. Tot. Sus. La. Data.

- Faceți backup pentru TOT

Există două tipuri de oameni: cei care își fac copii de rezervă ale datelor și cei care nu au avut experiența traumatizantă de a-și pierde datele. Atunci când afacerea dvs. se bazează pe unele informații critice din aceste sisteme pentru a continua să funcționeze într-o afacere de zi cu zi, trebuie să faceți o copie de rezervă a tuturor. Dacă ransomware-ul atacă și nu vă puteți conecta sistemul principal, aveți cel puțin o plasă de siguranță la care să apelați dacă backup-ul este actualizat și sigur. Deoarece ransomware-ul poate trece de la un dispozitiv la orice alt dispozitiv din aceeași rețea, copiile de siguranță ar trebui păstrate în locații unice și sigure pe rețelele securizate fără legătură cu infrastructura principală a rețelei. Ah, și nu se face o copie de rezervă a datelor decât dacă sunt salvate în TREI locații. Redundanța este cheia.

- Implementarea și întreținerea software-ului de securitate

Deși am mai vorbit despre software-ul de securitate, merită menționat din nou. Utilizarea software-ului actualizat antivirus și de detectare a malware instalat pe toate punctele finale ale angajaților, o recomandare directă a IBM Security, este cea mai bună modalitate de a începe. De asemenea, IBM vă recomandă să faceți un pas mai departe și să configurați scanări regulate, precum și actualizări automate pentru toate programele antivirus. Pe lângă software-ul antivirus și de detectare, agenții de control al rețelei, cum ar fi firewall-urile hardware sau software menționate anterior și controlerele de frontieră de sesiune, vor ajuta să țină departe de ochii nedoriți. Luați în considerare un VPN pentru utilizatorii de telefonie mobilă și de la distanță, de asemenea.

- Creați și mențineți un plan de răspuns la incident

Acest punct coexistă cu educarea și formarea personalului și ar trebui inclus în planificarea generală atunci când vine vorba de securitate. Chiar și cu toate măsurile în vigoare pentru a preveni un atac, sunt șanse ca unul să se producă. Stabiliți un plan de răspuns la incident, astfel încât echipele cheie să știe cum să reacționeze rapid pentru a preveni cât mai multe daune posibil. Cel mai important, în cazul unui atac, OPRIȚI RĂSPÂNDIREA. Deconectați toate dispozitivele, rămâneți în afara rețelei și utilizați dispozitive mobile sau personale. O singură mașină infectată care este menținută conectată poate face ca întreaga rețea să se infecteze în câteva minute – iar acest lucru contribuie la coșmarul de securitate al unui loc de muncă exclusiv BYoD.

- Nu mai acumulați Exploits

Desigur, acest lucru nu se va aplica pentru toate, sau chiar pentru multe, afaceri. Dar, la sfârșitul zilei, trebuie să încetăm adunarea potențialelor exploit-uri și a malware-ului cunoscut în încercarea de a „arma” aceste instrumente. Acesta a fost un punct forte susținut de președintele Microsoft, Brad Smith, și unul care merită repetat. Se presupune că exploatările armate ale NSA au fost folosite în WannaCry și, desigur, ar putea fi folosite din nou și din nou.

O amenințare reală care nu dispare

După cum putem vedea clar, ransomware-ul este, fără îndoială, o amenințare uriașă. Și, după cum putem vedea, de asemenea, ransomware-ul nu va dispărea prea curând. De fapt, ne-am putea aștepta mai probabil să vedem o creștere a atacurilor ransomware în următorii câțiva ani, așa cum am văzut deja din 2014. Din păcate, nu există o apărare perfectă, dar pregătirea pentru dezastru în orice fel este mai bine decât așteptarea ceva să se întâmple mai întâi.

Dacă WannaCry nu este semnalul de trezire de care are nevoie afacerea dvs. pentru a lua în serios securitatea, atunci sperăm că nu va fi prea târziu odată ce va avea loc un alt atac masiv. Am văzut deja că o exploatare a ajuns la 230.000 de computere din întreaga lume – cine știe cât de masiv și dăunător ar putea fi următorul atac?