Состояние BYoD в 2017 году: как обезопасить свой кошмар безопасности

Опубликовано: 2017-03-10Мы довольно много говорили о тенденциях ранее, рассматривая как тенденции UC 2017 года, так и тенденции командного сотрудничества 2017 года. Тем не менее, мы еще не заострили внимание на одной серьезной тенденции — это внедрение политик BYoD. По мере того, как концепция мобильности становится все более желательной для рабочей силы, концепция использования собственного устройства на работе приобретает большой смысл.

Конечно, одним из наиболее очевидных преимуществ является снижение затрат для работодателей, которым больше не нужно платить за дополнительные мобильные телефоны или рабочие станции своих сотрудников. Хотите верьте, хотите нет, но экономия не является основной причиной, по которой все больше компаний принимают эту политику. Удовлетворенность сотрудников, мобильность и производительность — три самых больших преимущества BYoD.

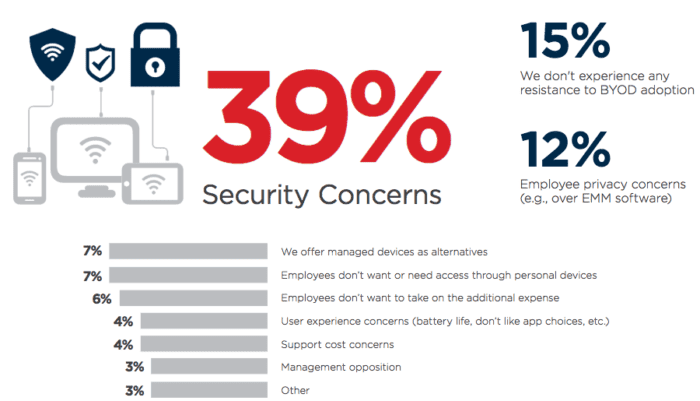

Однако, в то же время, недостатки бросаются в глаза. Понятно, почему бизнес не решается принять этот подход, поскольку безопасность и конфиденциальность являются самыми большими проблемами. Недавно мы рассмотрели отчет BYoD Spotlight от Crowd Research Partner, в котором освещаются проблемы и преимущества такой политики. Мы хотели расширить отчет, поделиться нашими основными выводами и дать представление о том, как ваш бизнес может наилучшим образом защитить свою сеть, двигаясь к собственной культуре.

Стоит ли риск?

Если ваш бизнес уже много лет работает без BYoD, вы, вероятно, думаете: «Зачем беспокоиться?» Действительно ли повышенная вероятность нарушения безопасности стоит того, чтобы дать членам вашей команды свободу пользоваться своими телефонами? Хотя мы уже отмечали плюсы и минусы BYoD в прошлом, на это стоит обратить внимание еще раз. В конце концов, многие думают, что такой подход скорее продвигает концепцию теневых ИТ — концепцию, когда сотрудники принимают собственные решения, не консультируясь с ИТ. Без сомнения, самое большое сопротивление принятию этой политики связано с соображениями безопасности.

Это может привести к проблемам совместимости, препятствиям для совместной работы и, конечно же, проблемам безопасности. Например, Cisco Spark — отличный выбор для любой команды, которой нужна повышенная безопасность. С другой стороны, Slack не так хорош, когда речь идет о безопасности. Этот недостаток вызвал бурный рост альтернатив Slack, ориентированных на безопасность. Все ваши безопасные коммуникации исчезают, как только одна команда решает использовать Slack вместо Spark, даже если другие команды используют последний.

Исследование Crowd пришло к выводу, что «к 2018 году будет использоваться 12,1 миллиарда мобильных устройств; к 2017 году половине работодателей в мире потребуется BYOD; 67% ИТ-директоров и ИТ-специалистов убеждены, что мобильность повлияет на их организации не меньше, а то и больше, чем Интернет в 1990-х годах».

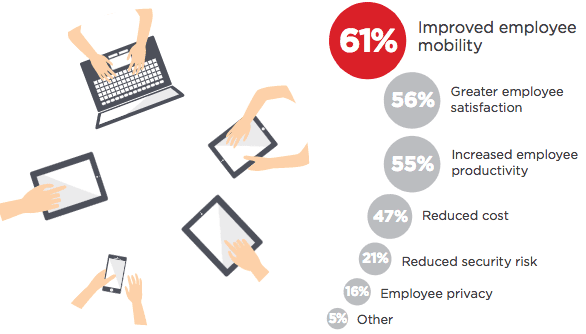

На самом деле преимущества, которые ваша команда может получить от этих политик, могут перевесить проблемы безопасности. Толпа заметила, что подход BYoD обеспечивает:

- Повышенная мобильность

- Повышение удовлетворенности сотрудников

- Большой прирост производительности

- Экономия, конечно

На первый взгляд удовлетворенность может показаться поверхностной мерой, но снова и снова доказывается, что счастливые работники — продуктивные работники. Как я уже говорил ранее, взаимодействие с пользователем имеет ключевое значение — если приложение или решение сложное, никто не будет его использовать. Принуждение ваших сотрудников к использованию одних и тех же, возможно, устаревших устройств может привести к тому, что сотрудники будут чаще бороться с технологиями, чем выполнять свою работу. Ниже приведены результаты опроса, в ходе которого предприятиям был задан вопрос о том, что, по их мнению, будет самым большим преимуществом такой политики:

Стоит отметить, что эти проценты не составляют в сумме 100%, потому что некоторые компании, участвовавшие в опросе, выбрали несколько аспектов. Это еще больше подчеркивает преимущества подхода BYoD.

Так что, если вы стремитесь к передовому бизнесу и используете любое возможное преимущество, можно с уверенностью сказать, что использование подхода «принеси свой собственный» позволит вашим работникам сосредоточиться на своей работе. Это приводит к созданию счастливых, продуктивных и успешных команд.

Риски, которые следует учитывать

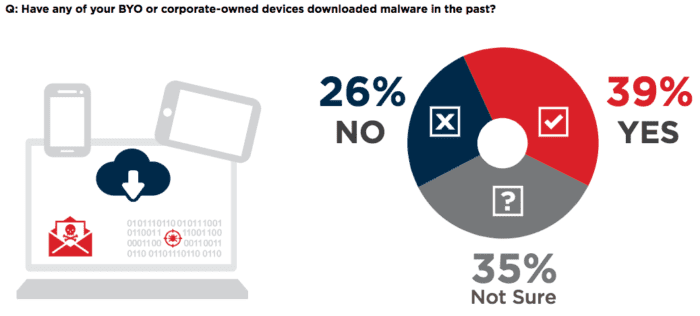

Как мы уже упоминали ранее, основные риски, связанные с подходом BYoD, касаются безопасности и конфиденциальности. Обе эти темы невероятно обширны, но их можно объединить. Одним из ярких примеров является предоставление конкурентам доступа к метафорическому секретному хранилищу вашей компании. Таким образом, каждый бизнес должен правильно спланировать свой подход к BYoD. Вредоносное ПО, как правило, вызывает серьезную озабоченность. Фактически, 39% опрошенных компаний заявили, что обнаружили в своей сети устройство BYO, на котором было загружено вредоносное ПО.

Риск атак программ-вымогателей также вызывает растущую озабоченность. Это атаки, в ходе которых хакеры проникают в вашу сеть, чтобы либо отключить ее или ее части, либо собрать информацию и взять ее в заложники. Эти злоумышленники вынуждают вашу компанию платить кругленькую сумму, чтобы вернуть ваши вещи. Однако, независимо от атаки, подавляющее большинство компаний заявляют, что проблемы безопасности являются их самым большим препятствием для BYoD.

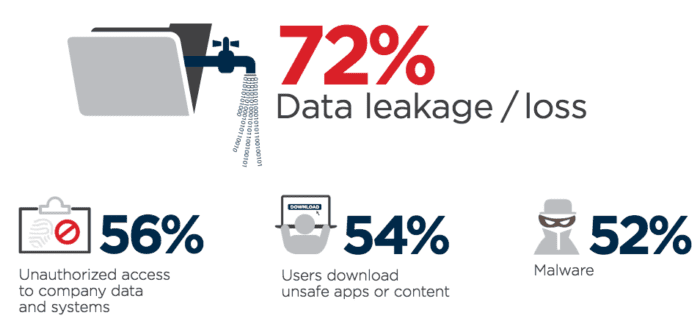

В частности, предприятия больше всего боятся утечки и потери данных. Идея предоставления неавторизованным лицам доступа к важной конфиденциальной информации вашего бизнеса является большим препятствием, которое необходимо преодолеть. К таким рискам относятся:

- Утечка данных или потеря данных

- Несанкционированный доступ к данным и системам компании

- Пользователи загружают небезопасные приложения и получают доступ к несанкционированному контенту

- Вредоносное и другое заразное программное обеспечение, такое как ранее упомянутая программа-вымогатель.

- Потерянные и украденные устройства

- Использование уязвимостей в незащищенных устройствах

- Невозможность контролировать безопасность конечных точек

- Обеспечение актуальности программного обеспечения безопасности на каждом устройстве

- Соблюдение правил

- Сетевые атаки через незащищенный WiFi

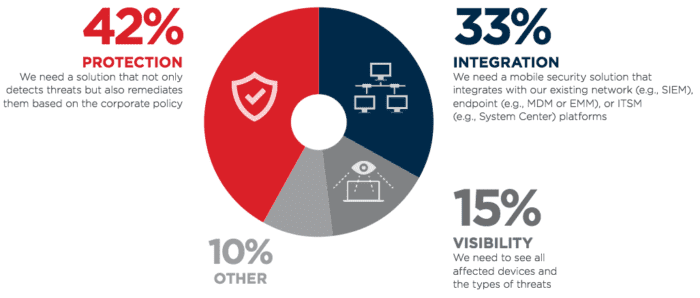

Помимо соображений безопасности, большинство компаний называют интеграцию вторым по величине препятствием. Интеграция позволяет нам делать такие вещи, как переделывать Slack для удаленных сотрудников. Все мы знаем, насколько важны интеграции. Опрошенные предприятия заявили, что решение для обеспечения безопасности мобильных устройств, которое можно интегрировать в их существующую сеть и стек приложений, является приоритетной задачей.

Компании также обеспокоены видимостью в сети любых угроз или скомпрометированных устройств. Фактически, 35% предприятий сообщили, что BYoD требует дополнительных ИТ-ресурсов для управления безопасностью мобильных устройств. Это очень хороший момент: безопасность может быть дорогостоящей, отнимать много времени и отвлекать от более высоких приоритетов вашего бизнеса.

Однако, как мы рассмотрим ниже, вы увидите, что защита ваших приложений BYoD и сети не должна быть сложной.

Возьмите под свой контроль и защитите свою сеть BYoD

Офис BYoD не обязательно должен означать черную дыру кошмаров безопасности. (Мы оставим это IoT.) Так же, как мы обсуждали защиту вашей сети VoIP, самые простые политики и методы безопасности помогут держать все под контролем. Здравый смысл, в конечном счете, является лучшей защитой, когда речь идет о безопасности ваших данных. Таким образом, в первую очередь убедитесь, что ваши собственные команды имеют как можно меньше места для ошибок.

Установите надлежащие методы и протоколы безопасности

Я говорю не о таких протоколах, как SIP и H.323, которые позволяют существовать вашей службе VoIP, а о старых добрых рекомендациях. Без сомнения, самый большой риск при таком подходе будет связан с отсутствием регулирования того, как команды работают и используют свои личные устройства. Как и все остальное в жизни, игнорирование проблемы не заставит ее уйти.

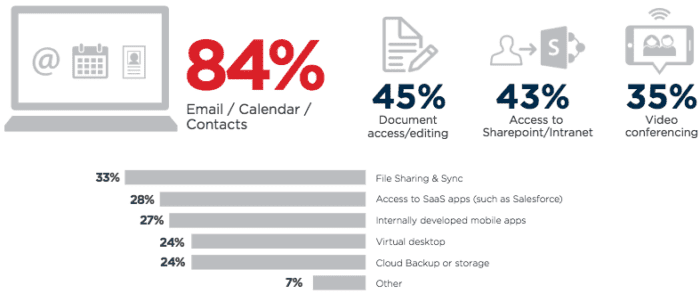

Выше приведен еще один набор результатов опроса, в котором компании оценили свои идеальные функции устройства BYO и то, для чего они позволили бы своим командам использовать свои устройства. Эти аспекты важно учитывать при рассмотрении политик, руководств и утвержденных приложений или функций. Как правило, правила и положения, которые принимает ваш бизнес (в частности, ваш ИТ-отдел), должны различаться в зависимости от этих конкретных командных функций и ролей.

Принятые рекомендации по использованию :

Начните с самого начала. Определите, что можно и что нельзя считать допустимым использованием для вашей команды. Четко определите приемлемое деловое использование с конкретными действиями, которые прямо или косвенно поддерживают ваш бизнес. Ограничение, но не полный запрет на личное общение может помочь определить, как ваши сотрудники должны относиться к BYoD.

Конечно, ограничение доступа в Интернет — хорошее начало; однако исследования показали, что неторопливый просмотр веб-страниц может быть полезен для продуктивности, так что не переусердствуйте. Что еще более важно, ограничьте, как и когда ваши команды могут хранить или передавать конфиденциальную информацию через свои мобильные устройства. Регулярные проверки безопасности — отличная политика, позволяющая убедиться, что каждое устройство обновлено и соответствует рекомендациям.

Критерии для разрешенных приложений :

Невозможно запретить все приложения и запретить вашим командам устанавливать свои избранные приложения на свои личные устройства. Тем не менее, предоставьте критерии того, что следует использовать для работы, и попытайтесь установить согласованность по всем направлениям. Как мы обсуждали ранее, теневые ИТ могут быть большой проблемой.

Обеспечение того, чтобы все ваши коммуникации происходили через одну и ту же платформу, важно для обеспечения безопасности. Также можно просто запретить приложения, которые не принадлежат уважаемым поставщикам, таким как Google Play или Apple App Store. Некоторые устройства даже позволяют ИТ-специалистам включать или отключать загрузку приложений из неофициальных источников.

Практика увольнения сотрудников:

Когда сотрудник покидает команду, его устройство может по-прежнему содержать всю его предыдущую деловую информацию, данные, сообщения и файлы. Первый шаг, который может сделать ваш бизнес, — это установить политику для увольняющихся сотрудников. Политика увольнения сотрудников — одна из лучших практик безопасности, которую может использовать ваш бизнес.

Нереально просить увольняющихся сотрудников стереть все данные с их личных устройств, но удаление хотя бы всех деловых сообщений и приложений имеет смысл.

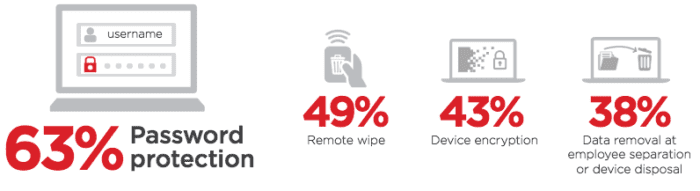

Политики паролей:

Большинство людей воспринимают пароли как должное — они повторно используют то, что им легче всего запомнить. Мы могли бы устроить целую дискуссию о лучших методах работы с паролями, но это уже другая тема. Достаточно сказать, что простой способ оставаться в курсе паролей — установить политику ограниченного времени.

Как минимум, ваша политика должна требовать, чтобы сотрудники регулярно меняли свои пароли, и требовала строгого набора требований к паролям для предотвращения простых атак грубой силы.

Регулярные проверки безопасности:

Одно дело использовать набор руководств и политик, и совсем другое — обеспечивать их соблюдение. В конце концов, что хорошего в ваших правилах, если никто не соблюдает их, потому что никто их не обеспечивает? Крупный бизнес с роскошью ИТ-отдела получит преимущество от команды, занимающейся обеспечением наилучших мер безопасности.

Однако на самом деле бизнес любого размера может и должен установить простые проверки безопасности. Раз в месяц собирайте свою команду для сброса паролей и пересмотра своих политик. Только аналитика может помочь вашему бизнесу, например, улучшить отчеты о вызовах VoIP. Ниже мы обсудим доступные инструменты для мощных отчетов аудита, которые включают ведение журнала, мониторинг и удаленный доступ.

Разверните и используйте правильный набор инструментов

Имеет смысл использовать правильный набор инструментов для работы, если ваш бизнес собирается установить политику надлежащего использования.

Это общая идея, но использование решений, ориентированных на предприятия, поможет минимизировать как риски безопасности, так и проблемы совместимости между командами. Решения для управления мобильными устройствами — это самый простой способ собрать все под одной крышей. Тем не менее, вашему бизнесу не нужно раскошеливаться, чтобы обеспечить безопасность вашей сети с помощью правильных политик. Их также можно классифицировать как меры контроля риска.

Это общая идея, но использование решений, ориентированных на предприятия, поможет минимизировать как риски безопасности, так и проблемы совместимости между командами. Решения для управления мобильными устройствами — это самый простой способ собрать все под одной крышей. Тем не менее, вашему бизнесу не нужно раскошеливаться, чтобы обеспечить безопасность вашей сети с помощью правильных политик. Их также можно классифицировать как меры контроля риска.

Управление мобильными устройствами:

Теперь эти решения находятся в своем собственном классе. Как правило, ориентированные на корпоративный рынок, они могут быть недоступны для некоторых небольших команд, которые просто используют свои личные телефоны и компьютеры. Однако, если ваш бизнес хочет серьезно относиться к безопасности, то инвестиции в правильное решение могут иметь большое значение.

Эти инструменты можно использовать для автоматизации процесса удаления бизнес-данных с телефона пользователя. Они даже могут устанавливать правила «геозоны», которые ограничивают доступ пользователей к своим бизнес-приложениям или учетным записям. Некоторые популярные решения включают SOTI MobiControl, Vmware AirWatch, Citrix XenMobile и Microsoft Intune.

Шифрование данных и устройств:

Как мы уже отмечали ранее, не каждый бизнес почувствует острую необходимость инвестировать в корпоративное решение, но это не оставляет его без альтернатив. Безопасное решение можно собрать самостоятельно, используя правильные методы связи и максимально возможное количество приложений.

Я неоднократно отмечал, насколько безопасен Cisco Spark, но хочу еще раз подчеркнуть: Cisco даже не может видеть ваши сообщения. Вы можете обеспечить надлежащее шифрование устройства несколькими различными способами, но один из самых доступных и очевидных — настроить виртуальную частную сеть (VPN) — то, что должно быть в каждом бизнесе.

Доступ к удаленному устройству:

Удаленный доступ к устройствам существует как отдельная категория и может использоваться для ряда различных сценариев. Если вашим мобильным сотрудникам требуется поддержка или помощь, приложения для удаленного доступа к устройствам — это находка для ИТ-специалистов. Их также можно использовать для обеспечения безопасности и удаления данных увольняющихся сотрудников или для обеспечения того, чтобы команды соблюдали надлежащие правила.

Эти инструменты также могут помочь в рутинных проверках безопасности, если ваша компания хотела бы внедрить такую политику. Инструменты удаленной очистки также распространены, и их обычно можно отнести к одной категории.

Двухфакторная аутентификация:

Если ваша компания решит ее использовать, двухфакторная аутентификация будет работать рука об руку с вашим VPN. Двухфакторная аутентификация — один из самых простых способов еще больше обезопасить свои учетные записи и устройства. Думайте об этом как о врезном замке входной двери. Двухфакторная аутентификация требует, чтобы пользователи идентифицировали себя с помощью второй меры помимо пароля. Фактически, Twilio и Nexmo — две самые популярные платформы, которые делают это возможным.

То, как пользователи идентифицируют себя, зависит от приложения и варианта использования. Однако обычно это включает отправку ограниченного по времени кода по телефону, текстовому сообщению или электронной почте. Некоторые компании могут даже приложить дополнительные усилия и снабдить свои команды цепочками ключей «аутентификатор», которые генерируют строку случайных чисел каждый раз, когда пользователь входит в систему или устанавливает VPN-соединение.

Брандмауэры и антивирус:

Ранее мы рассмотрели разницу между программными и аппаратными брандмауэрами и хотим еще раз подчеркнуть, насколько важны эти инструменты для защиты вашей сети. Хотя может оказаться невозможным установить программный брандмауэр на мобильный телефон BYoD каждого члена команды, защита вашей сети с помощью аппаратного брандмауэра или даже пограничного контроллера сеанса — один из лучших способов заблокировать всю вашу сеть.

Если ваш бизнес использует брандмауэр в качестве первой и второй линии защиты, он также будет настроен с использованием VPN. Эти инструменты также могут помочь предотвратить страшные DDoS-атаки, которые ставят на колени даже самые крупные сети. Антивирусные решения — еще один аналогичный инструмент, который обычно работает рука об руку с правильной настройкой брандмауэра и должен использоваться на всех устройствах, где это возможно.

BYOD никуда не денется

Если ваш бизнес хочет получить какое-либо преимущество, BYoD определенно стоит рассмотреть. Как мы видели, подавляющее большинство предприятий, использующих эту политику, видят преимущества, перевешивающие проблемы. Безопасность невероятно важна для любого бизнеса, и я снова и снова говорю, что все должны относиться к ней серьезно.

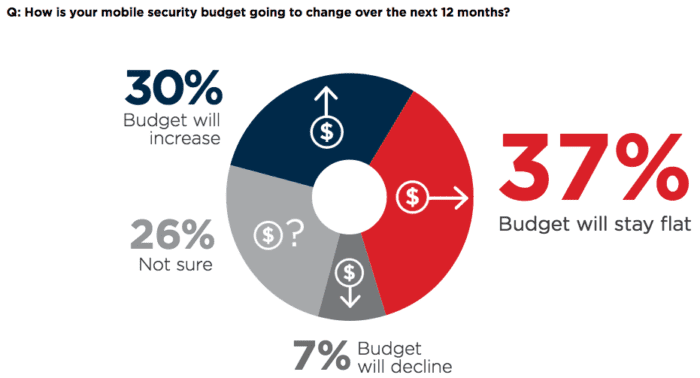

Однако это не означает, что ваш бизнес не может использовать подход BYoD. Одни только меры здравого смысла будут иметь большое значение для защиты ваших данных. На самом деле для использования простых методов обеспечения безопасности требуется лишь небольшое вложение времени и денег. В то время как 30% компаний увеличили свой бюджет, еще больше бюджет остался прежним, а 7% сократили его. В целом, BYoD — это одна из крупнейших тенденций в области объединенных коммуникаций и рабочей силы, которая развивается вместе с концепцией мобильности, которую мы сейчас ценим.

Однако это не означает, что ваш бизнес не может использовать подход BYoD. Одни только меры здравого смысла будут иметь большое значение для защиты ваших данных. На самом деле для использования простых методов обеспечения безопасности требуется лишь небольшое вложение времени и денег. В то время как 30% компаний увеличили свой бюджет, еще больше бюджет остался прежним, а 7% сократили его. В целом, BYoD — это одна из крупнейших тенденций в области объединенных коммуникаций и рабочей силы, которая развивается вместе с концепцией мобильности, которую мы сейчас ценим.

Почти каждый современный провайдер ориентирован на мобильность, и каждый бизнес должен осознавать преимущества, которые она может принести. Текущее состояние BYoD должно быть сосредоточено на растущем внедрении, но, что более важно, на безопасности. Предприятия имеют право заботиться о безопасности, но они также должны осознавать, насколько простым может быть обеспечение безопасности всего. Не позволяйте страху перед скрытым взломом помешать вашему бизнесу принять правильное решение и применить правильную политику для вашей команды.