Полное руководство по маскированию данных

Опубликовано: 2020-03-04Что такое маскировка данных?

Маскирование данных — это процесс маскировки или сокрытия исходных данных измененными. При этом формат остается прежним, а меняется только значение. Это структурно идентичные, но неверные версии данных используются для обучения пользователей или тестирования программного обеспечения. Более того, основная причина заключается в том, чтобы сохранить фактические данные в безопасности в тех случаях, когда это не требуется.

Хотя организации имеют строгие правила и нормы для обеспечения безопасности своих производственных данных, однако в случае передачи данных на аутсорсинг могут возникнуть проблемы. Вот почему большинство компаний не чувствуют себя комфортно, показывая свои данные публично.

- Определение

- Кто использует маскировку данных?

- Типы

- Инструменты для выполнения

- Методы, которые нужно знать

- Примеры маскирования данных

Кто использует маскировку данных?

Чтобы соответствовать Общим требованиям к защите данных (GDPR), компании проявили интерес к применению маскирования данных для обеспечения безопасности своих производственных данных. Согласно правилам и положениям GDPR, все предприятия, которые получают данные от граждан ЕС, должны очень хорошо осознавать деликатность вопроса и предпринимать определенные шаги, чтобы избежать каких-либо неудобств.

Таким образом, для компаний, которые они используют, становится неизбежным обеспечение безопасности своих конфиденциальных данных. Между тем, существуют разные виды данных, которые можно использовать, но наиболее часто в бизнес-сфере используются следующие:

- Защищенная медицинская информация (PHI)

- Интеллектуальная собственность (ИТАР)

- Информация о платежных картах PCI-DSS

Все вышеперечисленные примеры лежат под обязательством, которое необходимо соблюдать.

Типы маскирования данных

Маскирование данных — это особый метод, который применяется для того, чтобы сделать ваши данные недоступными для непроизводственных пользователей. Он становится популярным среди организаций, и причиной этого является растущая угроза кибербезопасности. Итак, чтобы справиться с этой угрозой данных, применяется техника маскирования. У него есть разные типы, которые служат одной и той же цели, но их способ действия остается разным. Теперь есть два основных типа: один статический, а второй динамический.

Маскировка статических данных

В случае статического маскирования данных готовится дубликат базы данных, который идентичен реальной базе данных, за исключением тех полей, которые необходимо подделать или замаскировать. Этот фиктивный контент не влияет на работу базы данных во время тестирования в реальных условиях.

Динамическое маскирование данных

При динамическом маскировании данных важная информация изменяется только в режиме реального времени. Таким образом, исходные данные будут видны только пользователям, а непривилегированные пользователи смогут видеть только фиктивные данные.

Выше приведены основные типы маскирования данных, но также используются следующие типы.

Обфускация статистических данных

Производственные данные компании содержат различные цифры, которые называются статистикой. Маскарад этих статистических данных называется запутыванием статистических данных. Непроизводственные пользователи никогда не смогут получить оценку фактической статистики при таком типе маскирования данных.

Маскировка данных «на лету»

Маскирование данных «на лету» применяется там, где выполняется передача данных из среды в среду. Этот тип явно подходит для сред, в которых выполняется непрерывное развертывание высокоинтегрированных приложений.

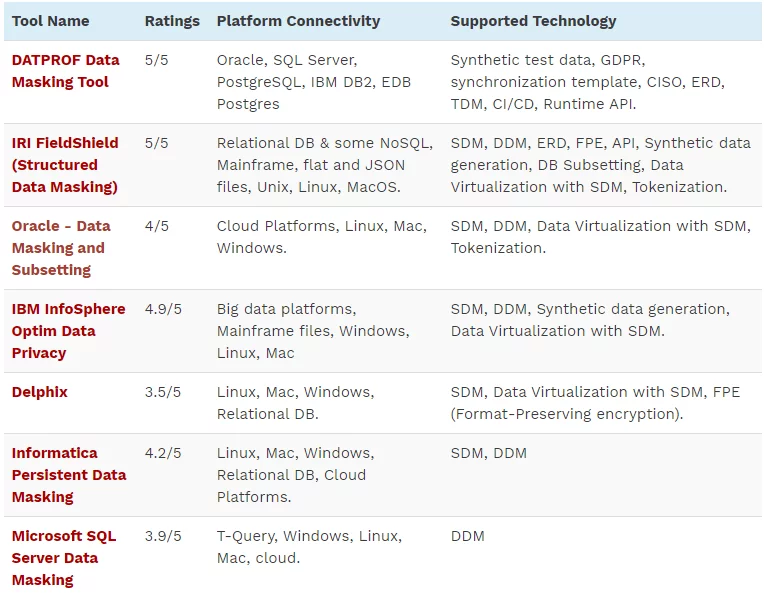

Инструменты маскирования данных

Как мы все знаем, технологии ежедневно совершенствуются, и решения различных проблем видоизменяются. Таким образом, инструменты, которые были доступны, добавили в них новую партию с еще большей эффективностью и качеством работы. Поэтому здесь у нас есть некоторые из последних решений или инструментов для маскирования данных, которые используются для выполнения.

- Инструмент маскирования данных DATPROF

- IRI Field Shield (маскирование структурированных данных)

- Маскирование данных Oracle и подмножество.

- IBM INFO SPHERE Оптимизация конфиденциальности данных

- Дельфикс

- Маскировка данных Microsoft SQL Server

- Информационная постоянная маскировка данных

Более подробная информация об инструментах приведена в следующей таблице:

Источник: https://www.softwaretestinghelp.com/data-masking-tools/

Итак, это хорошо известные инструменты, которые также можно назвать решениями для маскирования данных или стратегией маскирования данных.

Методы маскирования данных

Есть множество методов, которые применяются, чтобы воспользоваться этой возможностью. С течением времени задачи становятся все более масштабными, а решения – разнообразными.

Раньше применялось несколько техник, но теперь есть ряд техник, которые можно реализовать. Кроме того, цель пользователя остается хорошо обслуживаемой при использовании всех данных методов, но функциональные возможности могут быть разными в случае разных методов. Итак, некоторые из самых известных методов маскирования данных были приведены ниже:

перетасовка

Это одна из наиболее часто используемых техник. В этом методе данные перемешиваются внутри столбцов. Но это не используется для данных высокого профиля, потому что перетасовку можно отменить, расшифровав код перетасовки.

Шифрование

Это самая сложная техника. Обычно при шифровании пользователь должен создать ключ для просмотра исходных данных. Но передача ключа кому-то, кто не имеет права просматривать исходные данные, может вызвать серьезные проблемы.

Разница в количестве и дате

Стратегия числового изменения полезна для применения к полям, связанным с деньгами и датами.

Маскировка

В этом методе все данные не маскируются. Есть определенные статистические данные, которые замаскированы, поэтому невозможно определить исходное значение.

Обнуление или удаление

Этот метод используется только для того, чтобы избежать видимости различных элементов данных. Это самый простой метод, который можно использовать для применения маскирования данных. Но для того, чтобы найти видимые данные, можно применить метод реверс-инжиниринга. Таким образом, это не очень подходит для конфиденциальных данных.

Дополнительные сложные правила

Дополнительные сложные правила нельзя отнести к технике. Но это правила, которые можно применять к любому виду маскировки, чтобы сделать ее более неуязвимой для любого вторжения со стороны неавторизованного пользователя. Эти правила включают правила внутренней синхронизации строк, правила внутренней синхронизации столбцов и т. д.

Замена

Это наиболее подходящая техника маскировки. В этом методе любое достоверное статистическое значение добавляется для маскировки исходных данных. Таким образом, неавторизованный пользователь не находит это значение сомнительным, и данные также остаются сохраненными. Этот метод применяется в большинстве случаев, когда необходимо скрыть конфиденциальную информацию.

Примеры маскирования данных

Существуют различные инструменты и программное обеспечение, и примеры также различаются в зависимости от используемого инструмента или программного обеспечения. Кроме того, маскирование данных может быть выполнено как статически, так и динамически с использованием любого упомянутого выше инструмента. Результат будет одинаковым в каждом случае.

Ранее большинство компаний были вне этой системы, но на данный момент только в США насчитывается 114 крупных организаций, которые используют маскирование данных оракула, чтобы обезопасить свою информацию от непроизводственных пользователей. Более того, теперь будет постоянный взрыв числа компаний, стремящихся внедрить эту технологию, поскольку безопасность не может быть скомпрометирована.

Последние мысли

Прочитав всю статью, вы поняли деликатность и важность. Итак, для дальнейшего улучшения, здесь мы собираемся рассказать вам о лучших методах маскирования данных в качестве наших последних слов:

Найти данные

Это первый шаг, на котором вы должны найти данные, которые кажутся конфиденциальными и должны быть замаскированы.

Найдите подходящую технику

Увидев характер данных, вы можете выбрать любой из методов, которые были приведены выше в статье. Учитывая обстоятельства, подобрать подходящую технику маскировки будет несложно.

Реализация маскировки

Это не сработает для огромной организации, если она будет использовать один инструмент маскировки. Но это должно быть сделано с надлежащим планированием и разнообразными инструментами. Таким образом, чтобы получить наилучшие решения по маскированию данных, вы должны изучить потребности своего будущего предприятия.

Результаты тестирования маскирования данных

Это последний шаг. Обеспечение качества и тестирование необходимы для обеспечения того, чтобы механизмы сокрытия давали желаемые результаты.

Другой полезный ресурс:

3 типа методов и инструментов анонимизации данных, которые следует учитывать

5 преимуществ конкретной стратегии управления рисками кибербезопасности

4 вопроса, которые нужно задать, чтобы обеспечить защиту и конфиденциальность данных