Как работают брандмауэры для обеспечения сетевой безопасности?

Опубликовано: 2020-08-30Что такое брандмауэр?

Как следует из названия, это стена для защиты вашей системы от угроз в «Интернете». Брандмауэр работает аналогично полицейской баррикаде, предназначенной для проверки транспортных средств, проезжающих с территории. Целью баррикады является проверка на наличие несанкционированного проезда транспортных средств.

Точно так же брандмауэр работает как барьер между вашей системой или частной сетью и Интернетом. Брандмауэр помогает фильтровать вредоносный и несанкционированный контент, чтобы обеспечить безопасность вашей системы. Данные, отправленные или полученные системой, защищенной брандмауэром, через Интернет, проходят через нее. Брандмауэр проверяет эти пакеты данных, чтобы проверить, являются ли они потенциально опасными для системы или получены ли они из несанкционированного источника.

Различные типы брандмауэров используют разные методы для защиты пользователей от множества киберугроз.

Типы брандмауэров

Существует несколько различных типов брандмауэров. Каждый из этих брандмауэров имеет свою собственную технику защиты, а также свои плюсы и минусы. Не все типы брандмауэров одинаково безопасны.

Типы брандмауэра :

|

Рассмотрим подробно каждый из них:

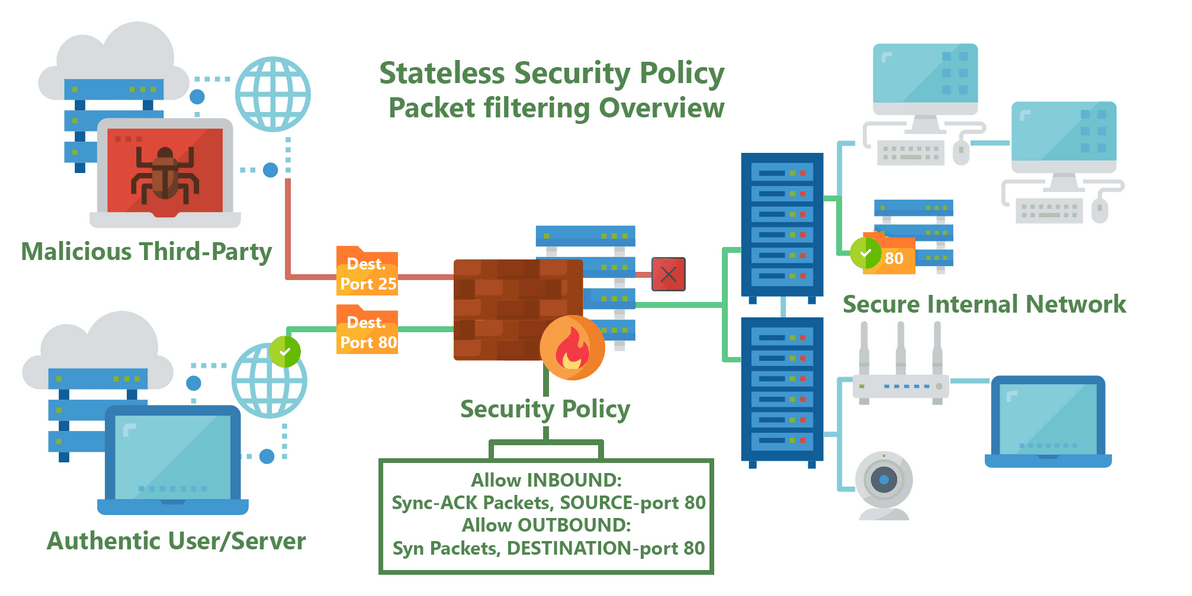

1. Брандмауэр с фильтрацией пакетов:

Пакетная фильтрация является наиболее простой формой используемых брандмауэров. Пакеты данных*, которые несут информацию, также содержат такие особенности, как SA (адрес отправителя), DA (адрес доставки), номер порта и протоколы.

Брандмауэр с фильтрацией пакетов работает по набору правил, определенных пользователем, также известных как ACL (список контроля доступа). Он фильтрует данные, разрешая или запрещая пакет данных на основе этих правил. Брандмауэр с фильтрацией пакетов предустановлен на большинстве доступных на рынке интернет-маршрутизаторов.

Этот тип брандмауэра также известен как брандмауэр без сохранения состояния.

Преимущества использования межсетевого экрана с фильтрацией пакетов:

- Брандмауэр с фильтрацией пакетов фильтрует данные на основе SA, DA, номера порта и протоколов. Следовательно, он требует меньше системных ресурсов.

- Поскольку он использует меньше системных ресурсов, он способствует более быстрой передаче данных через брандмауэр.

Недостатки использования межсетевого экрана с фильтрацией пакетов:

- Брандмауэр с фильтрацией пакетов фильтрует данные только на основе SA, DA, номеров портов и протоколов. Но он не проверяет сами данные, что делает их менее безопасными .

- Чтобы определить правила фильтрации данных, человек должен быть знаком с различными протоколами TCP/IP. Это затрудняет настройку .

Читайте также: Защитите свой компьютер с помощью лучшего бесплатного брандмауэра

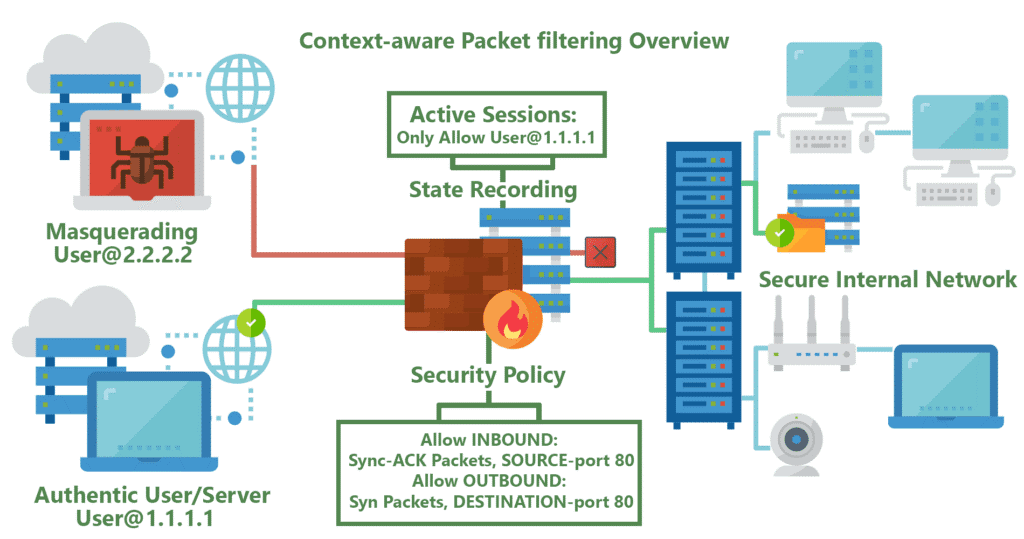

2. Брандмауэр Stateful Inspection:

Stateful Inspection Firewall можно рассматривать как еще один вариант межсетевого экрана с фильтрацией пакетов. Потому что он также фильтрует данные на основе статической информации, такой как SA и DA.

Разница между брандмауэром с фильтрацией пакетов (брандмауэром без сохранения состояния) и брандмауэром с проверкой с отслеживанием состояния заключается в том, что брандмауэр с отслеживанием состояния не фильтрует данные только на основе ACP. Он также принимает во внимание контекст, в котором данные отправляются или принимаются. Брандмауэр Stateful Inspection, в отличие от Stateful Inspection, не фильтрует данные на основе отдельных пакетов в отдельности.

Преимущества использования брандмауэра Stateful Inspection:

- Поскольку он сохраняет в поле зрения контекст передаваемых данных, он обеспечивает лучшую защиту от угроз, которые невозможно устранить путем фильтрации отдельных пакетов.

- Подобно брандмауэру с фильтрацией пакетов, он также фильтрует содержимое на основе статической информации о пакетах данных. Следовательно, это также способствует быстрой передаче.

Недостатки использования межсетевого экрана Stateful Inspection:

- Подобно брандмауэру с фильтрацией пакетов, человек должен быть знаком с различными протоколами TCP/IP для настройки брандмауэра, что затрудняет настройку .

- Поскольку брандмауэр Stateful Inspection также не фильтрует пакеты данных на основе их содержимого, они подвержены атакам на уровне приложений .

3. Шлюз прикладного уровня:

Брандмауэры, которые мы обсуждали до сих пор, фильтруют данные только на основе проверки уровня 1–4. С другой стороны, шлюз прикладного уровня использует проверку уровня 5 и 7 для выявления вредоносных источников или данных.

Другими словами, шлюз прикладного уровня также проверяет данные, которые передаются вместе с пакетом. Это также помогает маскировать IP-адрес клиента, что обеспечивает сетевую безопасность от DoS- и DDoS-атак. Шлюз прикладного уровня также известен как прокси-брандмауэр.

Преимущества использования шлюза прикладного уровня:

- Он предлагает защиту от атак на уровне приложений для обеспечения безопасности сети.

- Поскольку шлюз прикладного уровня аутентифицирует отдельных лиц, а не устройства, он помогает предотвратить большинство спуфинговых атак.

Недостатки использования шлюза уровня приложений

- Поскольку брандмауэры Шлюза приложений обрабатывают каждый пакет данных, проходящий через них, им требуется много циклов ЦП и памяти. Иногда это создает проблемы с пропускной способностью.

4. Шлюз на уровне цепи:

Шлюз на уровне цепи, как следует из названия, контролирует цепь, отправляющую пакеты данных в вашу сеть. Он работает, проверяя действительность установления связи TCP на основе статической информации, такой как SA, DA, порты, протоколы и пользователь, пытающийся отправить пакеты данных, и пароль.

Другими словами, вместо проверки передаваемых данных он проверяет соединение, пытающееся это сделать. Как только брандмауэр одобряет соединение, дальнейшие проверки не выполняются.

Он работает аналогично шлюзу уровня приложений при маскировании IP-адреса клиента.

Преимущества использования шлюза уровня цепи:

- Это легко для системных ресурсов, что приводит к быстрой пропускной способности.

- Поскольку он маскирует IP-адрес клиента, он обеспечивает защиту от большинства спуфинговых атак.

Недостатки шлюза на уровне цепи:

- Поскольку шлюз уровня канала работает, проверяя только соединение, в нем отсутствует фильтрация содержимого.

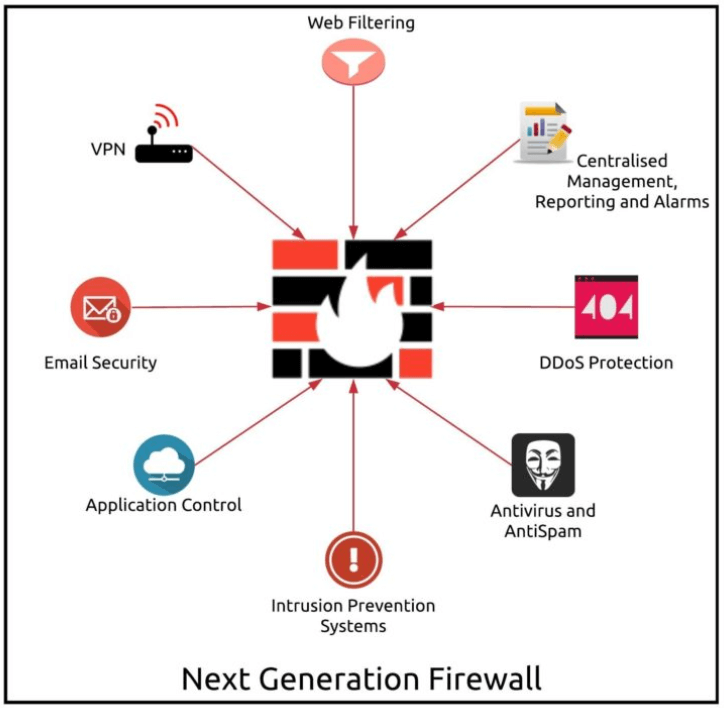

5. Брандмауэр следующего поколения:

Как следует из названия, брандмауэр нового поколения является более совершенным, чем традиционный брандмауэр. Брандмауэры следующего поколения используют фильтрацию пакетов как с сохранением состояния, так и без него. Эти брандмауэры имеют расширенные возможности фильтрации пакетов в зависимости от приложения. Они используют сопоставление сигнатур для выявления потенциально вредоносных приложений.

Преимущества использования межсетевых экранов следующего поколения:

- Брандмауэры следующего поколения очень эффективны в борьбе с вредоносными программами и их блокировке.

- Эти межсетевые экраны используют различные технологии для обеспечения безопасности сети от широкого спектра потенциальных вторжений.

Недостатки использования межсетевых экранов нового поколения:

- Брандмауэр нового поколения не проверяет возвращаемый трафик, если исходящий трафик уже был проверен.

- Брандмауэры следующего поколения требуют относительно больших данных для определения достоверности или недействительности приложения.

Это были различные типы брандмауэров, доступных на рынке. Также можно сделать больше разветвлений на основе аппаратных и программных брандмауэров. Но на основе функциональности можно выбирать из этих типов брандмауэров. Существуют различные комбинации брандмауэров, используемых клиентами для повышения сетевой безопасности. Например, гибридный брандмауэр, в котором два различных типа брандмауэров объединены для обеспечения улучшенной защиты.

Как выбрать из различных типов брандмауэров?

Из различных вариантов, на первый взгляд, брандмауэры нового поколения кажутся лучшим выбором среди всех. Но это частично правда. Различные организации или отдельные лица предъявляют различные требования. Следовательно, нужны разные решения. Для некоторых людей может быть достаточно простой проверки, которая разрешает доступ к данным только определенным пользователям. Но для других им могут потребоваться все виды брандмауэров одновременно из-за типа данных, которые они имеют в своей личной сети или системе.

В то время как невозможно предложить тип брандмауэра, не зная о своих потребностях. Но вот список вопросов, которые можно задать при выборе типа брандмауэра: 1. Зачем нужен брандмауэр? (Техническая причина, побудившая нас выбрать один из них.) 2. Какой тип инспекции обеспечит вам необходимую безопасность? 3. Следует ли вам выбрать аппаратное решение или программное обеспечение, соответствующее вашим потребностям? 4. Следует ли вам искать одно решение или вам поможет комбинация различных брандмауэров? |

Ответив на эти вопросы, зная типы брандмауэров, доступных на рынке, можно легко определить тип брандмауэра, который соответствует потребностям. Мы надеемся, что смогли прояснить необходимость брандмауэра, доступные типы и их функции.

Рекомендуемые чтения:

Почему следует или не следует отключать брандмауэр Windows?

Почему важна кибербезопасность?

Тревожные факты и статистика кибербезопасности — инфографика