Не звоните по скайпу и не печатайте: хакеры могут украсть ваш пароль через VoIP-звонки

Опубликовано: 2017-03-31Похоже, у хакеров есть бесконечный поток новых методов кражи наших паролей. Между фишинговыми письмами, атаками с перебором пароля или ростом числа атак на протокол VoIP — оказывается, хакеры уже давно могут выяснить, что вы печатаете на клавиатуре, просто слушая звуки, которые она производит.

На самом деле, только в этом году вышло исследование, углубляющееся в мир акустического подслушивания. В частности, исследование под названием «Не звоните по скайпу и не печатайте! Акустическое прослушивание в Voice-Over-IP!» внимательно изучил, как старая концепция акустического подслушивания превратилась в еще большую угрозу в наше время.

Мы были потрясены, узнав об этом новом методе атаки, и хотели внимательно изучить результаты исследования. Итак, давайте копать.

Акустика Что?

Идея Acoustic Eavesdropping не является чем-то невероятно революционным. Фактически, исследование относится к ряду предыдущих взглядов на концепцию. Еще в 1943 году инженеры Bell Telephone обнаружили подобное явление, которое до ужаса похоже на то, что злоумышленники могут делать сегодня, с помощью современных технологий.

Но что такое акустическое подслушивание? Ну, концепция довольно проста:

Просто записывая и анализируя звук, издаваемый вашей клавиатурой, каждый раз, когда вы нажимаете новую клавишу, кто-то может точно определить, что вы печатали.

Реальность такова, что каждая клавиатура и каждое нажатие отдельной клавиши издает отдельный звук. Злоумышленники могут использовать эти звуки для составления алфавита, а затем почти точно расшифровать то, что вы печатали, исходя из этого алфавита.

Новая растущая угроза с новыми технологиями

В прошлом это, как правило, не было большой проблемой — для большинства методов требовалось слишком много информации или требовалось, чтобы злоумышленники имели физический доступ к устройству своей жертвы. Например, предыдущие попытки акустического подслушивания требовали от злоумышленника размещения микрофона рядом с клавиатурой жертвы.

Таким образом, хотя акустическое прослушивание долгое время представляло реальную угрозу, оно было довольно редким. Барьеры для входа, если хотите, слишком велики для большинства злоумышленников или хакеров. За исключением того, что проблема теперь усугубляется: многие наши устройства имеют встроенные микрофоны. Почти все устройства со встроенным микрофоном, такие как ноутбуки, веб-камеры и даже планшеты, вероятно, являются устройствами, подверженными наибольшему риску. Поэтому, если в вашем бизнесе действует политика BYoD, это исследование может вас заинтересовать.

Однако более серьезной проблемой сейчас является внедрение и популярность VoIP. Мы коснемся этого ниже. Во-первых, несколько определений, чтобы понять, что мы обсуждаем.

Понимание языка

Как и в случае с исследованием, прежде чем мы перейдем к деталям, полезно определить некоторые ключевые термины. Исследование Arvix доходит до подробного объяснения моделей атак и нескольких методов профилирования. Однако для простоты мы сосредоточимся только на важнейших аспектах, которые нам нужно прояснить.

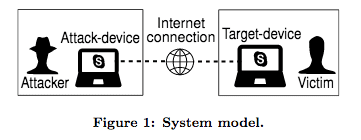

Согласно исследованию, различные пользователи и аспекты атаки следующие:

- Злоумышленник: тот, кто осуществляет атаку, как правило, со злым умыслом, чтобы получить информацию, к которой он иначе не имеет доступа.

- Жертва: Само собой разумеется, но на жертву нападают, и подслушивают ее печатание.

- Attack-Device: устройство злоумышленника. В исследовании устройства определяются как настольные или портативные компьютеры, за исключением смартфонов и планшетов.

- Целевое устройство: это устройство, на которое нацелен злоумышленник. Хотя жертва будет использовать это устройство, это, конечно, не обязательно должна быть их личная машина, но может быть и рабочее устройство.

- Целевой текст: информация, которую жертва набрала на своем устройстве, следовательно, целевая информация, которую ищет злоумышленник.

- Интернет-соединение. Как мы знаем, VoIP передает наши голосовые данные через Интернет. Это, конечно, важно, потому что так работает VoIP, а также из-за того, как данные передаются через Интернет, что делает возможными атаки Skype и Type.

По сути, злоумышленник — это «злонамеренный пользователь, который стремится узнать некоторую личную информацию о жертве». Для простоты этого исследования предполагается, что злоумышленник и жертва также будут использовать подлинную, немодифицированную или измененную версию одного и того же программного обеспечения VoIP.

Специально для этого исследования они рассмотрели Skype и экстраполировали результаты на Google Hangouts. Но это может быть легко перенесено практически в любое другое популярное приложение VoIP.

Итак, как это вообще работает?

На самом деле Acoustic Eavesdropping — или более современные атаки Skype и Type — действительно сложны. Мы уже понимаем концепцию: злоумышленник записывает звук, который издает клавиатура жертвы, когда она нажимает клавишу во время разговора по VoIP. Но процесс немного сложнее.

Сбор данных

В целом, как мы уже говорили, эти атаки старого типа требовали от злоумышленника физического доступа к целевому устройству. Злоумышленник должен был просто поместить микрофон рядом с клавиатурой жертвы и записать нажатия клавиш во время разговора. Это, конечно, может работать, даже когда они не разговаривают по телефону. Таким образом, не каждый может попасть в ваш офис, но, скажем, ваш секретарь хочет узнать какую-то важную информацию — у него есть легкий доступ к вашему устройству и он может просто спрятать микрофон под вашей стопкой бумаг.

Итак, давайте предположим, что доступ доступен, и они записали ваши нажатия клавиш. Это ключевой фактор: как только злоумышленник получает доступ, он может свободно собирать данные. За исключением того, что данные, которые они собирают, не являются разборчивым текстом, как я уже сказал, это звуки, которые издает ваша клавиатура, когда вы нажимаете любую кнопку.

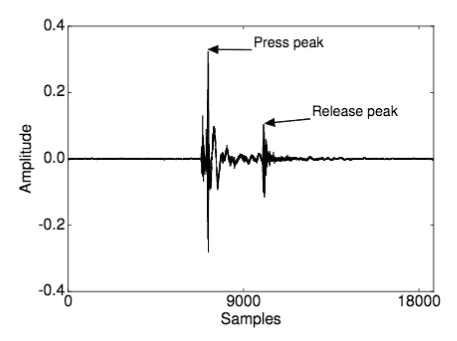

Как только злоумышленник соберет все эти данные и информацию, он не увидит звуковых пиков и сразу не узнает, какая клавиша была нажата. Итак, что дальше?

Осмысление данных

Что ж, после того, как злоумышленник соберет данные о нажатиях клавиш жертвы, злоумышленнику потребуется использовать передовые аналитические методы, чтобы разобраться во всем этом. Это сводится к научно-фантастическим технологиям, таким как «контролируемое или неконтролируемое машинное обучение» и «триангуляция».

По сути, искусственный интеллект помогает злоумышленнику превратить случайные звуки нажатия клавиш в пригодную для использования строку информации, например, пароль, который вы ввели в свою учетную запись Gmail, чтобы проверить электронную почту во время обычного разговора. Знаешь, обычные вещи, которые нормальные люди делают каждый день.

За исключением того, что ИИ сам по себе не понимает, что такое нажатие клавиши, и не знает, как отличить печатание от того, что в противном случае является обычным звуком щелчка и щелчка. Вот где появляется дополнительный шаг и слой профилирования.

Сложный, но достаточно серьезный, чтобы волноваться

Как будто физического доступа к целевому устройству и мощного ИИ недостаточно, данные, полученные злоумышленником, можно будет использовать только в сравнении с существующей базой данных. Если злоумышленник имеет доступ к существующей базе данных популярных клавиатур и звуков, издаваемых этими клавиатурами, он может сопоставить данные, полученные во время вашего телефонного звонка, с уже известной им информацией.

Думайте об этом так, как если бы они взламывали код: ваша информация представляет собой серию тиков и щелчков, но каждый тик и щелчок непосредственно соответствуют клавише на клавиатуре. Если злоумышленник знает, какой звук издает клавиша «А» при нажатии на клавиатуре MacBook Pro, и злоумышленник знает, что его жертва использует MacBook Pro, он может заполнить кусочки головоломки.

Атаки более успешны, чем вы думаете

Это своего рода палка о двух концах. С одной стороны, вы могли бы подумать, что одного этого барьера, требующего справочной базы данных, будет достаточно, чтобы остановить большинство атак. И вы были бы правы, технически большинство атак останавливаются. Исследование показало, что без базы данных звуков клавиш, с которой можно было бы сравнивать, злоумышленники могли угадывать нажатия клавиш только с точностью 40%. Таким образом, большинство из них предотвращено, но давайте будем честными, 40% — это все еще довольно большое число.

Действительно страшная часть? Когда у злоумышленников ДЕЙСТВИТЕЛЬНО есть справочная база данных, этот процент точности достигает 91,7%.

Итак, когда все совпадает, система оказывается достаточно точной, но стена, через которую нужно перелезть, чтобы получить необходимую информацию, оказалась слишком высокой. Весь этот процесс известен как «профилирование нажатия клавиш» и становится немного сложнее, но в целом главной задачей должна быть защита вашей клавиатуры.

Новый стиль атак — дистанционное прослушивание клавиатуры с помощью аутистов

За исключением того, что вся предпосылка этой статьи связана с открытием совершенно нового метода атаки, который намного легче реализовать. Тот, который больше не требует физического доступа к целевому устройству, а также микрофона или доступа к микрофону устройства.

Эта новая форма атаки по-прежнему подпадает под ту же концепцию акустического подслушивания, но именно отсюда произошли названия Skype и Type. Эта новая форма акустического прослушивания, также называемая удаленным клавиатурным аутистическим прослушиванием, еще больше беспокоит некоторых по нескольким причинам:

- Злоумышленникам не нужен физический доступ или контроль над целевым устройством.

- Атаки Skype и Type будут работать с более ограниченным объемом данных о нажатиях клавиш, чем предыдущие попытки.

- Эти атаки используют именно то программное обеспечение VoIP, которое вы используете, опять же против вас, а не внешний микрофон или датчик. Это не недостаток безопасности, а скорее использование того, как работает VoIP.

Это действительно страшная часть, что даже без прямого доступа к вашей машине кто-то со злым умыслом может просто использовать ваше собственное приложение VoIP против вас. Теперь самыми большими примерами являются Skype и Google Hangouts, но это может быть легко перенесено на другие популярные решения. Так как же эта новая форма атаки вообще работает без микрофона, прослушивающего ваши нажатия клавиш?

Ну, как я кратко объяснил выше, злоумышленник просто использует программное обеспечение VoIP против жертвы. Опять же, согласно исследованию, «злоумышленник не получает никакой дополнительной акустической информации от жертвы, кроме того, что программное обеспечение VoIP передает атакующему устройству».

Вместо микрофона, расположенного рядом с клавиатурой жертвы, злоумышленник может извлечь эти крошечные звуки нажатия клавиш из данных, передаваемых приложением VoIP.

Так что на самом деле это проблема только в том случае, если гарнитура, настольный IP-телефон или другие полезные дополнительные устройства Skype, которые вы используете для VoIP, достаточно чувствительны, чтобы слышать, как вы стучите по клавиатуре. Но вы будете удивлены тем, насколько это просто и сколько информации можно извлечь из такого крошечного звука.

Простые меры могут иметь большое значение

Когда дело доходит до интернет-безопасности, я твердо придерживаюсь мнения, что каждый должен каким-то образом практиковать безопасный просмотр. Даже если вы используете Mac или iPhone и просматриваете рабочую электронную почту или новости. Злоумышленнику может быть гораздо проще, чем вы думаете, проникнуть в ваше устройство и каким-то образом использовать этот контроль над вами или вашим бизнесом.

Простейшие меры безопасности могут действительно помочь защитить ваше соединение или предотвратить несанкционированный доступ к вашей важной информации. Даже если ваша сеть скрыта сотнями аппаратных брандмауэров, правильно рассчитанная по времени атака Skype и Type сделает любую защиту спорной. С точки зрения предотвращения атак Skype и Type, существует довольно много основных методов, которые может использовать каждый, наряду с некоторыми более совершенными средствами защиты программного обеспечения.

В общем, если вы обсуждаете какую-то действительно важную и конфиденциальную информацию, вам, вероятно, не следует делиться такой информацией в незашифрованных звонках по Skype. По крайней мере, это должно быть здравым смыслом. Однако все мы люди и об этом легко забыть или просто не понять всю серьезность угрозы.

Для начала, самый простой способ защитить себя от удаленного акустического прослушивания:

- Просто не печатайте на физической клавиатуре во время разговора по Skype или VoIP. Просто как тот. Если вы ничего не напечатаете, у злоумышленника не будет никакой информации для кражи.

- Если вам нужно печатать, используйте программную клавиатуру: большинство компьютеров, Windows и Mac, позволяют пользователям отображать виртуальную клавиатуру на своем экране, которая требует от пользователей нажатия на буквы с помощью мыши. Это просто предотвращает звуки клавиатуры.

- Если вам нужно печатать, но вы не можете использовать программную клавиатуру, выключите микрофон при наборе текста. Как правило, это можно сделать с помощью программируемой кнопки отключения звука в приложении VoIP или встроенной кнопки отключения звука на большинстве гарнитур и настольных телефонов.

- Избавьтесь от необходимости печатать, войдя во все важные приложения, которые вам понадобятся, прежде чем сделать или принять вызов.

- Используйте менеджер паролей, который автоматически заполнит ваши формы входа. Менеджеры паролей в целом являются отличным инструментом для всех, кто пытается повысить безопасность своих паролей, и позволяют вам входить в службы во время вызова VoIP без ввода.

Эти контрмеры будут наименее агрессивными для вашего VoIP-вызова в конце дня. Меньше печатания означает меньше отвлекающих факторов, так что это почти беспроигрышный вариант. Тем не менее, нам очень легко соскользнуть в удобную рутину, или просто забыть выключить микрофон, или ненавидеть нажимать на виртуальную клавиатуру. Так что для более технических пользователей есть несколько продвинутых методов, которые можно использовать. Помимо защиты вашей сети и удаленных подключений с помощью VPN, к ним относятся:

- Так называемый метод «приглушения» — программное обеспечение или пользователь вручную может уменьшить громкость микрофона, а при обнаружении нажатия клавиши даже перекрыть ввод совершенно другим звуком. Проблема с этим, однако, заключается в том, что для поиска, внедрения и использования этого решения требуется не только обученный пользователь, но и это может легко ухудшить качество вашего звонка. Что делать, если программное обеспечение приглушает вашу важную презентацию вместо нажатия клавиш?

- Еще одним сложным методом сокрытия ваших нажатий клавиш может быть предварительное формирование «коротких случайных преобразований» звука, воспроизводимого всякий раз, когда обнаруживается нажатие клавиши. Проще говоря, программное обеспечение будет обнаруживать нажатия клавиш и изменять интенсивность и конкретную частоту нажатий клавиш. По сути, программное обеспечение изменяет звук нажатия клавиши при передаче. Так что злоумышленник получает не тот звук, который на самом деле издавала ваша клавиатура.

Не звоните по скайпу и не печатайте!

В конце концов, самый простой совет, которому нужно следовать, чтобы сохранить себя и информацию в безопасности, — это просто не печатать и не использовать Skype. Теперь есть вероятность, что обычному человеку не придется беспокоиться об акустическом подслушивании. На самом деле обычному пользователю не нужно сильно беспокоиться об общей безопасности.

Но реальность такова, что есть злоумышленники, пытающиеся заработать деньги или найти конкурентное преимущество любым возможным способом. Даже если это означает простую атаку программы-вымогателя, которая держит в заложниках вашу важную и конфиденциальную деловую информацию, требуя выплаты из довольно крупной суммы наличными.

Не то чтобы все должны начинать паниковать и беспокоиться о том, что их пароли украдут по телефону, но стоит понимать, какие существуют различные методы атак и как обезопасить себя.