Меняющийся ландшафт кибербезопасности: полугодовой отчет Cisco за 2017 г.

Опубликовано: 2017-08-10Атаки программ-вымогателей уже некоторое время находятся в центре дискуссий о кибербезопасности — и на то есть веские причины. Инцидент с WannaCry прекрасно иллюстрирует, насколько широко может распространиться проблема кибербезопасности. Одного, казалось бы, невинного электронного письма было достаточно, чтобы почти вывести из строя очень важные системы и сети, фактически отключив основные отрасли промышленности по всему миру. Но является ли угроза программ-вымогателей единственной атакой, на которой мы должны сосредоточиться?

Это хорошая идея, согласитесь с тем, что общая кибербезопасность должна быть критическим приоритетом для любого бизнеса, но без четкого понимания того, где кроются угрозы, может быть трудно использовать надлежащую защиту. Программа-вымогатель представляет собой реальную угрозу, но если все наши усилия сосредоточены на идее вторжения с суши, что произойдет, если вторжение произойдет с моря или с воздуха?

Поскольку Cisco только что выпустила свой отчет о кибербезопасности за полугодие 2017 года, мы хотели взглянуть на самые большие угрозы, с которыми в настоящее время сталкиваются предприятия — от малого и среднего бизнеса до гигантского предприятия.

Сдвиг в ландшафте

В то время как отчет Cisco сосредоточен на большом количестве важных выводов, один общий вывод, который необходимо понять, заключается в том, что ландшафт кибератак очень сложен, и ландшафт постоянно меняется. Или, что более важно, ландшафт кибератак всегда будет меняться — это постоянно меняющиеся цели. По мере раскрытия новых стратегий атаки появляются новые стратегии защиты, чтобы заблокировать, так сказать, ранее «незапертые двери». По мере появления новых средств защиты разрабатываются или пересматриваются новые или даже старые стратегии атак. И эти атаки представляют реальную угрозу для любого бизнеса с потенциальной потерей капитала.

Слабые методы обеспечения безопасности и негибкий характер организаций корпоративного уровня могут оставить огромные пробелы в общей защите сети. Однако это не означает, что ИТ-отделы должны перестраивать всю свою структуру каждый год.

Вместо этого используйте информацию и отчеты, чтобы внимательно следить за тенденциями, которые представляют наибольшую угрозу в любой момент времени. В то же время мы не можем забыть нашу основу и базу, вокруг которой мы строим нашу оборону, потому что история действительно повторяется. Атаки VoIP растут, и злоумышленники могут даже понять, что вы печатаете, просто прослушивая звонок в Skype.

Основные выводы Cisco в 2017 г.

Теперь, когда мы заложили основу для постоянно меняющегося ландшафта, мы можем взглянуть на выводы Cisco и посмотреть, как именно начал меняться ландшафт атак.

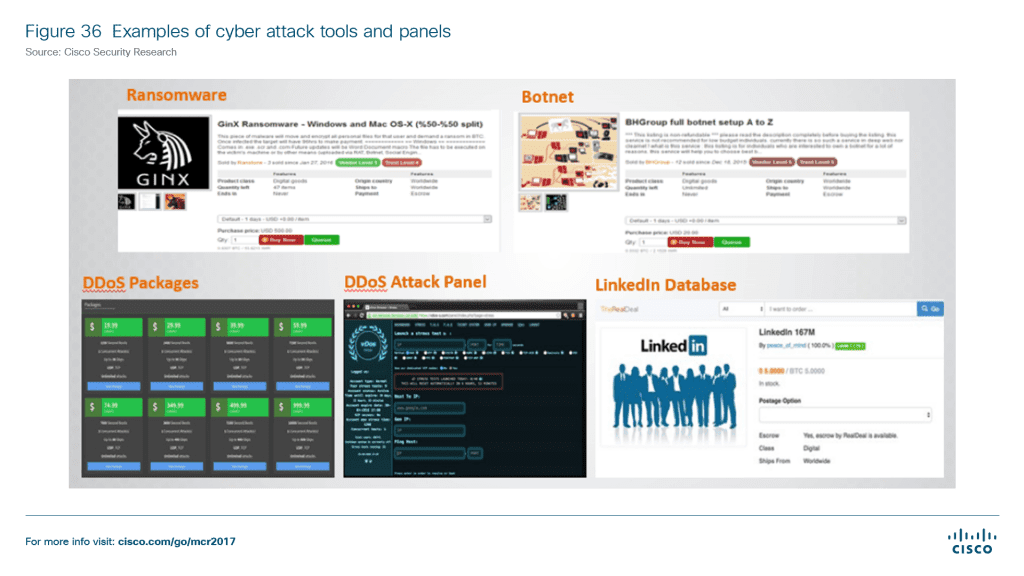

- Резкое увеличение частоты, сложности и масштабов кибератак за последний год свидетельствует о том, что «экономика хакерских атак пошла по новому пути». Современное хакерское сообщество выигрывает от быстрого и легкого доступа к целому ряду полезных и недорогих ресурсов.

- Несмотря на то, что основное внимание уделяется облаку, его обычно игнорируют, когда речь идет о безопасности. Риск открытой авторизации и плохое управление отдельными учетными записями привилегированных пользователей могут создать бреши в системе безопасности, которыми могут легко воспользоваться злоумышленники. Согласно отчету Cisco, хакеры уже перебрались в облако и работают над взломом корпоративных облачных сред.

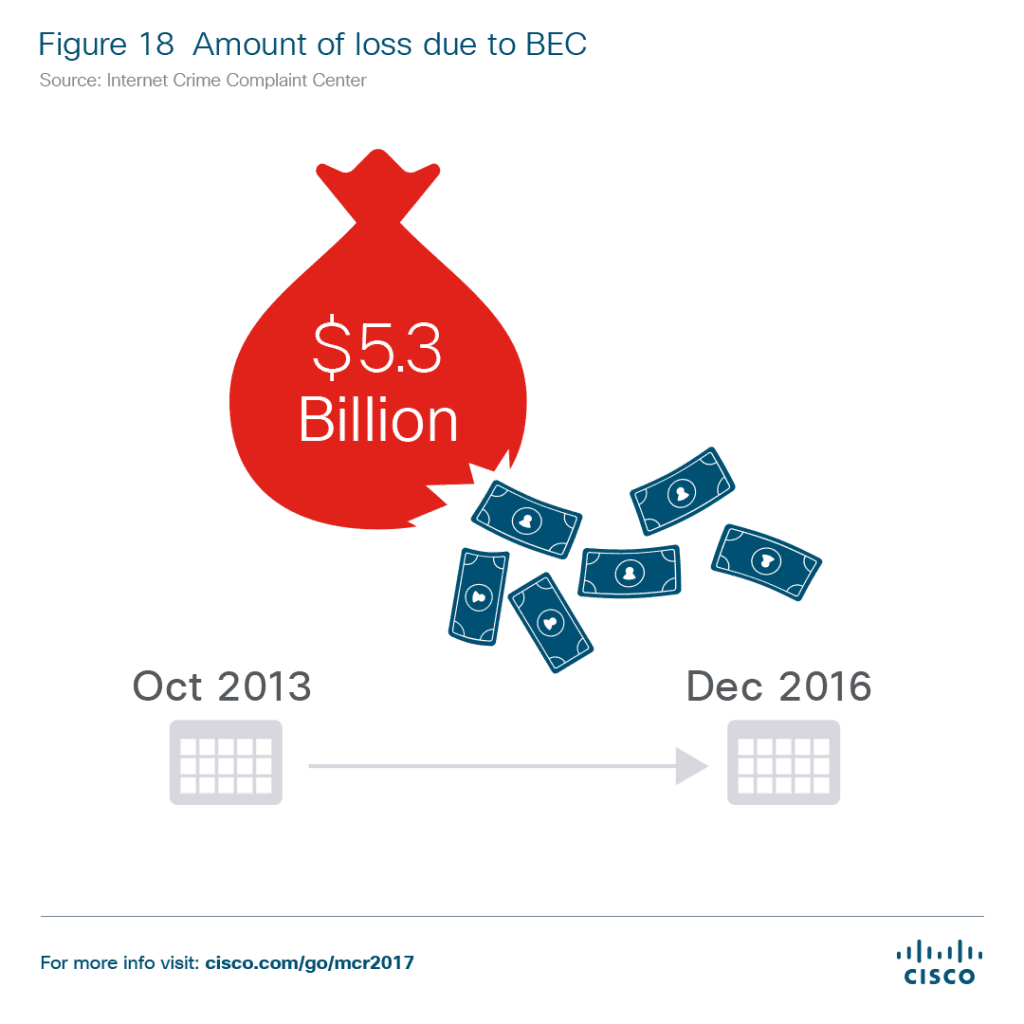

- Компрометация деловой электронной почты (BEC) теперь является «очень прибыльным» вектором угроз для злоумышленников. Центр жалоб на интернет-преступления сообщил, что в период с октября 2013 года по декабрь 2016 года из-за BEC было украдено 5,3 миллиарда долларов США. Для сравнения, программа-вымогатель украла 1 миллиард долларов в 2016 году.

- Интернет вещей абсолютно необходимо защищать, и злоумышленники уже используют его. Защитники просто не знают, к каким устройствам IoT подключены в их сети, и поэтому не знают, что находится под угрозой.

- Cisco наблюдала общее увеличение объема спама с середины 2016 года, что «похоже, совпадает со значительным снижением активности наборов эксплойтов за тот же период». Это означает, что злоумышленникам, использующим инструменты «наборов эксплойтов», пришлось вернуться к старому методу рассылки спама по электронной почте, поскольку защита наборов эксплойтов только усилилась. Эти электронные письма со спамом просто содержат вложения, такие как текстовые документы, которые являются «вредоносными документами с макросами».

- Шпионское ПО, которое маскируется под потенциально нежелательное приложение (PUA), на самом деле является разновидностью вредоносного ПО. Это программное обеспечение представляет риск для безопасности и информации, но обычно игнорируется или, по крайней мере, недооценивается. Теневые ИТ могут легко привести к увеличению использования PUA.

Этот меняющийся ландшафт можно увидеть в этих основных выводах — новые методы атак популярны и наносят серьезный ущерб, включая мошенничество с BEC. В то же время рост облачных технологий и других новых технологий, таких как Интернет вещей, открывает совершенно новые возможности для атак. И хотя новые технологии открывают новые фронты битвы, злоумышленники по-прежнему используют методы атаки старой школы, а организации обычно забывают об этих точках доступа, особенно об электронной почте.

Как отмечает Cisco, методы обеспечения безопасности со временем совершенствуются. Например, автоматические обновления безопасности являются стандартом для современных операционных систем, даже для наших смартфонов. Нас всех может раздражать, что Microsoft заставляет нас обновляться до Windows 10, или что Apple не перестанет вынуждать нас обновляться до последней версии iOS, но эти обновления предназначены просто для нашей защиты.

Но из-за того, что обновления выпускаются быстрыми темпами, киберпреступники просто переключают свое внимание на электронную почту и вредоносное ПО. Их можно рассматривать как «устаревшие» угрозы, которые существовали всегда, но используются по-новому.

Старое встречается с новым

Что действительно интересно, так это пересечение старого и нового: старые методологии сочетаются с новыми формами атак. Современные атаки программ-вымогателей осуществляются с использованием старого метода размещения вредоносных файлов в электронной почте и надежды, что кто-то просто загрузит и откроет файл, не задумываясь. Как поясняется в отчете:

«Киберпреступники, вероятно, в ответ на изменения на рынке наборов эксплойтов, обращаются (или возвращаются) к электронной почте, чтобы быстро и с минимальными затратами доставлять программы-вымогатели и другие вредоносные программы. Они также проявляют изобретательность в своих методах уклонения от обнаружения. Например, исследователи угроз Cisco наблюдали рост спама, содержащего вредоносные документы с макросами, включая документы Word, файлы Excel и PDF-файлы, которые могут победить многие технологии песочницы, требуя взаимодействия с пользователем для заражения систем и доставки полезной нагрузки».

Cisco отметила, что этот рост спама и вредоносной электронной почты совпадает со снижением или стагнацией так называемых атак с использованием набора эксплойтов. Наборы эксплойтов — это, по сути, инструменты, которые позволяют хакерам получить доступ с помощью известного эксплойта. Популярный подключаемый модуль Flash для веб-сайтов известен своими дырами в безопасности, и если вы обращали внимание на Интернет, вы заметите, что Flash поэтапно прекращается всеми основными веб-браузерами по этой основной причине.

По мере того, как обновления продолжают выпускаться, а использование Flash сокращается, сокращается и использование «наборов эксплойтов», позволяющих хакерам получать доступ через Flash. Это заставило хакеров вернуться к электронной почте, особенно к электронной почте, поскольку она обеспечивает прямой доступ к конечной точке пользователя.

С помощью некоторой базовой «социальной инженерии» злоумышленники могут заставить ничего не подозревающих жертв открыть документ Word, думая, что это от их лучшего друга, и в следующий момент они узнают, что вся их сеть подверглась атаке. Эти атаки могут происходить в разных, знакомых файлах.

Но отчет предупреждает, что электронная почта подвержена не только злонамеренному фишингу. На самом деле, мошенничество BEC может быть даже более серьезной проблемой, чем программы-вымогатели.

Понимание BEC

Конечно, программы-вымогатели сейчас находятся в центре внимания, но в отчете надеются указать на еще более серьезную угрозу, которая обходится даже крупнейшим компаниям, таким как Google и Facebook, в миллионы долларов.

Я позволю Cisco объяснить это:

«Кампания BEC включает рассылку электронных писем финансовым служащим, которые могут отправлять средства банковским переводом. Злоумышленники обычно проводят некоторые исследования иерархии компании и ее сотрудников — например, используя профили в социальных сетях, чтобы собрать воедино вероятную цепочку подчинения. Электронное письмо может выглядеть так, как будто оно было отправлено генеральным директором или другим топ-менеджером, в котором получателю предлагается отправить банковский перевод предполагаемому деловому партнеру или заплатить поставщику».

Конечно, на это уходит много усилий и планирования, и злоумышленник, как правило, выражает срочность, чтобы обманом заставить жертв действовать без двойной проверки. Cisco отмечает, что эти атаки нацелены на крупные цели, такие как Google и Facebook, и эти цели фактически пали для них, несмотря на то, что они используют и поддерживают зрелые средства защиты от угроз, а также средства защиты от этого типа мошенничества.

Cisco также отмечает, что, поскольку эти электронные письма обычно основаны на социальной инженерии, они не содержат никаких вредоносных программ или файловых вложений и поэтому могут обходить стандартные инструменты мониторинга угроз. Как мы отмечали выше, угроза BEC настолько велика, что Центр по борьбе с преступностью в Интернете сообщил, что в период с октября 2013 года по декабрь 2016 года из-за этого было украдено 5,3 миллиарда долларов . Это в среднем 1,7 миллиарда долларов в год.

Новые технологии открывают новые угрозы

Сама по себе электронная почта стала дедушкой по сравнению с последними технологическими разработками, в том числе с упором на инструменты для совместной работы и унифицированные коммуникации. И если электронная почта — это то, от чего можно отказаться, есть вероятность, что наша новая технология останется устойчивой для атак в будущем, если мы не внесем серьезные изменения.

Интернет вещей уже зарождается, но с известным недостатком: безопасность — это вторая мысль. Большинство этих инструментов просто оставляют входную дверь незапертой, и, несмотря на то, что IoT только начинает проявляться, Cisco сообщает, что «ботнеты IoT уже здесь». Фактически, в отчете отмечается, что в 2016 году «кибератаки проводились с нескольких подключенных устройств, превращенных в ботнеты».

В этих DDoS-атаках использовалась армия подключенных устройств (в отличие от зараженных компьютеров), чтобы переполнить и отключить сети блогера по безопасности Брайана Кребса, французской хостинговой компании OVH и компании по управлению производительностью в Интернете DynDNS. Фактически, в своем отчете Cisco выделила три известных ботнета IoT — Mirai, BrickerBot и Hajime — с углубленным анализом каждого.

В то время как IoT только начинает демонстрировать свой потенциал для предприятия, сеть уже используется для кибератак — ясное свидетельство того, насколько важна безопасность для любого решения.

UC может помочь вашему бизнесу оставаться в безопасности

Вероятно, самый важный вопрос, который нужно задать, — это то, как ваш бизнес может оставаться в безопасности в условиях постоянно меняющихся угроз. Кажется, что если появляются новые методы атаки, второй защищен. Несмотря на все наши достижения в электронной почте, шифровании и общей безопасности, мы все еще устали от этого документа, который вам прислал Джим из бухгалтерии. В конце концов, даже самая мощная защита может стать жертвой небольшой социальной инженерии.

Было бы немного недальновидно утверждать, что унифицированные коммуникации могут вмешаться и спасти положение, но я думаю, что преимущества платформы унифицированных коммуникаций могут помочь смягчить негибкость, из-за которой некоторые команды иначе не смогли бы отреагировать на угрозу. Это не означает, что унифицированные коммуникации — единственная защита, в которой нуждается ваша команда, на самом деле каждое предприятие должно работать с экспертами по безопасности, чтобы обеспечить максимально доступный уровень безопасности. Между межсетевыми экранами и пограничными контроллерами сеансов существует длинный список необходимых широко доступных инструментов, не требующих огромных капиталовложений.

С другой стороны, Cisco также отметила, что предприятия малого и среднего бизнеса более подвержены атакам, чем крупные предприятия, по нескольким причинам, но подчеркнула, что крупные организации, скорее всего, имеют «формальные письменные стратегии». Малые и средние предприятия могут улучшить свою защиту, просто улучшив как политики, так и процедуры.

- Использование платформ объединенных коммуникаций может устранить необходимость в электронной почте и ее вложениях. Это может быть распространено на службы обмена файлами по всему миру, например, на Google Диск или Dropbox. Но с возможностью прямой отправки файлов через зашифрованную платформу или интеграцией этих служб обмена файлами замена электронной почты на унифицированные коммуникации имеет смысл. Возможность перетаскивать файлы на безопасную платформу, а также возможность мгновенно отправлять сообщения любому члену команды означает, что пользователи могут мгновенно оставаться на связи. Вместо того, чтобы открывать этот файл, отправьте получателю быстрое сообщение, чтобы проверить его легитимность.

- Победите Shadow IT раз и навсегда — это можно сделать, найдя подходящую платформу унифицированных коммуникаций, которая работает для вашей команды, а также платформу, отвечающую всем требованиям и простую в использовании. Если ваша команда довольна решением, им не нужно будет использовать свои собственные инструменты, что приведет к теневой ИТ-инфраструктуре. Блокировка веб-сайтов и инструментов приводит к тому, что команды работают над блокировкой, но установление принятых политик использования может помочь предотвратить распространение теневых ИТ и, надеюсь, распространение PUA и вредоносных программ.

- Распространяйте информацию и обучайте команды быть готовыми к потенциальным угрозам. Не просто запрещайте всем своим сотрудникам посещать веб-сайты или обмениваться файлами, а установите политики для выявления потенциальных угроз. Если командам известно об уникальных попытках мошенничества с электронной почтой, они могут предотвратить эту форму социальной инженерии, а не стать жертвой. Cisco особенно рекомендует требовать от сотрудников просто звонить по телефону, чтобы проверить законность запроса, но мы считаем, что именно здесь UC действительно проявляет себя как с обменом мгновенными сообщениями, так и с индикацией присутствия.

- Возьмите на себя общую ответственность за облачную безопасность: Cisco отметила, что 60% пользователей никогда не выходят из активных сеансов в облачных инструментах. Это может показаться не таким уж большим делом, но подобная открытая конечная точка — это то же самое, что оставить вашу входную дверь широко открытой. Применение тех же «лучших практик», которые бизнес может использовать в средах on-0remesis, может быть эффективным способом предотвращения несанкционированного доступа к платформе.