Что такое двухфакторная аутентификация и зачем ее использовать?

Опубликовано: 2020-08-24Одна из ужасающих мыслей в наши дни, когда данные — это новая нефть, — это беспокойство о компрометации онлайн-аккаунтов или полной потере доступа к ним. Хотя к этой проблеме можно отнести несколько факторов, наиболее важным из них является отсутствие надлежащей безопасности, что можно разбить на небрежность и плохие методы обеспечения безопасности, которым намеренно/непреднамеренно следуют большинство пользователей.

Один из выходов из этой ситуации — включить 2FA (двухфакторную аутентификацию) для всех ваших учетных записей, чтобы усилить их безопасность. Таким образом, даже если ваш пароль будет украден или взломан, ваша учетная запись все равно не будет доступна, пока она не будет проверена вторым фактором (токен проверки 2FA).

Но, как оказалось, многие люди не используют двухфакторную аутентификацию или не замечают ее существования. Итак, чтобы упростить задачу, вот руководство по двухфакторной аутентификации с ответами на некоторые из наиболее распространенных вопросов о 2FA.

Оглавление

Что такое двухфакторная аутентификация (2FA)?

Двухфакторная аутентификация или 2FA — это тип механизма многофакторной аутентификации (MFA), который добавляет дополнительный уровень безопасности к вашей учетной записи — второй фактор в случае 2FA — для аутентификации ваших входов в систему.

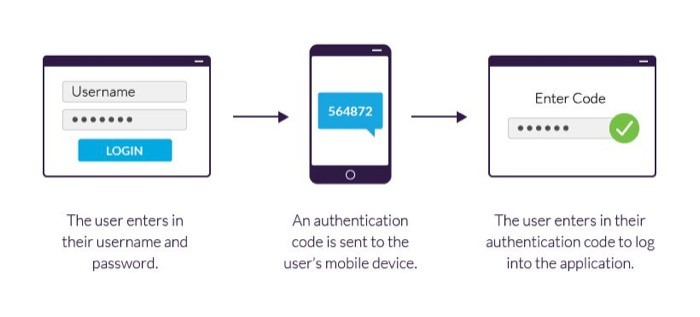

В идеале, когда вы входите в учетную запись, используя свое имя пользователя и пароль, пароль служит вашим первым фактором аутентификации. И только после того, как сервис проверит правильность введенного пароля, он позволит вам получить доступ к вашей учетной записи.

Одна из проблем этого подхода заключается в том, что он не самый безопасный: если кто-то получит пароль от вашей учетной записи, он сможет легко войти в систему и использовать вашу учетную запись. Именно здесь возникает потребность во втором факторе.

Второй фактор, который можно настроить несколькими способами, добавляет дополнительный уровень аутентификации к вашей учетной записи во время входа в систему. Когда он включен, при вводе правильного пароля для вашей учетной записи вам необходимо введите проверочный код, действительный в течение ограниченного периода времени, чтобы подтвердить свою личность. После успешной проверки вам предоставляется доступ к учетной записи.

В зависимости от службы, реализующей этот механизм, 2FA иногда также может рассматриваться как двухэтапная проверка (2SV), как в случае с Google. Однако, помимо разницы в названиях, рабочий принцип обоих остается одинаковым.

Как работает двухфакторная аутентификация (2FA)?

Как упоминалось в предыдущем разделе, двухфакторная аутентификация предполагает использование второго фактора (в дополнение к первому фактору: паролю) для завершения проверки личности во время входа в систему.

Для этого приложения и службы, реализующие 2FA, требуют, чтобы конечный пользователь проверил по крайней мере два из следующих факторов (или доказательств), прежде чем он сможет войти в систему и начать использовать службу:

я. Знания – то, что вы знаете

II. Владение - то, что у вас есть

III. Неотъемлемость - то, чем вы являетесь

Чтобы дать вам лучшее представление о том, что представляет собой эти различные факторы, в большинстве сценариев фактор « Знание » может быть, скажем, паролем вашей учетной записи или PIN-кодом, тогда как фактор « Владение » может включать в себя что-то вроде USB-ключа безопасности или брелка-аутентификатора, а фактор «Принадлежность». фактором могут быть ваши биометрические данные: отпечаток пальца, сетчатка глаза и т.д.

После того, как вы настроили и запустили 2FA для любой из ваших учетных записей, вам необходимо ввести любой из двух факторов проверки, между Владение и Принадлежность , в дополнение к фактору Знаний , чтобы подтвердить свою личность в службе во время авторизоваться.

Затем, в зависимости от того, что вы хотите защитить, и службы, которую вы используете, вы получаете два варианта выбора предпочтительного второго механизма аутентификации. Вы можете использовать Possession : любой физический ключ безопасности или приложение-генератор кода на своем смартфоне, которое предоставляет вам одноразовый токен, который вы можете использовать для подтверждения своей личности . Или вы можете положиться на Inherence : проверка лица и тому подобное , предоставляемые некоторыми службами в наши дни, в качестве второго фактора проверки безопасности для вашей учетной записи.

Надежна ли двухфакторная аутентификация? Есть ли недостатки у использования 2FA?

Теперь, когда вы понимаете, что такое двухфакторная аутентификация и как она работает, давайте подробнее рассмотрим ее реализацию и недостатки (если таковые имеются) ее использования в вашей учетной записи.

Начнем с того, что, хотя консенсус относительно использования двухфакторной аутентификации среди большинства экспертов в целом положительный и провоцирует людей на включение 2FA в своих учетных записях, в реализации механизма, безусловно, есть несколько недостатков, которые не позволяют ему быть надежным решением.

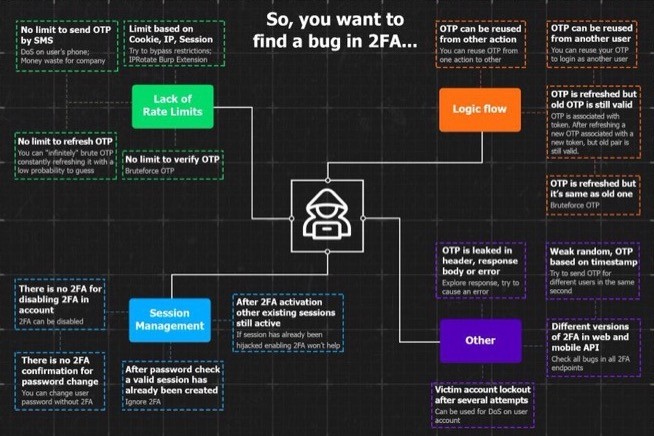

Эти недостатки (или, скорее, уязвимости) в основном являются результатом плохой реализации 2FA использующими их сервисами, которые сами по себе могут иметь недостатки на разных уровнях.

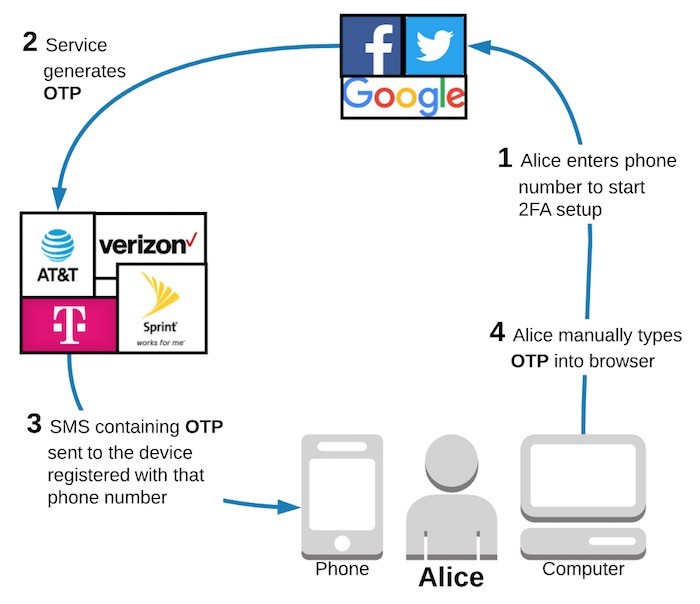

Чтобы дать вам представление о слабой (читай, неэффективной) реализации 2FA, рассмотрим сценарий, в котором у вас включена 2FA в вашей учетной записи с использованием номера мобильного телефона. В этой настройке служба отправляет вам одноразовый пароль по SMS, который вы должны использовать для подтверждения своей личности. Однако, поскольку в этой ситуации второй фактор пересылается через оператора связи, он подвергается разного рода атакам и, следовательно, сам по себе не является безопасным. В результате такая реализация не может быть настолько эффективной, как должна быть для защиты вашей учетной записи.

Помимо приведенного выше сценария, есть несколько других ситуаций, когда 2FA может быть уязвима для всех видов атак. Некоторые из этих ситуаций включают случаи, когда веб-сайт/приложение, включающее механизм: имеет искаженную реализацию для проверки токена; отсутствует ограничение скорости, которое может позволить кому-то взломать свой аккаунт; позволяет отправлять один и тот же OTP снова и снова; полагается, среди прочего, на неправильный контроль доступа к резервным кодам. Все это может привести к уязвимостям, которые могут позволить кому-то — с нужными знаниями и набором навыков — найти способ обойти плохо реализованный механизм 2FA и получить доступ к целевой учетной записи.

Точно так же другой сценарий, в котором 2FA может быть проблематичным, — это когда вы используете его небрежно. Например, если вы включили двухфакторную аутентификацию в учетной записи с помощью приложения-генератора кода и решили переключиться на новое устройство, но забыли переместить приложение-аутентификатор на новый телефон, вы можете полностью заблокировать свою учетную запись. И, в свою очередь, вы можете оказаться в ситуации, когда восстановить доступ к таким учетным записям может быть сложно.

Еще одна ситуация, когда 2FA иногда может навредить вам, — это когда вы используете SMS для получения токена 2FA. В этом случае, если вы путешествуете и переезжаете в место с плохой связью, вы можете не получить одноразовый токен по SMS, что может временно сделать вашу учетную запись недоступной. Не говоря уже о том, что вы меняете оператора связи, а старый номер мобильного телефона по-прежнему привязан к разным учетным записям для 2FA.

Однако, несмотря на все сказанное, здесь есть один решающий фактор, а именно то, что, поскольку большинство из нас являются обычными пользователями Интернета и не используют свои учетные записи в сомнительных целях, маловероятно, что хакер нацелится на нашу учетную запись. аккаунты как потенциальные атаки. Одной из очевидных причин этого является то, что учетная запись среднего пользователя не является достаточно приманкой и не предлагает большой выгоды для кого-то, кто потратит свое время и энергию на проведение атаки.

В таком сценарии вы в конечном итоге получите максимальную отдачу от безопасности 2FA, а не столкнетесь с некоторыми из ее крайних недостатков, как говорилось ранее. Короче говоря, для большинства пользователей преимущества двухфакторной аутентификации перевешивают ее недостатки — при условии, что вы используете ее осторожно.

Почему вы должны использовать двухфакторную аутентификацию (2FA)?

По мере того, как мы подписываемся на все больше и больше услуг в Интернете, мы в некотором роде увеличиваем шансы взлома наших учетных записей. Если, конечно, не проводятся проверки безопасности для обеспечения безопасности этих учетных записей и предотвращения угроз.

За последние несколько лет утечки данных некоторых популярных сервисов (с огромной пользовательской базой) привели к утечке тонн учетных данных пользователей (адресов электронной почты и паролей) в Интернете, что поставило под угрозу безопасность миллионов пользователей по всему миру, что позволило хакеру (или любое лицо, обладающее ноу-хау), чтобы использовать просочившиеся учетные данные для доступа к этим учетным записям.

Хотя это само по себе является серьезной проблемой, все становится еще хуже, когда эти учетные записи не имеют двухфакторной аутентификации, поскольку это делает весь процесс простым и несложным для хакера. Таким образом, позволяя легкое поглощение.

Однако, если вы используете двухфакторную аутентификацию в своей учетной записи, вы получаете дополнительный уровень безопасности, который трудно обойти, поскольку он использует фактор владения ( то, что есть только у вас ) — OTP или токен, сгенерированный приложением/брелоком. — для подтверждения вашей личности.

На самом деле учетные записи, для входа в которые требуется дополнительный шаг, обычно не находятся в поле зрения злоумышленников (особенно при крупномасштабных атаках) и, следовательно, являются сравнительно более безопасными, чем те, которые не используют 2FA. Тем не менее, нельзя отрицать тот факт, что двухфакторная аутентификация добавляет дополнительный шаг во время входа в систему. Однако безопасность и душевное спокойствие, которые вы получаете взамен, бесспорно стоят хлопот.

Сценарий, упомянутый выше, является лишь одним из множества различных случаев, когда включение 2FA в вашей учетной записи может оказаться полезным. Но, сказав это, стоит еще раз упомянуть, что, хотя 2FA повышает безопасность вашей учетной записи, это также не надежное решение, и поэтому сервис должен правильно реализовать его; не говоря уже о правильной настройке со стороны пользователя, которую следует выполнять осторожно (создав резервную копию всех кодов восстановления), чтобы служба работала в вашу пользу.

Как реализовать двухфакторную аутентификацию (2FA)?

В зависимости от учетной записи, которую вы хотите защитить с помощью двухфакторной аутентификации, вам необходимо выполнить ряд шагов, чтобы включить 2FA в своей учетной записи. Будь то некоторые популярные сайты социальных сетей, такие как Twitter, Facebook и Instagram; службы обмена сообщениями, такие как WhatsApp; или даже ваша учетная запись электронной почты; эти сервисы предлагают возможность включить 2FA для повышения безопасности вашей учетной записи.

По нашему мнению, хотя использование надежных и уникальных паролей для всех ваших учетных записей является рудиментарным, вы не должны игнорировать двухфакторную аутентификацию, а лучше воспользоваться ею, если служба предоставляет такую функциональность, особенно для вашей учетной записи Google, которая связана с большинство других ваших учетных записей в качестве варианта восстановления.

Говоря о лучшем способе включения двухфакторной аутентификации, одним из самых безопасных способов является использование аппаратного ключа, который генерирует код с фиксированными интервалами. Однако для обычного пользователя приложения-генераторы кода, такие как Google, LastPass и Authy, тоже должны работать отлично. Более того, в наши дни вы получаете определенные менеджеры паролей, которые предлагают как хранилище, так и генератор токенов, что делает его еще более удобным для некоторых.

Хотя для большинства служб требуется аналогичный набор шагов для включения двухфакторной аутентификации, вы можете ознакомиться с нашим руководством о том, как включить 2FA в своей учетной записи Google и на других веб-сайтах социальных сетей, чтобы узнать, как правильно настроить безопасность двухфакторной аутентификации на ваш счет. И пока вы это делаете, убедитесь, что у вас есть копии всех резервных кодов, чтобы ваша учетная запись не была заблокирована в случае, если вы не получите токены или потеряете доступ к генератору токенов.