Взломы VoIP на подъеме: как защитить вашу сеть

Опубликовано: 2017-02-16Пока у вас есть устройство, подключенное к сети, оно сразу же подвергается потенциальному риску атаки. Безопасность больше не является аспектом, о котором должны беспокоиться только крупные предприятия с конфиденциальными данными — каждая компания, от малого до среднего и крупного размера, должна заботиться о надежных методах обеспечения безопасности. Хакеры могут и будут влиять на любое устройство в вашей сети, которое подключается к Интернету, и чем больше у вас устройств, тем больше потенциальных лазеек остаются широко открытыми.

Часть самой большой критики в адрес зарождающегося Интернета вещей заключается именно в том, что с таким количеством устройств и такой низкой безопасностью существует огромная дыра, открытая не только для ваших вещей и их контроля, но и для всей вашей сети. Но это напрямую относится и к нашим VoIP-решениям, независимо от того, используете ли вы SIP Trunking или провайдера Hosted PBX.

IBM Security Intelligence составила отчет о самых последних атаках VoIP, развивающихся тенденциях, методах доступа и даже различных формах проводимых атак. Мы решили очень внимательно посмотреть на то, что именно происходит.

Серьезно, взломы VoIP?

Но давайте немного вернемся к этому: сегодня, прямо сейчас, если ваш бизнес использует VoIP или унифицированные коммуникации, вполне возможно, что ваша сеть подвержена атакам. И, как мы видели, количество атак VoIP на самом деле растет. Поскольку VoIP отправляет вызовы напрямую по тому же пути, который ваша сеть использует для интернет-трафика и другого трафика, ваши VoIP-соединения открывают вашу сеть для атак и эксплуатации. Правильно, хакер может получить доступ к вашей сети через этот старый IP-телефон в конце коридора. У нас даже есть новые телефоны, такие как Mitel, которые напрямую интегрируются с вашим смартфоном — почти все может быть уязвимым.

С безопасностью нечего шутить, и поэтому даже Slack не только породил большое количество альтернатив, некоторые из которых имеют серьезные проблемы с безопасностью, такие как Spark от Cisco, но и поэтому Slack готовит свое собственное корпоративное развертывание со строгой безопасностью. Просто посмотрите, как Slack теперь хвастается своей безопасностью на своем веб-сайте, и это не всегда было так.

Так что, если даже ваше бесплатное приложение для чата на рабочем месте запирает свои двери, для вашего бизнеса имеет смысл сделать то же самое. Здесь мы рассмотрим некоторые из популярных атак VoIP и то, что вы можете сделать, чтобы защитить свою сеть. На тот случай, если вы даже не знаете, на что обращать внимание, когда дело доходит до взлома, мы составили список из пяти основных признаков того, что ваша система VoIP взломана.

Протоколы под атакой

Не слишком увязая в технических деталях, сначала имеет смысл понять, как и почему может произойти атака на вашу VoIP-связь или на сеть, окружающую ваше VoIP-решение. VoIP работает с рядом различных конкретных протоколов — в зависимости от вашего решения, провайдера и настроек ваш офис может использовать только один из этих протоколов или несколько. В нашем обсуждении мы сосредоточимся на трех конкретных протоколах: SIP, проприетарном протоколе Cisco SCCP и более позднем протоколе H225.

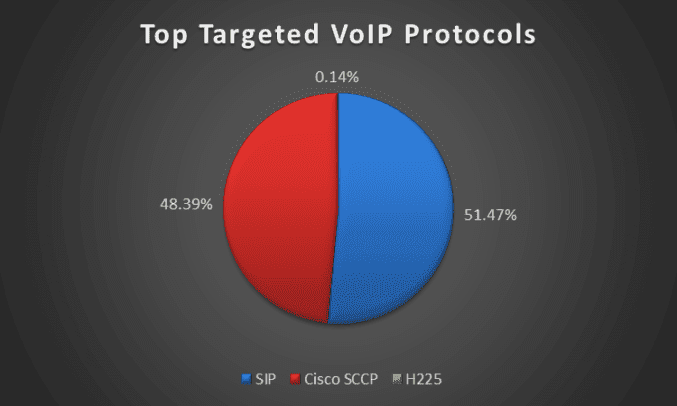

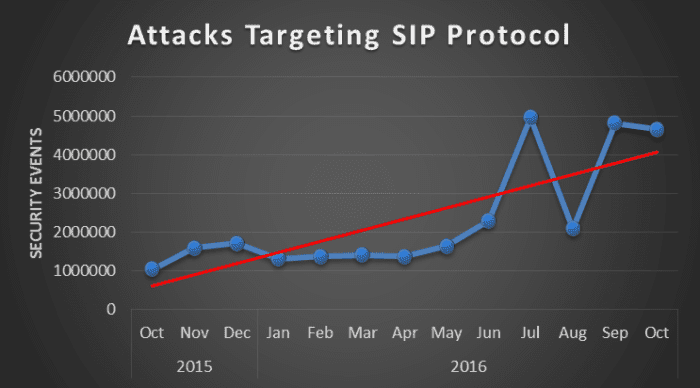

Согласно информации IBM Managed Security Services, двумя наиболее скомпрометированными протоколами являются SIP (более 51 % обнаруженных событий безопасности в 2016 году с определенным ростом во второй половине года) и SCCP (48 % обнаруженных событий безопасности). H225, который является частью набора протоколов H.323, сумел протиснуться всего лишь с 1% событий безопасности.

SIP по-прежнему является одним из самых популярных протоколов VoIP, поэтому неудивительно, что SIP подвергается наибольшему количеству атак. С другой стороны, протокол SCCP, который является протоколом управления тощим клиентом Cisco, стал причиной почти половины атак, что опять же не слишком удивительно. SCCP — это упрощенный протокол на основе IP, используемый для связи между IP-телефонами Cisco и диспетчером Cisco UC. Поскольку Cisco является одним из крупнейших поставщиков в этой области, неудивительно, что принято большое количество решений.

Атаки SCCP в прошлом году фактически снижались, в отличие от атак SIP, число которых значительно увеличилось во второй половине года. Также интересно отметить, что почти 74% атак на протокол SCCP представляют собой «проверки перед атакой», которые позволяют злоумышленникам собирать информацию о потенциальных целях путем изучения возможностей сетевых устройств. Таким образом, они могут заглянуть и посмотреть, какая у вас защита, еще до того, как они начнут свою атаку.

С другой стороны, H225, хотя и по-прежнему популярен, в прошлом году показал себя намного лучше — стоит отметить менее 1% активности, но мы не будем уделять слишком много внимания. Тем не менее, рекомендуемые нами меры безопасности действительно применимы к любому протоколу VoIP, сети или компьютеру.

Популярные методы атаки

В зависимости от того, какой протокол подвергается атаке, и общей цели злоумышленника, выбранный метод атаки на вашу сеть может различаться. При разных уровнях взлома разные сети подвергаются разным уровням угроз, но, конечно, все они заслуживают одинаковой защиты. В зависимости от того, чего пытается добиться атакующий, он будет атаковать различными способами. Некоторые из наиболее распространенных методов взлома VoIP включают в себя:

- Вредоносные вызовы для отключения SIP-сетей

- То, что по сути является DDoS — распределенным отказом в обслуживании — атаки на вашу сеть VoIP могут использоваться для отключения вашего протокола SIP и уровня, на котором он работает. Это по существу сделает вашу систему непригодной для использования, неспособной принимать или совершать звонки и может даже заблокировать доступ к любым связанным онлайн-порталам, страницам конфигурации или программным телефонам и веб-коммуникациям.

- Как и стандартная DDoS-атака, эта работает, перегружая вашу сеть безумным количеством запросов. Для SIP это могут быть неправильно настроенные SIP-сообщения или SIP-сообщения с недопустимыми символами в поле «Кому» — в любом случае эти сообщения будут перегружать систему, неспособную вовремя обработать всю информацию, чтобы не отставать от спроса.

- Подмена идентификатора вызывающего абонента

- С помощью спуфинга идентификатора вызывающего абонента хакеры получают доступ к вашей сети, будь то через ваши телефоны, маршрутизатор или компьютер, и собирают как можно больше информации, например номера телефонов, линии и добавочные номера. Самый простой способ для них получить доступ — через IP-телефоны, которые используют на них пароль по умолчанию, поскольку эти пароли можно легко найти с помощью быстрого поиска в Google.

- Получив доступ и информацию, пользователи могут просто спамить ваши телефоны мошенническими звонками или продавать ваш номер телефона тем, кто рассылает спам. FCC расправляется с этими колл-центрами, но усилия довольно тщетны, и люди будут делать это, несмотря ни на что. Или, что еще страшнее, по сути злоумышленники могут получить контроль над вашим телефоном: они могут совершать и принимать или переводить звонки, воспроизводить и сохранять записи или загружать новую прошивку, чтобы заразить сеть, к которой подключен телефон. Получив личную информацию, хакеры могут позвонить поставщикам услуг, выдавая себя за вас или другого пользователя, и получить несанкционированный доступ.

- Мошенничество с телефонными звонками

- Toll Fraud — интересная концепция, которую можно реализовать несколькими способами, но конечный результат, как правило, один и тот же: злоумышленник получает доступ к вашей сети или соответствующей информации учетной записи VoIP, с помощью которой он может совершить мошенничество. Это может отличаться от незаконного использования SIP, при котором хакеры будут использовать запрограммированные сценарии для обнаружения любых открытых портов VoIP и постоянно пытаться аутентифицироваться или получить контроль над системой. Хакеры также могут напрямую подключаться к сети VoIP с любыми скомпрометированными учетными данными SIP, такими как слабые пароли или программные телефоны в общедоступных незащищенных сетях Wi-Fi.

- Как только злоумышленник получает доступ к вашей сети или информации об учетной записи, он может заказать и активировать хостинговую АТС от имени вашей компании или совершить безумное количество фальшивых звонков прямо с вашей учетной записи, просто чтобы выставить вашей компании нелепые суммы денег, в то время как совершение некоторого уровня мошенничества в процессе.

Как защитить свою сеть

Хотя не каждая сеть будет атакована, шансы, как вы можете судить, все еще довольно высоки, и независимо от того, что лучше иметь безопасную сеть, чем открытую. Во всяком случае, ваши клиенты и заказчики будут вам за это благодарны. Однако нет ничего хуже, чем ложное чувство безопасности, проистекающее из плохих практик, особенно когда они настоящие. Полезные методы обеспечения безопасности основаны на здравом смысле.

- Используйте надежные пароли . Это может показаться заманчивым из-за простоты использования, но никогда, никогда не оставляйте пароли по умолчанию на любых IP-телефонах, маршрутизаторах, коммутаторах, брандмауэрах, пограничных контроллерах сеансов или вообще на чем-либо, подключенном к вашей сети. Использование паролей администратора по умолчанию, без сомнения, самый простой способ для несанкционированного доступа к вашей сети. Почти каждый пароль по умолчанию для любого устройства можно найти с помощью простого поиска в Google — продолжайте, введите в Google имя вашего маршрутизатора вместе с фразой «пароль по умолчанию», и он должен появиться. В аналогичной заметке слабые пароли, такие как название вашей компании, ваша фамилия или простая дата, легко взломать с помощью грубой силы или просто полностью угадать.

- Шифруйте все! – Поскольку вызовы VoIP передаются через Интернет в незашифрованном виде, их можно легко перехватить и удалить всю информацию. Шифрование ваших сообщений чаще всего можно легко включить и активировать или настроить между несколькими точками, которые уже существуют в вашей сети. В зависимости от того, как настроена ваша сеть и какое оборудование используется, это может зависеть от вашего конкретного поставщика VoIP или настроек аппаратных или даже программных брандмауэров, пограничных контроллеров сеансов, а иногда и маршрутизаторов VoIP, и маршрутизаторов SMB.

- Используйте VPN — мы подробно рассмотрели эту тему в прошлом, и ее стоит упомянуть еще раз. VPN или виртуальная частная сеть — это один из самых простых способов шифрования и защиты соединений ваших удаленных или удаленных сотрудников. VPN устанавливает «туннель» через общедоступный Интернет или общедоступные сети, в которых могут находиться ваши сотрудники, для фильтрации только защищенной зашифрованной информации в офисной сети и из нее. VPN просто позволяет удаленным пользователям получать доступ к локальной сети, как если бы они находились в том же здании, без огромной зияющей дыры в безопасности, доступной для общедоступной сети.

- Протестируйте свою сеть . В зависимости от размера вашего бизнеса, вашего уровня знаний или наличия ИТ-специалиста, тестирование вашей сети — отличный способ найти любые лазейки, легкие пути проникновения или уязвимости. Тщательный тест может подключить все точки доступа, шлюзы подключения, телефонные и сетевые настройки, чтобы найти любые слабые места, а затем, конечно, исправить их по мере необходимости. Добавление причудливого брандмауэра может обеспечить чувство безопасности, но без надлежащей настройки это ложное чувство безопасности может привести к неудачной атаке в будущем.

- Обучите свою команду — лучший антивирус — это здравый смысл — изменение паролей по умолчанию, полагаясь только на безопасные сетевые подключения, не нажимая и не загружая никакие рекламные объявления или веб-сайты, выглядящие подозрительно, — это одни из лучших способов обеспечить безопасность вашего компьютера и сети в целом. , не скомпрометированы. Если вы не уверены в том, что вы нажимаете или загружаете, просто не делайте этого. Также выработайте привычку менять пароли всех новых устройств, добавляемых в сеть. Обучение вашей команды этим простым профилактическим мерам может помочь обеспечить безопасность вашей сети, даже не делая никаких дополнительных инвестиций.

Защити сейчас, поблагодари себя потом

Как и в случае с домом, вы никогда не надеетесь, что вам придется прибегнуть к защите, которую вы установили. Никто никогда не хочет подвергаться взлому, точно так же, как ни одна компания не хочет подвергнуться атаке на свою сеть. Но следует использовать правильные протоколы, чтобы обеспечить безопасность вашей сети на случай попытки взлома.

Независимо от того, пытаетесь ли вы защитить данные пользователей, данные сотрудников, бизнес-операции, контекст телефонных звонков или просто предотвратить любые случаи мошенничества, безопасность должна быть главной заботой любой компании при создании сети и даже их конкретного VoIP-решения. Помимо принятия во внимание советов, которые мы перечислили выше, может быть полезно поговорить с вашим провайдером VoIP, чтобы узнать, какие существуют решения для обеспечения безопасности и как вы можете защитить свою собственную сеть.