Полное руководство по безопасности, шифрованию и уязвимостям VoIP

Опубликовано: 2021-08-09Телефонные системы VoIP предлагают бесчисленные преимущества крупным и малым предприятиям, такие как оптимизированная связь, более быстрое обслуживание клиентов и повышенная производительность.

Но безопасен ли VoIP?

В этом посте мы расскажем, почему безопасность VoIP имеет значение, даже если вам «нечего скрывать», какую роль играет шифрование вызовов в создании безопасной среды, основные уязвимости безопасности VoIP и что администраторы безопасности могут сделать, чтобы обеспечить безопасность вашего бизнеса. защищен от них.

Даже если вы не можете полностью устранить глобальную угрозу киберпреступности, повышение осведомленности о проблемах безопасности VoIP и защита от них могут серьезно снизить ваш риск.

Оглавление:

- Почему важна безопасность VoIP?

- Является ли VoIP более безопасным, чем стационарные телефоны?

- Что такое шифрование VoIP и как оно работает?

- Типы угроз безопасности VoIP и способы их предотвращения

- Как узнать, безопасен ли ваш VoIP-провайдер

- Рекомендации по обеспечению безопасности VoIP для ИТ-руководителей

- Самые безопасные и зашифрованные провайдеры VoIP

- Часто задаваемые вопросы о безопасности VoIP

Почему важна безопасность VoIP?

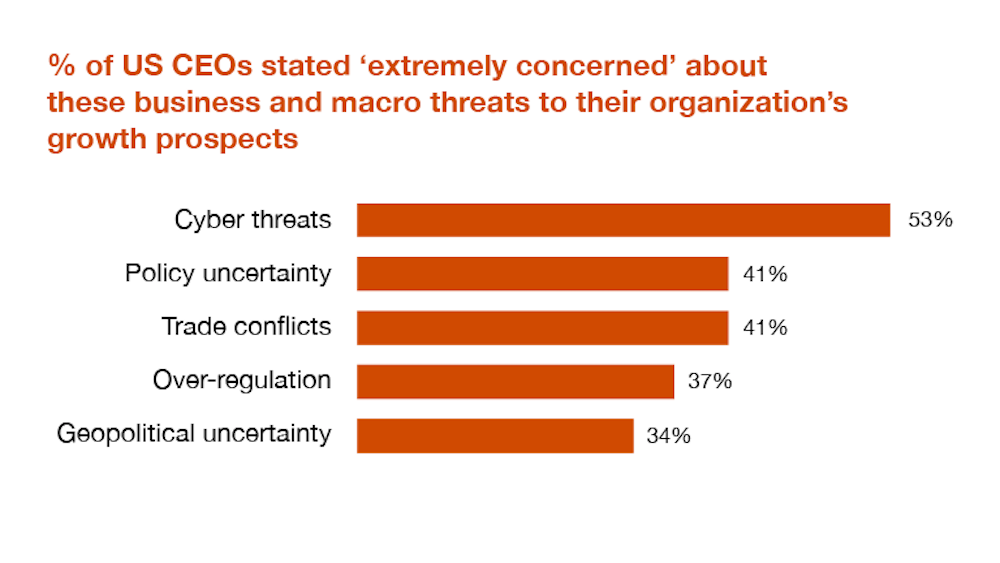

Около 70% руководителей высшего звена считают, что они сталкиваются со значительным увеличением рисков кибербезопасности. Фактически, большинство генеральных директоров заявляют, что они «крайне обеспокоены»:

Предприятия настолько сосредоточились на быстрой адаптации к «новой норме» удаленной и смешанной рабочей силы, что безопасность VoIP стала скорее второстепенной, чем первоочередной задачей. (Внезапный рост зумбомбинга в начале пандемии прекрасно иллюстрирует это.)

К сожалению, многие предприятия не понимали, почему важна безопасность VoIP, а также катастрофические последствия утечек данных и других киберпреступлений, пока не стало слишком поздно.

Итак, почему вы должны заботиться о безопасности VoIP? Вот 3-х минутное видео объяснение:

Малый бизнес – основная цель

Ежегодно более половины малых предприятий страдают от утечек данных или других кибератак.

Почему?

Потому что хакеры знают, что у большинства малых предприятий нет адекватной стратегии безопасности — если она вообще есть — на месте. Примерно 43% всех кибератак и 95% взломов кредитных карт приходится на малый бизнес, но только 14% этих предприятий имеют меры безопасности, чтобы противостоять им.

Кроме того, 35% предприятий даже не пересматривали и не обновляли свои стратегии безопасности с момента их внедрения.

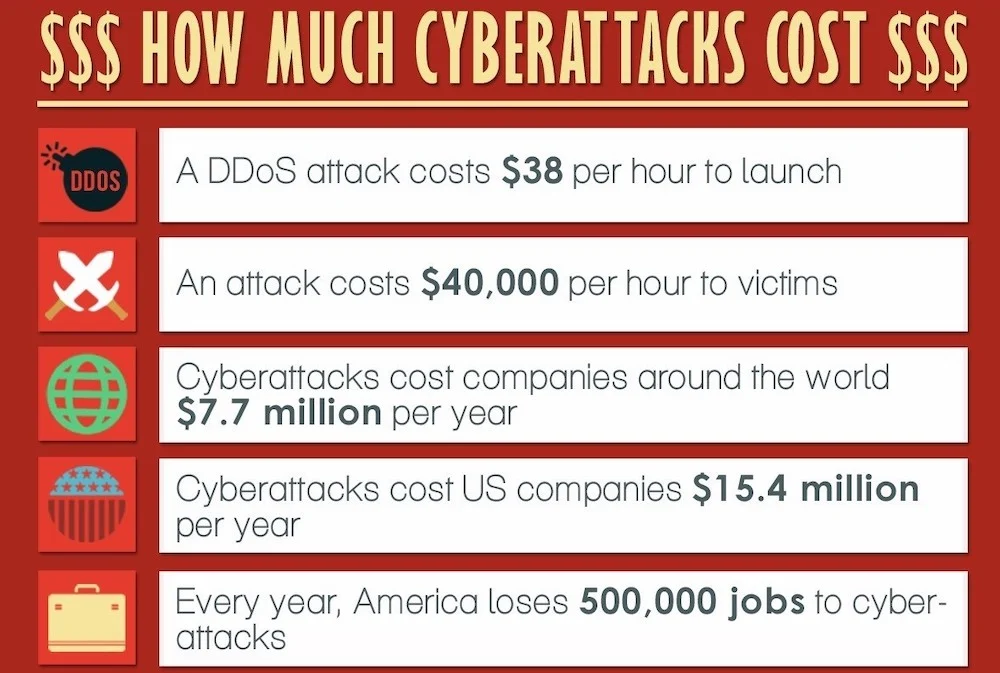

Кибератаки имеют серьезные финансовые последствия

Средняя стоимость утечки данных в 2021 году составила 3,86 миллиона долларов , и с этого момента ситуация будет только расти.

Даже если вашему бизнесу не придется так много раскошелиться, вы все равно потеряете большую часть своей прибыли.

Есть более очевидные вещи, такие как судебные издержки, судебные иски и аудиты, а есть скрытые расходы, такие как потерянное рабочее время, потеря клиентов и простои сети.

Малый бизнес также сталкивается с катастрофическими финансовыми последствиями: утечка данных обходится примерно в 3533 доллара на одного сотрудника .

Многие предприятия не восстанавливаются после нарушений безопасности

Все еще думаете, что сможете «оправиться» от утечки данных?

Реальность такова, что более 60% малых предприятий вынуждены навсегда закрыть свои двери в течение шести месяцев после кибератаки.

Даже если все ваши данные «зарезервированы» и «восстановлены», вы все равно столкнетесь с серьезным ущербом, который может разрушить ваш бизнес в финансовом отношении.

(Источник изображения)

И, даже если вы сможете заплатить штрафы и остаться открытыми, может не хватить бизнеса, чтобы продолжать в том же духе. Исследования показывают, что розничные продавцы, подвергшиеся кибератаке, уступают более чем на 15% даже через три года после первоначального инцидента. Крупные компании, такие как Target, чье восприятие потребителей упало примерно на 54% за год после их печально известной утечки данных в 2013 году, испытывают проблемы с восстановлением.

Таким образом, в то время как некоторые крупные розничные продавцы и известные бренды могут восстановиться после утечки данных, вашему малому бизнесу, вероятно, не так повезет.

Чрезмерная зависимость от мифа о том, что «нечего скрывать»

Многие компании ошибочно полагают, что утечка данных не станет серьезной проблемой, поскольку им «нечего скрывать».

Тот факт, что у вас нет скандальных электронных писем или теневых бэкдоров, не означает, что вы не станете мишенью и серьезно не пострадаете от кибератаки. Никто не застрахован ни от киберпреступлений, ни от их последствий. Но самое главное, что «нечего скрывать» — это миф.

Используете те же пароли для бизнес-аккаунтов, что и для личных? Сохранили ли вы информацию о своей кредитной карте, чтобы ускорить оформление заказа? Предварительно заполнили личную контактную информацию, например, домашний адрес и номер телефона? А как насчет синхронизированных устройств, отчетов компании, налогов, счетов и многого другого?

Игнорируя безопасность VoIP, вы также добровольно подвергаете личную информацию и данные своих клиентов риску кражи или огласки. Это повредит как доверию потребителей к вашему бренду, так и карманам вашей компании (привет, судебные иски!)

Активное участие в обеспечении безопасности VoIP и осознание того, что это серьезная угроза, обезопасит вас, ваших сотрудников и клиентов.

Является ли VoIP более безопасным, чем стационарные телефоны?

Да, при правильной настройке VoIP-телефоны, как правило, более безопасны , чем стационарные.

Чтобы лучше понять ответ, рассмотрите различия в том, как виртуальные и стационарные телефоны передают и хранят данные.

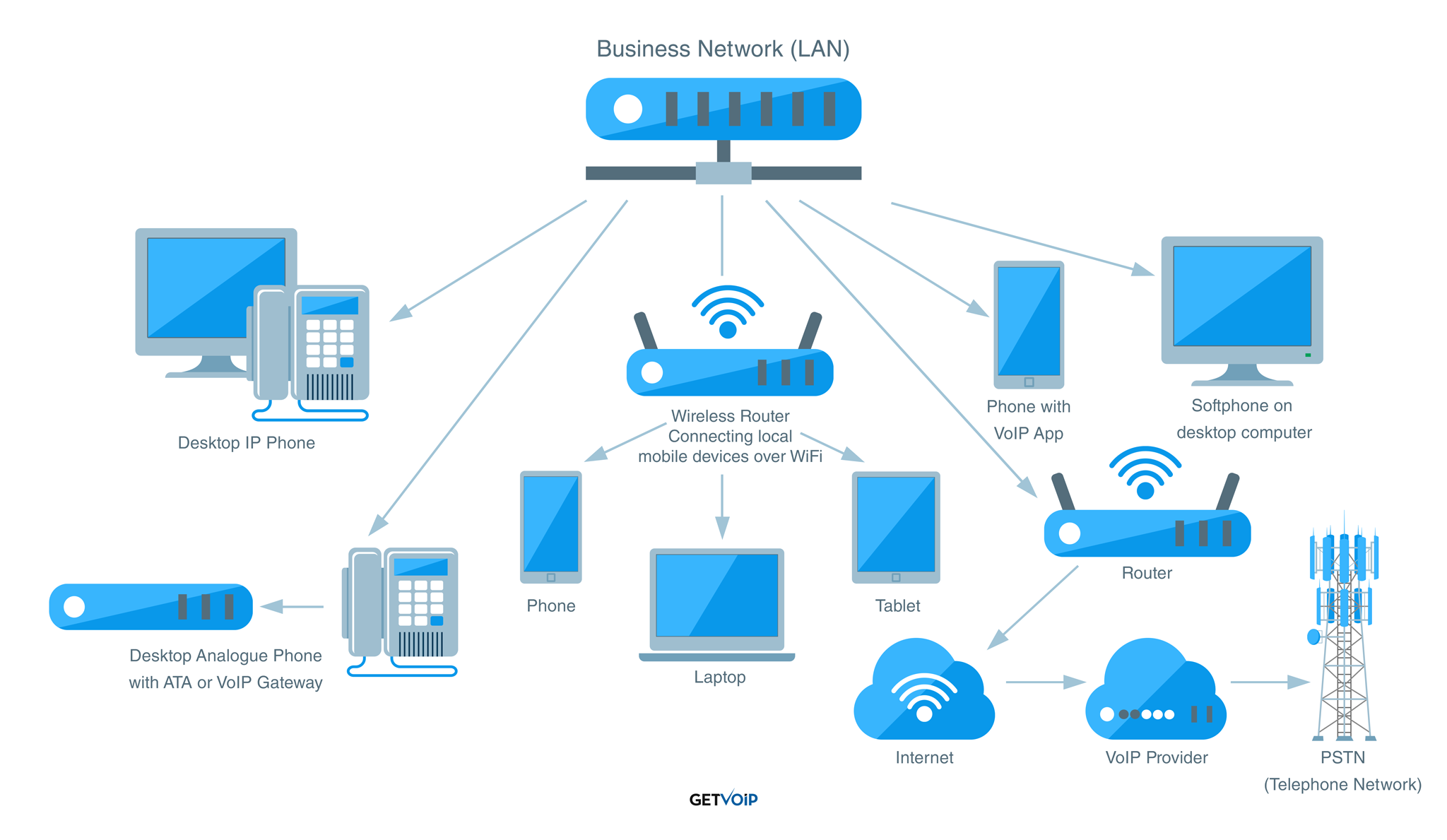

Традиционные аналоговые телефоны совершают и принимают вызовы через сеть PSTN, состоящую из медных проводов и оптоволоконных кабелей. Другими словами, между вызывающим абонентом и получателем существует физическая связь (показана на диаграмме ниже).

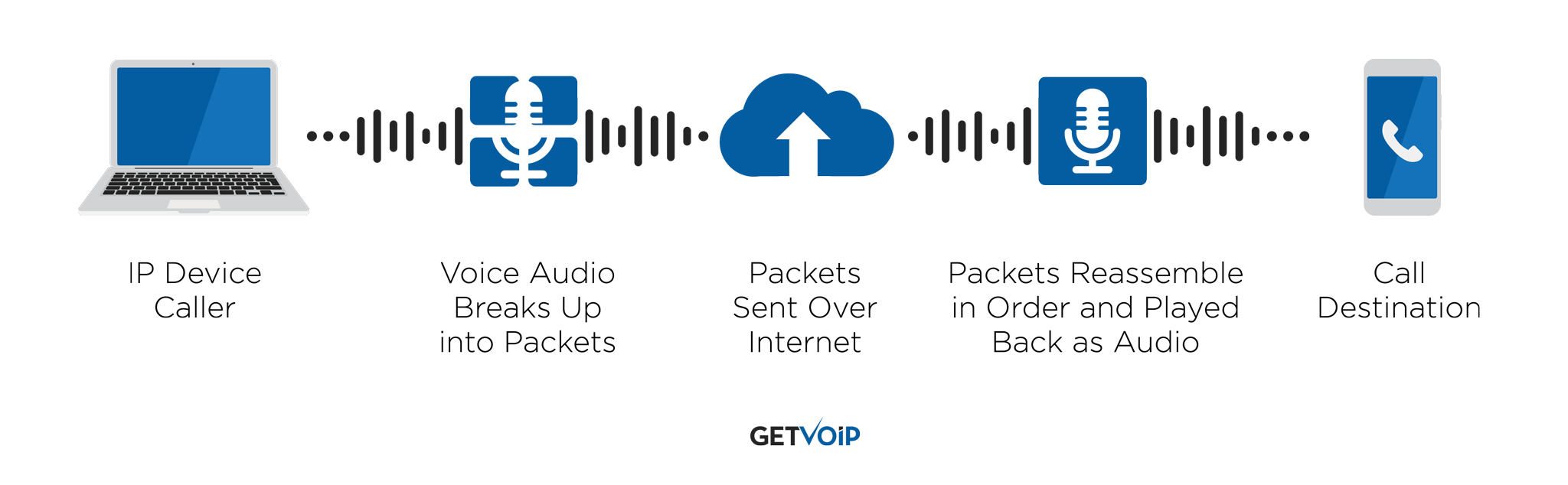

VoIP передает данные через Интернет, совершая цифровые звонки посредством коммутации пакетов.

При коммутации пакетов голосовые данные разбиваются на более мелкие пакеты, которые затем отправляются через интернет-соединение на принимающий конец линии. Там они снова подключаются и успешно передают голосовые данные (обозначены на диаграмме ниже).

Чтобы получить доступ к стационарным телефонам, перехватчики взламывают провода/кабели (т.н. «прослушка»). Защита от этого на стационарных телефонах не только сложнее, чем с VoIP, но и намного дороже.

Безопасность стационарных телефонов сильно ограничена из-за отсутствия технологий и возможностей мониторинга, которых в системах VoIP в избытке.

Таким образом, хотя на бумаге стационарные телефоны могут показаться более безопасными, системы VoIP на самом деле предлагают более высокий общий уровень безопасности, если вы используете предоставляемые ими инструменты, такие как шифрование VoIP.

Что такое шифрование VoIP и чем отличается безопасность?

Шифрование VoIP — это процесс скремблирования пакетов голосовых данных в нечитаемую мешанину во время их передачи, что предотвращает их перехват или расшифровку хакерами.

Даже если хакер каким-то образом перехватит звонок, шифрование гарантирует, что он не сможет разобраться в том, что обнаружит.

Чтобы понять, как работает шифрование, нам нужно более подробно рассмотреть процесс передачи.

Когда пакеты голосовых данных передаются от отправителя к получателю, они используют транспортный IP-протокол, называемый SRTP (безопасный транспортный протокол в реальном времени). аутентификация сообщений и предлагает дополнительную защиту от потенциальных атак воспроизведения.

В дополнение к SRTP провайдеры VoIP используют другую форму шифрования, называемую безопасностью транспортного уровня (TLS) или SIP через TLS, для защиты дополнительной информации о звонках.

TLS шифрует такие данные, как номера телефонов, имена вызывающих абонентов, имена пользователей и многое другое. Он также работает, чтобы остановить фальсификацию сообщений и прослушивание звонков.

Помните, что качественные поставщики должны предлагать как TLS, так и AES-шифрование.

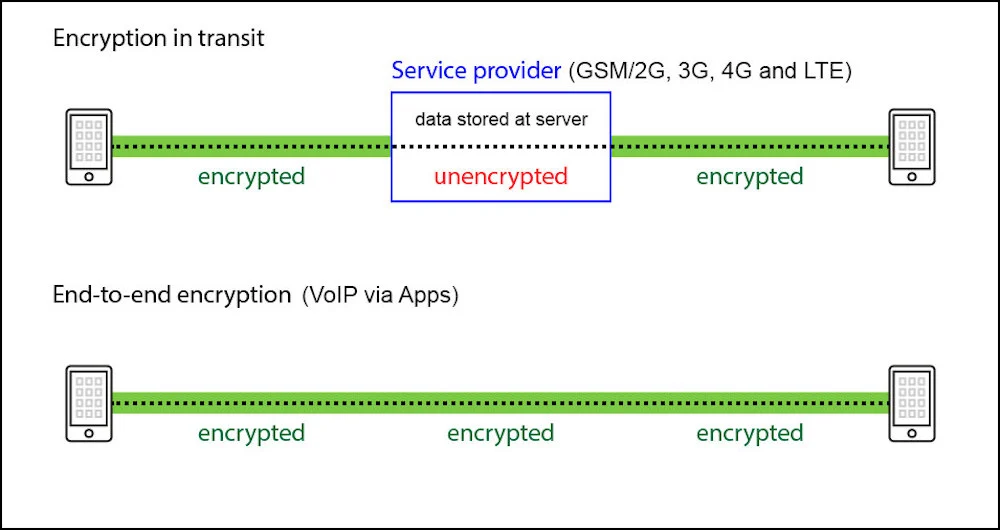

Что такое сквозное шифрование?

Вы, наверное, часто слышали термин «сквозное шифрование», когда изучали безопасность VoIP.

Стандартное шифрование TLS включает только шифрование клиент-сервер или C2S.

Если хакер взломает сервер C2S, он получит доступ ко всем данным вашей сети и коммуникациям. Доступ к серверу C2S означает, что хакеры могут прослушивать и записывать звонки, манипулировать файлами при их передаче и просматривать всю историю сообщений вашей компании.

Сквозное шифрование (E2EE) напрямую шифрует связь между пользователями, а это означает, что единственными людьми, которые смогут получить доступ к звонкам и сообщениям, являются отправители и получатели. Когда вы совершаете вызов, пакеты данных на вашем конце шифруются при отправке и расшифровываются только после того, как они достигают получателя.

Серверы, интернет-провайдеры, хакеры и операторы связи не смогут получить доступ к вашим сообщениям, если они зашифрованы сквозным шифрованием.

Убедитесь, что вы включили сквозное шифрование, прежде чем начинать связь в вашей системе VoIP. Некоторые провайдеры, например Skype , не используют сквозное шифрование по умолчанию, что делает вас уязвимым для хакеров и атак.

Типы угроз безопасности VoIP и способы их предотвращения

Ни одно устройство — будь то ваш смартфон, софтфон или настольный IP-телефон — не может быть защищено на 100 % от всех угроз безопасности.

Но, выявляя наиболее распространенные уязвимости VoIP и работая над их предотвращением и реагированием на них, вы можете гарантировать, что они не разрушат ваш бизнес. Софтфоны и смарт-устройства представляют потенциальную уязвимость для VoIP.

Ниже мы описали наиболее распространенные риски безопасности VoIP, а также советы о том, как не дать им разрушить ваш бизнес.

Перехват пакетов и атаки черной дыры

Одна из наиболее распространенных атак VoIP называется перехватом пакетов, что позволяет хакерам красть и регистрировать незашифрованную информацию, содержащуюся в пакетах голосовых данных, пока они находятся в пути.

Потеря пакетов , когда пакеты голосовых данных не достигают места назначения, вызвана анализаторами пакетов, стремящимися украсть информацию и замедлить обслуживание с помощью атаки с отбрасыванием пакетов (иногда называемой атакой черной дыры). Эти анализаторы пакетов намеренно отбрасывают пакеты в потоки данных путем получение контроля над вашим маршрутизатором, что приводит к значительному замедлению работы сети или полной потере сетевого соединения.

Анализ пакетов также позволяет хакерам легко перехватывать имена пользователей, пароли и другие конфиденциальные данные.

Чтобы сделать ваши интернет-линии более безопасными, используйте надежный вариант VoIP VPN или виртуальную частную сеть для отправки информации. Это требует некоторого времени для настройки и запуска, но гарантирует безопасность информации.

Пользователи также могут защититься от перехвата пакетов и атак черной дыры, обеспечив сквозное шифрование всех данных и последовательный мониторинг сети, который будет мгновенно предупреждать пользователей о подозрительных попытках входа в систему, незнакомых устройствах и многом другом.

DDoS-атаки

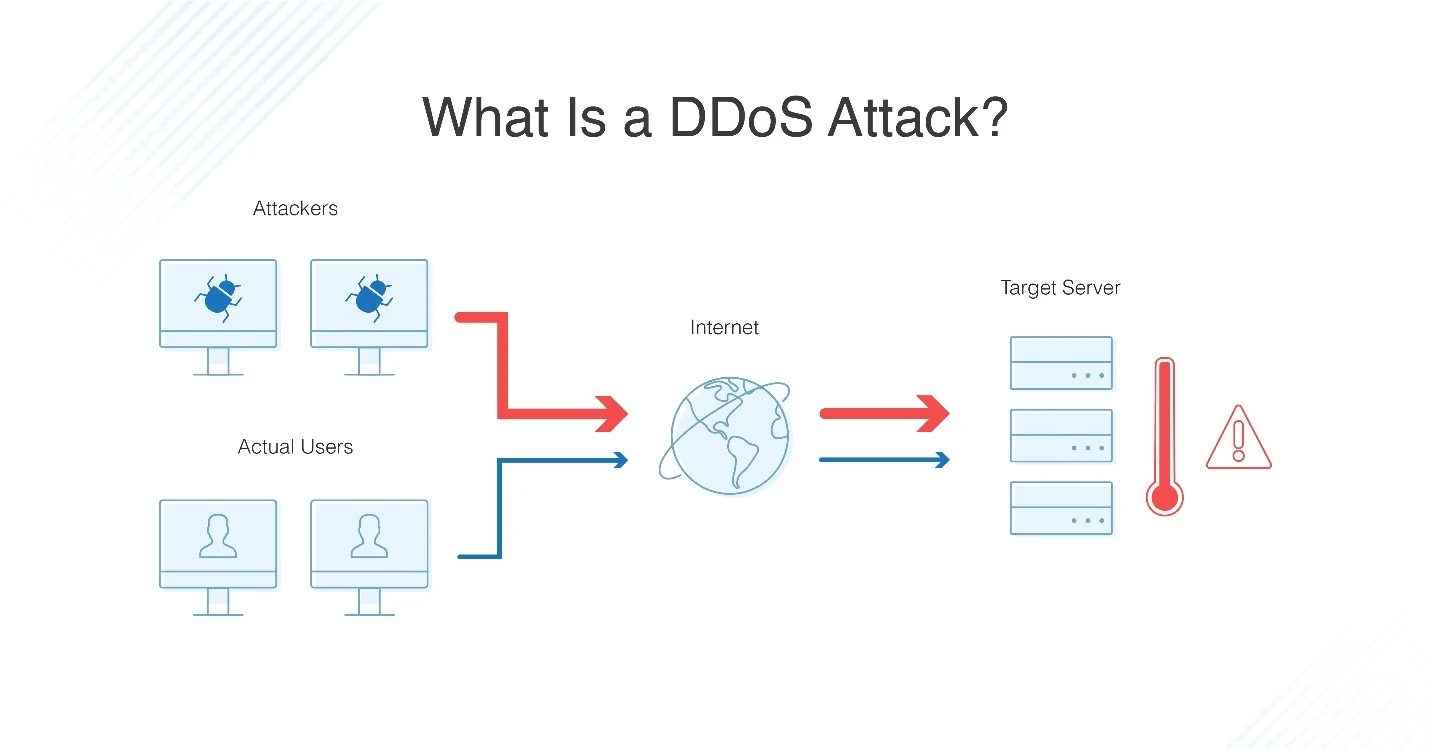

DDoS-атаки ( распределенный отказ в обслуживании ), как следует из названия, делают невозможным использование предприятиями собственных услуг VoIP путем преднамеренного перегрузки серверов.

Обычно эти DDoS вызываются сетью ботнетов, которые представляют собой удаленно управляемые компьютеры/боты, которыми манипулируют хакеры. Эти «компьютеры-зомби» наводняют сети, веб-сайты и серверы гораздо большим количеством данных или запросов на подключение, чем они могут обработать, что делает услуги VoIP неработоспособными.

Общие признаки DDoS-атаки включают в себя:

- Необычные и продолжительные скачки пропускной способности

- 503 Ответы об ошибках HTTP

- Замедленное обслуживание

- Внезапный всплеск трафика с похожих устройств, IP-адресов или местоположений.

Чтобы смягчить DDoS-атаки, используйте отдельное выделенное подключение к Интернету только для VoIP. VLAN (виртуальные локальные сети), специально предназначенные для VoIP-трафика, являются здесь отличным вариантом, в немалой степени потому, что они значительно облегчают распознавание несанкционированных или незнакомых потоков данных. Для пользователей VoIP, совместно использующих глобальную сеть (WAN), управляемое шифрование является лучшим способом защиты от DDoS-атак.

Вишинг

Вишинг — это фишинг на основе VoIP, означающий, что хакер делает вид, что звонит вам с доверенного телефонного номера или источника с целью заставить вас раскрыть им конфиденциальную информацию, такую как пароли, номера кредитных карт и т. д.

Подделка идентификатора вызывающего абонента — процесс, при котором эти хакеры делают имена и номера, которые появляются в вашем идентификаторе вызывающего абонента, реальными — намеренно сбивает с толку потенциальных жертв. Может показаться, что эти хакеры звонят с номера телефона вашего банка, утверждая, что ваша учетная запись была скомпрометирована, и запрашивая ваш пароль, чтобы они могли немедленно защитить его.

Чтобы предотвратить вишинг, целевые агентства должны проверять все телефонные запросы, даже если кажется, что они исходят от ИТ-отдела организации. Агенты также должны быть обучены отказываться раскрывать конфиденциальную информацию без разрешения руководителя.

К вероятным признакам атаки вишинга относятся:

- Крайняя срочность/напористость со стороны человека на другом конце линии

- Хакер продолжает требовать, чтобы вы подтвердили информацию, предоставив ее

- Неожиданные звонки с известных номеров или хорошо зарекомендовавших себя компаний

- Короткие и необычные телефонные номера при проверке вызовов Отображение идентификатора вызывающего абонента

Чтобы предотвратить вишинг-атаки:

- Избегайте предоставления информации по телефону лицам, выдающим себя за сотрудников IRS, Medicare или Social Security (они не инициируют контакт)

- Присоединяйтесь к реестру «Не звонить»

- Не отвечайте на голосовые подсказки с помощью голосовых ответов или тональных сигналов

Вредоносное ПО и вирусы

(Источник изображения)

Вредоносные программы и вирусы влияют на интернет-приложения, такие как VoIP, создавая множество проблем с сетевой безопасностью. Эти вредоносные программы специально потребляют полосу пропускания сети и увеличивают перегрузку сигнала, что приводит к нарушению сигнала для ваших вызовов VoIP. Они также повреждают данные, передаваемые по вашей сети, что означает потерю пакетов.

Вредоносные программы и вирусы наносят большой ущерб сами по себе, но они также способствуют будущим уязвимостям, создавая троянские бэкдоры.

Эти бэкдоры оставляют бреши в вашей безопасности, которые будущие хакеры используют для взлома или кражи информации, передаваемой в ваших звонках.

Чтобы предотвратить вредоносные программы и вирусы, используйте меры безопасности данных, такие как шифрование, и регулярно проверяйте сеть на предмет заражения. Некоторые маршрутизаторы активно блокируют вредоносное ПО, вплоть до блокировки опасных сайтов в вашей сети.

Прежде всего, внедрите совместимые с VoIP программные и аппаратные брандмауэры, которые сканируют информацию, чтобы убедиться в ее безопасности.

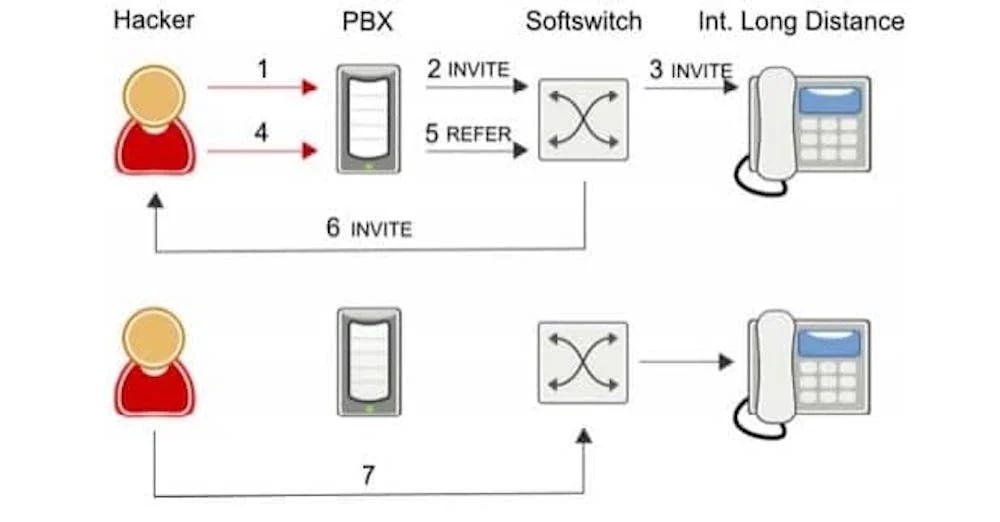

Фрикерская атака

Атака фрикинга — это тип мошенничества, при котором хакеры взламывают вашу систему VoIP, чтобы совершать междугородние звонки, менять тарифные планы, пополнять счет и совершать любые дополнительные телефонные звонки — и все это за ваши деньги.

Эти хакеры также могут украсть вашу сохраненную платежную информацию, получить доступ к вашей голосовой почте и даже перенастроить стратегии переадресации и маршрутизации вызовов.

Они делают это, звоня в вашу телефонную систему и вводя PIN-код для доступа к внешней линии, что позволяет им совершать звонки и взимать плату за них с вас.

Если вы заметили внезапное увеличение ваших телефонных счетов, чрезмерное количество неизвестных номеров в истории звонков или звонки, сделанные в нерабочее время, возможно, вы стали жертвой фрикерской атаки.

Лучший способ предотвратить фрикинг — зашифровать все SIP-транки, часто менять пароли учетных записей, приобретать программное обеспечение для защиты от программ-вымогателей и, по возможности, избегать сохранения платежной информации в системе.

ПЛЕВАТЬ

SPIT, или спам по IP-телефонии, аналогичен попыткам фишинга и другому спаму в электронных письмах.

SPIT содержит предварительно записанные сообщения, которые отправляются по телефонным системам VoIP. Эти звонки в основном мешают вашим виртуальным телефонным номерам , но спам несет в себе и другие риски, такие как вирусы, вредоносное ПО и другие вредоносные атаки.

Надежное решение VoIP помогает гарантировать, что спам не нанесет ущерба вашей телефонной системе.

Невозможно полностью предотвратить SPIT, но наличие брандмауэра помогает идентифицировать спам, когда он приходит, и контролирует его, чтобы он не перегружал вашу систему.

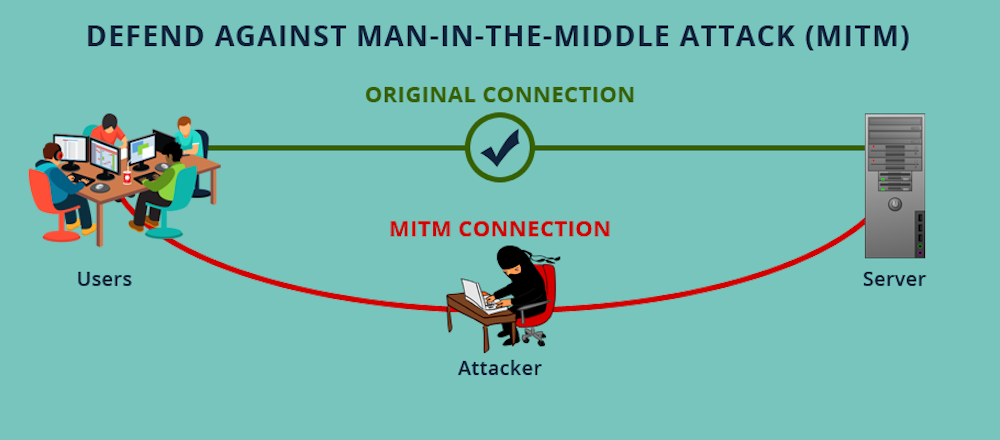

Атаки «человек посередине»

Как следует из названия, атаки «человек посередине» происходят, когда хакер внедряется между вашей сетью VoIP и предполагаемым пунктом назначения вызова.

Обычно это происходит в общедоступных и незащищенных сетях Wi-Fi. Хакеры могут легко перехватить вызов и вместо этого перенаправить его через свои собственные серверы, где они могут легко заразить его шпионским ПО, вредоносным ПО и вирусами.

Реальная проблема с этими атаками заключается в том, что их довольно сложно обнаружить, и даже такие методы, как обнаружение несанкционированного доступа или попытки аутентификации, не всегда работают.

Помимо отказа от общедоступной сети Wi-Fi, пользователи могут предотвратить атаки «человек посередине», установив надежное шифрование WAP/WEP в точках доступа, улучшив учетные данные для входа в маршрутизатор, используя VPN и т. д.

Мошенничество с телефонными звонками

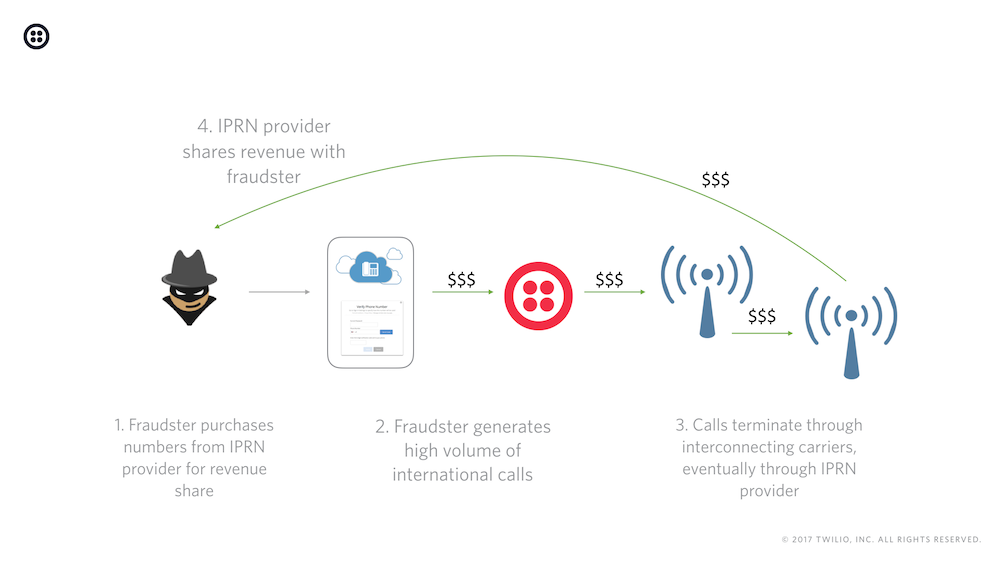

Toll Fraud чем-то похож на фрикерскую атаку, но здесь хакеры намеренно совершают чрезмерное количество международных звонков с вашей служебной телефонной системы, чтобы получить часть дохода от звонков для себя.

Иногда известный как мошенничество с международным распределением доходов (IRSF), он ежегодно обходится предприятиям примерно в 10 миллиардов долларов .

Но как эти хакеры на самом деле зарабатывают деньги?

Поставщики международных номеров с повышенным тарифом (IPRN) покупают и перепродают телефонные номера у групп операторов связи или регулирующих органов страны. Затем хакеры генерируют большое количество международных звонков через эти номера, получая свою долю через IPRN.

Чтобы предотвратить мошенничество с телефонными звонками, включите двухфакторную аутентификацию в своих учетных записях, ограничьте географические разрешения, разрешив пользователям связываться только с определенными странами, и установите ограничения скорости для таких вещей, как одновременные звонки и продолжительность звонка.

Подделка вызова

Фальсификация звонков может быть не такой серьезной кибератакой, как некоторые другие в этом списке, но она все же серьезно ограничивает возможности ведения бизнеса.

Фальсификация вызова — это когда хакер вводит дополнительные шумовые пакеты в поток вызова, мгновенно ухудшая качество вызова и заставляя обе стороны повесить трубку. Эти хакеры также могут препятствовать доставке пакетов по назначению, что приводит к неравномерному, искаженному обслуживанию и длительным периодам молчания.

Чтобы предотвратить это, включите сквозное шифрование, используйте TLS для аутентификации пакетов данных и используйте программное обеспечение для обнаружения конечных точек.

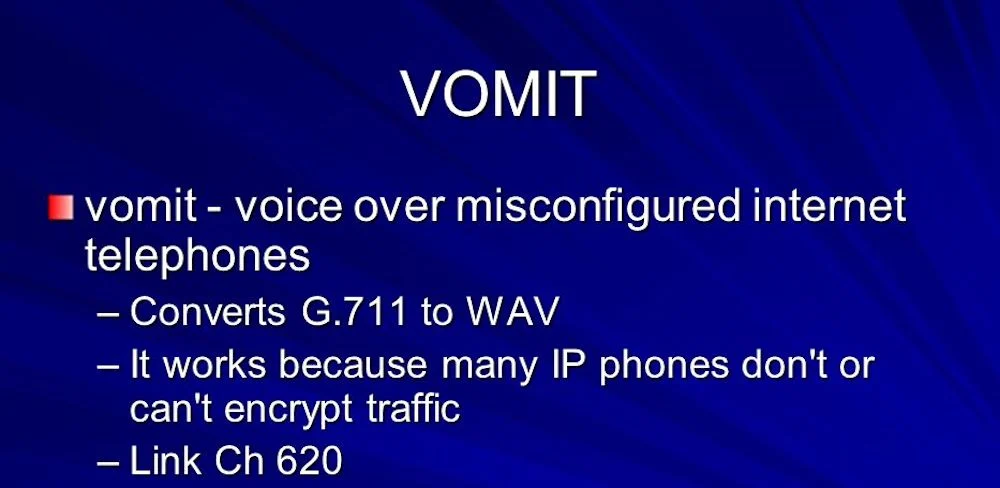

РВОТА

Передача голоса по неправильно настроенным интернет-телефонам, или VOMIT (грубо, как мы знаем), — это инструмент для взлома VoIP, который на самом деле преобразует разговоры в файлы, которые можно воспроизводить где угодно, что позволяет легко перекачивать информацию из вашей телефонной системы предприятия.

Этот тип прослушивания не только берет данные из вашей системы, но также помогает злоумышленнику собирать бизнес-данные, такие как источник вызова, пароли, имена пользователей, номера телефонов и банковская информация.

Чтобы предотвратить VOMIT, используйте облачного провайдера VoIP, который шифрует вызовы перед их отправкой.

Это особенно полезно для медицинских компаний, которым требуется шифрование VoIP, чтобы сделать систему совместимой с HIPAA и HITECH . Следуйте рекомендациям провайдеров VoIP, чтобы ваша система оставалась совместимой с современной коммуникационной инфраструктурой, и создайте частную сеть PBX, так как она гораздо более безопасна, чем общедоступная сеть.

Как узнать, безопасен ли ваш VoIP-провайдер

Теперь, когда вы знаете о рисках, на которые следует обратить внимание, вам нужно убедиться, что вы выбрали высококачественного провайдера VoIP, который так же серьезно, как и вы, серьезно относится к безопасности и конфиденциальности пользователей.

Приведенный ниже список вопросов поможет вам определить стратегии и уровни безопасности облачной системы связи.

Когда вы разговариваете со своим провайдером VoIP, задайте ему следующие вопросы:

- Каково гарантированное время безотказной работы и что вы делаете, чтобы минимизировать время простоя?

Ищите время безотказной работы не менее 99,99% — и получите его в письменном виде. Вы также должны взглянуть на страницу состояния провайдера, которая показывает вам исторические сбои системы, проблемы с сетью, обновления системы и другие инциденты.

- Сколько времени вам потребуется, чтобы отреагировать на нарушение безопасности, и сколько времени потребуется, чтобы восстановить безопасный сервис?

Убедитесь, что у вас есть четкое представление о том, как именно провайдер реагирует на такие угрозы, как попытка прослушивания или DDoS-атака. Какие профилактические меры они принимают? Например, отправляют ли они вам оповещения в режиме реального времени в случае подозрительного входа в систему или необычной активности? Как часто они делают резервную копию ваших данных, чтобы у вас была их копия в случае крупной атаки? Сколько времени займет восстановление вашего сервиса? Сколько времени им требуется, чтобы отреагировать на атаку?

- Соответствуете ли вы GDPR, HIPAA и PCI? Какие еще сертификаты безопасности у вас есть? SOC (Соответствие сервисной организации) 2 Соответствие требованиям является одним из основных обязательных требований. Он был создан Американским институтом CPA для четкого определения критериев безопасного управления данными. Он состоит из 5 основных компонентов: безопасность, целостность обработки, конфиденциальность, доступность и конфиденциальность. Соответствие PCI (индустрия платежных карт) требуется для любого бизнеса, который принимает платежи с помощью карт. Это гарантирует, что провайдер использует безопасные VLAN, требует частого тестирования на проникновение для защиты вашего IP-адреса и поддерживает вашу систему в актуальном состоянии. Соответствие требованиям HIPAA гарантирует, что данные о здоровье пациента должным образом защищены, независимо от того, хранятся ли они на облачной платформе. или в отношении записи звонков и голосовой почты. Компании также должны иметь сертификацию ISO/IEC 20071, которая гарантирует наличие у провайдера надежных и актуальных средств контроля безопасности.

- Как вы физически защищаете свои серверы и какие дополнительные меры вы принимаете для снижения рисков безопасности, таких как DNS-атаки, фишинг, мошенничество с междугородной связью и т. д.?

- Если ваше программное обеспечение использует сторонние приложения или службы, как вы гарантируете, что они соблюдают необходимые протоколы безопасности?

- Как вы шифруете свои данные и влияет ли это шифрование на качество связи?

- Какая поддержка клиентов доступна и каковы часы работы службы поддержки? (Телефон, онлайн-чат, электронная почта и т. д.)

Рекомендации по обеспечению безопасности VoIP для ИТ-руководителей

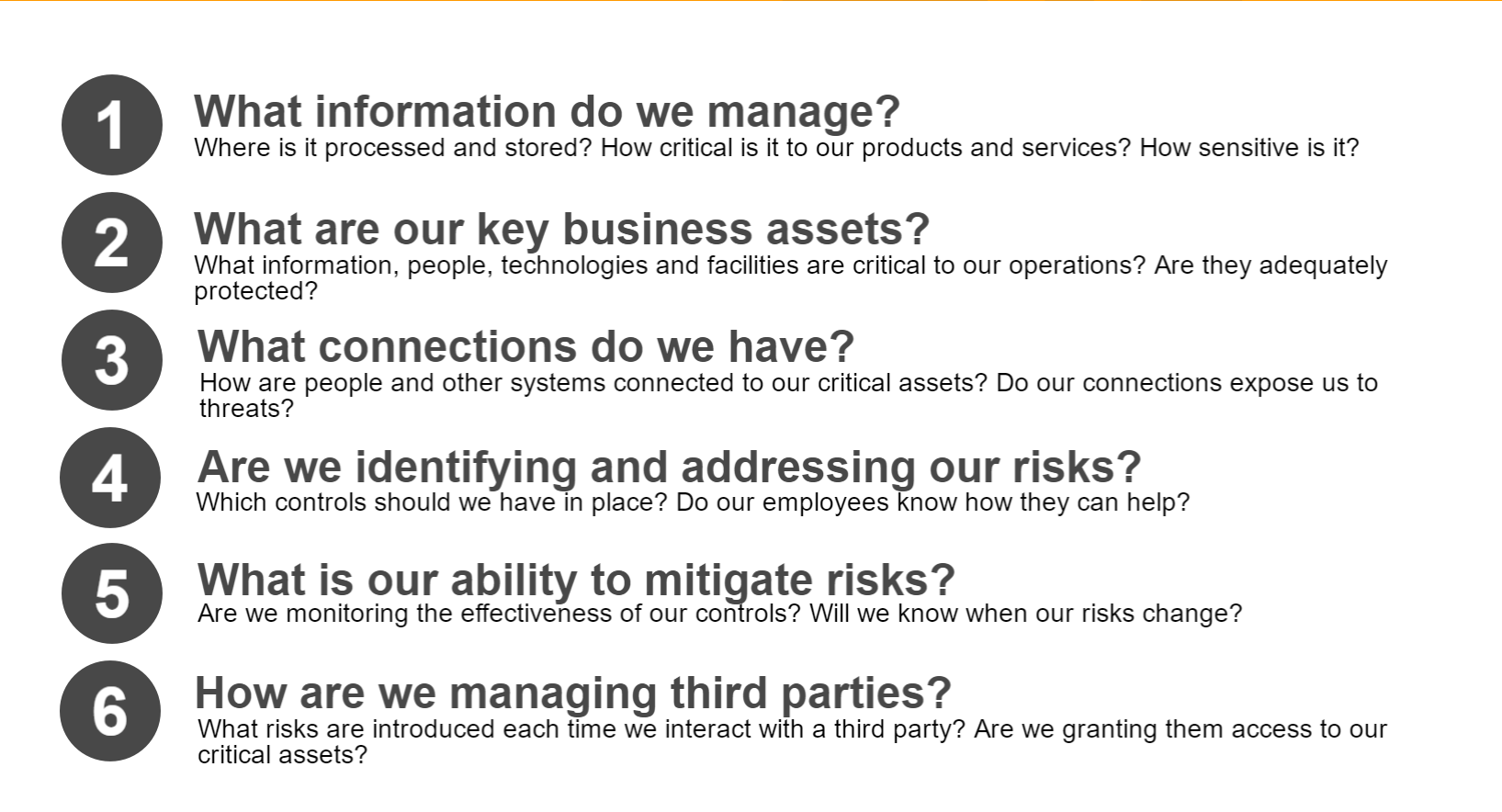

Прежде чем приступить к смягчению последствий и превентивным мерам, ИТ-руководители должны задать себе следующие вопросы:

После того, как вы провели самооценку, вот несколько общих рекомендаций по безопасности VOIP, которым должен следовать каждый.

Внедрите политику надежных паролей

Это может показаться очевидным, но атаки грубой силы (где хакеры пытаются угадать ваши пароли) стоят за огромным процентом утечек данных.

Для достижения наилучших результатов скажите сотрудникам менять свои пароли не реже одного раза в две недели, убедитесь, что они не используют одни и те же пароли для нескольких учетных записей, и проинструктируйте их избегать использования какой-либо личной или общедоступной информации (номер улицы, имя домашнего животного и т. д.). .) в рабочих паролях.

Избегайте использования общедоступного Wi-Fi

Публичный Wi-Fi является питательной средой для хакеров, поскольку вредоносные программы и другие вирусы могут легко распространяться по незащищенной сети.

Скажите членам команды никогда не использовать незащищенный Wi-Fi на рабочих устройствах.

Проводите частые проверки безопасности

Даже простое нарушение сетевой безопасности оказывает серьезное влияние на качество и безопасность вызовов VoIP. В идеале оценки безопасности должны выполняться независимыми и проверенными агентствами безопасности, чтобы ничего не упустить из виду и принять надлежащие превентивные меры.

Ключевые факторы независимой оценки безопасности включают:

- Оценка шлюза — VoIP передается на линии PSTN через шлюзы VoIP, и на этих конечных точках, а также на других конечных точках в вашей сети должны быть предусмотрены механизмы защиты.

- Конфигурация брандмауэра. Ваш брандмауэр должен защищать от киберпреступников и обеспечивать беспрепятственную передачу отправляемых вами пакетов данных.

- Моделирование кибератак — они выполняются, чтобы помочь вашей организации оценить свои уязвимости и улучшить обнаружение вторжений.

- Сканирование безопасности на основе приложений . Средняя бизнес-сеть использует несколько приложений для различных функций, и каждое из них необходимо сканировать на наличие проблем.

- Процедуры установки исправлений. Следует также оценить процедуры установки исправлений, чтобы определить, есть ли в программном/аппаратном обеспечении слабые места, которые могут быть использованы.

Защита BYOD/мобильных устройств

Мобильные приложения VoIP идеально подходят для офисов с удаленными/смешанными командами, часто в должным образом защищенных сетях.

Однако, если мобильное устройство или устройство BYOD используется через общедоступный Wi-Fi для VoIP, они очень уязвимы для киберпреступников из-за незащищенных беспроводных соединений 802.11x.

Чтобы предотвратить это, включите сквозное шифрование и защитите точки беспроводного доступа с помощью более безопасных протоколов, чем 802.11x. К ним относится WPA, использующий шифрование для защиты подключенных устройств.

Кроме того, пограничный контроллер сеанса помогает удаленным сотрудникам подключаться к магистралям SIP, анализируя весь входящий и исходящий трафик VoIP на наличие уязвимостей и атак.

Запускайте согласованные обновления программного обеспечения и системы

Несмотря на то, что многие провайдеры VoIP запускают автоматические обновления программного обеспечения, все же рекомендуется убедиться, что вы используете последнюю версию всех ваших инструментов для делового общения.

Эти обновления не просто улучшают функции и улучшают взаимодействие с пользователем. Они также содержат важные обновления безопасности и средства защиты от вирусов и вредоносных программ, о существовании которых вы даже не подозревали.

Кроме того, они часто внедряют технологии для исправления потери пакетов и устранения слабых мест.

Для большинства телефонов VoIP простой протокол передачи файлов (TFTP) является основной системой для доставки исправлений безопасности. К сожалению, это представляет собой уязвимость системы безопасности, поскольку любой хакер может ввести в систему простой файл, который раскрывает уязвимости и обеспечивает точку входа в сеть.

Чтобы предотвратить это, должны быть приняты меры безопасности для защиты оборудования от мошеннических исправлений, а телефоны VoIP должны регулярно устанавливаться исправлениями ИТ-персоналом, чтобы предотвратить использование любых уязвимостей.

Самые безопасные и зашифрованные провайдеры VoIP

Когда дело доходит до безопасности и особенно шифрования, не все провайдеры VoIP созданы равными.

Поставщики, предлагающие шифрование и превосходные функции безопасности, перечислены в таблице ниже.

| Провайдер | 8×8 | КольцоЦентральное | Nextiva | Вонаж | Перейти |

| Время безотказной работы | 99,9999% | 99,999% | 99,999% | 99,999% | 99,999% |

| Сквозное шифрование | ✓ | ✓ | ✓ | ✓ | ✓ |

| Часы поддержки | Телефон: Понедельник-суббота, 6:00-18:00 Поддержка в чате: 24/7 | Телефон: с 5:00 до 18:00 с понедельника по пятницу. Поддержка в чате: 24/7 | Телефон: с 5:00 до 18:00 с понедельника по пятницу. Поддержка в чате: 24/7 | Телефон: 24/7 Поддержка в чате: 24/7 | |

| Соответствие HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| Сертификация ISO-27001 и соответствие SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| Независимый аудит безопасности | Ежегодно | Ежегодно | Регулярное тестирование на проникновение | Независимые проверки безопасности, частота неизвестна | Ежегодно |

| Дополнительная информация | Наш обзор 8×8 | Наш обзор RingCentral | Наш обзор Nextiva | Наш обзор Vonage | Наш обзор GoToConnect |

Чтобы узнать больше о провайдерах VoIP с шифрованием, упомянутых здесь, а также о других решениях для делового общения, ознакомьтесь с нашей интерактивной таблицей лучших программ VoIP для бизнеса .

Часто задаваемые вопросы о безопасности VoIP

Ниже мы ответили на некоторые из наиболее распространенных вопросов безопасности VoIP.