Угроза программ-вымогателей: заплатите, если хотите снова увидеть свои файлы

Опубликовано: 2017-06-07Вы должны были бы жить под скалой, чтобы не знать об атаке программы-вымогателя WannaCry, которая произошла в начале этого года. Но, с другой стороны, вы также должны были бы жить под скалой, чтобы WannaCry все еще была в центре вашего внимания.

Мы живем в мире, где информация постоянно течет, а о новых событиях по всему миру узнают за считанные минуты. Так что было бы совершенно нормально, если бы большинство забыло об этой массированной атаке. Тем не менее, было бы также неразумно полностью забывать о WannaCry и концепции программ-вымогателей, потому что это определенно была не первая атака и не будет последней.

Поскольку киберпреступники могут нацелиться на одну из самых широко используемых операционных систем и поставить на колени 230 000 компьютеров и связанных с ними предприятий, программы-вымогатели представляют собой очень реальную угрозу, и о ней нельзя забывать.

Что такое программы-вымогатели?

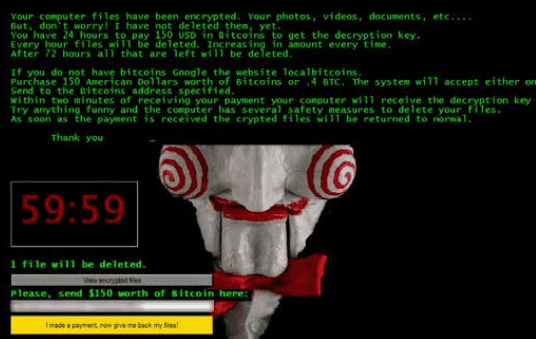

Что ж, есть вероятность, что на данный момент большинство знает, что такое программа-вымогатель. Но если нет, самое время научиться. Сама концепция довольно проста и почти не требует пояснений со словом «выкуп» прямо в названии. По сути, программы-вымогатели похожи на захват файлов и информации на вашем компьютере в заложниках, а затем требуют выкуп за освобождение заложника. Но, чтобы быть еще более ясным, давайте уберем техническое определение.

Программа-вымогатель — это «семейство компьютерных ошибок» или вредоносное программное обеспечение для атаки, которое по существу блокирует зараженное устройство, шифруя все файлы и требуя определенного «ключа шифрования» для его разблокировки. Теперь это не только влияет на ваш старый настольный компьютер, но может даже повлиять на ваш мобильный телефон, планшет или сервер.

После того как конечное устройство зашифровано, владелец или пользователь устройства не может получить доступ ни к каким файлам или функциям на этом устройстве. Чтобы восстановить доступ к этому устройству, пользователь должен заплатить «выкуп», некоторую сумму, чтобы снова получить доступ к своим файлам и устройству.

Так что, без сомнения, самый простой способ понять концепцию — это то, что кто-то держит в заложниках ваши файлы или все устройство. Если вы не заплатите, вы никогда больше не увидите эти фотографии вашего ребенка или, что более важно, эти невероятно конфиденциальные документы, связанные с бизнесом.

Насколько велика угроза?

Всего за несколько месяцев до масштабной атаки WannaCry IBM Security выпустила отчет, в котором подробно рассматривается состояние и будущее атак программ-вымогателей. В отчете «Программы-вымогатели: как потребители и компании оценивают свои данные» IBM Security выделила некоторые пугающие сведения, связанные с угрозой программ-вымогателей.

Сразу же самое большое открытие заключается в том, что число программ-вымогателей растет. Хотя первоначальная концепция восходит к 1989 году, когда дискета с «кодом блокировки» была отправлена по почте жертвам, IBM Security отметила, что атаки программ-вымогателей становятся все более безудержными с 2014 года.

Фактически, они отметили, что «эта концепция набрала «огромный импульс» благодаря улучшенным возможностям шифрования, используемым киберпреступниками, и растущему использованию криптовалюты, такой как биткойн», или базовой технологии блокчейна. Но одноэтапные «атаки программ-вымогателей в 2016 году увеличились в четыре раза, в среднем 4000 атак в день».

ФБР даже сообщило еще в 2016 году, что только за первые 3 месяца 2016 года в Соединенных Штатах было совершено более 209 миллионов долларов в виде программ-вымогателей». На самом деле, это «резкое увеличение на 771 процент по сравнению с заявленными 24 миллионами долларов» за весь 2015 год.

По оценкам ФБР, программы-вымогатели в настоящее время находятся на правильном пути, чтобы в 2016 году стать источником дохода для киберпреступников около 1 миллиарда долларов. И, как мы видели в мае 2017 года, ФБР не за горами. Так что да, угроза абсолютно огромная. Мы не говорим о платежах в размере 20 долларов: IBM Security отмечает, что выкупы, как сообщалось, составляли всего 500 долларов, но в некоторых случаях требовались миллионы . В зависимости от вашего бизнеса, конечно, выкуп может быть разным, но он всегда будет больным.

Как это работает?

Теперь, когда у нас есть базовое представление о том, что такое атака программ-вымогателей, и мы знаем, что угроза вполне реальна, следующей частью головоломки будет понимание того, как именно осуществляется этот тип атаки. В конце концов, вы должны знать своего врага, чтобы победить своего врага, и одного только понимания основной причины атак программ-вымогателей может быть достаточно, чтобы предотвратить их.

Как я писал ранее в своем руководстве по сетевой безопасности, здравый смысл — лучшая практика. Никакие системы безопасности, брандмауэры или пограничные контроллеры сеансов не удержат злоумышленника, если кто-то в сети просто широко откроет дверь и впустит злоумышленника. Вот тут-то и появляется концепция «социальной инженерии», которая включает в себя обман и манипулирование людьми. либо делиться конфиденциальной информацией, либо даже разрешать доступ к другим системам с ограниченным доступом.

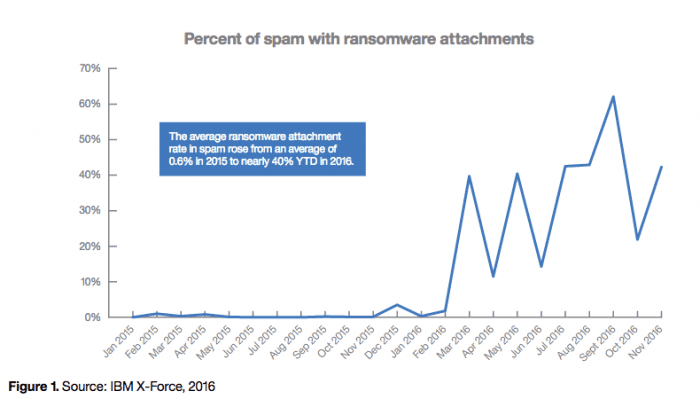

Программы-вымогатели, как и большинство атак вредоносного программного обеспечения, немного похожи на вампиров — их нужно пригласить, чтобы получить доступ. Хотя это не идеальная аналогия, она помогает понять суть. Компьютерный вирус не может просто загрузиться на ваш компьютер без вашего согласия — обычно должна быть точка контакта — наиболее распространенным из них является спам с вложениями, число которых IBM Security также заметила.

Вы помните подозрительное электронное письмо, которое вы получили с этого адреса, похожее на адрес Бекки, но со странным вложением? Не открывайте, не скачивайте вложение, даже не смотрите. По данным IBM, нежелательные электронные письма и спам являются основной причиной проникновения программ-вымогателей в вашу сеть.

Откройте электронное письмо или загрузите вложение, и программа-вымогатель получит доступ к вашему компьютеру. Оттуда это вредоносное ПО может сканировать файловые системы на конечной точке «и находить все места, где жертва хранит файлы, включая теневые копии и файлы резервных копий, а также сетевые репозитории и даже внешние диски, подключенные к конечной точке».

Найдя все, вредоносное ПО может перейти с одного устройства на любое другое в сети, шифрование захватит и заблокирует всю вашу систему или ценную информацию, и теперь вам придется заплатить, чтобы получить ее обратно. Но, это точно не говорит всю историю. На самом деле, согласно данным Malwarebytes Labs, WannaCry даже не начинался с отрывочного вложения электронной почты.

Как WannaCry распространился до сих пор?

В конце концов, 230 000 человек не открыли одно и то же электронное письмо, которое разрешило WannaCry проникнуть на их компьютеры. Опять же, согласно Malwarebytes, идея состоит в том, что для поиска слабых мест в сетях использовалось хитрое программное обеспечение и методы АНБ.

«Этот неприятный червь был распространен с помощью операции, которая выслеживает уязвимые общедоступные порты SMB, а затем использует предполагаемый эксплойт EternalBlue, раскрытый АНБ, чтобы проникнуть в сеть, и (также предполагаемый АНБ) эксплойт DoublePulsar, чтобы обеспечить постоянство и разрешить установку. программы-вымогателя WannaCry».

Теперь, это немного техническое, и если вы хотите углубиться в детали, Malwarebytes отлично справляется со всем. Однако важно отметить, что WannaCry зародился не с электронной почты, так что, хотя это основной источник, он не единственный и не самый опасный. WannaCry был «вампиром», который эволюционировал, чтобы найти свой собственный уникальный путь в дом вместо того, чтобы его нужно было приглашать. О, и WannaCry использовал «вооруженные» эксплойты (материалы EternalBlue и DoublePulsar) от АНБ — это также важно отметить. .

Унифицированные коммуникации и программы-вымогатели

Таким образом, вы можете подумать, что программы-вымогатели можно использовать только для блокировки ваших компьютеров, чтобы предотвратить доступ к файлам и самим устройствам. Что ж, это одна из самых больших проблем, но в постоянно подключенном мире облачных решений это не единственная проблема. На самом деле VoIP и унифицированные коммуникации имеют уникальную угрозу программ-вымогателей.

Только во время WannaCry больницы сообщали, что пострадали не только компьютеры, но и системы телефонии больниц. Этот тип программного обеспечения может распространяться практически на любое подключенное устройство или систему, включая решения для унифицированных коммуникаций, которые мы используем каждый день в нашем бизнесе. Атаки VoIP растут, и каждый стационарный телефон, который вы подключили к своей сети, который не защищен должным образом, позволяет создавать дополнительные точки доступа в вашу сеть. Существуют также атаки Skype и Type, при которых звонящие могут выяснить, что вы печатали, когда разговаривали по телефону, чтобы предоставить им несанкционированный доступ к сети.

Malwarebytes также отмечает, что атака WannaCry использовала определенные протоколы, в частности «протокол SMB». Они объясняют, что SMB используется для передачи файлов между компьютерами, и этот параметр чаще всего включен на устройствах по умолчанию, несмотря на отсутствие необходимости в протоколе. Malwarebytes особо рекомендует пользователям отключать SMB «и другие протоколы связи, если они не используются».

Снизьте риск, защитите свой бизнес

Поэтому, как скажет вам любой эксперт по безопасности, первая и, возможно, самая надежная линия защиты — это просто образование. Если мы знаем, какие потенциальные угрозы скрываются за углом, мы знаем, как эти угрозы проникают в наши сети и как предотвратить заражение этими угрозами наших устройств.

Но недостаточно просто сказать вашей команде не открывать отрывочные электронные письма. Мы все совершаем ошибки, и в конце концов это может быть честная ошибка, которая приводит к массовому заражению. С другой стороны, как мы видели на примере WannaCry, эти атаки программ-вымогателей проникают даже в компьютеры. Так как же нам защититься от такой масштабной угрозы? Есть несколько основных практик, которые мы можем принять во внимание.

- Обновить ВСЕ

Снова и снова я вижу, как люди игнорируют эти предупреждения об обновлениях на своих телефонах и компьютерах, и снова и снова я вижу всплывающие проблемы, которые были решены с помощью этих последних обновлений. Это может раздражать, это может отнять у вас некоторое время в течение дня, но вам необходимо обновить свои устройства. Как бы ни раздражало Microsoft принудительно устанавливать обновления на компьютеры с Windows 10, в этом есть смысл. Если есть брешь в системе безопасности, ее нужно исправить, и эти исправления входят в скучные компьютерные обновления. Черт, сразу после WannaCry Microsoft пошла дальше и исправила Windows XP — в основном заброшенную операционную систему. Хранить. Все. Вверх. К. Дата.

- Резервное копирование ВСЕГО

Есть два типа людей: те, кто создает резервные копии своих данных, и те, у кого не было травмирующего опыта потери данных. Когда ваш бизнес полагается на некоторую критически важную информацию внутри этих систем, чтобы продолжать работу изо дня в день, вы должны делать резервные копии всего. Если программа-вымогатель атакует, и вы не можете подключить свою основную систему к сети, у вас, по крайней мере, есть система безопасности, на которую можно отступить, если ваша резервная копия актуальна и безопасна. Поскольку программы-вымогатели могут переходить с одного устройства на любое другое в той же сети, резервные копии должны храниться в уникальных безопасных местах в безопасных сетях, не связанных с основной сетевой инфраструктурой. О, и данные не резервируются, если они не сохранены в ТРЕХ местах. Избыточность является ключевым моментом.

- Внедрение и поддержка программного обеспечения безопасности

Хотя я уже говорил о программном обеспечении для обеспечения безопасности, стоит упомянуть его снова. Лучше всего начать с использования новейшего антивирусного программного обеспечения и программного обеспечения для обнаружения вредоносного ПО, установленного на всех компьютерах сотрудников, что является прямой рекомендацией IBM Security. IBM также рекомендует сделать еще один шаг и настроить регулярное сканирование, а также автоматические обновления для всего антивирусного программного обеспечения. Помимо антивирусного программного обеспечения и программного обеспечения для обнаружения, сетевые привратники, такие как ранее упомянутые аппаратные или программные брандмауэры и пограничные контроллеры сеансов, помогут защититься от нежелательных глаз. Подумайте также о VPN для мобильных и удаленных пользователей.

- Создайте и поддерживайте план реагирования на инциденты

Этот пункт сосуществует с обучением и обучением персонала и должен быть включен в общее планирование, когда речь идет о безопасности. Даже со всеми принятыми мерами по предотвращению атаки есть вероятность, что она все же может произойти. Разработайте план реагирования на инциденты, чтобы ключевые команды знали, как быстро реагировать и предотвратить как можно больший ущерб. Самое главное, в случае нападения ОСТАНОВИТЬ РАСПРОСТРАНЕНИЕ. Отключите все устройства, держитесь подальше от сети и используйте мобильные или персональные устройства. Одна зараженная машина, которая остается подключенной, может привести к заражению всей сети в течение нескольких минут, и это усугубляет кошмар безопасности на рабочем месте, где используется только BYoD.

- Хватит копить эксплойты

Это, конечно, не применимо ко всем или даже ко многим предприятиям. Но, в конце концов, нам нужно перестать накапливать потенциальные эксплойты и известные вредоносные программы в попытке «вооружить» эти инструменты. Это была сильная точка зрения президента Microsoft Брэда Смита, и ее стоит повторить. Эксплойты АНБ якобы использовались в WannaCry, и, конечно, их можно было использовать снова и снова.

Реальная угроза, которая не исчезает

Как мы видим, программы-вымогатели, без сомнения, представляют огромную угрозу. И, как мы также ясно видим, программы-вымогатели не исчезнут в ближайшее время. На самом деле, мы могли бы с большей вероятностью ожидать роста атак программ-вымогателей в течение следующих нескольких лет, как мы уже наблюдали с 2014 года. К сожалению, идеальной защиты не существует, но лучше подготовиться к катастрофе в любом случае, чем ждать, пока что-то должно произойти в первую очередь.

Если WannaCry не является тревожным звонком, который должен серьезно отнестись к безопасности вашего бизнеса, то, надеюсь, не будет слишком поздно, когда произойдет еще одна массовая атака. Мы уже видели, как один эксплойт проник на 230 000 компьютеров по всему миру — кто знает, насколько масштабной и разрушительной может быть следующая атака?