Cisco เปลี่ยน Spark Cloud ให้กลายเป็น Fort Knox ได้อย่างไร

เผยแพร่แล้ว: 2016-07-18ค่อนข้างชัดเจนจากการอภิปรายเกี่ยวกับแพลตฟอร์ม Spark ของ Cisco ที่ Cisco Live ว่ายักษ์ใหญ่ UC ให้ความสำคัญกับการส่งข้อความทางธุรกิจและการทำงานร่วมกันเป็นทีม ระหว่างที่ฉันอยู่ที่การประชุมที่เวกัส ฉันไม่เพียงมีโอกาสได้พูดคุยกับ Jonathan Rosenberg และ Jens Megger เท่านั้น แต่ยังได้ร่วมอภิปรายเกี่ยวกับ Spark และเวทีต่อไปด้วย พูดได้เลยว่า Cisco กำลังมองหาการใช้ประโยชน์จากฐานผู้ใช้ขนาดใหญ่ที่มีลูกค้า 215 ล้านคนเพื่อใช้ประโยชน์จาก Spark อย่างเต็มที่ และผลักดันให้เข้าสู่กระแสหลักอย่างแท้จริง

Rosenberg กล่าวในระหว่างการกล่าวสุนทรพจน์ Enterprise Messaging ว่า Business Messaging จะเป็นการเปลี่ยนแปลงครั้งใหญ่ในเทคโนโลยีการสื่อสารสำหรับทีมทั้งขนาดใหญ่และขนาดเล็ก ก่อนหน้านี้มีการโทร ทุกสำนักงานจำเป็นต้องมีระบบโทรศัพท์เพื่อติดต่อกัน (และในที่สุดก็สามารถรวมแฮงเอาท์วิดีโอไว้ที่นี่ได้) และเมื่ออีเมลเข้ามา ทุกคนต้องใช้กล่องจดหมายอิเล็กทรอนิกส์แบบทันที ตอนนี้ Rosenberg กล่าวว่า Business Messaging กำลังมาแทนที่อีเมล ไม่ใช่อีเมลนั้นจะหายไป เช่นเดียวกับจดหมายหอยทากมาตรฐานของเราที่ยังไม่ยุติ แต่แพลตฟอร์มการทำงานร่วมกันของทีมจะช่วยให้ทีมประสบความสำเร็จมากขึ้น เร็วขึ้น

ความปลอดภัยคือกุญแจ

แต่เมื่อคุณคาดหวังให้ผู้เล่นระดับองค์กรขนาดใหญ่ใช้แพลตฟอร์มของคุณ คุณต้องคำนึงถึงด้านสำคัญอย่างน้อยหนึ่งด้าน – และนั่นคือความปลอดภัย ไม่มีธุรกิจใดที่ต้องการให้บุคคลที่สามสอดแนมการสื่อสารภายในของตน แม้ว่านั่นจะหมายถึงผู้ให้บริการเองก็ตาม เพื่อให้แน่ใจว่าทุกคนจะใช้แพลตฟอร์มของคุณ คุณต้องมั่นใจว่าทุกคนจะรู้สึกปลอดภัยในการใช้งาน Cisco พยายามอย่างเต็มที่เพื่อทำเครื่องหมายในกล่องทั้งหมดเมื่อพวกเขาสร้าง Spark จากจุดเริ่มต้น – พวกเขายังใช้ไมล์พิเศษเพื่อสร้างการเข้ารหัสแบบ end-to-end ลงในโครงสร้างระดับพื้นดินของ Spark ระบบทั้งหมดได้รับการพัฒนาโดยคำนึงถึงความปลอดภัยและการเข้ารหัส

ประโยชน์หลักของ Cloud Services คือการอัปเดตแพลตฟอร์มสามารถเกิดขึ้นได้เร็วที่สุดเท่าที่ผู้ให้บริการระบบคลาวด์จะปรับใช้ได้ คุณลักษณะใหม่สามารถเปิดตัวในวินาทีที่พร้อมใช้งาน และส่งไปยังฐานผู้ใช้ที่มีอยู่ได้อย่างรวดเร็ว ซึ่งอาจเรียกว่า "การเพิ่มมูลค่า"

คำตอบของซิสโก้

อย่างไรก็ตาม สำหรับสินค้าอุปโภคบริโภคส่วนใหญ่ที่มีมูลค่าเพิ่มนั้น ผู้ใช้ต้องเสียค่าใช้จ่าย โดยปกติต้องการเข้าถึงข้อมูลและเนื้อหาของผู้ใช้อย่างเต็มรูปแบบ บริการสามารถรู้สึกเสี่ยง หรือในทางกลับกัน ล็อคบริการที่รับรองความปลอดภัยจะเสียสละคุณสมบัติที่เพิ่มมูลค่าเหล่านี้เพื่อให้ทุกอย่างดีและปลอดภัย เมื่อเทียบกับโซลูชันอื่น ๆ เช่น Slack Spark จะได้รับคะแนนพิเศษเมื่อกล่าวถึงความปลอดภัยในระดับสูง

สิ่งที่ซิสโก้ทำกับ Spark คือความสมดุลที่ดีตรงกลาง การเข้ารหัสแบบ end-to-end ที่ให้องค์กรต่างๆ สามารถเลือกได้เฉพาะว่าต้องการรวมการผสานรวมมูลค่าเพิ่มใดบ้าง ก้าวไปอีกขั้น ในขณะที่ Cisco ล็อกตัวเองไม่ให้เข้าถึงข้อมูลของคุณ Enterprise สามารถเข้าถึงแบบเต็มได้ตามต้องการ

Cisco กล่าวว่าระบบใช้ "สถาปัตยกรรมแบบเปิดสำหรับการกระจายคีย์การเข้ารหัสและการรักษาความลับของข้อมูลอย่างปลอดภัย" โดยพื้นฐานแล้วหมายความว่าเนื้อหาถูกเข้ารหัสในไคลเอนต์ของผู้ใช้แต่ละรายและยังคงอยู่จนกว่าจะถึงผู้รับ ไม่มีสิ่งใดในไคลเอ็นต์แต่ละเครื่องที่มีสิทธิ์เข้าถึงคีย์ถอดรหัส เว้นแต่องค์กรจะตัดสินใจให้การเข้าถึงดังกล่าวแก่ผู้ใช้

มันทำงานอย่างไร

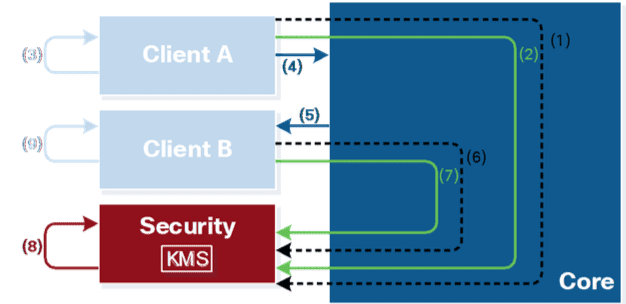

เพื่อให้สามารถเข้าถึงการถอดรหัสได้ Cisco ได้แนะนำระบบคีย์เพื่อให้สามารถเข้าถึงข้อมูลได้อย่างเต็มที่หากจำเป็นและหากได้รับมอบให้แก่ผู้ใช้ ระบบนี้ Key Management Server (KMS) เป็นรากฐานของการเข้ารหัสตั้งแต่ต้นทางถึงปลายทางใน Spark เซิร์ฟเวอร์นี้จะสร้าง จัดเก็บการอนุญาต และให้การเข้าถึงคีย์การเข้ารหัส โดยพื้นฐานแล้ว KMS เป็นผู้ดูแลข้อมูลและไฟล์ทั้งหมดของคุณ ตามการอนุญาตที่กำหนดโดย Enterprise เฉพาะผู้ใช้บางรายเท่านั้นที่อาจเข้าถึงได้ (บุคคลไอที) ในขณะที่ Cisco เองก็ไม่สามารถดูเนื้อหาของคุณได้ แต่ละองค์กรมี KMS เฉพาะของตนเอง

KMS = Key Management Server, Cisco Spark Gatekeeper ของคุณ

KMS นั้นแยกจากหน่วยหลักของ Spark พวกเขาเป็น "อาณาจักร" ของตัวเองที่ทำงานร่วมกัน แม้ว่า KMS จะอยู่ใน Security Realm แต่ทุกอย่างสามารถระบุเป็นหน่วยหลักของ Spark ได้ การแยกอาณาจักรออกจากกันเป็นสิ่งที่รับประกันการเข้ารหัสจากต้นทางถึงปลายทาง องค์ประกอบหลักของแพลตฟอร์มไม่มีสิทธิ์เข้าถึงคีย์การเข้ารหัส และระบบอาศัย KMS เพื่อตรวจสอบสิทธิ์โทเค็นเพื่อการเข้าถึงที่ไม่ได้ใช้ในที่อื่นในระบบคลาวด์

ตามที่ซิสโก้กล่าวไว้ สิ่งนี้ “ทำให้แน่ใจในการเข้าถึงคีย์การเข้ารหัสที่เหมาะสม ในขณะเดียวกันก็รับประกันว่าส่วนประกอบบริการหลักจะไม่สามารถเข้าถึงการสื่อสารหรือคีย์เหล่านั้นที่ KMS จัดเก็บได้”

ในอีกขั้นตอนหนึ่งเพื่อให้การควบคุมทั้งหมดแก่ผู้ใช้ปลายทาง Cisco ยังอนุญาตให้มีตัวเลือกของขอบเขตความปลอดภัยเป็นโซลูชันที่โฮสต์ – ทาง Cisco ทำการยกของหนักทั้งหมด – หรือโซลูชันในองค์กรสำหรับองค์กรที่มีความระมัดระวังเป็นพิเศษที่ต้องการจริงๆ ล็อคทุกอย่างลง ด้วยโซลูชันที่เป็นโฮสต์ บริการทั้งหมดใน Security Realm จะตั้งอยู่และดำเนินการในผู้เช่าที่แยกต่างหากบนโครงสร้างพื้นฐานที่แยกจากกัน ขึ้นอยู่กับองค์กรที่จะตัดสินใจ

กระบวนการในการดำเนินการ

เพื่อให้เรื่องสั้นสั้นลง เมื่อผู้ใช้ต้องการส่งข้อความไปยังห้อง Spark ขั้นตอนแรกของลูกค้าของผู้ใช้รายนั้นคือการสร้างช่องทางที่ปลอดภัยระหว่างไคลเอ็นต์และ KMS ขั้นตอนนี้ต้องใช้กระบวนการตรวจสอบความถูกต้องระหว่างไคลเอ็นต์และ KMS ทำให้ Cisco หรือบุคคลที่สามไม่สามารถดูหรือแก้ไขข้อมูลใดๆ ที่กำลังส่งได้ หลังจากกระบวนการตรวจสอบความถูกต้อง ไคลเอนต์จะใช้ช่องทางที่กำหนดไว้เพื่อขอคีย์การเข้ารหัสใหม่ที่จำเป็นในการเข้ารหัสเนื้อหาที่จะส่งไปยังไคลเอนต์อื่น

หลังจากที่เขียนข้อความแล้ว ไคลเอ็นต์จะเข้ารหัสข้อความด้วยคีย์การสนทนาและติดป้ายกำกับด้วยรหัสห้องของห้อง Spark ปลายทาง และส่งไปที่คอร์ แกนหลักจะได้รับข้อความที่เข้ารหัส และเนื่องจากมันถูกแยกออกจาก Security Realm จึงไม่มีสิทธิ์เข้าถึงคีย์การสนทนาที่จำเป็นในการถอดรหัสข้อความดังกล่าว แกนกลางค้นหาผู้รับและส่งข้อความที่เข้ารหัสระหว่างทางไปยังห้องรับ แต่ยังเก็บข้อความในฐานข้อมูลที่เกี่ยวข้องกับห้องรับ

ขณะนี้กระบวนการเกิดขึ้นแบบย้อนกลับ ไคลเอ็นต์ที่ได้รับจะได้รับข้อความที่เข้ารหัส และติดต่อ KMS เพื่อรับคีย์ที่จำเป็นในการถอดรหัสข้อความ KMS จะตรวจสอบสิทธิ์ผู้ใช้ทั้งสองเพื่อตรวจสอบสิทธิ์ที่จำเป็นในการเปิดข้อความและแจกจ่ายคีย์การสนทนาไปยังผู้รับ เพื่อให้ลูกค้าสามารถแกะกล่องและอ่านข้อความได้

หากทุกอย่างถูกเข้ารหัส การค้นหาทำงานอย่างไร

เนื่องจากตัว Core เองจะไม่เห็นเนื้อหาใด ๆ ที่คุณกำลังส่ง คุณจึงไม่สามารถอนุญาตให้ค้นหาข้อความง่ายๆ ผ่านบริการคลาวด์ได้ เพื่อแก้ปัญหานี้ Cisco ได้คิดค้นสิ่งที่ไม่เหมือนใคร – พวกเขาสร้างองค์ประกอบ Indexer ลงใน Security Realm โดยตรง เช่นเดียวกับ KMS ตัวสร้างดัชนีจะแยกออกจาก Core โดยสิ้นเชิง แต่ก็อยู่ใกล้กับ KMS มาก โดยพื้นฐานแล้ว ตัวสร้างดัชนีจะสร้างและค้นหาดัชนีการค้นหาภายใน KMS วิธีนี้ทุกอย่างจะถูกเข้ารหัสแต่สามารถค้นหาได้

กลายเป็นว่าจริง ๆ แล้ว Indexer เป็น Spark Bot ที่ได้รับเชิญให้ไปทุกห้อง ขึ้นอยู่กับนโยบายขององค์กร ทุกครั้งที่ผู้ใช้ส่งข้อความ ตัวสร้างดัชนีจะได้รับสำเนาของเนื้อหาที่เข้ารหัส  และเช่นเดียวกับลูกค้า พูดคุยกับ KMS เพื่อเข้าถึงคีย์การสนทนาที่จำเป็นในการเปิดข้อความ ตัวทำดัชนีใช้แฮช ซึ่งเป็นวิธีหนึ่งในการพิสูจน์ตัวตน กับแต่ละคำภายในข้อความที่ส่ง และปฏิบัติตามรายการคำที่แฮชทั้งหมดที่อยู่ในห้องเฉพาะที่ได้รับข้อความ

และเช่นเดียวกับลูกค้า พูดคุยกับ KMS เพื่อเข้าถึงคีย์การสนทนาที่จำเป็นในการเปิดข้อความ ตัวทำดัชนีใช้แฮช ซึ่งเป็นวิธีหนึ่งในการพิสูจน์ตัวตน กับแต่ละคำภายในข้อความที่ส่ง และปฏิบัติตามรายการคำที่แฮชทั้งหมดที่อยู่ในห้องเฉพาะที่ได้รับข้อความ

ตัวสร้างดัชนียังฉลาดพอที่จะเพิ่มคำแบบสุ่มเพื่อให้แน่ใจว่าข้อความไม่สามารถย้อนกลับการเข้ารหัสได้ จากนั้นรายการแฮชจะถูกส่งไปยัง Spark Cloud และจัดเก็บไว้ในดัชนีการค้นหาในขณะที่อยู่ในสถานะเข้ารหัส ตอนนี้คุณมีดัชนีที่ค้นหาได้และมีการเข้ารหัสอย่างสมบูรณ์

ที่สุดของทั้งสองโลก

Cisco ต้องการสร้างความอุ่นใจอย่างแท้จริงว่าแม้แต่องค์กรที่หวาดระแวงที่สุดก็ยังรู้สึกปลอดภัยในการส่งข้อมูลและไฟล์ผ่านแพลตฟอร์ม Spark Cloud แอปพลิเคชันของผู้บริโภคอื่นๆ อนุญาตหรืออาจพึ่งพาการเข้าถึงข้อมูลโดยตัวบริการเอง ด้วยการเข้ารหัสแบบ end-to-end ที่หยั่งรากลึกในการพัฒนา Spark และแม้กระทั่งความสามารถในการโฮสต์ขอบเขตความปลอดภัยของคุณเอง ตั้งค่าพารามิเตอร์และข้อกำหนดของคุณเอง คุณมี Fort Knox ของ Business Messaging และ Team Collaboration