วิธีใช้การรักษาความปลอดภัยแบบ Zero Trust ในสภาพแวดล้อมแบบ Cloud-Native

เผยแพร่แล้ว: 2023-02-28การเปิดเผยข้อมูล: นี่คือโพสต์ที่ได้รับการสนับสนุน อย่างไรก็ตาม ความคิดเห็น บทวิจารณ์ และเนื้อหาบรรณาธิการอื่นๆ ของเราไม่ได้รับอิทธิพลจากการสนับสนุนและยังคงมีวัตถุประสงค์

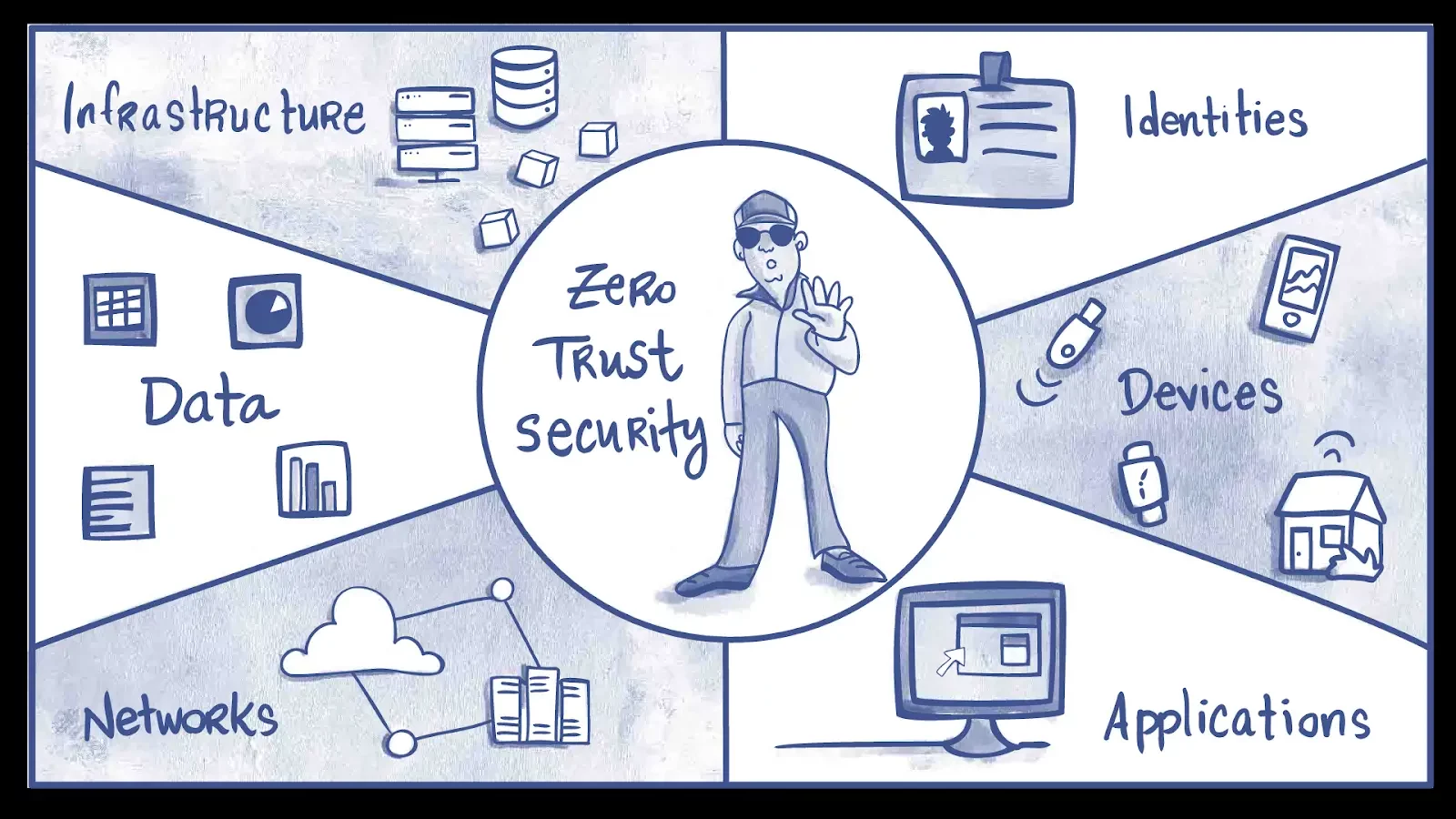

แนวคิดที่ว่า “อย่าไว้ใจ ตรวจสอบเสมอ” หนุนแนวคิดของ Zero Trust เดิมที แนวคิดการให้สิทธิ์การเข้าถึงคือการให้ทุกคนเข้าถึงทรัพยากรได้อย่างไม่จำกัด และทำได้ในขณะที่สันนิษฐานว่าทุกอย่างบนเครือข่ายมีความปลอดภัย

ในทางตรงกันข้าม บริษัทต่างๆ ควรอนุญาตให้เข้าถึงทรัพยากรได้เฉพาะผู้ที่มีความจำเป็นตามกฎหมายเท่านั้น และหลังจากยืนยันตัวตนของผู้ร้องขอและท่าทางการรักษาความปลอดภัยแล้วเท่านั้น เมื่อเราพูดถึงความไม่ไว้วางใจ

ด้วยกลยุทธ์นี้ คำขอทั้งหมดสำหรับการเข้าถึงเครือข่ายหรือแอปพลิเคชันใดๆ ที่ทำงานบนเครือข่ายนั้นจะถูกมองว่าเป็นอันตราย

เพื่อปกป้องทรัพยากร ต้องใช้มาตรการรักษาความปลอดภัยเพื่อตรวจสอบคำขอและตัวตนของผู้ใช้ก่อนที่จะให้สิทธิ์การเข้าถึง

สมมติว่าผู้โจมตีอาจอยู่ในเครือข่ายแล้ว การรักษาความปลอดภัยแบบ Zero Trust กำหนดให้คำขอทั้งหมดต้องได้รับการรับรองความถูกต้องและอนุมัติก่อนที่จะได้รับสิทธิ์การเข้าถึง

สภาพแวดล้อมแบบ Cloud-native ต้องใช้การรักษาความปลอดภัยแบบ Zero Trust เนื่องจากลักษณะที่ซับซ้อนและไดนามิกของระบบคลาวด์

เนื่องจากแอปพลิเคชันและบริการต่างๆ กระจายอยู่ในผู้ให้บริการระบบคลาวด์และศูนย์ข้อมูล จึงยากที่จะติดตามว่าใครกำลังใช้อะไร ที่ไหน และอย่างไร

การรักษาความปลอดภัยแบบ Zero trust สามารถช่วยให้บริษัทต่างๆ ควบคุมการเข้าถึงทรัพยากรระบบคลาวด์ของผู้ใช้และลดความเสี่ยงด้านความปลอดภัย

ความท้าทายด้านความปลอดภัยบนคลาวด์

การใช้การรักษาความปลอดภัยแบบ Zero-Trust ในสภาพแวดล้อมแบบ Cloud-Native นั้นต้องการแนวทางแบบองค์รวมโดยพิจารณาจากความท้าทายด้านความปลอดภัยที่ไม่เหมือนใครซึ่งนำเสนอโดยไมโครเซอร์วิส, API และการจัดการคอนเทนเนอร์

สิ่งนี้เกี่ยวข้องกับการใช้การควบคุมข้อมูลประจำตัวและการจัดการการเข้าถึง (IAM) การแบ่งส่วนเครือข่าย การเข้ารหัส และการตรวจสอบและการบันทึกที่ทุกชั้นของสแต็กแบบเนทีฟบนคลาวด์เพื่อให้แน่ใจว่าการรักษาความปลอดภัยแบบเนทีฟบนคลาวด์ที่เหมาะสม

นอกจากนี้ยังต้องมีการเปลี่ยนความคิดจากการสันนิษฐานว่าทราฟฟิกทั้งหมดภายในเครือข่ายเชื่อถือได้เป็นการตรวจสอบและตรวจสอบความถูกต้องของคำขอและผู้ใช้ทุกคนก่อนที่จะให้สิทธิ์การเข้าถึง

การนำแนวทางแบบ Zero-Trust มาใช้ องค์กรสามารถปรับปรุงมาตรการรักษาความปลอดภัยและลดความเสี่ยงของการละเมิดข้อมูลหรือเหตุการณ์ด้านความปลอดภัยอื่นๆ

Microservices ในสภาพแวดล้อมแบบ Cloud-Native นั้นถูกปรับใช้โดยอิสระและกระจายอยู่ทั่วไป

เนื่องจากลักษณะไมโครเซอร์วิสแบบกระจายนี้ การควบคุมการเข้าถึงและการตรวจสอบไมโครเซอร์วิสเหล่านั้นจึงเป็นอุปสรรค์ที่ใหญ่ที่สุดเมื่อใช้ความไว้วางใจเป็นศูนย์

ปัญหาเหล่านี้ได้รับการแก้ไขอย่างเพียงพอด้วยวิธีการรักษาความปลอดภัยแบบ Zero-Trust ซึ่งใช้ความสามารถต่างๆ เช่น IAM การแบ่งส่วนเครือข่าย การเข้ารหัส การตรวจสอบ และการบันทึก

บริการเหล่านี้ให้การควบคุมข้อมูลประจำตัวแบบละเอียดและการควบคุมการเข้าถึงในทุกชั้นของสแตกแบบเนทีฟบนคลาวด์ การรักษาความปลอดภัยแบบไม่มีความน่าเชื่อถือสามารถช่วยองค์กรควบคุมการเข้าถึงทรัพยากรแบบเนทีฟบนคลาวด์และลดความเสี่ยงด้านความปลอดภัย

การตรวจสอบความถูกต้องของผู้ใช้และคำขอ องค์กรอาจทำให้แน่ใจว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงทรัพยากรที่พวกเขาต้องการเพื่อทำงานของตน และตรวจพบและบล็อกพฤติกรรมที่ไม่ได้รับอนุญาตหรือน่าสงสัยใดๆ

กรอบความปลอดภัย Zero Trust

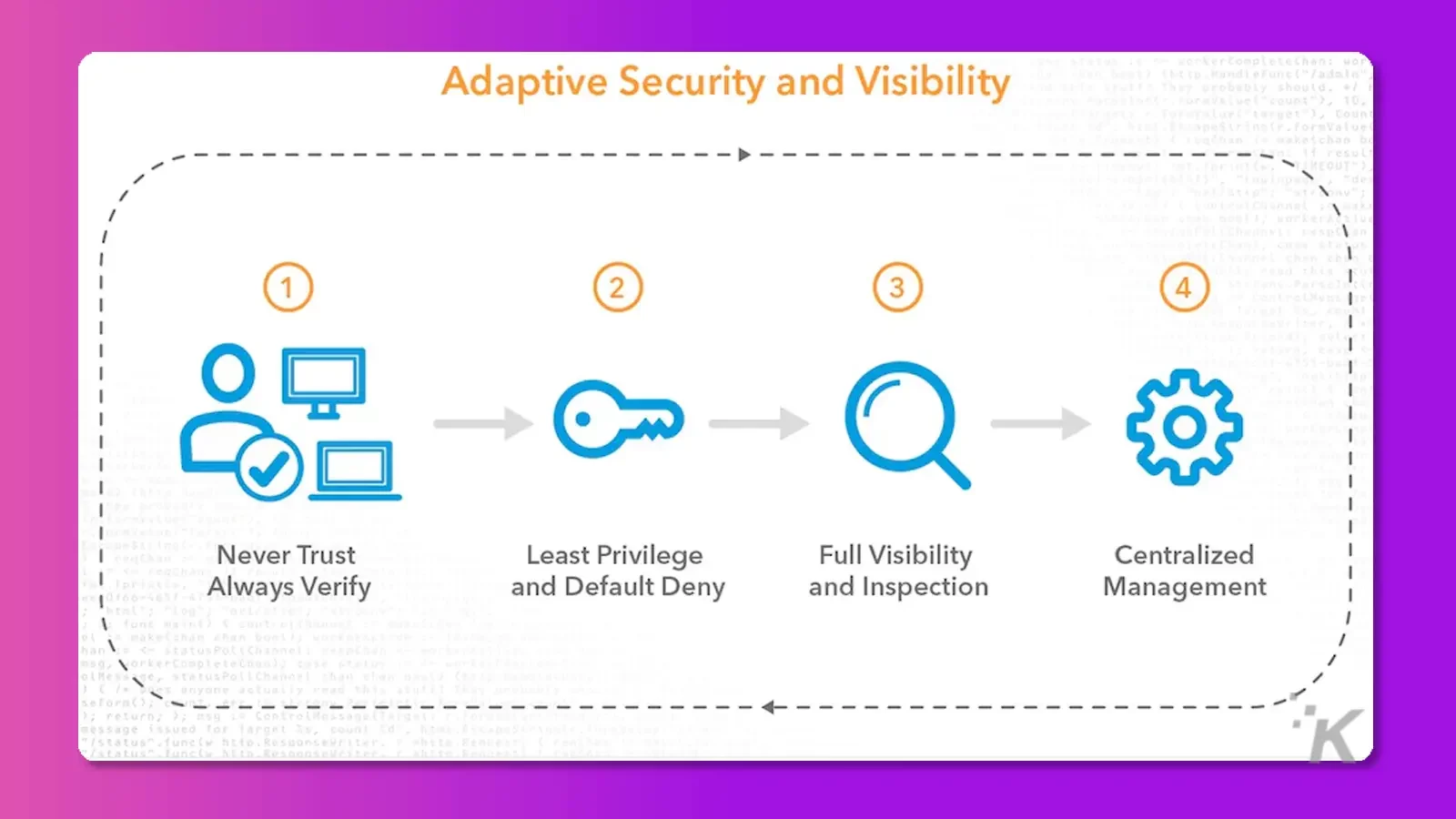

“ยืนยันอย่างชัดแจ้ง” เป็นหลักการเฟรมเวิร์กการรักษาความปลอดภัยที่ไม่น่าเชื่อถือ หลักการนี้ระบุว่าผู้ใช้หรืออุปกรณ์ใด ๆ ที่ต้องการเข้าถึงทรัพยากรต้องได้รับการพิสูจน์ตัวตนอย่างชัดแจ้งและตรวจสอบว่าถูกต้องตามกฎหมาย

นอกจากนี้ยังเป็นไปตามแนวคิดเรื่องสิทธิ์ขั้นต่ำ ซึ่งยืนยันว่าผู้ใช้ควรได้รับสิทธิ์เข้าถึงเฉพาะที่จำเป็นในการทำหน้าที่ของตนเท่านั้น

หลักการอีกประการหนึ่งคือการตรวจสอบอย่างต่อเนื่อง ซึ่งต้องมีการสังเกตเครือข่ายสำหรับกิจกรรมที่มีความเสี่ยงหรือน่าสงสัย

การใช้ Zero Trust ในสภาพแวดล้อมแบบคลาวด์นั้นเกี่ยวข้องกับการเพิ่มโซลูชัน IAM อันทรงพลังที่ช่วยให้สามารถสร้างการควบคุมแบบรวมศูนย์จากผู้ใช้และอุปกรณ์ได้

พวกเขาทำการแบ่งส่วนเครือข่ายขนาดเล็กเพื่อใช้การควบคุมการเข้าถึงที่เข้มงวดและลดพื้นผิวการโจมตี

นอกจากนี้ยังนำมาซึ่งการตรวจสอบและการบันทึกอย่างต่อเนื่องเพื่อให้สามารถเรียกใช้การแจ้งเตือนหรือเหตุการณ์หากมีสิ่งผิดปกติเกิดขึ้น

การใช้ Zero Trust Security ในสภาพแวดล้อมแบบคลาวด์

การใช้ Zero Trust ในสภาพแวดล้อมแบบ Cloud-Native นั้นไม่ใช่เรื่องง่าย

เนื่องจากทรัพยากรทั้งหมดกระจัดกระจายอยู่ในตำแหน่งที่ตั้งทางภูมิศาสตร์ที่แตกต่างกัน และอาจใช้ไมโครเซอร์วิสที่แตกต่างกัน ก่อนอื่นเราต้องระบุทรัพยากรทั้งหมดก่อนที่เราจะบังคับใช้นโยบายหรือตรวจสอบทรัพยากรเหล่านั้นได้

ระบุและคงคลังสินทรัพย์บนคลาวด์

คุณต้องระบุและจัดทำคลังระบบคลาวด์ทั้งหมดของคุณเพื่อให้ได้ความปลอดภัย Zero Trust ในสภาพแวดล้อมแบบเนทีฟบนคลาวด์

ขั้นตอนนี้จะระบุไมโครเซอร์วิส, API, คอนเทนเนอร์ และทรัพยากรแบบเนทีฟบนคลาวด์อื่นๆ ทั้งหมด ตลอดจนอุปกรณ์และผู้คนที่ใช้งาน

สามารถใช้เครื่องสแกนอย่างง่าย เช่น เครื่องมือสอดแนมหรือชุดหน่วยสอดแนมเพื่อตรวจสอบบริการทั้งหมดขององค์กร ในการปรับใช้แนวทางปฏิบัติด้านความปลอดภัยแบบ Zero Trust ให้ประสบความสำเร็จ บริษัทจะต้องมีรายการสินทรัพย์ที่สมบูรณ์และเป็นปัจจุบัน

บังคับใช้นโยบายและติดตาม

ใช้การควบคุมการเข้าถึงหลังจากจัดทำสินทรัพย์บนคลาวด์ จำเป็นต้องมีข้อจำกัดการเข้าถึงระดับสิทธิ์ขั้นต่ำเฉพาะผู้ใช้ อุปกรณ์ และทรัพยากร

การจำกัดการเข้าถึงที่เป็นไดนามิกและละเอียดเป็นสิ่งที่จำเป็นสำหรับสภาพแวดล้อมแบบคลาวด์ การสร้างสถาปัตยกรรมแบบ Zero-Trust บนคลาวด์เนทีฟให้เสร็จสมบูรณ์นั้นจำเป็นต้องมีการตรวจสอบและยืนยันการเข้าถึงของผู้ใช้

ข้อมูลด้านความปลอดภัยและการจัดการเหตุการณ์ การตรวจจับการบุกรุก และการวิเคราะห์บันทึกช่วยให้สามารถติดตามและตรวจสอบได้อย่างต่อเนื่อง

เครื่องมือและเทคโนโลยีสำหรับ Zero Trust Security

Zero trust เกี่ยวข้องกับเครื่องมือและเทคโนโลยีที่เข้ารหัสและจัดการการเข้าถึงทรัพยากร ตรวจสอบกิจกรรมเครือข่าย และตรวจจับและตอบสนองต่อภัยคุกคามแบบเรียลไทม์

ตาข่ายบริการซึ่งจัดการไมโครเซอร์วิสที่กระจัดกระจายอย่างปลอดภัย บังคับใช้ความไว้วางใจเป็นศูนย์ Istio เป็นแพลตฟอร์มตาข่ายบริการแบบ Zero-Trust ยอดนิยมที่สามารถใช้ Zero Trust ในสถาปัตยกรรมแบบกระจาย

Istio ให้การรับรองความถูกต้อง การอนุญาต และการเข้ารหัส TLS ร่วมกันเพื่อปกป้องการสื่อสารระหว่างบริการกับบริการ นอกจากนี้ ยังใช้ระบบโหลดบาลานซ์ เบรกเกอร์วงจร และฟอลต์อินเจกชันเพื่อควบคุมทราฟฟิกบริการ

อีกเครื่องมือหนึ่งคือ Calico สามารถใช้เพื่อดำเนินนโยบายการไม่ไว้วางใจได้ Calico ให้บริการนโยบายเครือข่าย การเข้ารหัส การพิสูจน์ตัวตน การควบคุมการเข้าถึง และบริการตรวจสอบ

ด้วย Calico คุณสามารถมั่นใจได้ว่าอนุญาตทราฟฟิกที่ได้รับอนุญาตภายในส่วนต่างๆ ของเครือข่ายของคุณเท่านั้น และการสื่อสารทั้งหมดนั้นปลอดภัยและเป็นส่วนตัว

นอกจากนี้ คุณสามารถตรวจจับและตอบสนองต่อเหตุการณ์ด้านความปลอดภัยได้อย่างรวดเร็วและมีประสิทธิภาพ

แนวทางปฏิบัติที่ดีที่สุดสำหรับ Zero Trust Security ในสภาพแวดล้อมแบบคลาวด์

มีวิธีปฏิบัติที่ดีที่สุดที่แตกต่างกันมากมายที่สามารถใช้เพื่อปรับใช้และรักษาสภาพแวดล้อมที่ไว้วางใจเป็นศูนย์ได้

คุณสามารถใช้ SSO กับ MFA โดยใช้ AWS Secrets Manager เพื่อรักษาความปลอดภัยและบันทึกคีย์และสินทรัพย์ที่ละเอียดอ่อน และดำเนินการตรวจสอบความปลอดภัยของสินทรัพย์โดยการใช้โปรแกรมตอบสนองเหตุการณ์ เรามาหารือกันต่อไป

การใช้ SSO กับ MFA

MFA และ SSO สามารถช่วยให้แน่ใจว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่เข้าถึงข้อมูลสำคัญหรือแอปพลิเคชันในรูปแบบการรักษาความปลอดภัยแบบ Zero-Trust

ด้วยการกำหนดให้มีการระบุตัวตนหลายรูปแบบและใช้กลไกการพิสูจน์ตัวตนแบบรวมศูนย์ องค์กรสามารถบังคับใช้นโยบายแบบ Zero-Trust ได้อย่างมีประสิทธิภาพมากขึ้น และปกป้องทรัพยากรของตนจากการเข้าถึงโดยไม่ได้รับอนุญาต

ใช้การทดสอบและตรวจสอบความปลอดภัยอย่างต่อเนื่อง

ด้วยความไว้วางใจเป็นศูนย์ การทดสอบและตรวจสอบความปลอดภัยอย่างต่อเนื่องสามารถช่วยให้องค์กรมั่นใจได้ว่าเฉพาะผู้ใช้และอุปกรณ์ที่ได้รับอนุญาตเท่านั้นที่เข้าถึงข้อมูลและแอปพลิเคชันที่ละเอียดอ่อน

ด้วยการทดสอบช่องโหว่ด้านความปลอดภัยอย่างต่อเนื่องและการตรวจสอบภัยคุกคามที่อาจเกิดขึ้น องค์กรสามารถลดความเสี่ยงของการเข้าถึงโดยไม่ได้รับอนุญาต ดังนั้นจึงทำให้มั่นใจได้ว่ามีการบังคับใช้นโยบายความปลอดภัยอย่างมีประสิทธิภาพ

บทสรุป

โดยสรุป การใช้การรักษาความปลอดภัยแบบ Zero Trust ในสภาพแวดล้อมแบบ Cloud-native เป็นสิ่งสำคัญเพื่อให้มั่นใจถึงความปลอดภัยของสินทรัพย์บนคลาวด์และป้องกันการละเมิดความปลอดภัยที่อาจเกิดขึ้น

แนวทางนี้เกี่ยวข้องกับการระบุและจัดรายการสินทรัพย์บนคลาวด์ การกำหนดและบังคับใช้นโยบายการเข้าถึงแบบละเอียด และการตรวจสอบและยืนยันการเข้าถึงอย่างต่อเนื่อง

เมื่อทำตามขั้นตอนเหล่านี้ องค์กรสามารถปรับปรุงมาตรการรักษาความปลอดภัยของสภาพแวดล้อมแบบคลาวด์เนทีฟ และลดความเสี่ยงของการละเมิดความปลอดภัย

อย่างไรก็ตาม สิ่งสำคัญคือต้องจำไว้ว่าภัยคุกคามด้านความปลอดภัยมีการพัฒนาอย่างต่อเนื่อง และช่องโหว่ใหม่ๆ เกิดขึ้นทุกวัน

ดังนั้นจึงจำเป็นอย่างยิ่งที่จะต้องประเมินและอัปเดตมาตรการรักษาความปลอดภัยอย่างต่อเนื่องเพื่อตอบสนองต่อภัยคุกคามใหม่ๆ

นอกจากนี้ยังรวมถึงการตรวจสอบสภาพแวดล้อมคลาวด์สำหรับสินทรัพย์ใหม่และความพยายามในการเข้าถึง และติดตามแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยล่าสุดและภัยคุกคามที่เกิดขึ้นใหม่อยู่เสมอ

ด้วยการปรับใช้แนวทางเชิงรุกและต่อเนื่องในการรักษาความปลอดภัย องค์กรต่างๆ สามารถก้าวนำหน้าภัยคุกคามที่อาจเกิดขึ้นได้ นอกจากนี้ มั่นใจได้ถึงการปกป้องอย่างต่อเนื่องของทรัพย์สินบนคลาวด์ของพวกเขา

ดังนั้น บทความนี้มีเป้าหมายเพื่อให้ความรู้แก่ผู้คนเกี่ยวกับคุณค่าของการรักษาความปลอดภัยแบบ Zero Trust ในสภาพแวดล้อมแบบ Cloud-Native ภัยคุกคามความปลอดภัยทางไซเบอร์ต้องการการรักษาความปลอดภัยที่ไว้วางใจเป็นศูนย์

ประสบการณ์ที่สำคัญของเราในการรักษาความปลอดภัยทางไซเบอร์นั้นมีค่ามากในการเขียนบทความนี้ จากการอภิปรายนี้ เราสามารถถ่ายทอดความรู้ทั้งทางทฤษฎีและปฏิบัติในหัวข้อของการดำเนินการด้านความปลอดภัยแบบ Zero-trust

เราใช้เวลามากในการค้นคว้าและใช้ความรู้ทางวิชาชีพของเราเพื่อให้แน่ใจว่าเนื้อหามีประโยชน์ ถูกต้อง และเป็นปัจจุบัน

มีความคิดเกี่ยวกับเรื่องนี้หรือไม่? วางบรรทัดด้านล่างในความคิดเห็นหรือส่งการสนทนาไปที่ Twitter หรือ Facebook ของเรา

คำแนะนำของบรรณาธิการ:

- เคล็ดลับความปลอดภัยทางไซเบอร์สำหรับธุรกิจของคุณในปี 2566

- ความสำคัญของการมองเห็นในการรักษาความปลอดภัยทางไซเบอร์

- ธุรกิจต้องการความคุ้มครองจากภัยคุกคามความปลอดภัยทางไซเบอร์ที่เพิ่มขึ้น

- แนวปฏิบัติด้านความปลอดภัยในโลกไซเบอร์ที่สำคัญที่สุดสำหรับธุรกิจของคุณ

การเปิดเผยข้อมูล: นี่คือโพสต์ที่ได้รับการสนับสนุน อย่างไรก็ตาม ความคิดเห็น บทวิจารณ์ และเนื้อหาบรรณาธิการอื่นๆ ของเราไม่ได้รับอิทธิพลจากการสนับสนุนและยังคงมีวัตถุประสงค์