DNS ที่ลืมเลือนผ่าน HTTPS (ODoH): ความพยายามที่จะปรับปรุงความเป็นส่วนตัวของ DNS

เผยแพร่แล้ว: 2020-12-14ระบบชื่อโดเมนหรือ DNS เป็นระบบการตั้งชื่อแบบกระจายอำนาจสำหรับเว็บไซต์ต่าง ๆ ทั้งหมดที่มีอยู่บนอินเทอร์เน็ต มันเป็นหนึ่งในองค์ประกอบสำคัญของอินเทอร์เน็ตและมีมานานกว่าสามทศวรรษ ในช่วงเวลานี้ ระบบได้รับการวิพากษ์วิจารณ์ พร้อมข้อโต้แย้งที่ถูกต้อง เกี่ยวกับการใช้งานและข้อกังวลด้านความเป็นส่วนตัวที่นำมาด้วย และด้วยเหตุนี้ จึงมีการพยายามแก้ไขข้อกังวลเหล่านี้อยู่ 2-3 ครั้ง

หนึ่งในการเสนอราคาดังกล่าวและล่าสุดคือการแนะนำโปรโตคอล DNS ผ่าน HTTPS (DoH) ซึ่งสัญญาว่าจะรักษาความปลอดภัยการสื่อสาร DNS โดยการส่งสัญญาณในลักษณะที่เข้ารหัส ในขณะที่ DoH ดูมีแนวโน้มในทางทฤษฎีและจัดการเพื่อแก้ไขปัญหาอย่างใดอย่างหนึ่งกับ DNS ได้ แต่ก็นำข้อกังวลอื่นมาสู่แสงสว่างโดยไม่ได้ตั้งใจ ในการแก้ไขปัญหานี้ เรามีโปรโตคอลใหม่ที่เรียกว่า Oblivious DNS over HTTPS (ODoH) ซึ่งได้รับการพัฒนาร่วมกันโดย Cloudflare, Apple และ Fastly Oblivious DoH นั้นเป็นส่วนขยายของโปรโตคอล DoH ที่แยกการสืบค้น DNS ออกจากที่อยู่ IP (ของผู้ใช้) เพื่อป้องกันไม่ให้ตัวแก้ไข DNS ทราบไซต์ที่ผู้ใช้เข้าชม — ประเภท [เพิ่มเติมเกี่ยวกับสิ่งนี้ในภายหลัง]

Nick Sullivan หัวหน้าฝ่ายวิจัยของ Cloudflare กล่าวในบล็อกว่า " สิ่งที่ ODoH ตั้งใจจะทำคือแยกข้อมูลเกี่ยวกับผู้ที่ทำการสืบค้นและสิ่งที่สืบค้นคืออะไร "

สารบัญ

DNS ที่ลืมเลือนผ่าน HTTPS (หรือ ODoH)

ก่อนที่จะกระโดดลงไปที่ ODoH นั้น ก่อนอื่นเรามาทำความเข้าใจว่า DNS อะไร และต่อมา DNS บน HTTPS คืออะไร และข้อจำกัดที่ทั้งสองนำมาใช้

DNS (ระบบชื่อโดเมน)

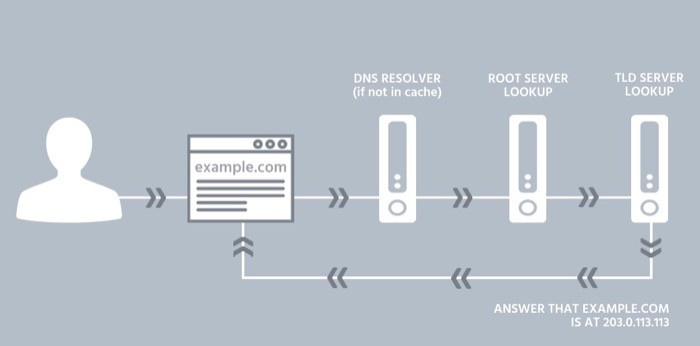

ระบบชื่อโดเมนหรือ DNS เป็นระบบกระจายอำนาจในการเก็บบันทึกของเว็บไซต์ทั้งหมดบนอินเทอร์เน็ต คุณสามารถคิดว่ามันเป็นที่เก็บ (หรือสมุดโทรศัพท์) สำหรับหมายเลขโทรศัพท์ที่มีรายชื่อสมาชิกโทรศัพท์และหมายเลขโทรศัพท์ที่เกี่ยวข้อง

ในแง่ของอินเทอร์เน็ต DNS เป็นส่วนสำคัญในการสร้างระบบที่ช่วยให้คุณเข้าถึงเว็บไซต์ได้เพียงแค่ป้อนชื่อโดเมน โดยไม่ต้องให้คุณจำที่อยู่ IP (Internet Protocol) ที่เกี่ยวข้อง ด้วยเหตุนี้ คุณสามารถป้อน techpp.com ลงในช่องที่อยู่เพื่อดูไซต์นี้โดยไม่ต้องจำที่อยู่ IP ซึ่งอาจดูเหมือน 103.24.1.167 [ไม่ใช่ IP ของเรา] คุณเห็นไหมว่าเป็นที่อยู่ IP ที่จำเป็นในการสร้างการเชื่อมต่อระหว่างอุปกรณ์ของคุณกับเว็บไซต์ที่คุณพยายามเข้าถึง แต่เนื่องจากที่อยู่ IP นั้นจำไม่ง่ายเหมือนชื่อโดเมน จึงมีความจำเป็นสำหรับตัวแก้ไข DNS เพื่อแก้ไขชื่อโดเมนให้เป็นที่อยู่ IP ที่เกี่ยวข้องและส่งคืนหน้าเว็บที่ร้องขอ

ปัญหาเกี่ยวกับ DNS

แม้ว่า DNS จะทำให้การเข้าถึงอินเทอร์เน็ตง่ายขึ้น แต่ก็มีข้อบกพร่องบางประการ – ที่ใหญ่ที่สุดคือการขาดความเป็นส่วนตัว (และความปลอดภัย) ซึ่งก่อให้เกิดความเสี่ยงต่อข้อมูลผู้ใช้และทำให้ ISP มองเห็นหรือแอบฟังโดยบางคน คนเลวบนอินเทอร์เน็ต สาเหตุที่เป็นไปได้นั้นเกิดจากการที่การสื่อสาร DNS (คำขอ/การสืบค้น DNS และการตอบสนอง) ไม่ได้รับการเข้ารหัส ซึ่งหมายความว่าเกิดขึ้นในข้อความธรรมดา ดังนั้นจึงสามารถดักจับโดยใครก็ตามที่อยู่ตรงกลาง (ระหว่างผู้ใช้กับ ISP) .

DoH (DNS ผ่าน HTTPS)

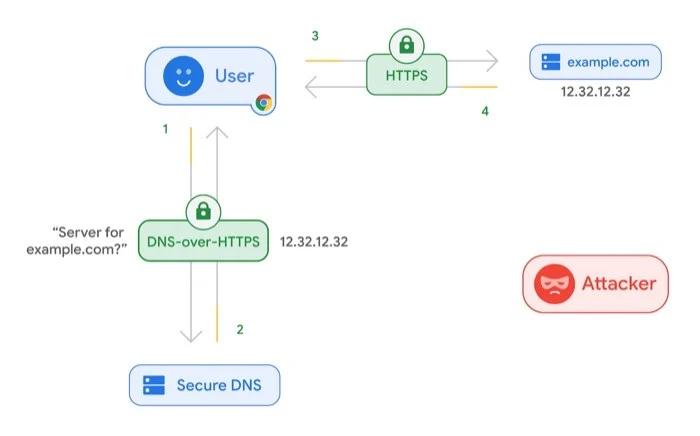

ดังที่กล่าวไว้ในตอนต้น โปรโตคอล DNS ผ่าน HTTPS (DoH) ได้รับการแนะนำเพื่อจัดการกับข้อกังวล (ความปลอดภัย) DNS นี้ โดยทั่วไป สิ่งที่โปรโตคอลทำคือ แทนที่จะปล่อยให้การสื่อสาร DNS — ระหว่างไคลเอนต์ DoH และตัวแก้ไขที่ใช้ DoH — เกิดขึ้นในข้อความธรรมดา แต่ใช้การเข้ารหัสเพื่อรักษาความปลอดภัยในการสื่อสาร การทำเช่นนี้จะทำให้ผู้ใช้เข้าถึงอินเทอร์เน็ตได้อย่างปลอดภัยและลดความเสี่ยงของการโจมตีจากคนกลางได้ในระดับหนึ่ง

ปัญหาเกี่ยวกับ DoH

แม้ว่า DoH จะจัดการกับปัญหาของการสื่อสารที่ไม่ได้เข้ารหัสบน DNS แต่ก็ทำให้เกิดความกังวลเรื่องความเป็นส่วนตัว — เกี่ยวกับการให้ผู้ให้บริการ DNS ควบคุมข้อมูลเครือข่ายของคุณอย่างเต็มที่ เนื่องจากผู้ให้บริการ DNS ทำหน้าที่เป็นคนกลางระหว่างคุณกับเว็บไซต์ที่คุณเข้าถึง จึงเก็บบันทึกที่อยู่ IP ของคุณและข้อความ DNS ในทางที่ก่อให้เกิดข้อกังวลสองประการ หนึ่ง จะปล่อยให้เอนทิตีเดียวเข้าถึงข้อมูลเครือข่ายของคุณ — ช่วยให้ตัวแก้ไขสามารถเชื่อมโยงการสืบค้นทั้งหมดของคุณกับที่อยู่ IP ของคุณ และประการที่สอง เนื่องจากข้อกังวลแรก มันทำให้การสื่อสารมีแนวโน้มที่จะล้มเหลวเพียงจุดเดียว (การโจมตี) .

โปรโตคอล ODoH และการทำงาน

โปรโตคอลล่าสุด ODoH ซึ่งพัฒนาโดย Cloudflare, Apple และ Fastly มีเป้าหมายเพื่อแก้ปัญหาการรวมศูนย์ด้วยโปรโตคอล DoH สำหรับสิ่งนี้ Cloudflare แนะนำให้ระบบใหม่แยกที่อยู่ IP ออกจากการสืบค้น DNS เพื่อไม่ให้มีเอนทิตีเดียว ยกเว้นผู้ใช้ สามารถดูข้อมูลทั้งสองส่วนได้พร้อมกัน

ODoH จัดการกับปัญหานี้โดยใช้การเปลี่ยนแปลงสองประการ เพิ่มชั้นของการเข้ารหัสคีย์สาธารณะและพร็อกซีเครือข่ายระหว่างไคลเอนต์ (ผู้ใช้) และเซิร์ฟเวอร์ DoH การทำเช่นนี้อ้างว่าเป็นการรับประกันว่าเป็นเพียงผู้ใช้ที่สามารถเข้าถึงทั้งข้อความ DNS และที่อยู่ IP ในแต่ละครั้ง

โดยสรุป ODoH ทำหน้าที่เป็นส่วนขยายของโปรโตคอล DoH ที่มีจุดมุ่งหมายเพื่อให้บรรลุสิ่งต่อไปนี้:

ผม. ป้องกันตัวแก้ไข DoH ไม่ให้รู้ว่าลูกค้ารายใดร้องขอชื่อโดเมนใดโดยส่งคำขอผ่านพร็อกซีเพื่อลบที่อยู่ของลูกค้า

ii. ป้องกันไม่ให้พร็อกซีทราบเนื้อหาของข้อความค้นหาและการตอบกลับ และป้องกันไม่ให้ตัวแก้ไขทราบที่อยู่ของลูกค้าด้วยการเข้ารหัสการเชื่อมต่อในเลเยอร์

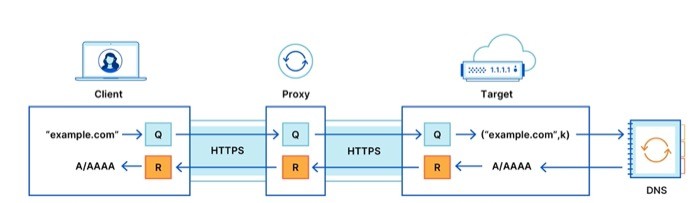

การไหลของข้อความด้วย ODoH

เพื่อให้เข้าใจถึงกระแสข้อความด้วย ODoH ให้พิจารณารูปด้านบน โดยที่พร็อกซีเซิร์ฟเวอร์ตั้งอยู่ระหว่างไคลเอนต์และเป้าหมาย อย่างที่คุณเห็น เมื่อไคลเอนต์ร้องขอการสืบค้น (เช่น example.com) เช่นเดียวกันจะไปที่พร็อกซีเซิร์ฟเวอร์ ซึ่งจะส่งต่อไปยังเป้าหมาย เป้าหมายได้รับข้อความค้นหานี้ ถอดรหัสและสร้างการตอบสนองโดยส่งคำขอไปยังตัวแก้ไข (แบบเรียกซ้ำ) ระหว่างทางกลับ เป้าหมายจะเข้ารหัสการตอบกลับและส่งต่อไปยังพร็อกซีเซิร์ฟเวอร์ จากนั้นจึงส่งกลับไปยังไคลเอ็นต์ สุดท้าย ไคลเอนต์ถอดรหัสการตอบกลับและลงเอยด้วยการตอบกลับกับแบบสอบถามที่ร้องขอ

ในการตั้งค่านี้ การสื่อสาร — ระหว่างไคลเอนต์และพร็อกซีกับพร็อกซีและเป้าหมาย — เกิดขึ้นบน HTTPS ซึ่งเพิ่มการรักษาความปลอดภัยของการสื่อสาร ไม่เพียงแค่นั้น การสื่อสาร DNS ทั้งหมดที่เกิดขึ้นผ่านทั้งการเชื่อมต่อ HTTPS — client-proxy และ proxy-target — ถูกเข้ารหัสแบบ end-to-end เพื่อให้พร็อกซีไม่สามารถเข้าถึงเนื้อหาของข้อความได้ อย่างไรก็ตาม ที่กล่าวว่า ในขณะที่ทั้งความเป็นส่วนตัวและความปลอดภัยของผู้ใช้ได้รับการดูแลในแนวทางนี้ การรับประกันว่าทุกอย่างทำงานตามที่แนะนำนั้นจะมีเงื่อนไขสูงสุด — พร็อกซี่และเซิร์ฟเวอร์เป้าหมายจะไม่สมรู้ร่วมคิด ดังนั้น บริษัทจึงแนะนำว่า “ตราบใดที่ไม่มีการสมรู้ร่วมคิด ผู้โจมตีจะทำสำเร็จก็ต่อเมื่อทั้งพร็อกซีและเป้าหมายถูกบุกรุก”

ตามบล็อกจาก Cloudflare นี่คือสิ่งที่รับประกันการเข้ารหัสและพร็อกซี:

ผม. เป้าหมายเห็นเฉพาะข้อความค้นหาและที่อยู่ IP ของพร็อกซี

ii. พร็อกซีไม่มีการเปิดเผยข้อความ DNS โดยไม่มีความสามารถในการระบุ อ่าน หรือแก้ไขการสืบค้นที่ส่งโดยไคลเอ็นต์หรือคำตอบที่ส่งคืนโดยเป้าหมาย

สาม. เฉพาะเป้าหมายที่ต้องการเท่านั้นที่สามารถอ่านเนื้อหาของคิวรีและสร้างการตอบกลับได้

ความพร้อมใช้งานของ ODoH

DNS ที่ไม่ชัดเจนบน HTTPS (ODoH) เป็นเพียงโปรโตคอลที่เสนอ ณ ตอนนี้ และต้องได้รับการอนุมัติจาก IETF (Internet Engineering Task Force) ก่อนที่จะนำไปใช้ทั่วทั้งเว็บ แม้ว่า Cloudflare จะแนะนำว่าจนถึงตอนนี้ มีบริษัทอย่าง PCCW, SURF และ Equinix เป็นพันธมิตรพร็อกซี่เพื่อช่วยในการเปิดตัวโปรโตคอล และได้เพิ่มความสามารถในการรับคำขอ ODoH บนบริการ 1.1.1.1 DNS ความจริงของเรื่องนี้ก็คือ เว้นแต่ว่าเว็บเบราว์เซอร์จะเพิ่มการรองรับโปรโตคอลโดยกำเนิด คุณจะไม่สามารถใช้งานได้ สำหรับ โปรโตคอลยังอยู่ในขั้นตอนการพัฒนาและกำลังทดสอบประสิทธิภาพในพร็อกซี ระดับเวลาแฝง และเป้าหมายต่างๆ ด้วยเหตุผลดังกล่าว การตัดสินชี้ขาดชะตากรรมของ ODoH อาจไม่ฉลาดนัก

จากข้อมูลและข้อมูลที่มีอยู่ โปรโตคอลดูเหมือนจะมีแนวโน้มดีสำหรับอนาคตของ DNS — จริงอยู่ มันสามารถจัดการเพื่อให้ได้ความเป็นส่วนตัวตามที่สัญญาไว้โดยไม่กระทบต่อประสิทธิภาพการทำงาน เนื่องจากเป็นที่แน่ชัดแล้วว่า DNS ซึ่งมีบทบาทสำคัญในการทำงานของอินเทอร์เน็ต ยังคงประสบปัญหาความเป็นส่วนตัวและความปลอดภัย และแม้จะมีการเพิ่มโปรโตคอล DoH เมื่อเร็ว ๆ นี้ซึ่งสัญญาว่าจะเพิ่มด้านความปลอดภัยของ DNS การยอมรับยังคงห่างไกลจากความกังวลเรื่องความเป็นส่วนตัวที่เกิดขึ้น

แต่ถ้า ODoH สามารถดำเนินการตามข้อเรียกร้องในแง่ของความเป็นส่วนตัวและประสิทธิภาพ การทำงานร่วมกับ DoH ในขณะที่ทำงานควบคู่กัน สามารถจัดการกับทั้งความเป็นส่วนตัวและข้อกังวลด้านความปลอดภัยของ DNS ได้ และในทางกลับกัน ทำให้มีความเป็นส่วนตัวและปลอดภัยมากกว่าที่เป็นอยู่ในปัจจุบัน