อย่า Skype และพิมพ์: แฮกเกอร์สามารถขโมยรหัสผ่านของคุณผ่านการโทร VoIP

เผยแพร่แล้ว: 2017-03-31ดูเหมือนว่าแฮกเกอร์จะขโมยรหัสผ่านของเราด้วยวิธีใหม่ๆ ไม่รู้จบ ระหว่างอีเมลฟิชชิ่ง การโจมตีด้วยรหัสผ่านแบบเดรัจฉาน หรือการโจมตีโปรโตคอล VoIP ที่เพิ่มขึ้น ปรากฎว่าเป็นเวลานานแล้วที่แฮ็กเกอร์สามารถคิดออกว่าคุณกำลังพิมพ์อะไรบนแป้นพิมพ์ของคุณเพียงแค่ฟังเสียง ผลิต

อันที่จริง ในปีนี้ มีการศึกษาเจาะลึกเข้าไปในโลกของ Acoustic Eavesdropping โดยเฉพาะอย่างยิ่ง การศึกษาเรื่อง “Don't Skype & Type! การดักฟังเสียงใน Voice-Over-IP!” พิจารณาอย่างใกล้ชิดว่าแนวคิดแบบเก่าของการดักฟังเสียงได้ถูกนำมาใช้เพื่อให้กลายเป็นภัยคุกคามที่ใหญ่กว่าในยุคปัจจุบันได้อย่างไร

เราตกใจมากที่ได้ยินเกี่ยวกับวิธีการโจมตีแบบใหม่นี้ และต้องการดูผลการศึกษาอย่างใกล้ชิด มาขุดกันเถอะ

อะคูสติกอะไร?

แนวคิดเรื่อง Acoustic Eavesdropping ไม่ใช่สิ่งที่ปฏิวัติวงการอย่างเหลือเชื่อ อันที่จริง การศึกษานี้อ้างถึงลักษณะก่อนหน้าในแนวคิดจำนวนหนึ่ง ย้อนกลับไปในปี 1943 วิศวกรของ Bell Telephone ได้ค้นพบปรากฏการณ์ที่คล้ายคลึงกันซึ่งคล้ายกับสิ่งที่ผู้โจมตีสามารถทำได้ในปัจจุบันด้วยเทคโนโลยีที่ทันสมัย

แต่สิ่งที่แน่นอนคือ การดักฟังเสียงคืออะไร? แนวคิดนี้ค่อนข้างพื้นฐาน:

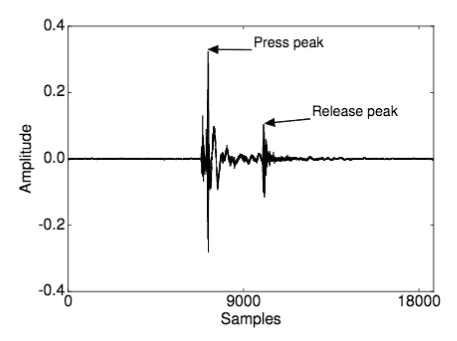

เพียงแค่บันทึกและวิเคราะห์เสียงที่คีย์บอร์ดสร้าง ทุกครั้งที่คุณกดคีย์อื่น ใครบางคนสามารถระบุสิ่งที่คุณกำลังพิมพ์ได้อย่างแม่นยำ

ความจริงก็คือว่าทุกแป้นพิมพ์และการกดปุ่มแต่ละครั้งจะสร้างเสียงที่แตกต่างออกไป ผู้โจมตีสามารถใช้เสียงเหล่านี้เพื่อประกอบตัวอักษร จากนั้นจึงถอดรหัสสิ่งที่คุณกำลังพิมพ์เกือบทั้งหมดตามตัวอักษรนั้น

ภัยคุกคามใหม่ที่เพิ่มขึ้นด้วยเทคโนโลยีใหม่

ในอดีต โดยทั่วไปแล้วสิ่งนี้ไม่ได้เป็นปัญหาใหญ่ — เทคนิคส่วนใหญ่ต้องการข้อมูลมากเกินไป หรือกำหนดให้ผู้โจมตีเข้าถึงอุปกรณ์ของเหยื่อได้ทางกายภาพ ตัวอย่างเช่น ความพยายามครั้งก่อนในการดักฟังเสียงจะต้องให้ผู้โจมตีวางไมโครโฟนไว้ใกล้กับแป้นพิมพ์ของเหยื่อ

ดังนั้นแม้ว่าการดักฟังเสียงจะเป็นภัยคุกคามที่แท้จริงมาเป็นเวลานาน แต่ก็ไม่ใช่เรื่องแปลก อุปสรรคในการเข้ามา ถ้าคุณต้องการ นั้นใหญ่เกินไปสำหรับผู้โจมตีหรือแฮ็กเกอร์ส่วนใหญ่ ยกเว้นปัญหาที่เกิดขึ้นในขณะนี้: อุปกรณ์จำนวนมากของเรามีไมโครโฟนในตัว แทบทุกอย่างที่มีไมโครโฟนในตัว เช่น แล็ปท็อป เว็บแคม และแม้แต่แท็บเล็ต อาจเป็นอุปกรณ์ที่มีความเสี่ยงมากที่สุด ดังนั้น หากธุรกิจของคุณใช้นโยบาย BYoD การศึกษานี้อาจเป็นที่สนใจของคุณ

ปัญหาที่ใหญ่กว่าในตอนนี้คือการแนะนำและความนิยมของ VoIP เราจะสัมผัสที่ด้านล่าง ขั้นแรก ให้คำจำกัดความบางอย่างเพื่อทำความเข้าใจสิ่งที่เรากำลังพูดถึง

การทำความเข้าใจภาษา

เช่นเดียวกับการศึกษาวิจัย ก่อนที่เราจะเข้าสู่รายละเอียด การกำหนดคำศัพท์สำคัญบางคำอาจช่วยได้เช่นกัน การศึกษาของ Arvix ครอบคลุมถึงการอธิบายรูปแบบการโจมตีเชิงลึก และเทคนิคการทำโปรไฟล์ที่หลากหลาย อย่างไรก็ตาม เพื่อให้ง่าย เราจะเน้นเฉพาะประเด็นสำคัญที่เราจำเป็นต้องชี้แจง

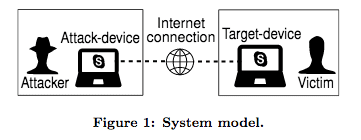

จากการศึกษาพบว่า ผู้ใช้และแง่มุมต่างๆ ของการโจมตีมีดังนี้:

- ผู้โจมตี: ใครก็ตามที่ทำการโจมตี โดยทั่วไปมีเจตนามุ่งร้ายเพื่อให้ได้ข้อมูลที่พวกเขาไม่สามารถเข้าถึงได้

- เหยื่อ: อธิบายตัวเอง แต่เหยื่อคือผู้ที่ถูกโจมตีและมีการแอบฟังการพิมพ์ของพวกเขา

- Attack-Device: อุปกรณ์ ของผู้โจมตี การศึกษาระบุว่าอุปกรณ์เป็นคอมพิวเตอร์เดสก์ท็อปหรือแล็ปท็อป ไม่รวมสมาร์ทโฟนและแท็บเล็ต

- Target-Device: นี่คืออุปกรณ์ที่ผู้โจมตีกำหนดเป้าหมาย ในขณะที่เหยื่อจะใช้อุปกรณ์นี้ แน่นอนว่าไม่จำเป็นต้องเป็นเครื่องส่วนตัว แต่อาจเป็นอุปกรณ์ทำงานก็ได้

- ข้อความเป้าหมาย: ข้อมูลที่เหยื่อพิมพ์บนอุปกรณ์ของพวกเขา ดังนั้นข้อมูลเป้าหมายที่ผู้โจมตีกำลังค้นหา

- การเชื่อมต่ออินเทอร์เน็ต: ดังที่เราทราบ VoIP นำข้อมูลเสียงของเราผ่านอินเทอร์เน็ต แน่นอนว่าสิ่งนี้มีความสำคัญเนื่องจากเป็นวิธีการทำงานของ VoIP แต่ยังเนื่องมาจากวิธีการส่งข้อมูลผ่านอินเทอร์เน็ต สิ่งที่ทำให้การโจมตี Skype และ Type เกิดขึ้นได้

โดยพื้นฐานแล้ว ผู้โจมตีคือ "ผู้ใช้ที่มุ่งร้ายที่ตั้งใจจะเรียนรู้ข้อมูลส่วนตัวเกี่ยวกับเหยื่อ" เพื่อความง่ายในการศึกษานี้ สันนิษฐานว่าผู้โจมตีและเหยื่อจะใช้ซอฟต์แวร์ VoIP รุ่นเดียวกันของแท้ ไม่มีการดัดแปลงหรือดัดแปลง

สำหรับการศึกษานี้โดยเฉพาะ พวกเขาดูที่ Skype และคาดการณ์ถึง Google แฮงเอาท์ แต่สิ่งนี้สามารถนำไปใช้กับแอพ VoIP ยอดนิยมอื่น ๆ ได้อย่างง่ายดาย

แล้วมันทำงานยังไง?

ในความเป็นจริง Acoustic Eavesdropping หรือการโจมตี Skype และ Type ที่ทันสมัยกว่านั้นซับซ้อนจริงๆ เราเข้าใจแนวคิดนี้แล้ว: ผู้โจมตีจะบันทึกเสียงที่แป้นพิมพ์ของเหยื่อสร้างขึ้นเมื่อกดปุ่มขณะอยู่ในสาย VoIP แต่กระบวนการนี้ซับซ้อนกว่านั้นเล็กน้อย

การรวบรวมข้อมูล

โดยรวมแล้ว ดังที่เราได้กล่าวไว้ก่อนหน้านี้ การโจมตีแบบเก่าเหล่านี้ต้องการให้ผู้โจมตีเข้าถึงอุปกรณ์เป้าหมายทางกายภาพได้ ผู้โจมตีจะต้องวางไมโครโฟนไว้ข้างแป้นพิมพ์ของเหยื่อ และบันทึกการกดแป้นพิมพ์ระหว่างการโทร แน่นอนว่าสิ่งนี้สามารถทำงานได้แม้ในขณะที่ไม่ได้คุยโทรศัพท์ ดังนั้น ไม่ใช่ทุกคนที่จะเข้าไปในสำนักงานของคุณได้ แต่ให้พูดว่าเป็นเลขานุการของคุณที่ต้องการค้นหาข้อมูลสำคัญ — พวกเขาสามารถเข้าถึงอุปกรณ์ของคุณได้ง่าย และสามารถซ่อนไมโครโฟนไว้ใต้กองเอกสารของคุณได้

สมมติว่ามีการเข้าถึงและมีการบันทึกการกดแป้นของคุณ นั่นเป็นปัจจัยสำคัญที่นี่ เมื่อผู้โจมตีเข้าถึงได้ พวกเขาจะมีสิทธิในการรวบรวมข้อมูลได้อย่างอิสระ ยกเว้น ข้อมูลที่พวกเขากำลังรวบรวมไม่ใช่ข้อความที่อ่านง่าย อย่างที่ฉันพูด มันเป็นเสียงที่แป้นพิมพ์ของคุณสร้างขึ้นเมื่อคุณกดปุ่มใดๆ

เมื่อผู้โจมตีรวบรวมข้อมูลและข้อมูลทั้งหมดนี้ จะไม่เหมือนกับว่าพวกเขาจะเห็นเสียงสูงสุดและรู้ทันทีว่าปุ่มใดถูกกด แล้วจะเป็นอย่างไรต่อไป?

ทำความเข้าใจข้อมูล

หลังจากที่ผู้โจมตีรวบรวมข้อมูลการกดแป้นพิมพ์ของเหยื่อ ผู้โจมตีจะต้องใช้เทคนิคการวิเคราะห์ขั้นสูงเพื่อทำความเข้าใจทั้งหมด สิ่งนี้ทำให้นิยายวิทยาศาสตร์เกี่ยวกับเทคโนโลยีอย่างเช่น

ค่อนข้างมาก AI ช่วยให้ผู้โจมตีเปลี่ยนเสียงคลิกคีย์แบบสุ่มเป็นสตริงข้อมูลที่ใช้งานได้ ตัวอย่างเช่น รหัสผ่านที่คุณพิมพ์ลงในบัญชี Gmail ของคุณเพื่อตรวจสอบอีเมลของคุณในขณะที่สนทนาตามปกติ เรื่องปกติที่คนทั่วไปทำทุกวัน

ยกเว้นว่า AI เพียงอย่างเดียวไม่เข้าใจว่าการกดแป้นพิมพ์คืออะไร หรือรู้วิธีถอดรหัสการพิมพ์จากสิ่งที่เป็นอย่างอื่น นั่นคือเสียงคลิกและเสียงกระทบกันทั่วไป นั่นคือขั้นตอนพิเศษและชั้นของการทำโปรไฟล์

ซับซ้อนแต่จริงจังพอที่จะกังวล

ราวกับว่าการเข้าถึงทางกายภาพของอุปกรณ์เป้าหมายและ AI ที่ทรงพลังยังไม่เพียงพอ ข้อมูลที่ผู้โจมตีได้รับจะสามารถใช้ได้ก็ต่อเมื่อเปรียบเทียบกับฐานข้อมูลที่มีอยู่ หากผู้โจมตีสามารถเข้าถึงฐานข้อมูลที่มีอยู่ของคีย์บอร์ดยอดนิยม และเสียงของคีย์บอร์ดเหล่านั้น พวกเขาสามารถจับคู่ข้อมูลที่พวกเขาได้รับจากการโทรของคุณกับข้อมูลที่พวกเขารู้อยู่แล้ว

ลองคิดดูว่าพวกเขากำลังถอดรหัสรหัส: ข้อมูลของคุณคือชุดของเครื่องหมายถูกและคลิก แต่การทำเครื่องหมายและการคลิกแต่ละครั้งจะสัมพันธ์โดยตรงกับแป้นบนแป้นพิมพ์ หากผู้โจมตีรู้ว่าปุ่ม "A" ทำเสียงอะไรเมื่อกดบนแป้นพิมพ์ MacBook Pro และผู้โจมตีรู้ว่าเหยื่อกำลังใช้ MacBook Pro พวกเขาสามารถกรอกชิ้นส่วนของปริศนาได้

การโจมตีประสบความสำเร็จมากกว่าที่คุณคิด

นี้เป็นบิตของดาบสองคม ด้านหนึ่ง คุณคิดว่าอุปสรรคนี้เพียงอย่างเดียว ซึ่งต้องใช้ฐานข้อมูลอ้างอิง ก็เพียงพอที่จะหยุดการโจมตีส่วนใหญ่ได้ และคุณจะพูดถูก ในทางเทคนิคแล้ว การโจมตีส่วนใหญ่จะหยุดลง การศึกษาระบุว่าหากไม่มีฐานข้อมูลของเสียงคีย์เปรียบเทียบ ผู้โจมตีสามารถคาดเดาการกดแป้นได้อย่างแม่นยำเพียง 40% ดังนั้นคนส่วนใหญ่จึงป้องกันได้ แต่บอกตามตรง 40% ยังคงเป็นตัวเลขที่ค่อนข้างสูง

ส่วนที่น่ากลัวจริงๆ? เมื่อผู้โจมตีมีฐานข้อมูลอ้างอิง เปอร์เซ็นต์ความแม่นยำนั้นจะเพิ่มขึ้นถึง 91.7%

ดังนั้น เมื่อทุกอย่างลงตัว ระบบก็พิสูจน์แล้วว่าค่อนข้างแม่นยำ – แต่กำแพงที่ต้องปีนขึ้นไปเพื่อให้ได้ข้อมูลที่จำเป็นนั้นสูงเกินไป กระบวนการทั้งหมดนี้เรียกว่า "การทำโปรไฟล์การกดแป้นพิมพ์" และซับซ้อนกว่านี้เล็กน้อย แต่โดยรวมแล้ว ความกังวลหลักที่ควรจะเป็นคือการปกป้องแป้นพิมพ์ของคุณโดยเฉพาะ

รูปแบบใหม่ของการโจมตี – คีย์บอร์ดระยะไกลออทิสติกแอบดู

ยกเว้นหลักฐานทั้งหมดของบทความนี้เป็นการค้นพบวิธีการโจมตีแบบใหม่ทั้งหมด ซึ่งง่ายต่อการปฏิบัติตาม แบบที่ไม่ต้องใช้การเข้าถึงทางกายภาพกับอุปกรณ์เป้าหมายอีกต่อไป และไมโครโฟนหรือการเข้าถึงไมโครโฟนของอุปกรณ์

การโจมตีรูปแบบใหม่นี้ยังคงอยู่ภายใต้แนวคิดเดียวกันกับการดักฟังเสียง แต่เป็นที่มาของชื่อ Skype และ Type เรียกอีกอย่างว่า Remote Keyboard Autistic Eavesdropping การดักฟังแบบอะคูสติกรูปแบบใหม่นี้น่ากังวลมากขึ้นด้วยเหตุผลบางประการ:

- ผู้โจมตีไม่ต้องการการเข้าถึงทางกายภาพหรือการควบคุมอุปกรณ์เป้าหมาย

- การโจมตีแบบ Skype และ Type จะทำงานกับข้อมูลการกดแป้นพิมพ์ในจำนวนที่จำกัดมากกว่าที่เคยพยายามครั้งก่อน

- การโจมตีเหล่านี้ใช้ประโยชน์จากซอฟต์แวร์ VoIP ที่คุณใช้กับตัวคุณ เทียบกับไมโครโฟนภายนอกหรือเซ็นเซอร์ นี่ไม่ใช่ข้อบกพร่องด้านความปลอดภัย แต่เป็นการใช้ประโยชน์จากวิธีการทำงานของ VoIP

นั่นเป็นส่วนที่น่ากลัวจริงๆ ที่ถึงแม้จะไม่มีการเข้าถึงเครื่องของคุณโดยตรง ผู้ที่มีเจตนาร้ายก็สามารถใช้แอพ VoIP ของคุณเองเพื่อต่อต้านคุณได้ ตัวอย่างที่ใหญ่ที่สุดคือ Skype และ Google Hangouts แต่สิ่งนี้สามารถแปลเป็นโซลูชันยอดนิยมอื่น ๆ ได้อย่างง่ายดาย การโจมตีรูปแบบใหม่นี้ทำงานอย่างไรโดยไม่มีไมโครโฟนคอยรับฟังการกดแป้นของคุณ?

ตามที่ฉันอธิบายไว้ข้างต้นสั้น ๆ ผู้โจมตีเพียงแค่ใช้ซอฟต์แวร์ VoIP กับเหยื่อ จากการศึกษาอีกครั้งหนึ่ง “ผู้โจมตีไม่ได้รับข้อมูลเสียงเพิ่มเติมจากเหยื่อ นอกเหนือจากสิ่งที่ซอฟต์แวร์ VoIP ส่งไปยังอุปกรณ์โจมตี”

แทนที่จะวางไมโครโฟนไว้ใกล้แป้นพิมพ์ของเหยื่อ ผู้โจมตีสามารถดึงเสียงคลิกเล็กๆ น้อยๆ เหล่านี้ออกจากข้อมูลที่ส่งโดยแอป VoIP

ในความเป็นจริง นี่เป็นปัญหาก็ต่อเมื่อชุดหูฟัง โทรศัพท์ตั้งโต๊ะแบบ IP หรืออุปกรณ์เสริม Skype ที่มีประโยชน์อื่นๆ ที่คุณใช้สำหรับ VoIP นั้นไวต่อเสียงมากพอที่จะได้ยินคุณกระเด็นไปที่แป้นพิมพ์ แต่คุณจะต้องแปลกใจกับทั้งความง่ายของมัน และข้อมูลที่สามารถดึงออกมาจากเสียงเล็กๆ น้อยๆ เช่นนี้ได้มากเพียงใด

มาตรการง่ายๆ สามารถไปได้ไกล

เมื่อพูดถึงความปลอดภัยทางอินเทอร์เน็ต ฉันมีจุดยืนที่แน่วแน่ว่าทุกคนควรฝึกฝนการท่องเว็บอย่างปลอดภัยด้วยวิธีใดวิธีหนึ่ง แม้ว่าคุณจะใช้ Mac หรือ iPhone เรียกดูอีเมลที่ทำงานหรือข่าว มันอาจจะง่ายกว่าที่คุณคิดมากสำหรับผู้โจมตีที่จะหาทางเข้าไปในอุปกรณ์ของคุณ และใช้ประโยชน์จากการควบคุมนั้นเหนือคุณหรือธุรกิจของคุณในทางใดทางหนึ่ง

แนวทางปฏิบัติด้านความปลอดภัยที่ง่ายที่สุดสามารถช่วยให้การเชื่อมต่อของคุณปลอดภัย หรือป้องกันดวงตาที่ไม่ต้องการจากการสอดรู้สอดเห็นข้อมูลสำคัญของคุณ แม้ว่าเครือข่ายของคุณจะถูกซ่อนโดยไฟร์วอลล์ฮาร์ดแวร์หลายร้อยตัว การโจมตี Skype และ Type ที่มีเวลาเหมาะสมจะทำให้การป้องกันใด ๆ เป็นที่สงสัย ในแง่ของการป้องกันการโจมตี Skype และ Type มีแนวทางปฏิบัติพื้นฐานบางประการที่ทุกคนสามารถใช้ได้ พร้อมกับการปกป้องซอฟต์แวร์ขั้นสูงบางอย่าง

โดยทั่วไป หากคุณกำลังพูดถึงข้อมูลที่สำคัญและละเอียดอ่อนบางอย่าง คุณไม่ควรแบ่งปันข้อมูลดังกล่าวในการโทร Skype ที่ไม่ได้เข้ารหัส อย่างน้อยก็ควรเป็นสามัญสำนึก อย่างไรก็ตาม เราทุกคนต่างเป็นมนุษย์และง่ายต่อการลืม หรือแค่ไม่เข้าใจความรุนแรงของภัยคุกคาม

สำหรับผู้เริ่มต้น วิธีที่ง่ายที่สุดในการป้องกันตัวเองจากการดักฟังเสียงจากระยะไกลคือ:

- อย่างง่ายๆ อย่าพิมพ์บนแป้นพิมพ์จริงของคุณขณะโทรผ่าน Skype หรือ VoIP ง่ายๆ อย่างนั้น ถ้าคุณไม่พิมพ์อะไรเลย แสดงว่าผู้โจมตีไม่มีข้อมูลที่จะขโมย

- หากคุณต้องการพิมพ์ ให้ใช้แป้นพิมพ์ซอฟต์แวร์: เครื่องส่วนใหญ่ Windows และ Mac อนุญาตให้ผู้ใช้แสดงแป้นพิมพ์เสมือนบนหน้าจอซึ่งกำหนดให้ผู้ใช้คลิกตัวอักษรด้วยเมาส์ นี่เป็นเพียงการป้องกันเสียงคีย์บอร์ด

- หากคุณต้องการพิมพ์แต่ใช้แป้นพิมพ์ซอฟต์แวร์ไม่ได้ ให้ปิดเสียงไมโครโฟนขณะพิมพ์ โดยทั่วไปสามารถทำได้โดยใช้ปุ่มปิดเสียงแบบนุ่มนวลบนแอป VoIP หรือปุ่มปิดเสียงในสายที่รวมอยู่ในชุดหูฟังและโทรศัพท์ตั้งโต๊ะส่วนใหญ่

- ป้องกันความจำเป็นในการพิมพ์โดยลงชื่อเข้าใช้แอปพลิเคชันที่สำคัญทั้งหมดที่คุณต้องการก่อนโทรออกหรือรับสาย

- ใช้ตัวจัดการรหัสผ่านที่จะกรอกแบบฟอร์มเข้าสู่ระบบของคุณโดยอัตโนมัติ ผู้จัดการรหัสผ่านเป็นเครื่องมือที่ยอดเยี่ยมสำหรับทุกคนที่พยายามปรับปรุงความปลอดภัยของรหัสผ่าน และอนุญาตให้คุณลงชื่อเข้าใช้บริการต่างๆ ระหว่างการโทร VoIP โดยไม่ต้องพิมพ์

มาตรการตอบโต้นี้จะเป็นการรบกวนการโทร VoIP ของคุณน้อยที่สุดในท้ายที่สุด การพิมพ์น้อยลงหมายถึงการรบกวนน้อยลง ดังนั้นจึงเกือบได้ประโยชน์ทั้งสองฝ่าย อย่างไรก็ตาม มันง่ายมากสำหรับเราที่จะเข้าสู่กิจวัตรที่สะดวกสบาย หรือเพียงแค่ลืมปิดเสียงไมโครโฟนของเรา หรือเกลียดการที่ต้องคลิกบนแป้นพิมพ์เสมือนจริง ดังนั้นสำหรับผู้ใช้ที่มีเทคนิคมากขึ้น มีเทคนิคขั้นสูงบางอย่างที่สามารถใช้ประโยชน์ได้ นอกเหนือจากการรักษาความปลอดภัยเครือข่ายและการเชื่อมต่อระยะไกลด้วย VPN แล้ว สิ่งเหล่านั้นยังรวมถึง:

- สิ่งที่เรียกว่าเทคนิค “เป็ด” – ซอฟต์แวร์หรือโดยผู้ใช้ด้วยตนเอง สามารถลดระดับเสียงของไมโครโฟนและเมื่อตรวจพบการกดแป้นพิมพ์ แม้แต่การพิมพ์ทับด้วยเสียงที่ต่างไปจากเดิมอย่างสิ้นเชิง อย่างไรก็ตาม ปัญหาของสิ่งนี้คือไม่เพียงต้องผู้ใช้ที่ได้รับการฝึกอบรมเท่านั้นในการค้นหา ใช้งาน และใช้ประโยชน์จากโซลูชันนี้ แต่ยังอาจลดคุณภาพการโทรของคุณได้อย่างง่ายดาย จะเกิดอะไรขึ้นหากซอฟต์แวร์ปิดเสียงการนำเสนอที่สำคัญของคุณ แทนที่จะเป็นการกดแป้น

- เทคนิคที่ซับซ้อนอีกวิธีหนึ่งในการซ่อนการกดแป้นพิมพ์ของคุณคือการเตรียม "การแปลงแบบสุ่มสั้นๆ" ให้เป็นเสียงที่สร้างขึ้นทุกครั้งที่ตรวจพบการกดแป้นพิมพ์ พูดง่ายๆ ก็คือ ซอฟต์แวร์จะตรวจจับการกดแป้นและเปลี่ยนความเข้มและความถี่เฉพาะของการกดแป้น โดยพื้นฐานแล้ว ซอฟต์แวร์จะเปลี่ยนเสียงของการกดแป้นพิมพ์ในการส่งสัญญาณ ดังนั้นสิ่งที่ผู้โจมตีได้รับไม่ใช่เสียงเดียวกับที่คีย์บอร์ดของคุณสร้างขึ้นจริง

อย่า Skype และพิมพ์!

สุดท้ายนี้ คำแนะนำที่ง่ายที่สุดในการปฏิบัติตามเพื่อรักษาตัวเองและข้อมูลที่ปลอดภัยคืออย่าพิมพ์และ Skype ตอนนี้มีโอกาสที่คนทั่วไปจะไม่ต้องกังวลกับการดักฟังเสียง อันที่จริง ผู้ใช้ทั่วไปไม่จำเป็นต้องกังวลเกี่ยวกับความปลอดภัยโดยรวมมากนัก

แต่ความจริงแล้วมีผู้จู่โจมพยายามหาเงินหรือหาความได้เปรียบในการแข่งขันไม่ว่าจะเป็นไปได้อย่างไรก็ตาม ถึงแม้ว่านี่จะหมายถึงการโจมตีแรนซัมแวร์ธรรมดาๆ ในการจับข้อมูลทางธุรกิจที่สำคัญและละเอียดอ่อนของคุณเป็นตัวประกัน โดยเรียกร้องการจ่ายเงินด้วยเงินสดจำนวนมหาศาล

ไม่ใช่ว่าทุกคนควรตื่นตระหนกและกังวลว่ารหัสผ่านของพวกเขาจะถูกขโมยทางโทรศัพท์ แต่ควรทำความเข้าใจวิธีการโจมตีต่างๆ ที่มีอยู่และวิธีดูแลตนเองให้ปลอดภัย