ภูมิทัศน์ที่เปลี่ยนไปของความปลอดภัยทางไซเบอร์: รายงานกลางปี 2560 ของซิสโก้

เผยแพร่แล้ว: 2017-08-10การโจมตีของแรนซัมแวร์อยู่ในระดับแนวหน้าของการอภิปรายเรื่องความปลอดภัยทางไซเบอร์มาระยะหนึ่งแล้ว และด้วยเหตุผลที่ดี เหตุการณ์ WannaCry แสดงให้เห็นอย่างชัดเจนว่าปัญหาด้านความปลอดภัยในโลกไซเบอร์สามารถขยายวงกว้างออกไปได้อย่างไร อีเมลที่ดูเหมือนไร้เดียงสาเพียงฉบับเดียวก็เพียงพอที่จะทำให้ระบบและเครือข่ายที่สำคัญมากล่มสลาย ส่งผลให้อุตสาหกรรมหลักทั่วโลกปิดตัวลงอย่างมีประสิทธิภาพ แต่ภัยคุกคามของแรนซัมแวร์เป็นการโจมตีเพียงอย่างเดียวที่เราควรจะเน้นใช่หรือไม่?

เป็นความคิดที่ดีที่จะยอมรับว่าการรักษาความปลอดภัยทางไซเบอร์ทั่วไปควรมีความสำคัญอย่างยิ่งยวดสำหรับธุรกิจใดๆ แต่หากไม่มีความเข้าใจอย่างถ่องแท้ว่าภัยคุกคามอยู่ที่ใด ก็อาจเป็นเรื่องยากที่จะใช้การป้องกันที่เหมาะสม Ransomware เป็นภัยคุกคามที่แท้จริง แต่ถ้าความพยายามทั้งหมดของเรามุ่งเน้นไปที่แนวคิดเรื่องการบุกรุกทางบก จะเกิดอะไรขึ้นเมื่อการบุกรุกเกิดขึ้นทางทะเลหรือทางอากาศ

เนื่องจาก Cisco เพิ่งเปิดตัวรายงาน Midyear Cybersecurity ปี 2017 เราจึงต้องการดูภัยคุกคามที่ใหญ่ที่สุดที่ธุรกิจกำลังเผชิญอยู่ ตั้งแต่ SMB ไปจนถึงองค์กรขนาดยักษ์

การเปลี่ยนแปลงในภูมิทัศน์

แม้ว่ารายงานของ Cisco จะเน้นไปที่การค้นพบที่สำคัญจำนวนมาก ข้อสรุปโดยรวมประการหนึ่งที่ต้องทำความเข้าใจก็คือภูมิทัศน์ของการโจมตีทางไซเบอร์นั้นซับซ้อนมาก และภูมิทัศน์ก็เคลื่อนไหวอยู่เสมอ หรือที่สำคัญกว่านั้น ภูมิทัศน์ของการโจมตีทางไซเบอร์จะเคลื่อนไหวอยู่เสมอ สิ่งเหล่านี้เปลี่ยนเป้าหมายอย่างต่อเนื่อง เมื่อกลยุทธ์การโจมตีใหม่ถูกเปิดเผย กลยุทธ์การป้องกันใหม่จะปรากฏขึ้นเพื่อปิดกั้น "ประตูที่ปลดล็อก" ก่อนหน้านี้ และเมื่อการป้องกันใหม่ปรากฏขึ้น กลยุทธ์การโจมตีใหม่หรือเก่าก็ได้รับการพัฒนาหรือพัฒนาใหม่ และการโจมตีเหล่านี้ก่อให้เกิดภัยคุกคามต่อธุรกิจใดๆ อย่างแท้จริง โดยอาจสูญเสียเงินทุนได้

แนวทางปฏิบัติด้านความปลอดภัยที่อ่อนแอและลักษณะที่ไม่ยืดหยุ่นขององค์กรระดับองค์กรสามารถทำให้เกิดช่องว่างขนาดใหญ่ในการป้องกันเครือข่ายโดยรวม อย่างไรก็ตาม นั่นไม่ได้หมายความว่าแผนกไอทีควรสร้างโครงสร้างใหม่ทั้งหมดทุกปี

แทนที่จะใช้ข้อมูลและรายงานเพื่อจับตาดูแนวโน้มที่เสนอภัยคุกคามที่ใหญ่ที่สุดในเวลาใดก็ตาม ในเวลาเดียวกัน เราไม่สามารถลืมรากฐานของเราและพื้นฐานที่เราสร้างการป้องกันของเราไว้ได้ เพราะประวัติศาสตร์ซ้ำรอยจริงๆ การโจมตีด้วย VoIP กำลังเพิ่มขึ้น และผู้โจมตีสามารถรู้ได้ว่าคุณกำลังพิมพ์อะไรจากการฟังในสาย Skype

ผลการวิจัยที่สำคัญของ Cisco ในปี 2560

ตอนนี้เราได้วางรากฐานสำหรับภูมิทัศน์ที่เปลี่ยนแปลงตลอดเวลาแล้ว เราสามารถดูที่การค้นพบของ Cisco และดูว่าภูมิทัศน์สำหรับการโจมตีเริ่มเปลี่ยนไปอย่างไร

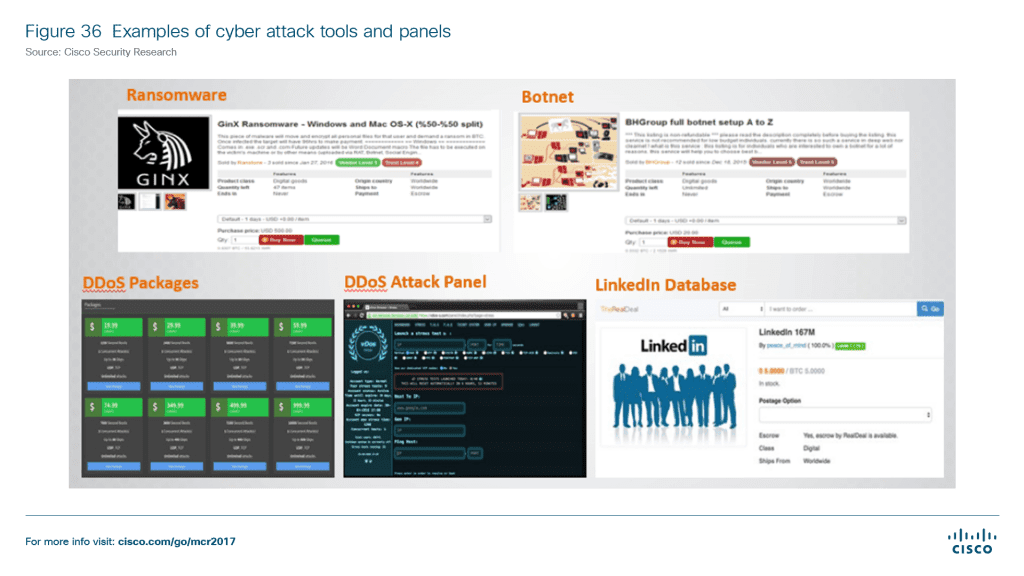

- การเพิ่มขึ้นอย่างมากของความถี่ในการโจมตีทางไซเบอร์ ความซับซ้อน และขนาดในปีที่ผ่านมาชี้ให้เห็นว่า “เศรษฐศาสตร์ของการแฮ็คได้พลิกมุมใหม่” ชุมชนแฮ็คสมัยใหม่กำลังได้รับประโยชน์จากการเข้าถึงทรัพยากรที่มีประโยชน์และต้นทุนต่ำอย่างรวดเร็วและง่ายดาย

- แม้ว่าระบบคลาวด์จะเป็นจุดสนใจหลัก แต่ก็มักถูกละเลยในเรื่องความปลอดภัย ความเสี่ยงในการอนุญาตแบบเปิดและการจัดการบัญชีผู้ใช้ที่มีสิทธิ์เดียวที่ไม่ดีสามารถสร้างช่องว่างด้านความปลอดภัยที่ฝ่ายตรงข้ามสามารถใช้ประโยชน์ได้ง่าย ตามรายงานของ Cisco แฮกเกอร์ได้ย้ายไปยังคลาวด์แล้ว และกำลังทำงานเพื่อละเมิดสภาพแวดล้อมคลาวด์ขององค์กร

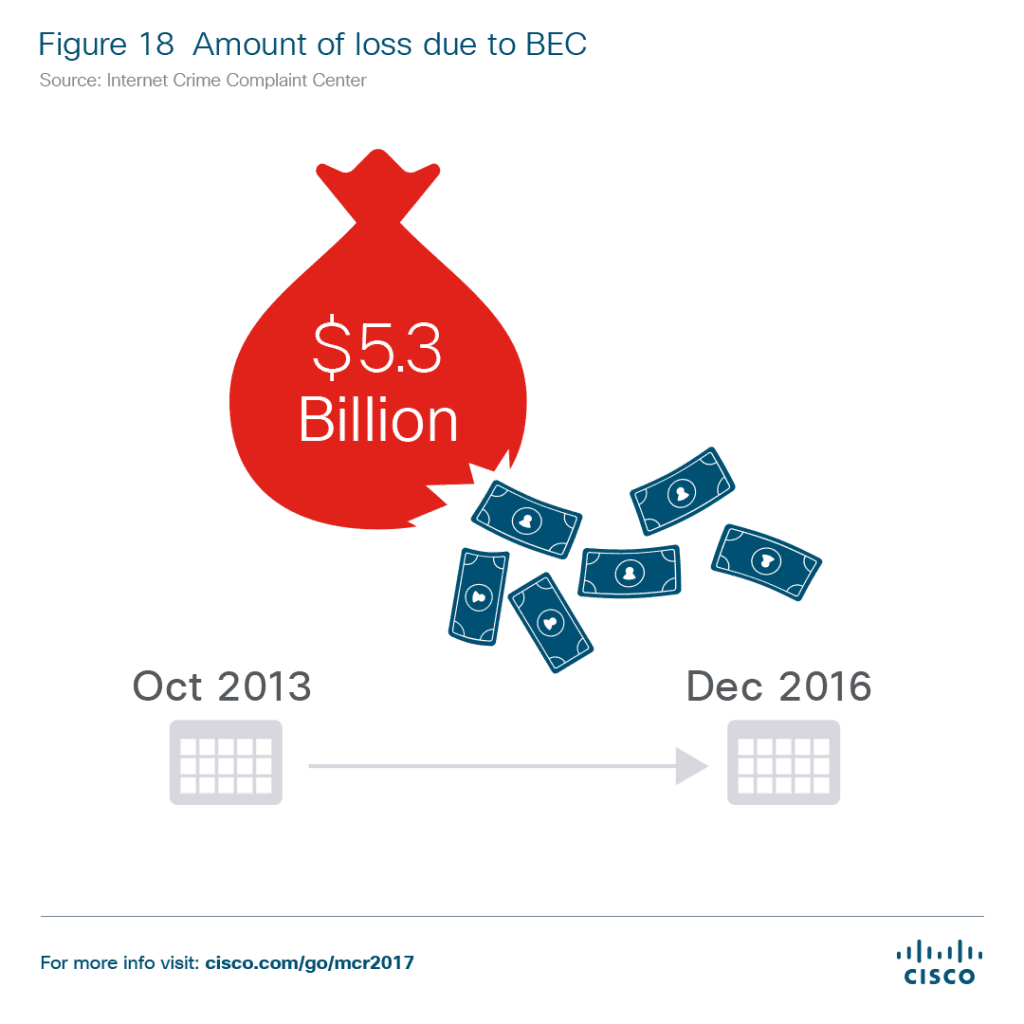

- อีเมลธุรกิจประนีประนอม (BEC) ได้กลายเป็นภัยคุกคามที่ "ทำกำไรได้สูง" สำหรับผู้โจมตี ศูนย์รับเรื่องร้องเรียนอาชญากรรมทางอินเทอร์เน็ตรายงานว่า 5.3 พันล้านดอลลาร์สหรัฐถูกขโมยไปเนื่องจากบีอีซีระหว่างเดือนตุลาคม 2556 ถึงธันวาคม 2559 เพื่อการเปรียบเทียบ แรนซัมแวร์ขโมยเงินไป 1 พันล้านดอลลาร์ในปี 2559

- Internet of Things จำเป็นต้องได้รับการรักษาความปลอดภัยอย่างแน่นอน และกำลังถูกโจมตีโดยผู้โจมตี ผู้พิทักษ์ไม่ทราบว่าอุปกรณ์ IoT ใดเชื่อมต่อกับเครือข่ายของตน ดังนั้นจึงไม่ทราบว่าสิ่งใดมีความเสี่ยง

- Cisco สังเกตเห็นปริมาณสแปมที่เพิ่มขึ้นโดยรวมตั้งแต่กลางปี 2016 ซึ่ง "ดูเหมือนว่าจะเกิดขึ้นพร้อมกับการลดลงอย่างมีนัยสำคัญของกิจกรรมชุดการเอารัดเอาเปรียบในช่วงเวลาเดียวกัน" ซึ่งหมายความว่าผู้โจมตีที่ใช้เครื่องมือ "exploit kit" ต้องเปลี่ยนกลับไปใช้วิธีการเดิมของอีเมลขยะ เนื่องจากการป้องกัน Exploit Kit เพิ่มขึ้นเท่านั้น อีเมลขยะเหล่านี้มีไฟล์แนบ เช่น เอกสารคำ ที่เป็น “เอกสารอันตรายมาโครที่รับภาระ”

- สปายแวร์ที่ปิดบังตัวเองว่าเป็นแอปพลิเคชันที่อาจไม่ต้องการ (PUA) แท้จริงแล้วเป็นมัลแวร์รูปแบบหนึ่ง ซอฟต์แวร์นี้เสนอความเสี่ยงต่อความปลอดภัยและข้อมูล แต่โดยทั่วไปแล้วจะถูกละเลยหรืออย่างน้อยก็ประเมินต่ำไป Shadow IT สามารถนำไปสู่การใช้งาน PUA ที่เพิ่มขึ้นได้อย่างง่ายดาย

ภูมิทัศน์ที่เปลี่ยนแปลงไปนี้สามารถเห็นได้ตลอดการค้นพบครั้งสำคัญเหล่านี้ วิธีการโจมตีแบบใหม่เป็นที่นิยมและสร้างความเสียหายอย่างใหญ่หลวง รวมถึงการฉ้อโกงของ BEC ในเวลาเดียวกัน การเติบโตของคลาวด์และเทคโนโลยีใหม่อื่นๆ เช่น IoT กำลังเปิดช่องทางใหม่ในการโจมตี และในขณะที่เทคโนโลยีใหม่ๆ เปิดฉากการต่อสู้รูปแบบใหม่ ผู้โจมตียังคงใช้วิธีการโจมตีแบบเก่า และองค์กรมักลืมเกี่ยวกับจุดเข้าถึงเหล่านี้ โดยเฉพาะอีเมล

แนวทางปฏิบัติด้านความปลอดภัยได้รับการปรับปรุงเมื่อเวลาผ่านไป ตามที่ Cisco ชี้ให้เห็น ตัวอย่างเช่น การอัปเดตความปลอดภัยอัตโนมัตินั้นแทบจะเป็นมาตรฐานในระบบปฏิบัติการสมัยใหม่ แม้แต่ในสมาร์ทโฟนของเรา เราทุกคนอาจพบว่าน่ารำคาญที่ Microsoft บังคับให้เราอัปเดตเป็น Windows 10 หรือ Apple จะไม่หยุดยั้งให้เราอัปเดตเป็น iOS เวอร์ชันล่าสุด แต่การอัปเดตเหล่านี้เป็นเพียงการป้องกันของเรา

แต่ด้วยการอัปเดตอย่างรวดเร็ว อาชญากรไซเบอร์จึงเปลี่ยนโฟกัสไปที่อีเมลและมัลแวร์โดยเฉพาะ สิ่งเหล่านี้แทบจะเรียกได้ว่าเป็นภัยคุกคาม "ดั้งเดิม" ที่มีอยู่เสมอ แต่ถูกนำไปใช้ในรูปแบบใหม่

เก่าพบใหม่

สิ่งที่น่าสนใจมากที่ได้เห็นคือจุดตัดของความเก่าและความใหม่: วิธีการแบบเก่าถูกรวมเข้ากับรูปแบบการโจมตีรูปแบบใหม่ การโจมตีแรนซัมแวร์สมัยใหม่กำลังดำเนินการโดยใช้วิธีการแบบเก่าในการวางไฟล์ที่เป็นอันตรายลงในอีเมล และหวังว่าใครบางคนจะดาวน์โหลดและเปิดไฟล์โดยไม่ต้องคิดให้รอบคอบ ตามที่รายงานอธิบาย:

“อาชญากรไซเบอร์ที่มีแนวโน้มว่าจะตอบสนองต่อการเปลี่ยนแปลงในตลาดของ Exploit Kit ได้เปลี่ยนมาใช้ (หรือกลับไปที่) อีเมลเพื่อส่งแรนซัมแวร์และมัลแวร์อื่นๆ อย่างรวดเร็วและคุ้มค่า พวกเขายังมีความคิดสร้างสรรค์เกี่ยวกับวิธีการหลบเลี่ยงการตรวจจับ ตัวอย่างเช่น นักวิจัยด้านภัยคุกคามของ Cisco สังเกตเห็นการเติบโตของสแปมที่มีเอกสารอันตรายที่บรรจุมาโครจำนวนมาก รวมถึงเอกสาร Word, ไฟล์ Excel และ PDF ที่สามารถเอาชนะเทคโนโลยีแซนด์บ็อกซ์จำนวนมากได้โดยกำหนดให้ผู้ใช้โต้ตอบเพื่อติดไวรัสระบบและส่งมอบเพย์โหลด”

Cisco ตั้งข้อสังเกตว่าการเพิ่มขึ้นของสแปมและอีเมลที่เป็นอันตรายเกิดขึ้นพร้อมกับการลดลงหรือหยุดนิ่งในสิ่งที่เรียกว่าการโจมตีแบบ "exploit kit" Exploit Kits เป็นเครื่องมือหลักที่ช่วยให้แฮกเกอร์สามารถเข้าถึงช่องโหว่ที่รู้จักได้ ปลั๊กอิน Flash ยอดนิยมสำหรับเว็บไซต์เป็นที่รู้จักจากช่องโหว่ด้านความปลอดภัย และหากคุณให้ความสนใจกับอินเทอร์เน็ต คุณจะสังเกตเห็นว่าเว็บเบราว์เซอร์หลักทั้งหมดเลิกใช้ Flash ด้วยเหตุผลหลักนี้

เนื่องจากการอัปเดตยังคงดำเนินต่อไปและการใช้ Flash ลดลง จึงมีการใช้งาน "exploit kits" ที่อนุญาตให้แฮ็กเกอร์เข้าถึงผ่าน Flash ได้ สิ่งนี้ทำให้แฮ็กเกอร์กลับไปที่อีเมลและอีเมลโดยเฉพาะเนื่องจากอนุญาตให้เข้าถึงปลายทางของผู้ใช้โดยตรง

ผู้โจมตีสามารถให้เหยื่อที่ไม่สงสัยเปิดเอกสาร Word ผ่าน "วิศวกรรมสังคม" ขั้นพื้นฐาน โดยคิดว่ามันมาจากเพื่อนที่ดีที่สุดของพวกเขา และสิ่งต่อไปที่พวกเขารู้ว่าเครือข่ายทั้งหมดของพวกเขาถูกโจมตี การโจมตีเหล่านี้สามารถมาในไฟล์ที่คุ้นเคยและแตกต่างกันทั้งหมด

แต่รายงานเตือนว่าอีเมลไม่เพียงไวต่อการหลอกลวงแบบฟิชชิ่งที่เป็นอันตรายเท่านั้น อันที่จริง การฉ้อโกงของ BEC อาจเป็นเรื่องที่น่ากังวลมากกว่าแรนซัมแวร์

ทำความเข้าใจ BEC

แน่นอนว่าแรนซัมแวร์กำลังได้รับความสนใจทั้งหมดในขณะนี้ แต่รายงานนี้หวังว่าจะชี้ให้เห็นถึงภัยคุกคามที่ใหญ่กว่านี้ ซึ่งทำให้แม้แต่ธุรกิจที่ใหญ่ที่สุดอย่าง Google และ Facebook ก็ต้องเสียเงินหลายล้านดอลลาร์

ฉันจะให้ Cisco อธิบายสิ่งนี้:

“แคมเปญ BEC เกี่ยวข้องกับอีเมลที่ส่งถึงพนักงานการเงินที่สามารถส่งเงินโดยการโอนเงินผ่านธนาคาร ฝ่ายตรงข้ามมักจะทำวิจัยเกี่ยวกับลำดับชั้นของบริษัทและพนักงาน ตัวอย่างเช่น การใช้โปรไฟล์เครือข่ายสังคมออนไลน์เพื่อรวบรวมสายการบังคับบัญชาที่มีแนวโน้มว่าจะเป็น อีเมลอาจดูเหมือนมาจาก CEO หรือผู้บริหารระดับสูงคนอื่น โดยขอให้ผู้รับโอนเงินผ่านธนาคารไปยังผู้ร่วมธุรกิจที่ถูกกล่าวหาหรือเพื่อชำระเงินให้กับผู้ขาย”

แน่นอนว่าต้องใช้ความพยายามและการวางแผนอย่างมาก และผู้โจมตีมักจะแสดงความเร่งด่วนเพื่อหลอกล่อเหยื่อให้ลงมือโดยไม่ต้องตรวจสอบซ้ำ Cisco ตั้งข้อสังเกตว่าการโจมตีเหล่านี้มุ่งเน้นไปที่เป้าหมายใหญ่ เช่น Google และ Facebook และเป้าหมายเหล่านี้ลดลงสำหรับพวกเขา แม้ว่าจะใช้งานและคงการป้องกันภัยคุกคามที่ครบกำหนดตลอดจนการป้องกันการฉ้อโกงประเภทนี้

ซิสโก้ยังตั้งข้อสังเกตอีกว่าเนื่องจากอีเมลเหล่านี้โดยทั่วไปต้องอาศัยวิศวกรรมสังคม จึงไม่มีมัลแวร์หรือไฟล์แนบ จึงสามารถเลี่ยงเครื่องมือตรวจสอบภัยคุกคามมาตรฐานได้ ดังที่เราได้กล่าวไว้ข้างต้น การคุกคามของ BEC นั้นยิ่งใหญ่มากจน Internet Crime Compliant Center รายงานว่ามีการขโมยเงินจำนวน 5.3 พันล้านดอลลาร์ เนื่องจากมันเกิดขึ้นระหว่างเดือนตุลาคม 2556 ถึงธันวาคม 2559 นั่นคือค่าเฉลี่ย 1.7 พันล้านดอลลาร์ต่อปี

เทคโนโลยีใหม่เปิดภัยคุกคามใหม่

ตัวอีเมลเองกลายเป็นรุ่นปู่ไปแล้วเมื่อเทียบกับการพัฒนาเทคโนโลยีล่าสุด รวมถึงการมุ่งเน้นที่เครื่องมือการทำงานร่วมกันและการสื่อสารแบบครบวงจร และหากอีเมลเป็นสิ่งที่ต้องทิ้ง มีโอกาสที่เทคโนโลยีใหม่ของเราจะยังคงยั่งยืนเพื่อโจมตีในอนาคตเช่นกัน เว้นแต่เราจะทำการเปลี่ยนแปลงครั้งใหญ่

Internet of Things เกิดขึ้นแล้ว แต่มีข้อบกพร่องที่ทราบ: ความปลอดภัยเป็นความคิดที่สอง เครื่องมือเหล่านี้ส่วนใหญ่เพียงแค่ปลดล็อกประตูหน้า และแม้ว่า IoT จะเริ่มแสดงให้เห็นเท่านั้น Cisco รายงานว่า "บ็อตเน็ต IoT อยู่ที่นี่แล้ว" รายงานระบุว่าในปี 2559 “การโจมตีทางไซเบอร์เกิดขึ้นจากอุปกรณ์ที่เชื่อมต่อหลายเครื่องกลายเป็นบ็อตเน็ต”

การโจมตี DDoS เหล่านี้ใช้กองทัพของอุปกรณ์ที่เชื่อมต่อ (ตรงข้ามกับคอมพิวเตอร์ที่ติดไวรัส) เพื่อล้นและปิดเครือข่ายของบล็อกเกอร์ด้านความปลอดภัย Brian Krebs บริษัทโฮสติ้งของฝรั่งเศส OVH และ DynDNS บริษัทจัดการประสิทธิภาพอินเทอร์เน็ต ในรายงานของพวกเขา Cisco ได้เน้นที่บ็อตเน็ต IoT ที่รู้จักสามตัว ได้แก่ Mirai, BrickerBot และ Hajime พร้อมการวิเคราะห์เชิงลึกของแต่ละรายการ

ในขณะที่ IoT กำลังเริ่มแสดงศักยภาพต่อองค์กร แต่เครือข่ายถูกใช้สำหรับการโจมตีทางไซเบอร์แล้ว ซึ่งเป็นข้อบ่งชี้ที่ชัดเจนว่าการรักษาความปลอดภัยมีความสำคัญต่อโซลูชันอย่างไร

UC ช่วยให้ธุรกิจของคุณปลอดภัย

คำถามที่สำคัญที่สุดที่ควรถามก็คือ ธุรกิจของคุณจะปลอดภัยจากภัยคุกคามที่เปลี่ยนแปลงตลอดเวลาได้อย่างไร ดูเหมือนว่าวิธีการโจมตีใหม่จะปรากฏขึ้นวิธีที่สองนั้นปลอดภัย แม้ว่าเราจะพัฒนาอีเมล การเข้ารหัส และความปลอดภัยโดยรวมทั้งหมด เรายังคงต้องเหนื่อยกับเอกสารที่จิมจากฝ่ายบัญชีส่งถึงคุณ ในท้ายที่สุด แม้แต่การป้องกันที่ใหญ่ที่สุดก็สามารถเรียกเหยื่อให้รู้จักกับวิศวกรรมสังคมเล็กๆ น้อยๆ ได้

อาจเป็นการมองการณ์ไกลเล็กน้อยที่จะอ้างว่า Unified Communications สามารถเข้ามามีบทบาทและประหยัดเวลาได้ แต่ฉันคิดว่าประโยชน์ที่ได้รับจากแพลตฟอร์ม UC สามารถช่วยบรรเทาความไม่ยืดหยุ่นที่อาจทำให้บางทีมไม่สามารถตอบสนองต่อภัยคุกคามได้ นี่ไม่ได้หมายความว่า UC เป็นการป้องกันเพียงอย่างเดียวที่ทีมของคุณต้องการ อันที่จริง ทุกธุรกิจควรทำงานร่วมกับผู้เชี่ยวชาญด้านความปลอดภัยเพื่อให้แน่ใจว่ามีการรักษาความปลอดภัยระดับสูงสุด ระหว่างไฟร์วอลล์และตัวควบคุมเส้นขอบของเซสชัน มีเครื่องมือที่จำเป็นมากมายที่มีอยู่มากมายซึ่งไม่ต้องใช้เงินลงทุนจำนวนมาก

ในทางกลับกัน Cisco ยังตั้งข้อสังเกตว่า SMB นั้นอ่อนไหวต่อการโจมตีมากกว่าองค์กรขนาดใหญ่ด้วยเหตุผลบางประการ แต่เน้นย้ำว่าองค์กรขนาดใหญ่มักจะมี "กลยุทธ์ที่เป็นทางการเป็นลายลักษณ์อักษรอยู่แล้ว" SMB สามารถปรับปรุงการป้องกันได้โดยการปรับปรุงทั้งนโยบายและขั้นตอน

- การใช้แพลตฟอร์ม UC สามารถขจัดความจำเป็นในการแนบอีเมลและอีเมล นี้สามารถขยายไปยังบริการแชร์ไฟล์ทั่วๆ ไป เช่น Google Drive หรือ Dropbox แต่ด้วยความสามารถในการส่งไฟล์โดยตรงผ่านแพลตฟอร์มที่เข้ารหัส หรือการผสานรวมสำหรับบริการแชร์ไฟล์เหล่านี้ การแทนที่อีเมลด้วย UC จึงเหมาะสมที่สุด ความสามารถในการลากและวางไฟล์ลงในแพลตฟอร์มที่ปลอดภัย ตลอดจนความสามารถในการส่งข้อความถึงใครก็ได้ในทีมในทันที หมายความว่าผู้ใช้สามารถติดต่อกันได้ทันที แทนที่จะเปิดไฟล์นั้น ให้ส่งข้อความด่วนถึงผู้รับเพื่อยืนยันความถูกต้อง

- เอาชนะ Shadow IT ให้ได้สักครั้ง – สามารถทำได้ทั้งสองโดยการค้นหาแพลตฟอร์ม UC ที่เหมาะสมซึ่งเหมาะกับทีมของคุณ แพลตฟอร์มที่เข้าถึงทุกจุดที่ถูกต้องและใช้งานง่าย หากทีมของคุณพอใจกับโซลูชัน พวกเขาก็ไม่จำเป็นต้องนำเครื่องมือของตัวเองเข้ามา ซึ่งนำไปสู่เงาไอที การบล็อกเว็บไซต์และเครื่องมือทำให้ทีมต้องแก้ไขการบล็อก แต่การกำหนดนโยบายการใช้งานที่เป็นที่ยอมรับสามารถช่วยป้องกันการแพร่กระจายของ Shadow IT และหวังว่า PUA และมัลแวร์จะแพร่กระจายไป

- กระจายความตระหนักและฝึกอบรมทีมเพื่อเตรียมพร้อมสำหรับภัยคุกคามที่อาจเกิดขึ้น อย่าเพิ่งบล็อกพนักงานทั้งหมดของคุณไม่ให้เข้าชมเว็บไซต์หรือแชร์ไฟล์ แต่ให้สร้างนโยบายเพื่อระบุภัยคุกคามที่อาจเกิดขึ้น หากทีมทราบถึงความพยายามในการฉ้อโกงทางอีเมล พวกเขาสามารถป้องกันวิศวกรรมสังคมรูปแบบนี้ แทนที่จะตกเป็นเหยื่อ Cisco แนะนำเป็นพิเศษให้พนักงานเพียงแค่โทรออกเพื่อตรวจสอบความถูกต้องของคำขอ แต่เราคิดว่านี่คือจุดที่ UC โดดเด่นอย่างแท้จริงด้วยทั้งการส่งข้อความโต้ตอบแบบทันทีและการแสดงสถานะ

- ยอมรับความรับผิดชอบร่วมกันในการรักษาความปลอดภัยระบบคลาวด์: Cisco ตั้งข้อสังเกตว่า 60% ของผู้ใช้ไม่เคยออกจากระบบเซสชันที่ใช้งานอยู่ในเครื่องมือระบบคลาวด์ นี่อาจดูเหมือนไม่ใช่เรื่องใหญ่ แต่จุดสิ้นสุดแบบเปิดก็เหมือนกับการเปิดประตูหน้าของคุณให้เปิดกว้าง การใช้ "แนวทางปฏิบัติที่ดีที่สุด" แบบเดียวกับที่ธุรกิจอาจใช้ในสภาพแวดล้อมแบบ on-0remesis อาจเป็นวิธีที่มีประสิทธิภาพในการช่วยป้องกันการเข้าถึงแพลตฟอร์มโดยไม่ได้รับอนุญาต