ภัยคุกคามของแรนซัมแวร์: จ่ายเงินหากคุณต้องการดูไฟล์ของคุณอีกครั้ง

เผยแพร่แล้ว: 2017-06-07คุณจะต้องอยู่ใต้ก้อนหินเพื่อไม่ให้รับรู้ถึงการโจมตีของแรนซัมแวร์ WannaCry ที่เกิดขึ้นเมื่อต้นปีนี้ แต่ในทางกลับกัน คุณจะต้องอยู่ภายใต้ก้อนหินเพื่อให้ WannaCry อยู่ในระดับแนวหน้าของจิตใจคุณ

เราอาศัยอยู่ในโลกที่ข้อมูลไหลเวียนอยู่ตลอดเวลา โดยมีการพัฒนาใหม่ๆ ทั่วโลกรอฟังในเวลาไม่กี่นาที ดังนั้นจึงเป็นเรื่องปกติที่คนส่วนใหญ่จะลืมการโจมตีครั้งใหญ่นี้ มันไม่ฉลาดที่จะลืมเรื่องทั้งหมดเกี่ยวกับ WannaCry และแนวคิดของแรนซัมแวร์ เพราะนี่ไม่ใช่การโจมตีครั้งแรกและจะไม่ใช่ครั้งสุดท้ายอย่างแน่นอน

เนื่องจากอาชญากรไซเบอร์สามารถกำหนดเป้าหมายระบบปฏิบัติการที่ใช้กันอย่างแพร่หลาย และทำให้คอมพิวเตอร์ 230,000 เครื่องและธุรกิจที่เกี่ยวข้องต้องคุกเข่าลง แรนซัมแวร์จึงเป็นภัยคุกคามที่แท้จริง และเป็นสิ่งที่ไม่ควรลืม

Ransomware คืออะไร?

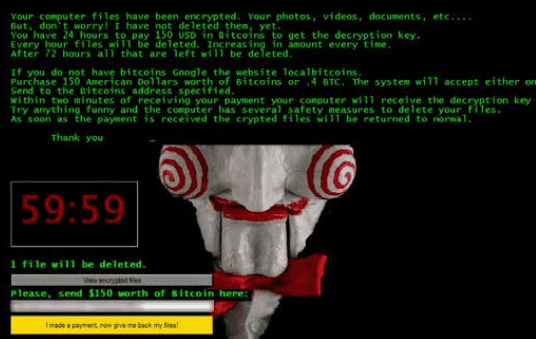

เป็นไปได้มากที่คนส่วนใหญ่จะรู้ว่าแรนซัมแวร์คืออะไร ณ จุดนี้ แต่ถ้าคุณไม่ใช่ ก็เป็นเวลาที่ดีที่จะเรียนรู้ แนวคิดนี้ค่อนข้างพื้นฐานและเกือบจะอธิบายตนเองได้โดยมีคำว่า "ค่าไถ่" อยู่ในชื่อ โดยพื้นฐานแล้ว แรนซัมแวร์เป็นเหมือนการเก็บไฟล์และข้อมูลในคอมพิวเตอร์ของคุณเป็นตัวประกัน จากนั้นจึงเรียกค่าไถ่เพื่อปล่อยตัวประกัน แต่เพื่อให้ชัดเจนยิ่งขึ้น มาดูคำจำกัดความทางเทคนิคกันดีกว่า

แรนซัมแวร์เป็น “ตระกูลของบั๊กคอมพิวเตอร์” หรือซอฟต์แวร์โจมตีที่เป็นอันตราย ที่ล็อคอุปกรณ์ที่ติดไวรัสโดยการเข้ารหัสไฟล์ทั้งหมดและต้องใช้ “คีย์การเข้ารหัส” เฉพาะเพื่อปลดล็อก ตอนนี้สิ่งนี้ไม่เพียงแค่ส่งผลกระทบต่อคอมพิวเตอร์เดสก์ท็อปเครื่องเก่าของคุณ แต่ยังอาจส่งผลกระทบต่อโทรศัพท์มือถือ แท็บเล็ต หรือเซิร์ฟเวอร์ของคุณด้วย

เมื่ออุปกรณ์ปลายทางได้รับการเข้ารหัสแล้ว เจ้าของหรือผู้ใช้อุปกรณ์จะไม่สามารถเข้าถึงไฟล์หรือฟังก์ชันใดๆ บนอุปกรณ์นั้นได้ หากต้องการเข้าถึงอุปกรณ์นี้อีกครั้ง ผู้ใช้จะต้อง "ค่าไถ่" ซึ่งเป็นค่าธรรมเนียมจำนวนหนึ่งเพื่อรับสิทธิ์เข้าถึงไฟล์และอุปกรณ์ของตนอีกครั้ง

ไม่ต้องสงสัยเลย วิธีที่ง่ายที่สุดในการทำความเข้าใจแนวคิดก็คือ มีคนเก็บไฟล์ของคุณหรือตัวประกันอุปกรณ์ทั้งหมด ถ้าคุณไม่จ่าย คุณจะไม่เห็นรูปลูกของคุณอีกเลย หรือที่สำคัญกว่านั้น เอกสารที่เกี่ยวข้องกับธุรกิจที่ละเอียดอ่อนอย่างไม่น่าเชื่อ

ภัยคุกคามนั้นใหญ่แค่ไหน?

เพียงไม่กี่เดือนก่อนการโจมตี WannaCry ครั้งใหญ่ IBM Security ได้เผยแพร่รายงานที่เจาะลึกถึงสถานะและอนาคตของการโจมตีด้วยแรนซัมแวร์ ในรายงาน “Ransomware: วิธีที่ผู้บริโภคและธุรกิจเห็นคุณค่าของข้อมูล” IBM Security ได้เน้นย้ำข้อมูลที่น่ากลัวบางอย่างเกี่ยวกับภัยคุกคามของแรนซัมแวร์

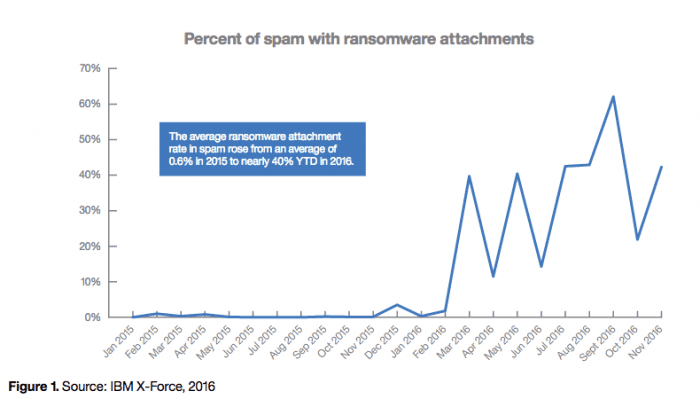

ทันทีที่การค้นพบที่ใหญ่ที่สุดคือ ransomware กำลังเพิ่มขึ้น แม้ว่าแนวคิดดั้งเดิมจะย้อนกลับไปในปี 1989 เมื่อฟลอปปีดิสก์ที่มี "รหัสล็อค" ถูกส่งไปยังผู้ที่ตกเป็นเหยื่อ IBM Security ตั้งข้อสังเกตว่าการโจมตีของแรนซัมแวร์มีมากขึ้นเรื่อย ๆ ตั้งแต่ปี 2014

ในความเป็นจริง พวกเขาตั้งข้อสังเกตว่า “แนวคิดได้รับ 'โมเมนตัมมหาศาล' ด้วยความสามารถในการเข้ารหัสที่ได้รับการปรับปรุง โดยอาชญากรไซเบอร์และการใช้สกุลเงินดิจิทัลเช่น Bitcoin เพิ่มขึ้น” หรือเทคโนโลยีบล็อกเชนพื้นฐาน แต่ขั้นตอนเดียว “การโจมตีแรนซัมแวร์เพิ่มเป็นสี่เท่าในปี 2559 โดยมีการโจมตีเฉลี่ย 4,000 ครั้งต่อวัน”

เอฟบีไอรายงานย้อนกลับไปในปี 2559 ว่าภายใน 3 เดือนแรกของปี 2559 มีการจ่ายเงินค่าแรนซัมแวร์มากกว่า 209 ล้านดอลลาร์ ในสหรัฐอเมริกา” อันที่จริง นี่คือ "การเพิ่มขึ้นอย่างมากถึง 771 เปอร์เซ็นต์จากรายงาน 24 ล้านดอลลาร์ที่รายงาน" ตลอดปี 2015

FBI ประมาณการว่าแรนซัมแวร์กำลังมาถูกทางแล้วที่จะเป็นแหล่งรายได้ราว 1 พันล้านดอลลาร์สำหรับอาชญากรไซเบอร์ในปี 2559 และดังที่เราเห็นในเดือนพฤษภาคมปี 2560 เอฟบีไออยู่ไม่ไกลเกินไป ใช่แล้ว ภัยคุกคามนั้นยิ่งใหญ่มาก เราไม่ได้พูดถึงการจ่ายเงิน 20 ดอลลาร์: IBM Security บันทึกว่าค่าไถ่ได้รับการรายงานที่ต่ำถึง 500 ดอลลาร์ แต่ยังสูงเท่าที่บางกรณีเรียกร้องเป็น ล้าน แน่นอนว่าค่าไถ่อาจแตกต่างกันไปขึ้นอยู่กับธุรกิจของคุณ แต่มันจะส่งผลเสียเสมอ

มันทำงานอย่างไร?

ตอนนี้เรามีความเข้าใจพื้นฐานแล้วว่าการโจมตีของแรนซัมแวร์คืออะไร และเรารู้ว่าภัยคุกคามนั้นเป็นภัยคุกคามที่แท้จริง ปริศนาชิ้นต่อไปคือการทำความเข้าใจว่าการโจมตีประเภทนี้เกิดขึ้นได้อย่างไร ท้ายที่สุด คุณต้องรู้จักศัตรูของคุณเพื่อเอาชนะศัตรู และการเข้าใจสาเหตุของการโจมตีด้วยแรนซัมแวร์เพียงอย่างเดียวก็เพียงพอแล้วที่จะช่วยป้องกันพวกเขาได้

อย่างที่ฉันได้เขียนไว้ก่อนหน้านี้ในคำแนะนำเกี่ยวกับความปลอดภัยของเครือข่าย สามัญสำนึกคือแนวปฏิบัติที่ดีที่สุด ไม่มีจำนวนการรักษาความปลอดภัย ไฟร์วอลล์ หรือตัวควบคุมขอบเขตเซสชันใดที่จะกันผู้บุกรุกได้หากมีคนในเครือข่ายเปิดประตูให้กว้างและปล่อยให้ผู้โจมตีเข้ามา นี่คือที่มาของแนวคิด "วิศวกรรมสังคม" ซึ่งเกี่ยวข้องกับการหลอกลวงและจัดการกับบุคคล ในการแบ่งปันข้อมูลที่เป็นความลับ หรือแม้แต่อนุญาตให้เข้าถึงระบบที่ถูกจำกัด

Ransomware ก็เหมือนกับการโจมตีด้วยซอฟต์แวร์ที่เป็นอันตรายส่วนใหญ่ คล้ายกับแวมไพร์ พวกเขาต้องได้รับเชิญให้เข้าถึงได้ แม้ว่าสิ่งนี้จะไม่ใช่การเปรียบเทียบที่สมบูรณ์แบบ แต่ก็ช่วยให้เข้าใจประเด็นได้ชัดเจนขึ้น ไวรัสคอมพิวเตอร์ไม่สามารถดาวน์โหลดตัวเองลงในเครื่องของคุณได้โดยปราศจากความยินยอมจากคุณ — โดยทั่วไปจำเป็นต้องมีจุดติดต่อ — ซึ่งโดยทั่วไปคืออีเมลขยะพร้อมไฟล์แนบ ซึ่ง IBM Security สังเกตเห็นว่ามีการเพิ่มขึ้นเช่นกัน

คุณรู้ไหมว่าอีเมลขยะแขยงที่คุณได้รับจากที่อยู่นั้นซึ่งดูเหมือนของเบ็คกี้ แต่มีไฟล์แนบแปลกๆ อย่าเปิด อย่าดาวน์โหลดไฟล์แนบ อย่าแม้แต่จะดูมัน ตามที่ IBM ระบุ อีเมลและสแปมที่ไม่พึงประสงค์เป็นสาเหตุหลักของแรนซัมแวร์ที่เข้ามาในเครือข่ายของคุณ

เปิดอีเมลหรือดาวน์โหลดไฟล์แนบ และ Ransomware เพิ่งได้รับสิทธิ์ในการเข้าถึงเครื่องของคุณ จากที่นั่น ซอฟต์แวร์ที่เป็นอันตรายนี้สามารถสแกนระบบไฟล์บนปลายทาง "และค้นหาตำแหน่งทั้งหมดที่เหยื่อเก็บไฟล์ไว้ ซึ่งรวมถึงสำเนาเงาและไฟล์สำรอง ตลอดจนที่เก็บข้อมูลเครือข่าย และแม้แต่ไดรฟ์ภายนอกที่ต่ออยู่กับปลายทาง"

เมื่อพบทุกสิ่งแล้ว มัลแวร์สามารถข้ามจากอุปกรณ์เครื่องหนึ่งไปยังอีกเครื่องหนึ่งในเครือข่าย การเข้ารหัสจะเข้าควบคุมและล็อกระบบทั้งหมดของคุณหรือข้อมูลที่มีค่า และตอนนี้คุณต้องจ่ายเงินเพื่อรับมันกลับมา แต่สิ่งนี้ไม่ได้บอกเล่าเรื่องราวทั้งหมดอย่างแน่นอน จากข้อมูลของ Malwarebytes Labs นั้น WannaCry ไม่ได้เริ่มต้นจากไฟล์แนบอีเมลคร่าวๆ

WannaCry แพร่กระจายไปไกลแค่ไหน?

ท้ายที่สุด ไม่เหมือน 230,000 คนเปิดอีเมลเดียวกันกับที่อนุญาตให้ WannaCry เข้าสู่เครื่องของพวกเขา จากข้อมูลของ Malwarebytes อีกครั้ง แนวคิดก็คือซอฟต์แวร์และแนวทางปฏิบัติของ NSA บางอย่างถูกนำมาใช้เพื่อค้นหาจุดอ่อนในเครือข่าย

“เวิร์มที่น่ารังเกียจนี้แพร่กระจายผ่านการดำเนินการที่ตามล่าพอร์ต SMB สาธารณะที่มีช่องโหว่ จากนั้นจึงใช้ช่องโหว่ EternalBlue ที่ถูกกล่าวหาโดย NSA เพื่อเข้าสู่เครือข่ายและ DoublePulsar (ซึ่งถูกกล่าวหาว่า NSA เช่นกัน) หาประโยชน์เพื่อสร้างความคงอยู่และอนุญาตให้ทำการติดตั้ง ของมัลแวร์เรียกค่าไถ่ WannaCry”

นี่เป็นเรื่องทางเทคนิคเล็กน้อย และหากคุณต้องการดูรายละเอียดเพิ่มเติม Malwarebytes จะทำหน้าที่ทำลายทุกอย่างได้อย่างดีเยี่ยม อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบก็คือ WannaCry ไม่ได้เริ่มต้นจากอีเมล ดังนั้นถึงแม้จะเป็นแหล่งสำคัญก็ไม่ใช่อีเมลเดียวและไม่ได้น่ากลัวที่สุด WannaCry เป็น "แวมไพร์" ที่วิวัฒนาการมาเพื่อหาวิธีที่เป็นเอกลักษณ์ของตัวเองเข้าไปในบ้านแทนที่จะต้องเชิญเข้ามา โอ้ และ WannaCry ก็ใช้ "อาวุธ" (EternalBlue และ DoublePulsar) จาก NSA ซึ่งเป็นสิ่งสำคัญที่ควรทราบ .

Unified Communications และ Ransomware

ดังนั้นคุณอาจกำลังคิดว่าแรนซัมแวร์สามารถใช้เพื่อล็อกคอมพิวเตอร์ของคุณเพื่อป้องกันการเข้าถึงไฟล์และอุปกรณ์เท่านั้น นั่นเป็นหนึ่งในข้อกังวลที่ใหญ่ที่สุด แต่ในโลกที่เชื่อมต่อกันตลอดเวลาของโซลูชันระบบคลาวด์ มันไม่ได้เป็นปัญหาเพียงอย่างเดียว อันที่จริง VoIP และ Unified Communications มีภัยคุกคามแรนซัมแวร์ที่ไม่เหมือนใคร

ระหว่าง WannaCry เพียงอย่างเดียว โรงพยาบาลต่างรายงานว่าไม่เพียงแต่คอมพิวเตอร์ได้รับผลกระทบ แต่ยังรวมถึงระบบโทรศัพท์ของโรงพยาบาลด้วย ซอฟต์แวร์ประเภทนี้สามารถแพร่กระจายไปยังอุปกรณ์หรือระบบที่เชื่อมต่อได้เกือบทั้งหมด รวมถึงโซลูชัน Unified Communications ที่เราใช้ทุกวันในธุรกิจของเรา การโจมตีด้วย VoIP กำลังเพิ่มขึ้น และโทรศัพท์ตั้งโต๊ะทุกเครื่องที่คุณเชื่อมต่อกับเครือข่ายที่ไม่ปลอดภัยอย่างเหมาะสม จะทำให้มีจุดเชื่อมต่อพิเศษในเครือข่ายของคุณ นอกจากนี้ยังมีการโจมตีแบบ Skype และ Type ซึ่งผู้โทรสามารถทราบได้ว่าคุณกำลังพิมพ์อะไรในขณะที่ใช้โทรศัพท์เพื่อให้พวกเขาเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต

Malwarebytes ยังตั้งข้อสังเกตว่าการโจมตีของ WannaCry ใช้ประโยชน์จากโปรโตคอลเฉพาะ โดยเฉพาะ “โปรโตคอล SMB” พวกเขาอธิบายว่า SMB ใช้เพื่อถ่ายโอนไฟล์ระหว่างคอมพิวเตอร์ และเป็นการตั้งค่าที่มักเปิดใช้งานบนอุปกรณ์โดยค่าเริ่มต้น แม้จะไม่จำเป็นต้องใช้โปรโตคอลก็ตาม Malwarebytes แนะนำให้ผู้ใช้ปิดการใช้งาน SMB “และโปรโตคอลการสื่อสารอื่นๆ หากไม่ได้ใช้งาน”

ลดความเสี่ยง ปกป้องธุรกิจของคุณ

ดังที่ผู้เชี่ยวชาญด้านความปลอดภัยจะบอกคุณ แนวป้องกันแรกและอาจแข็งแกร่งที่สุดคือการศึกษา หากเราทราบถึงภัยคุกคามที่อาจแฝงตัวอยู่รอบมุม เราทราบดีว่าภัยคุกคามเหล่านี้เข้ามาอยู่ในเครือข่ายของเราได้อย่างไร และวิธีป้องกันภัยคุกคามเหล่านี้จากการแพร่ระบาดในอุปกรณ์ของเรา

แต่เพียงแค่บอกทีมของคุณว่าอย่าเปิดอีเมลคร่าวๆ ก็ยังไม่เพียงพอ เราทุกคนล้วนเคยทำผิดพลาด และท้ายที่สุด อาจเป็นความผิดพลาดโดยสุจริตซึ่งนำไปสู่การติดเชื้อครั้งใหญ่ ในทางกลับกัน อย่างที่เราเห็นใน WannaCry การโจมตีของแรนซัมแวร์เหล่านี้กำลังค้นหาวิธีการของตัวเองในคอมพิวเตอร์ แล้วเราจะป้องกันภัยคุกคามขนาดใหญ่เช่นนี้ได้อย่างไร? มีหลักปฏิบัติพื้นฐานบางอย่างที่เรานำมาพิจารณาได้

- อัพเดท ทุกอย่าง

ครั้งแล้วครั้งเล่าที่ฉันเห็นผู้คนเพิกเฉยต่อคำเตือนการอัปเดตเหล่านั้นบนโทรศัพท์และคอมพิวเตอร์ของพวกเขา และครั้งแล้วครั้งเล่าที่ฉันเห็นปัญหาปรากฏขึ้นที่แก้ไขได้ด้วยการอัปเดตล่าสุดเหล่านี้ อาจเป็นเรื่องที่น่ารำคาญ อาจต้องใช้เวลาสักระยะจากวันของคุณ แต่คุณ ต้อง อัปเดตอุปกรณ์ น่ารำคาญพอ ๆ กับที่ Microsoft บังคับให้อัปเดตบนคอมพิวเตอร์ Windows 10 พวกเขามีประเด็น หากมีข้อบกพร่องด้านความปลอดภัย จะต้องได้รับการแก้ไข และการแก้ไขเหล่านั้นจะรวมอยู่ในการอัปเดตคอมพิวเตอร์ที่น่าเบื่อ หลังจาก WannaCry ไม่นาน Microsoft ก็เดินหน้าและแพตช์ Windows XP ซึ่งเป็นระบบปฏิบัติการส่วนใหญ่ที่ถูกละทิ้ง เก็บ. ทุกอย่าง. ขึ้น. ถึง. วันที่.

- สำรองข้อมูลทุกอย่าง

มีคนสองประเภท: ผู้ที่สำรองข้อมูลของพวกเขา และผู้ที่ไม่เคยมีประสบการณ์ที่บอบช้ำจากการสูญเสียข้อมูลของพวกเขา เมื่อธุรกิจของคุณใช้ข้อมูลสำคัญบางอย่างในระบบเหล่านี้เพื่อดำเนินธุรกิจแบบวันต่อวัน คุณต้องสำรองข้อมูลทุกอย่าง หากแรนซัมแวร์โจมตีและคุณไม่สามารถทำให้ระบบหลักของคุณออนไลน์ได้ อย่างน้อย คุณก็มีเครือข่ายความปลอดภัยที่จะถอยกลับหากการสำรองข้อมูลของคุณเป็นปัจจุบันและปลอดภัย เนื่องจากแรนซัมแวร์สามารถข้ามจากอุปกรณ์หนึ่งไปยังอุปกรณ์อื่นทุกเครื่องในเครือข่ายเดียวกัน การสำรองข้อมูลจึงควรเก็บไว้ในตำแหน่งที่ปลอดภัยและไม่ซ้ำใครบนเครือข่ายที่ปลอดภัยซึ่งไม่เกี่ยวข้องกับโครงสร้างพื้นฐานเครือข่ายหลัก โอ้และข้อมูลจะไม่ถูกสำรองเว้นแต่จะบันทึกไว้ในสามแห่ง ความซ้ำซ้อนเป็นกุญแจสำคัญ

- ใช้งานและบำรุงรักษาซอฟต์แวร์ความปลอดภัย

แม้ว่าฉันจะพูดเกี่ยวกับซอฟต์แวร์ความปลอดภัยมาก่อน แต่ก็คุ้มค่าที่จะพูดถึงอีกครั้ง การใช้ซอฟต์แวร์ป้องกันไวรัสและการตรวจจับมัลแวร์ล่าสุดที่ติดตั้งบนปลายทางของพนักงานทั้งหมด ซึ่งเป็นคำแนะนำโดยตรงจาก IBM Security เป็นวิธีที่ดีที่สุดในการเริ่มต้น IBM ยังแนะนำให้คุณก้าวไปอีกขั้นหนึ่งและตั้งค่าการสแกนปกติรวมถึงการอัปเดตอัตโนมัติสำหรับซอฟต์แวร์ป้องกันไวรัสทั้งหมด นอกเหนือจากซอฟต์แวร์ป้องกันไวรัสและการตรวจจับแล้ว ผู้เฝ้าประตูเครือข่าย เช่น ฮาร์ดแวร์หรือซอฟต์แวร์ไฟร์วอลล์ที่กล่าวถึงก่อนหน้านี้ และตัวควบคุมขอบเขตเซสชันจะช่วยกันไม่ให้ตาที่ไม่พึงประสงค์ พิจารณา VPN สำหรับผู้ใช้มือถือและผู้ใช้ระยะไกลด้วย

- สร้างและรักษาแผนรับมือเหตุการณ์

ประเด็นนี้อยู่ร่วมกับเจ้าหน้าที่ที่ให้ความรู้และฝึกอบรม และควรรวมอยู่ในการวางแผนโดยรวมเมื่อพูดถึงเรื่องความปลอดภัย แม้จะมีมาตรการป้องกันการโจมตีทั้งหมดแล้ว แต่ก็ยังมีโอกาสเกิดขึ้นได้ จัดทำแผนรับมือเหตุการณ์เพื่อให้ทีมหลักทราบวิธีรับมืออย่างรวดเร็ว เพื่อป้องกันความเสียหายให้มากที่สุด ที่สำคัญที่สุด ในกรณีที่มีการโจมตี ให้หยุดการแพร่กระจาย ยกเลิกการเชื่อมต่ออุปกรณ์ทั้งหมด ไม่อยู่ในเครือข่าย และใช้อุปกรณ์เคลื่อนที่หรืออุปกรณ์ส่วนตัว เครื่องที่ติดไวรัสเพียงเครื่องเดียวที่เชื่อมต่ออยู่อาจทำให้ทั้งเครือข่ายติดไวรัสภายในไม่กี่นาที — และสิ่งนี้ก่อให้เกิดฝันร้ายด้านความปลอดภัยของสถานที่ทำงานแบบ BYoD เท่านั้น

- หยุดการหาประโยชน์จากการกักตุน

แน่นอนว่าสิ่งนี้ใช้ไม่ได้กับทุกธุรกิจหรือแม้แต่หลายๆ ธุรกิจเลย แต่สุดท้ายแล้ว เราต้องหยุดกักตุนการหาประโยชน์ที่เป็นไปได้และมัลแวร์ที่รู้จัก เพื่อพยายาม "สร้างอาวุธ" เครื่องมือเหล่านี้ นี่เป็นจุดแข็งที่ทำโดยประธาน Microsoft Brad Smith และสิ่งหนึ่งที่ควรค่าแก่การสะท้อน การโจมตีด้วยอาวุธของ NSA ถูกกล่าวหาว่าใช้ใน WannaCry และแน่นอนว่าสามารถใช้ซ้ำแล้วซ้ำอีก

ภัยคุกคามที่แท้จริงที่ไม่มีวันหายไป

อย่างที่เราเห็นได้ชัดเจนว่าแรนซัมแวร์เป็นภัยคุกคามอย่างไม่ต้องสงสัย และอย่างที่เราเห็นได้ชัดเจนเช่นกันว่าแรนซัมแวร์จะไม่หายไปในเร็วๆ นี้ ในความเป็นจริง เราอาจคาดหวังได้มากขึ้นว่าการโจมตีแรนซัมแวร์จะเพิ่มขึ้นในอีกไม่กี่ปีข้างหน้า ดังที่เราได้เห็นมาตั้งแต่ปี 2014 น่าเสียดายที่ไม่มีการป้องกันที่สมบูรณ์แบบ แต่การเตรียมพร้อมสำหรับภัยพิบัติในทางใดทางหนึ่งก็ยังดีกว่าการรอ สิ่งที่จะเกิดขึ้นก่อน

หาก WannaCry ไม่ใช่คนตื่นสาย ธุรกิจของคุณจำเป็นต้องรักษาความปลอดภัยอย่างจริงจัง หวังว่ามันจะไม่สายเกินไปเมื่อมีการโจมตีครั้งใหญ่เกิดขึ้นอีก เราได้เห็นการใช้ประโยชน์จากคอมพิวเตอร์ 230,000 เครื่องทั่วโลกแล้ว ใครจะไปรู้ว่าการโจมตีครั้งต่อไปจะมีขนาดใหญ่และเป็นอันตรายเพียงใด