Skype Yapmayın ve Yazmayın: Hackerlar VoIP Çağrıları Yoluyla Parolanızı Çalabilir

Yayınlanan: 2017-03-31Bilgisayar korsanlarının şifrelerimizi çalması için hiç bitmeyen bir yeni yöntem akışı var gibi görünüyor. Kimlik avı e-postaları, kaba kuvvet parola saldırıları veya VoIP protokolü saldırılarında artış arasında - aslında, uzun süredir bilgisayar korsanlarının klavyenizde ne yazdığınızı yalnızca sesleri dinleyerek anlayabildiği ortaya çıktı. üretir.

Aslında, sadece bu yıl, Akustik Dinleme dünyasının derinliklerine dalan bir araştırma çıktı. Daha spesifik olarak, “Skype & Type! IP Üzerinden Seste Akustik Dinleme!” eski akustik dinleme kavramının modern zamanlarda nasıl daha da büyük bir tehdit haline geldiğini yakından inceledi.

Bu yeni saldırı yöntemini duyunca şok olduk ve çalışmanın bulgularını yakından incelemek istedik. Hadi bakalım.

Akustik Ne?

Akustik Dinleme fikri inanılmaz derecede devrim niteliğinde bir şey değil. Aslında, çalışma, konsepte bir dizi önceki bakışa atıfta bulunuyor. 1943'te bile, Bell Telephone mühendisleri, günümüz saldırganlarının modern teknolojilerle yapabileceklerine korkunç derecede benzeyen benzer bir fenomen keşfettiler.

Ama Akustik Gizli Dinleme tam olarak nedir? Eh, konsept oldukça basit:

Sadece klavyenizin çıkardığı sesi kaydedip analiz ederek, farklı bir tuşa her bastığınızda, birisi tam olarak ne yazdığınızı belirleyebilir.

Gerçek şu ki, her klavye ve her bir tuşa basış, belirgin bir ses çıkarır. Saldırganlar bu sesleri bir alfabe oluşturmak için kullanabilir ve ardından o alfabeyi temel alarak neredeyse tam olarak ne yazdığınızı deşifre edebilir.

Yeni Teknolojilerle Yükselen Yeni Bir Tehdit

Geçmişte, bu genellikle büyük bir endişe kaynağı değildi - çoğu teknik çok fazla bilgi gerektiriyordu veya saldırganların kurbanlarının cihazına fiziksel erişimi olmasını gerektiriyordu. Örneğin, önceki akustik dinleme girişimleri, saldırganın kurbanın klavyesinin yanına bir mikrofon yerleştirmesini gerektirir.

Bu nedenle, Akustik Dinleme uzun süredir gerçek bir tehdit olsa da, oldukça nadirdir. Giriş engelleri, eğer isterseniz, çoğu saldırganın veya bilgisayar korsanının uğraşamayacağı kadar büyüktür. Sorunun artık bileşik bir sorun olması dışında: birçok cihazımızda yerleşik mikrofonlar var. Dizüstü bilgisayarlar, web kameraları ve hatta tabletler gibi yerleşik bir mikrofona sahip hemen hemen her şey, muhtemelen en fazla risk altındaki cihazlardır. Dolayısıyla, işletmeniz bir BYoD politikası uyguluyorsa, bu çalışma ilginizi çekebilir.

Ancak şimdiki en büyük sorun, VoIP'nin tanıtımı ve popülerliği. Aşağıda buna temas edeceğiz. İlk olarak, tartıştığımız şeyi anlamak için bazı tanımlar.

Dili Anlamak

Çalışmanın yaptığı gibi, ayrıntılara geçmeden önce bazı anahtar terimleri tanımlamamıza yardımcı olabilir. Arvix'in çalışması, derinlemesine saldırı modellerini ve çoklu profilleme tekniklerini açıklamaya kadar gidiyor. Bununla birlikte, basit tutmak için, sadece temizlememiz gereken önemli noktalara odaklanacağız.

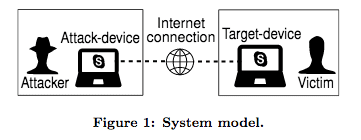

Araştırmaya göre, bir saldırının farklı kullanıcıları ve yönleri şu şekildedir:

- Saldırgan: Saldırıyı gerçekleştiren kişi, genellikle başka türlü erişemeyecekleri bilgileri elde etmek için kötü niyetli bir niyetle.

- Kurban: Kendi kendini açıklayıcı, ancak saldırıya uğrayan ve yazması gizlice dinlenen kurbandır.

- Saldırı Cihazı: Saldırganın cihazı. Çalışma, cihazların masaüstü veya dizüstü bilgisayar olduğunu ve akıllı telefonlar ve tabletler hariç olduğunu belirtir.

- Hedef Cihaz: Saldırganın hedeflediği cihazdır. Kurban bu cihazı kullanacak olsa da, elbette kişisel makinesi olmak zorunda değil, bir iş cihazı olabilir.

- Hedef Metin: Kurbanın cihazına yazdığı bilgi, dolayısıyla saldırganın aradığı hedef bilgi.

- İnternet Bağlantısı: Bildiğimiz gibi VoIP ses verilerimizi internet üzerinden taşır. Bu tabii ki VoIP'nin nasıl çalıştığı ve aynı zamanda verilerin internet üzerinden nasıl iletildiği, Skype ve Type saldırılarını mümkün kıldığı için önemlidir.

Esasen saldırgan, “kurban hakkında bazı özel bilgileri öğrenmeyi amaçlayan kötü niyetli bir kullanıcıdır”. Bu çalışmanın basitliği için, saldırganın ve kurbanın aynı VoIP yazılımının orijinal, değiştirilmemiş veya değiştirilmiş bir sürümünü kullanacağı varsayılmaktadır.

Spesifik olarak bu çalışma için Skype'a baktılar ve Google Hangouts'a tahminde bulundular. Ancak bu, hemen hemen tüm diğer popüler VoIP uygulamalarına kolayca taşınabilir.

Peki, Nasıl Çalışıyor?

Gerçekte, Akustik Dinleme - veya daha modern Skype ve Type saldırıları - gerçekten karmaşıktır. Konsepti zaten anlıyoruz: saldırgan, bir VoIP araması sırasında bir tuşa bastığında kurbanın klavyesinin çıkardığı sesi kaydeder. Ancak süreç bundan biraz daha karmaşıktır.

Veri Toplama

Genel olarak, daha önce de söylediğimiz gibi, bu eski saldırı tarzları, saldırganın hedef cihaza fiziksel erişimi olmasını gerektiriyordu. Saldırganın kurbanın klavyesinin yanına bir mikrofon yerleştirmesi ve arama sırasında tuş vuruşlarını kaydetmesi gerekir. Bu, elbette, bir telefon görüşmesi yapmadıklarında bile işe yarayabilir. Bu nedenle, herkes ofisinize giremez, ancak bazı önemli bilgileri öğrenmek isteyen sekreteriniz diyelim - cihazınıza kolayca erişebilirler ve bir mikrofonu kağıt yığınınızın altına gizleyebilirler.

Öyleyse, erişimin mevcut olduğunu ve tuş vuruşlarınızın kaydedildiğini varsayalım. Buradaki kilit faktör budur, saldırgan erişim elde ettiğinde veri toplamak için özgürce hüküm sürer. Bunun dışında, topladıkları veriler okunaklı metin değil, dediğim gibi, herhangi bir tuşa bastığınızda klavyenizin çıkardığı sesler.

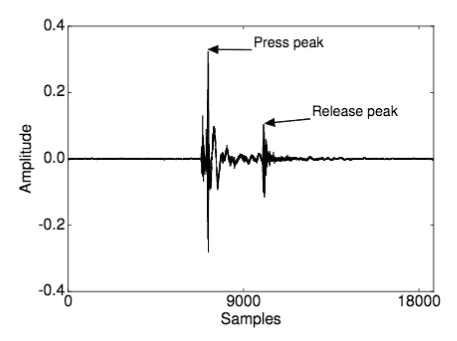

Saldırgan tüm bu verileri ve bilgileri topladıktan sonra, seslerin zirve yaptığını görecek ve hangi tuşa basıldığını anında anlayacak gibi değildir. Peki sırada ne var?

Verileri Anlamlandırmak

Saldırgan kurbanın tuş vuruş verilerini topladıktan sonra, saldırganın her şeyi anlamak için gelişmiş analitik teknikleri kullanması gerekecek. Bu, "denetimli veya denetimsiz makine öğrenimi" ve "nirengi" gibi bilimkurgu gibi görünen teknolojilerden geliyor.

AI, saldırganın rastgele tuş tıklama seslerini, örneğin normal bir görüşme sırasında e-postanızı kontrol etmek için Gmail hesabınıza yazdığınız şifre gibi, kullanılabilir bir bilgi dizisine dönüştürmesine yardımcı olur. Bilirsin, normal insanların her gün yaptığı normal şeyler.

Bunun dışında, yapay zeka tek başına bir tuş vuruşunun ne olduğunu anlamaz veya başka türlü, genel tıklama ve tıkırtı seslerinden yazmayı nasıl çözeceğini bilmez. Fazladan bir adımın ve bir profil katmanının devreye girdiği yer burasıdır.

Karmaşık, Ama Endişe Edecek Kadar Ciddi

Hedef cihaza fiziksel erişim ve güçlü AI yeterli değilmiş gibi, bir saldırganın elde ettiği veriler yalnızca mevcut bir veritabanıyla karşılaştırıldığında kullanılabilir olacaktır. Saldırganın mevcut bir popüler klavye veritabanına erişimi varsa ve bu klavyelerin çıkardığı sesler, telefon görüşmenizden aldıkları verileri zaten bildikleri bilgilerle eşleştirebilir.

Bunu bir kodu kırıyorlarmış gibi düşünün: Bilgileriniz bir dizi tıklama ve tıklamadır, ancak her bir tıklama ve tıklama doğrudan klavyedeki bir tuşa karşılık gelir. Saldırgan, MacBook Pro klavyesinde basıldığında "A" tuşunun hangi sesi çıkardığını biliyorsa ve saldırgan kurbanının bir MacBook Pro kullandığını biliyorsa, yapbozun parçalarını doldurabilir.

Saldırılar Düşündüğünüzden Daha Başarılı

Bu biraz iki ucu keskin bir kılıç. Bir yandan, bir referans veritabanı gerektiren bu bariyerin tek başına çoğu saldırıyı durdurmak için yeterli olacağını düşünebilirsiniz. Ve haklısınız, teknik olarak çoğu saldırı durduruldu. Çalışma, karşılaştırılacak bir anahtar ses veritabanı olmadan, saldırganların tuş vuruşlarını yalnızca %40 doğrulukla tahmin edebileceğini belirtti. Yani çoğunluk engellendi, ama dürüst olalım, %40 hala oldukça yüksek bir rakam.

Gerçekten korkutucu olan kısım? Saldırganların bir referans veritabanına sahip olduklarında, bu doğruluk yüzdesi %91,7'ye kadar çıkıyor.

Bu nedenle, her şey eşleştiğinde, sistem oldukça doğru olduğunu kanıtlıyor - ancak gerekli bilgiyi elde etmek için aşılması gereken duvar çok uzundu. Tüm bu süreç "tuş profili oluşturma" olarak bilinir ve bundan biraz daha karmaşık hale gelir, ancak genel olarak asıl mesele klavyenizi özel olarak korumak olmalıdır.

Yeni Saldırı Tarzı – Uzak Klavye Otistik Dinleme

Bunun dışında, bu makalenin tüm öncülü, takip etmesi çok daha kolay olan tamamen yeni bir saldırı yönteminin keşfini çevreliyor. Artık hedef cihaza fiziksel erişim ve bir mikrofon veya cihazın mikrofonuna erişim gerektirmeyen biri.

Bu yeni saldırı biçimi hala aynı akustik gizli dinleme kavramına giriyor, ancak Skype ve Type adının geldiği yer. Uzak Klavye Otistik Dinleme olarak da adlandırılan bu yeni akustik dinleme biçimi, birkaç nedenden dolayı daha da endişe vericidir:

- Saldırganların, hedef cihazın fiziksel erişimine veya kontrolüne ihtiyacı yoktur.

- Skype ve Type saldırıları, önceki denemelere göre daha sınırlı miktarda tuş vuruşu verisiyle çalışacaktır.

- Bu saldırılar, kullandığınız VoIP yazılımını harici bir mikrofon veya sensör yerine size karşı kullanır. Bu bir güvenlik açığı değil, daha çok VoIP'nin nasıl çalıştığını istismar ediyor.

Makinenize doğrudan erişim olmasa bile, kötü niyetli birinin kendi VoIP uygulamanızı size karşı kullanabilmesi gerçekten korkutucu olan kısımdır. Şimdi verilen en büyük örnekler Skype ve Google Hangouts'tur, ancak bu kolayca diğer popüler çözümlere çevrilebilir. Peki, bu yeni saldırı biçimi, tuş vuruşlarınızı bir mikrofon dinlemeden nasıl çalışır?

Pekala, yukarıda kısaca açıkladığım gibi, saldırgan VoIP yazılımını kurbana karşı kullanır. Yine araştırmaya göre, “saldırgan, kurbandan VoIP yazılımının saldırı cihazına ilettikleri dışında ek akustik bilgi almıyor.”

Saldırgan, kurbanın klavyesinin yanına yerleştirilmiş bir mikrofon yerine, VoIP uygulaması tarafından iletilen verilerden bu küçük küçük tıklama seslerini çıkarabilir.

Yani gerçekte, bu yalnızca VoIP için kullandığınız kulaklık, IP masa telefonu veya diğer yararlı Skype eklenti cihazları, klavyeye vurduğunuzu duyacak kadar hassassa bir sorundur. Ancak hem bunun ne kadar kolay olduğuna hem de bu kadar küçük bir sesten ne kadar çok bilgi çıkarılabileceğine şaşıracaksınız.

Basit Önlemler Uzun Bir Yol Alabilir

İnternet güvenliği söz konusu olduğunda, herkesin bir şekilde güvenli tarama uygulaması yapması gerektiğine dair güçlü bir duruşa sahibim. Mac veya iPhone kullanıyor olsanız bile iş e-postanıza veya haberlere göz atabilirsiniz. Bir saldırganın cihazınıza girme yolunu bulması ve sizin veya işiniz üzerindeki bu kontrolü bir şekilde kullanması düşündüğünüzden çok, çok daha kolay olabilir.

En basit güvenlik uygulamaları, bağlantınızın güvenliğini sağlamada veya istenmeyen gözlerin önemli bilgilerinize erişmesini önlemede gerçekten uzun bir yol kat edebilir. Ağınız yüzlerce donanım güvenlik duvarı tarafından gizlenmiş olsa bile, doğru zamanlanmış bir Skype ve Type saldırısı, herhangi bir savunmayı tartışmalı hale getirecektir. Bir Skype ve Type saldırısını önleme açısından, bazı daha gelişmiş yazılım korumalarının yanı sıra herkesin kullanabileceği birkaç temel uygulama vardır.

Genel olarak, gerçekten çok önemli ve hassas bazı bilgileri tartışıyorsanız, muhtemelen bu tür bilgileri şifrelenmemiş Skype aramalarında paylaşmamalısınız. Bu en azından sağduyu olmalı. Ancak hepimiz insanız ve unutmak kolaydır veya tehdidin ciddiyetini anlamayız.

Yeni başlayanlar için, kendinizi Uzaktan Akustik Dinleme'den korumanın en basit yolu şudur:

- Basitçe, bir Skype veya VoIP araması sırasında fiziksel klavyenizi yazmayın. Bu kadar basit. Hiçbir şey yazmazsanız, saldırganın çalacak hiçbir bilgisi yoktur.

- Yazmanız gerekiyorsa, bir yazılım klavyesi kullanın: çoğu makine, Windows ve Mac, kullanıcıların ekranlarında, fareleriyle harflere tıklamalarını gerektiren sanal bir klavye görüntülemelerine izin verir. Bu sadece klavye seslerini engeller.

- Yazmanız gerekiyorsa ancak bir yazılım klavyesini kullanamıyorsanız, yazarken mikrofonunuzu sessize alın. Bu genellikle VoIP uygulamasındaki yumuşak bir sessiz düğmesi veya çoğu kulaklık ve masa telefonunda bulunan hat içi sessiz düğmesi aracılığıyla yapılabilir.

- Aramayı yapmadan veya aramayı almadan önce ihtiyaç duyacağınız tüm önemli uygulamalarda oturum açarak yazma ihtiyacını önleyin.

- Giriş formlarınızı otomatik olarak dolduracak bir şifre yöneticisi kullanın. Parola yöneticileri, parola güvenliğini iyileştirmeye çalışan herkes için genel olarak harika bir araçtır ve bir VoIP araması sırasında hizmetlerde yazmadan oturum açmanıza olanak tanır.

Bu karşı önlemler, günün sonunda VoIP aramanız için en az müdahaleci olacaktır. Daha az yazma, daha az dikkat dağıtıcı anlamına gelir, bu nedenle neredeyse bir kazan-kazan. Ancak, rahat bir rutine geçmemiz, mikrofonumuzu sessize almayı unutmamız veya sanal bir klavyeye tıklamaktan nefret etmemiz çok kolay. Bu nedenle, daha teknik kullanıcılar için, yararlanılabilecek bazı gelişmiş teknikler vardır. Ağınızı ve uzak bağlantılarınızı bir VPN ile güvence altına almanın ötesinde, bunlar şunları içerir:

- "Ducking" tekniği olarak bilinen yazılım veya kullanıcı tarafından manuel olarak mikrofon sesini azaltabilir ve bir tuş vuruşu algılandığında, yazma işleminizi tamamen farklı bir sesle örtüşmesine bile neden olabilir. Bununla birlikte, bununla ilgili sorun, bu çözümü bulması, uygulaması ve kullanması için yalnızca eğitimli bir kullanıcı gerektirmemesi, aynı zamanda çağrı kalitenizi kolayca düşürebilmesidir. Yazılım, önemli sunumunuzu tuş vuruşları yerine susturursa ne olur?

- Tuş vuruşlarınızı gizlemek için başka bir karmaşık teknik, bir tuş vuruşu algılandığında üretilen sese "kısa rastgele dönüşümler" yapmaktır. Bunu basitçe söylemek gerekirse, yazılım tuş vuruşlarını algılar ve tuş vuruşlarının yoğunluğunu ve belirli frekanslarını değiştirir. Esasen yazılım, iletimde tuş vuruşunun sesini değiştirir. Yani saldırganın aldığı, klavyenizin gerçekte çıkardığı sesle aynı değil.

Skype Yapmayın ve Yazın!

Günün sonunda, kendinizi ve bilgileri güvende tutmak için izlenecek en kolay tavsiye, yazmayı ve Skype'ı kullanmamaktır. Şimdi, şans, ortalama bir kişinin akustik gizli dinleme konusunda endişelenmesine gerek kalmayacak. Aslında, ortalama bir kullanıcının genel güvenlikle çok fazla ilgilenmesi gerekmez.

Ancak her halükarda para kazanmaya veya rekabet avantajı sağlamaya çalışan saldırganların olduğu da bir gerçektir. Bu, önemli ve hassas iş bilgilerinizi rehin tutan ve oldukça büyük miktarda nakit ödeme talep eden basit bir fidye yazılımı saldırısı anlamına gelse bile.

Herkesin parolalarının telefonda çalındığından endişelenip paniğe kapılmayacağından değil, var olan farklı saldırı yöntemlerini ve kendinizi nasıl güvende tutacağınızı anlamakta fayda var.