Siber Güvenliğin Değişen Manzarası: Cisco'nun 2017 Yıl Ortası Raporu

Yayınlanan: 2017-08-10Fidye yazılımı saldırıları, bir süredir siber güvenlik tartışmalarının ön saflarında yer alıyor ve bunun iyi bir nedeni var. WannaCry olayı, siber güvenlik sorununun ne kadar yaygınlaşabileceğini mükemmel bir şekilde örnekledi. Görünüşte masum bir e-posta, çok önemli sistemleri ve ağları neredeyse çökertmek ve dünya çapındaki büyük endüstrileri etkin bir şekilde kapatmak için yeterliydi. Ancak odaklanmamız gereken tek saldırı fidye yazılımı tehdidi mi?

Genel siber güvenliğin herhangi bir işletme için kritik bir öncelik olması gerektiği konusunda hemfikir olmak iyi bir fikirdir, ancak tehditlerin nerede olduğu konusunda güçlü bir anlayış olmadan, uygun savunmayı kullanmak zor olabilir. Fidye yazılımı gerçek bir tehdittir, ancak tüm çabalarımız karadan bir istila fikrine odaklanırsa, istila denizden veya havadan olduğunda ne olur?

Cisco, 2017 Yıl Ortası Siber Güvenlik raporunu yayınladığı için, KOBİ'lerden dev kuruluşlara kadar, işletmelerin karşı karşıya olduğu en büyük tehditlere bir göz atmak istedik.

Manzarada Bir Değişim

Cisco'nun raporu çok sayıda önemli bulguya odaklanırken, anlaşılması gereken genel bir sonuç, siber saldırıların ortamının çok karmaşık olduğu ve ortamın her zaman hareket halinde olduğudur. Veya daha da önemlisi, siber saldırıların ortamı her zaman hareketli olacak - bunlar sürekli değişen hedef noktaları. Yeni saldırı stratejileri ortaya çıktıkça, daha önce "kilidi açılmış kapıları" bloke etmek için yeni savunma stratejileri ortaya çıkıyor. Ve yeni savunmalar ortaya çıktıkça, yeni ve hatta eski saldırı stratejileri geliştirilir veya yeniden geliştirilir. Ve bu saldırılar, potansiyel sermaye kaybıyla birlikte herhangi bir işletme için gerçek bir tehdit oluşturuyor.

Zayıf güvenlik uygulamaları ve kurumsal düzeydeki kuruluşların esnek olmayan yapısı, genel ağ savunmasında büyük boşluklar bırakabilir. Ancak bu, BT departmanlarının her yıl tüm yapılarını yeniden inşa etmeleri gerektiği anlamına gelmez.

Bunun yerine, herhangi bir zamanda en büyük tehdidi oluşturan eğilimleri yakından takip etmek için bilgileri ve raporları kullanın. Aynı zamanda, savunmamızı üzerine kurduğumuz temelimizi ve temelimizi de unutamayız, çünkü tarih gerçekten tekerrür ediyor. VoIP saldırıları artıyor ve saldırganlar sadece bir Skype aramasını dinleyerek ne yazdığınızı bile anlayabilir.

Cisco'nun 2017'deki Başlıca Bulguları

Artık sürekli değişen bir ortamın temelini attığımıza göre, Cisco'nun bulgularına ve saldırıların ortamının tam olarak nasıl değişmeye başladığına bir göz atabiliriz.

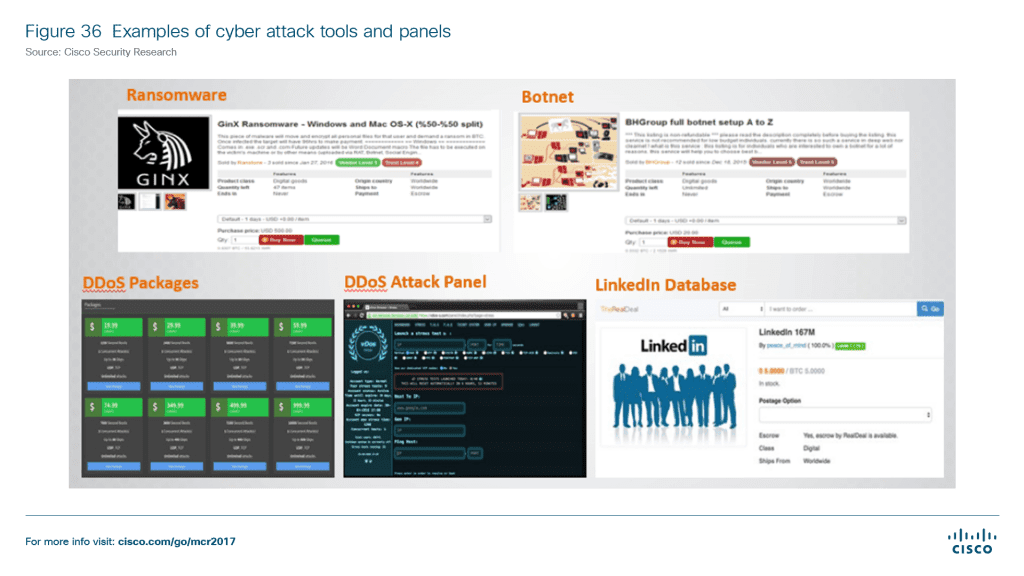

- Geçen yıl boyunca siber saldırı sıklığı, karmaşıklığı ve boyutundaki çarpıcı artış, "hackleme ekonomisinin yeni bir köşeyi döndüğünü" gösteriyor. Modern bilgisayar korsanlığı topluluğu, bir dizi faydalı ve düşük maliyetli kaynağa hızlı ve kolay erişimden yararlanıyor.

- Bulut ana odak noktası olsa da, güvenlik söz konusu olduğunda rutin olarak göz ardı ediliyor. Açık yetkilendirme riski ve tek ayrıcalıklı kullanıcı hesaplarının kötü yönetimi, düşmanların kolayca yararlanabileceği güvenlik açıkları yaratabilir. Cisco'nun raporuna göre, bilgisayar korsanları zaten buluta geçti ve kurumsal bulut ortamlarını ihlal etmek için çalışıyorlar.

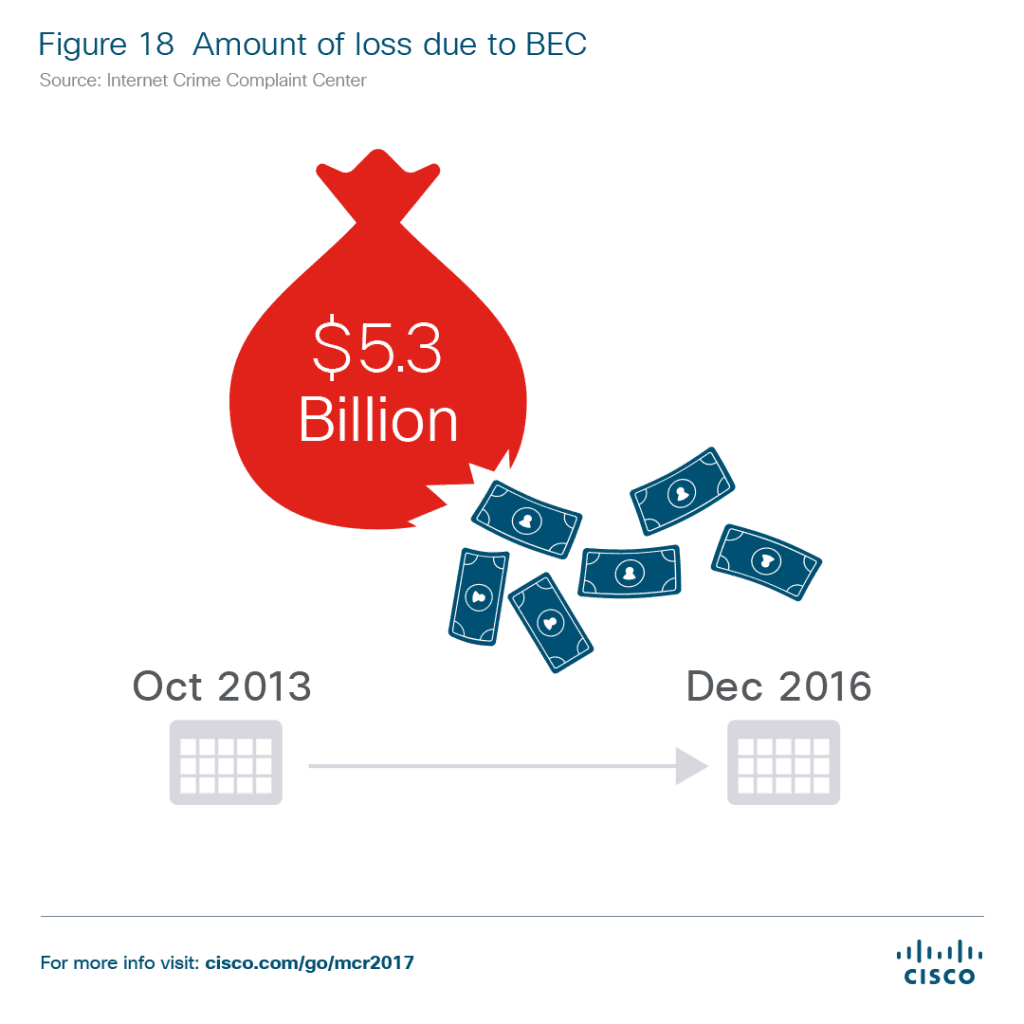

- İş e-posta güvenliği (BEC) artık saldırganlar için "yüksek kazançlı" bir tehdit vektörüdür. İnternet Suçları Şikayet Merkezi, Ekim 2013 ile Aralık 2016 arasında BEC nedeniyle 5,3 milyar ABD doları çalındığını bildirdi. Karşılaştırma amacıyla, fidye yazılımı 2016'da 1 milyar ABD doları çaldı.

- Nesnelerin İnterneti'nin kesinlikle güvence altına alınması gerekiyor ve şimdiden saldırganlar tarafından istismar ediliyor. Savunucular, ağlarında hangi IoT cihazlarının bağlı olduğunun farkında değiller ve bu nedenle neyin risk altında olduğunun farkında değiller.

- Cisco, 2016 ortasından bu yana spam hacminde genel bir artış gözlemledi ve bu, "aynı dönemde yararlanma kiti etkinliğinde önemli bir düşüşle çakışıyor gibi görünüyor." Bu, istismar kiti savunması yalnızca arttığından, "sömürü kiti" araçlarını kullanan saldırganların eski spam e-posta yöntemine geri dönmek zorunda kaldığı anlamına gelir. Bu istenmeyen e-postalar, kelime belgeleri gibi "makro yüklü kötü amaçlı belgeler" olan ekler içerir.

- Kendisini Potansiyel Olarak İstenmeyen Uygulama (PUA) olarak gizleyen casus yazılım, aslında bir tür kötü amaçlı yazılımdır. Bu yazılım, güvenlik ve bilgi açısından bir risk oluşturur, ancak genellikle göz ardı edilir veya en azından hafife alınır. Shadow IT, PUA kullanımında kolayca bir artışa neden olabilir.

Bu değişen manzara, bu önemli bulgularda görülebilir - yeni saldırı yöntemleri popülerdir ve BEC sahtekarlığı da dahil olmak üzere büyük zararlar vermektedir. Aynı zamanda, bulutun büyümesi ve IoT gibi diğer yeni teknolojiler, tamamen yeni saldırı yolları açıyor. Ve yeni teknolojiler yeni cepheler açarken, saldırganlar hala eski tarz saldırı yöntemlerini kullanıyor ve kuruluşlar rutin olarak bu erişim noktalarını, özellikle de e-postayı unutuyor.

Cisco'nun işaret ettiği gibi, güvenlik uygulamaları zaman içinde iyileşmiştir. Örneğin, otomatik güvenlik güncellemeleri modern işletim sistemlerinde, hatta akıllı telefonlarımızda bile hemen hemen standarttır. Microsoft'un bizi Windows 10'a güncellemeye zorlamasını veya Apple'ın en son iOS sürümüne güncellememiz için bizi rahatsız etmeyi bırakmamasını hepimiz can sıkıcı bulabiliriz, ancak bu güncellemeler sadece bizim korumamız içindir.

Ancak güncellemelerin hızla yayılmasıyla siber suçlular, odaklarını yeniden e-postaya ve özellikle kötü amaçlı yazılımlara kaydırıyor. Bunlar neredeyse her zaman var olan, ancak yeni şekillerde kullanılmaya başlanan “eski” tehditler olarak görülebilir.

Eski Yeni Buluşuyor

Görmek gerçekten ilginç olan şey, eski ve yeninin kesiştiği nokta: eski metodolojiler yeni saldırı biçimleriyle birleştiriliyor. Modern fidye yazılımı saldırıları, kötü niyetli dosyaları bir e-postaya yerleştirmek için eski bir yöntem kullanılarak ve birisinin dosyayı ikinci kez düşünmeden indirip açmasını umarak gerçekleştiriliyor. Raporun açıkladığı gibi:

“Siber suçlular, muhtemelen istismar kiti pazarındaki değişimlere yanıt olarak, fidye yazılımlarını ve diğer kötü amaçlı yazılımları hızlı ve uygun maliyetli bir şekilde teslim etmek için e-postaya yöneliyor (veya geri dönüyor). Ayrıca tespitten kaçma yöntemleri konusunda da yaratıcı oluyorlar. Örneğin, Cisco tehdit araştırmacıları, Word belgeleri, Excel dosyaları ve PDF'ler de dahil olmak üzere, sistemlere bulaşmak ve yükleri teslim etmek için kullanıcı etkileşimi gerektirerek birçok korumalı alan teknolojisini yenebilen makro yüklü kötü amaçlı belgeleri içeren istenmeyen e-postalarda büyüme gözlemlediler."

Cisco, istenmeyen e-posta ve kötü amaçlı e-postadaki bu artışın, "istismar kiti" adı verilen saldırılarda bir düşüş veya durgunluk ile aynı zamana denk geldiğini belirtti. İstismar kitleri, esasen bilgisayar korsanlarının bilinen bir istismar yoluyla erişim elde etmesine izin veren araçlardır. Web siteleri için popüler Flash eklentisi, güvenlik açıklarıyla bilinir ve internete dikkat ediyorsanız, Flash'ın bu ana nedenden dolayı tüm büyük web tarayıcıları tarafından aşamalı olarak kaldırıldığını fark edeceksiniz.

Güncellemeler gönderilmeye devam ettikçe ve Flash kullanımı azaldıkça, bilgisayar korsanlarının Flash aracılığıyla erişim elde etmesine izin veren "sömürü kitlerinin" kullanımı da azalmaktadır. Bu, bilgisayar korsanlarının e-postaya geri dönmesine ve özellikle kullanıcının uç noktasına doğrudan erişime izin verdiği için e-posta göndermesine neden oldu.

Saldırganlar, bazı temel “sosyal mühendislik” yoluyla, şüphelenmeyen kurbanların, en iyi arkadaşlarından geldiğini düşünerek bir Word Belgesi açmasını sağlayabilir ve bir sonraki bildikleri tüm ağlarının saldırı altında olduğunu bilirler. Bu saldırılar farklı, tanıdık dosyalarda gelebilir.

Ancak rapor, e-postanın yalnızca kötü niyetli kimlik avı dolandırıcılığına açık olmadığı konusunda uyarıyor. Aslında, BEC dolandırıcılığı fidye yazılımlarından bile daha büyük bir endişe kaynağı olabilir.

BEC'yi Anlamak

Tabii ki fidye yazılımları şu anda tüm dikkatleri üzerine çekiyor, ancak rapor, Google ve Facebook gibi en büyük işletmelere bile milyonlarca dolara mal olan daha büyük bir tehdide işaret etmeyi umuyor.

Cisco'nun bunu açıklamasına izin vereceğim:

“Bir BEC kampanyası, banka havalesi yoluyla para gönderebilen finans çalışanlarına gönderilen bir e-postayı içerir. Düşmanlar genellikle şirket hiyerarşisi ve çalışanları hakkında biraz araştırma yapmışlardır – örneğin, olası bir komuta zincirini bir araya getirmek için sosyal ağ profillerini kullanmak. E-posta, CEO'dan veya başka bir üst düzey yöneticiden gelmiş gibi görünebilir ve alıcıdan sözde bir iş ortağına havale ödemesi göndermesini veya bir satıcıya ödeme yapmasını isteyebilir."

Tabii ki, bunun için çok çaba ve planlama harcanır ve saldırgan genellikle kurbanları iki kez kontrol etmeden harekete geçmeleri için kandırmak için aciliyet ifade eder. Cisco, bu saldırıların Google ve Facebook gibi büyük hedeflere odaklandığını ve bu hedeflerin, bu tür dolandırıcılık türlerine karşı önlem almanın yanı sıra olgun tehdit savunmalarını çalıştırmaya ve sürdürmeye rağmen, aslında onlar için düştüğünü belirtiyor.

Cisco ayrıca, bu e-postaların genellikle sosyal mühendisliğe dayandığından, herhangi bir kötü amaçlı yazılım veya dosya eki içermediğini ve bu nedenle standart tehdit izleme araçlarını atlayabildiğini de belirtiyor. Yukarıda belirttiğimiz gibi, BEC tehdidi o kadar büyük ki, İnternet Suçu Uyumluluk Merkezi, bu nedenle Ekim 2013 ile Aralık 2016 arasında 5,3 milyar doların çalındığını bildirdi. Bu, yılda ortalama 1,7 milyar dolar.

Yeni Teknolojiler Yeni Tehditlerin Önünü Açıyor

E-postanın kendisi, işbirliği araçlarına ve Birleşik İletişime güçlü bir odaklanma da dahil olmak üzere, son teknolojik gelişmelere kıyasla artık bir büyükbaba. Ve eğer e-posta atılacak bir şeyse, büyük bir değişiklik yapmadıkça, yeni teknolojimizin gelecekte de ileriye dönük saldırılar için sürdürülebilir kalması ihtimali var.

Nesnelerin İnterneti zaten ortaya çıkıyor, ancak bilinen bir kusuru var: güvenlik ikinci bir düşünce. Bu araçların çoğu, ön kapıyı açık bırakıyor ve IoT'nin daha yeni başını göstermeye başlamasına rağmen, Cisco "IoT botnet'lerinin zaten burada olduğunu" bildiriyor. Aslında, rapor 2016'da "birden çok bağlı cihazdan siber saldırıların başlatıldığını ve botnetlere dönüştürüldüğünü" belirtiyor.

Bu DDoS saldırıları, güvenlik blog yazarı Brian Krebs, Fransız barındırma şirketi OVH ve internet performans yönetimi şirketi DynDNS'nin ağlarını doldurmak ve kapatmak için (virüs bulaşmış bilgisayarların aksine) bağlı cihazlardan oluşan bir orduyu kullandı. Aslında, raporlarında Cisco, her birinin derinlemesine analiziyle bilinen üç IoT botnet'i (Mirai, BrickerBot ve Hajime) vurguladı.

IoT, kuruma potansiyelini daha yeni göstermeye başlarken, ağ zaten siber saldırılar için kullanılıyor - herhangi bir çözüm için güvenliğin ne kadar önemli olması gerektiğinin açık bir göstergesi.

UC, İşletmenizin Güvende Kalmasına Yardımcı Olabilir

Muhtemelen sorulması gereken en önemli soru, işletmenizin sürekli değişen tehditlerle nasıl güvende kalabileceğidir. Görünüşe göre yeni saldırı yöntemleri ortaya çıkıyor, ikincisi güvence altına alınıyor. E-posta, şifreleme ve genel güvenlik konusundaki tüm ilerlemelerimize rağmen, Muhasebe'den Jim'in size gönderdiği belgeden hâlâ bıkmış durumdayız. Günün sonunda, en büyük savunma bile biraz sosyal mühendisliğin kurbanı olabilir.

Birleşik İletişim'in devreye girip günü kurtarabileceğini iddia etmek biraz kısa görüşlü olabilir, ancak bir UC platformunun getirdiği faydaların, bazı ekiplerin bir tehdide yanıt veremeyecek durumda kalmasına neden olabilecek esnekliği hafifletmeye yardımcı olabileceğini düşünüyorum. Bu, ekibinizin ihtiyaç duyduğu tek savunmanın UC olduğu anlamına gelmez, aslında her işletme mevcut en yüksek güvenlik düzeyini sağlamak için güvenlik uzmanlarıyla birlikte çalışmalıdır. Güvenlik duvarları ve oturum sınırı denetleyicileri arasında, büyük bir sermaye yatırımı gerektirmeyen, yaygın olarak bulunan gerekli araçların uzun bir listesi vardır.

Öte yandan Cisco, KOBİ'lerin birkaç nedenden dolayı saldırılara karşı büyük kurumsal kuruluşlara göre daha duyarlı olduğunu belirtti, ancak büyük kuruluşların büyük olasılıkla "yazılı resmi stratejilere" sahip olduğunun altını çizdi. KOBİ'ler, hem politikaları hem de prosedürleri iyileştirerek savunmalarını iyileştirebilirler.

- UC platformlarını kullanmak, e-posta ve e-posta eklerine olan ihtiyacı ortadan kaldırabilir. Bu, örneğin Google Drive veya Dropbox gibi her yerde dosya paylaşım hizmetlerine genişletilebilir. Ancak, dosyaları şifreli platform üzerinden doğrudan gönderme yeteneği veya bu dosya paylaşım hizmetleri için entegrasyonlar ile e-postayı UC ile değiştirmek en mantıklısı. Dosyaları güvenli bir platforma sürükleyip bırakma yeteneğinin yanı sıra ekipteki herhangi birine anında mesaj gönderme yeteneği, kullanıcıların anında iletişim halinde kalabileceği anlamına gelir. Bu dosyayı açmak yerine, alıcıya meşruiyetini doğrulamak için hızlı bir mesaj gönderebilirsiniz.

- Shadow IT'yi bir kez ve herkes için yenin - bu, hem ekibiniz için çalışan, tüm doğru noktalara ulaşan ve kullanımı kolay olan uygun UC platformunu bularak yapılabilir. Ekibiniz çözümden memnunsa, kendi araçlarını getirmelerine gerek kalmayacak ve bu da gölge BT'ye yol açacaktır. Web sitelerini ve araçları engellemek, ekiplerin engellemeler etrafında çalışmasına yol açar, ancak kabul edilen kullanım politikaları oluşturmak, Gölge BT'nin yayılmasını ve umarız PUA'ların ve kötü amaçlı yazılımların yayılmasını önlemeye yardımcı olabilir.

- Farkındalık yaratın ve ekipleri potansiyel tehditlere karşı uyanık olmaları için eğitin. Tüm çalışanlarınızın web sitelerini ziyaret etmesini veya dosya paylaşmasını engellemekle kalmayın, bunun yerine potansiyel tehditleri belirlemek için politikalar oluşturun. Ekipler benzersiz e-posta dolandırıcılık girişimlerinin farkındaysa, kurban olmak yerine bu sosyal mühendislik biçimini önleyebilirler. Cisco, özellikle, bir isteğin meşruluğunu doğrulamak için çalışanların yalnızca bir telefon görüşmesi yapmalarını zorunlu kılmayı önerir, ancak UC'nin hem anında mesajlaşma hem de iletişim durumu göstergesiyle gerçekten parladığı yerin burası olduğunu düşünüyoruz.

- Bulut güvenliği için ortak bir sorumluluğu benimseyin: Cisco, kullanıcıların %60'ının bulut araçlarındaki aktif oturumlardan asla çıkış yapmadığını belirtti. Bu çok önemli bir şey gibi görünmeyebilir, ancak bunun gibi açık bir uç nokta, ön kapınızı sonuna kadar açık bırakmak gibidir. Bir işletmenin on-0remesis ortamlarında uygulayabileceği aynı "en iyi uygulamaları" uygulamak, bir platforma yetkisiz erişimi önlemeye yardımcı olmanın etkili bir yolu olabilir.