Fidye Yazılım Tehdidi: Dosyalarınızı Tekrar Görmek İstiyorsanız Ödeyin

Yayınlanan: 2017-06-07Bu yılın başlarında gerçekleşen WannaCry fidye yazılımı saldırısından haberdar olmamanız için bir kayanın altında yaşıyor olmanız gerekir. Ancak, diğer taraftan, WannaCry'ın hala aklınızın ön saflarında yer alması için bir kayanın altında yaşıyor olmanız gerekir.

Dünyanın dört bir yanından yeni gelişmelerin dakikalar içinde duyulduğu, bilginin sürekli aktığı bir dünyada yaşıyoruz. Bu nedenle, çoğu kişinin bu büyük saldırıyı unutması tamamen normal olurdu. Yine de WannaCry ve fidye yazılımı kavramını tamamen unutmak akıllıca olmaz çünkü bu kesinlikle ilk saldırı değildi ve son da olmayacak.

Siber suçlular, en yaygın kullanılan İşletim Sistemlerinden birini hedef alıp 230.000 bilgisayarı ve ilgili işletmeyi dizlerinin üstüne çökerttiği için, fidye yazılımları çok gerçek bir tehdittir ve unutulmaması gereken bir tehdittir.

Fidye Yazılımı Nedir?

Pek çoğu, bu noktada Ransomware'in ne olduğunun farkındadır. Ama değilseniz, öğrenmek için harika bir zaman. Kavramın kendisi oldukça basit ve adındaki “fidye” kelimesiyle neredeyse kendini açıklayıcı. Temel olarak, fidye yazılımı, bilgisayarınızdaki dosyaları ve bilgileri rehin tutmak ve ardından rehineyi serbest bırakmak için fidye talep etmek gibidir. Ancak, daha da açık olmak gerekirse, teknik bir tanımı aradan çıkaralım.

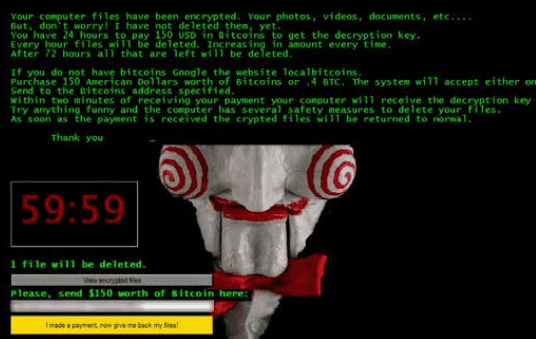

Fidye yazılımı, tüm dosyaları şifreleyerek ve kilidini açmak için belirli bir "şifreleme anahtarı" gerektirerek virüslü bir cihazı kilitleyen bir "bilgisayar hataları ailesi" veya kötü amaçlı saldırı yazılımıdır. Artık bu sadece eski masaüstü bilgisayarınızı değil, cep telefonunuzu, tabletinizi veya sunucunuzu bile etkileyebilir.

Uç nokta cihazı şifrelendikten sonra, cihazın sahibi veya kullanıcısı o cihazdaki hiçbir dosyaya veya işleve erişemez. Bu cihaza yeniden erişim sağlamak için, kullanıcının dosyalarına ve cihazına tekrar erişim elde etmek için bir miktar ücret olan bir "fidye" ödemesi gerekir.

Dolayısıyla, hiç şüphesiz, kavramı anlamanın en kolay yolu, birinin dosyalarınızı veya tüm cihazınızı rehin tutmasıdır. Ödemezseniz, çocuğunuzun o resimlerini bir daha asla göremezsiniz - veya daha da önemlisi, işle ilgili inanılmaz derecede hassas belgeleri.

Tehdit Ne Kadar Büyük?

Büyük WannaCry saldırısından sadece birkaç ay önce IBM Security, fidye yazılımı saldırılarının durumunu ve geleceğini yakından inceleyen bir rapor yayınladı. IBM Security, "Fidye Yazılımı: Tüketiciler ve işletmeler verilerine nasıl değer veriyor" başlıklı raporda, fidye yazılımı tehdidiyle ilgili bazı korkutucu bilgilerin altını çizdi.

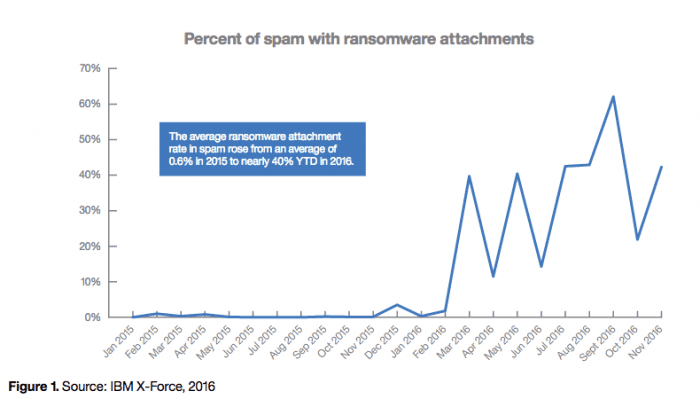

En büyük bulgu, fidye yazılımlarının yükselişte olmasıdır. Orijinal konsept 1989'a, yani bir "kilitleme kodu" içeren bir disketin kurbanlara salyangoz postasıyla gönderildiği zamana kadar uzansa da, IBM Security, fidye yazılımı saldırılarının 2014'ten bu yana giderek yaygınlaştığına dikkat çekti.

Aslında, “siber suçlular tarafından sömürülen gelişmiş şifreleme yetenekleri ve Bitcoin gibi kripto para biriminin artan kullanımıyla” kavramın “muazzam bir ivme” kazandığını” veya altta yatan blok zinciri teknolojisini kaydettiler. Ancak tek adımlı "fidye yazılımı saldırıları, günde ortalama 4.000 saldırı ile 2016'da dört katına çıktı."

FBI, 2016'da, 2016'nın sadece ilk 3 ayında, Amerika Birleşik Devletleri'nde 209 MİLYON DOLARDAN fazla fidye yazılımı ödemesi yapıldığını bile bildirdi. Aslında bu, 2015'in tamamı için "bildirilen 24 milyon doların üzerinde yüzde 771'lik çarpıcı bir artış".

FBI, fidye yazılımlarının şu anda 2016'da siber suçlular için yaklaşık 1 milyar dolarlık bir gelir kaynağı olacak kadar doğru hızda olduğunu tahmin ediyor. Ve 2017 yılının Mayıs ayında gördüğümüz gibi, FBI çok da uzakta değil. Yani evet, tehdit kesinlikle çok büyük. 20$'lık ödemelerden bahsetmiyoruz: IBM Security, fidyelerin 500$'a kadar düştüğünü, ancak bazı durumlarda milyonları bulabilecek kadar yüksek rapor edildiğini belirtiyor. Elbette işinize bağlı olarak fidye farklı olabilir - ancak her zaman zarar verir.

O nasıl çalışır?

Artık fidye yazılımı saldırısının ne olduğuna dair temel bir anlayışa sahip olduğumuza ve tehdidin çok gerçek olduğunu bildiğimize göre, bulmacanın bir sonraki parçası bu tür bir saldırının tam olarak nasıl gerçekleştirildiğini anlamak olacaktır. Ne de olsa, düşmanınızı yenmek için düşmanınızı tanımalısınız ve fidye yazılımı saldırılarının temel nedenini anlamak, onları önlemeye yardımcı olmak için tek başına yeterli olabilir.

Ağ güvenliği konusundaki kılavuzumda daha önce yazdığım gibi, sağduyu en iyi uygulamadır. Ağdaki biri kapıyı sonuna kadar açıp saldırganın içeri girmesine izin verirse, hiçbir güvenlik, güvenlik duvarı veya oturum sınırı denetleyicisi davetsiz misafiri dışarıda tutamaz. Bireyleri aldatmayı ve manipüle etmeyi içeren “sosyal mühendislik” kavramı burada devreye girer. gizli bilgileri paylaşmak veya hatta başka şekilde kısıtlanmış sistemlere erişime izin vermek.

Fidye yazılımları, çoğu kötü amaçlı yazılım saldırısı gibi, biraz vampir gibidir - erişim elde etmek için davet edilmeleri gerekir. Bu mükemmel bir benzetme olmasa da, konunun anlaşılmasına yardımcı olur. Bir bilgisayar virüsü sizin rızanız olmadan kendini makinenize indiremez - genellikle bir iletişim noktası olması gerekir - en yaygın olanı ekleri olan istenmeyen e-postalardır ve IBM Security'nin de arttığını fark etmiştir.

O adresten aldığın, Becky'ninkine benzeyen ama tuhaf bir eki olan şüpheli e-postayı biliyor musun? Açmayın, eki indirmeyin, bakmayın bile. IBM'e göre, istenmeyen e-postalar ve istenmeyen e-postalar, fidye yazılımlarının ağınıza girmesinin başlıca nedenidir.

Bir e-posta açın veya bir ek indirin ve Fidye Yazılımına makinenize erişim izni verildi. Oradan, bu kötü amaçlı yazılım uç noktadaki dosya sistemlerini tarayabilir ve "gölge kopyalar ve yedek dosyalar ile ağ havuzları ve hatta uç noktaya bağlı harici sürücüler dahil olmak üzere kurbanın dosyaları tuttuğu tüm konumları bulabilir."

Her şeyi bulduğunda, kötü amaçlı yazılım ağdaki bir cihazdan diğerine atlayabilir, şifreleme devralır ve tüm sisteminizi veya değerli bilgilerinizi kilitler ve şimdi onu geri almak için ödeme yapmanız gerekir. Ancak, bu tam olarak tüm hikayeyi anlatmıyor. Aslında, Malwarebytes Labs'e göre WannaCry, kabataslak bir e-posta ekinden başlamadı bile.

WannaCry Nasıl Bu Kadar Yayıldı?

Ne de olsa, WannaCry'ın makinelerine girmesine izin veren aynı e-postayı 230.000 kişi açmadı. Yine Malwarebytes'e göre fikir, ağlardaki zayıf noktaları bulmak için bazı zor NSA yazılımları ve uygulamalarının kullanılmış olmasıdır.

"Bu kötü solucan, halkın karşı karşıya olduğu savunmasız KOBİ bağlantı noktalarını yakalayan ve ardından ağa girmek için NSA'nın sızdırdığı iddia edilen EternalBlue açığını ve kalıcılık sağlamak ve kuruluma izin vermek için (ayrıca NSA tarafından iddia edilen) DoublePulsar istismarını kullanan bir operasyon aracılığıyla yayıldı. WannaCry Fidye Yazılımından."

Şimdi, bu biraz teknik ve daha fazla ayrıntıya girmek istiyorsanız, Malwarebytes her şeyi parçalamak için harika bir iş çıkarıyor. Bununla birlikte, unutulmaması gereken önemli bir nokta, WannaCry'nin bir e-postadan başlamadığıdır - bu nedenle, önemli bir kaynak olmasına rağmen, ne tek kaynaktır ne de en çok korkulanıdır. WannaCry, davet edilmek yerine bir eve girmenin kendine özgü yolunu bulmak için evrimleşen bir "vampir"di. Oh, ve WannaCry, NSA'nın "silahlaştırılmış" istismarlarını (EternalBlue ve DoublePulsar olaylarını) kullandı - bunu da not etmek önemlidir. .

Birleşik İletişim ve Fidye Yazılımı

Bu nedenle, fidye yazılımının yalnızca dosyalara ve aygıtlara erişimi engellemek için bilgisayarlarınızı kilitlemek için kullanılabileceğini düşünüyor olabilirsiniz. Bu en büyük endişelerden biri, ancak sürekli birbirine bağlı bir Bulut çözümleri dünyasında, tek endişe bu değil. Aslında, VoIP ve Birleşik İletişim özellikle benzersiz bir fidye yazılımı tehdidine sahiptir.

Yalnızca WannaCry sırasında hastaneler, yalnızca bilgisayarların değil, hastanelerin telefon sistemlerinin de etkilendiğini bildiriyordu. Bu tür bir yazılım, işimizde her gün kullandığımız Birleşik İletişim çözümleri de dahil olmak üzere hemen hemen her bağlı cihaza veya sisteme yayılabilir. VoIP saldırıları artıyor ve ağınıza bağladığınız ve düzgün şekilde güvenli olmayan her bir masa telefonu ağınıza ekstra erişim noktaları sağlıyor. Ayrıca, arayanların bir ağa yetkisiz erişime izin vermek için telefonda ne yazdığınızı anlayabildiği Skype ve Type saldırıları da vardır.

Malwarebytes ayrıca WannaCry saldırısının belirli protokollerden, özellikle de “SMB protokolünden” yararlandığını da belirtiyor. SMB'nin bilgisayarlar arasında dosya aktarmak için kullanıldığını ve protokole ihtiyaç olmamasına rağmen varsayılan olarak cihazlarda en sık etkinleştirilen bir ayar olduğunu açıklıyorlar. Malwarebytes, özellikle kullanıcıların SMB'yi ve "kullanılmıyorlarsa diğer iletişim protokollerini" devre dışı bırakmalarını önerir.

Riski Azaltın, İşinizi Koruyun

Herhangi bir güvenlik uzmanının size söyleyeceği gibi, ilk ve belki de en güçlü savunma hattı sadece eğitimdir. Köşede hangi potansiyel tehditlerin pusuda beklediğinin farkındaysak, bu tehditlerin ağlarımıza nasıl girdiğinin ve bu tehditlerin cihazlarımıza bulaşmasını nasıl engelleyeceğimizin de farkındayız.

Ancak ekibinize yarım yamalak e-postaları açmamalarını söylemek yeterli değildir. Hepimiz hata yaparız ve günün sonunda büyük bir enfeksiyona yol açan dürüst bir hata olabilir. Öte yandan, WannaCry'da gördüğümüz gibi, bu fidye yazılımı saldırıları bilgisayarlarda bile kendi yolunu buluyor. Peki bu kadar büyük bir tehdide karşı nasıl korunuruz? Dikkate alabileceğimiz bazı temel uygulamalar var.

- HER ŞEYİ güncelle

Zaman zaman telefonlarında ve bilgisayarlarında bu güncelleme uyarılarını görmezden gelen insanları görüyorum ve tekrar tekrar bu en son güncellemelerle çözülen sorunların açıldığını görüyorum. Can sıkıcı olabilir, gününüz biraz zaman alabilir ama cihazlarınızı güncellemeniz gerekiyor . Microsoft'un Windows 10 bilgisayarlara güncellemeleri zorlaması ne kadar can sıkıcı olsa da, haklı oldukları bir nokta var. Bir güvenlik açığı varsa, düzeltilmesi gerekir ve bu düzeltmeler o sıkıcı bilgisayar güncellemelerinde gelir. Cehennem, WannaCry'den hemen sonra, Microsoft devam etti ve çoğunlukla terk edilmiş bir işletim sistemi olan Windows XP'ye yama yaptı. Kale. Her şey. Yukarı. İle. Tarih.

- HER ŞEYİ yedekle

İki tür insan vardır: verilerini yedekleyenler ve verilerini kaybetmenin travmatik deneyimini yaşamamış olanlar. İşletmeniz günlük işlerde çalışmaya devam etmek için bu sistemlerdeki bazı kritik bilgilere güveniyorsa, her şeyi yedeklemeniz gerekir. Fidye yazılımı saldırırsa ve ana sisteminizi çevrimiçi duruma getiremezseniz, yedeklemeniz güncel ve güvenliyse en azından güvenebileceğiniz bir güvenlik ağınız olur. Fidye yazılımı aynı ağdaki bir cihazdan diğer tüm cihazlara atlayabildiğinden, yedekler ana ağ altyapısıyla ilgisi olmayan güvenli ağlarda benzersiz, güvenli konumlarda tutulmalıdır. Oh, ve veriler ÜÇ konuma kaydedilmediği sürece yedeklenmez. Fazlalık anahtardır.

- Güvenlik Yazılımını Uygulayın ve Bakımını Yapın

Daha önce güvenlik yazılımlarından bahsetmiş olsam da tekrar bahsetmekte fayda var. IBM Security'nin doğrudan önerisi olan, tüm çalışan uç noktalarında kurulu güncel antivirüs ve kötü amaçlı yazılım algılama yazılımının kullanılması, başlamanın en iyi yoludur. IBM ayrıca bir adım daha ileri gitmenizi ve tüm virüsten koruma yazılımları için düzenli taramalar ve otomatik güncellemeler ayarlamanızı önerir. Virüsten koruma ve algılama yazılımının yanı sıra, daha önce bahsedilen donanım veya yazılım güvenlik duvarları ve oturum sınırı denetleyicileri gibi ağ ağ geçidi denetleyicileri, istenmeyen gözleri uzak tutmaya yardımcı olacaktır. Mobil ve uzak kullanıcılar için de bir VPN düşünün.

- Bir Olay Müdahale Planı Oluşturun ve Bakımını Yapın

Bu nokta, eğitim ve öğretim personeli ile bir arada bulunur ve güvenlik söz konusu olduğunda genel planlamaya dahil edilmelidir. Bir saldırıyı önlemek için alınan tüm önlemlere rağmen, yine de bir saldırı meydana gelebilir. Kilit ekiplerin mümkün olduğunca fazla hasarı önlemek için nasıl hızlı tepki vereceklerini bilmeleri için bir olay müdahale planı oluşturun. En önemlisi, bir saldırı durumunda YAYILMAYI DURDURUN. Tüm cihazların bağlantısını kesin, ağdan uzak durun ve mobil veya kişisel cihazları kullanın. Bağlı tutulan tek bir virüslü makine, tüm ağın dakikalar içinde virüs bulaşmasına neden olabilir ve bu, yalnızca BYD'nin kullanıldığı bir işyerinin güvenlik kabusuna katkıda bulunur.

- İstifçilik İstismarını Durdurun

Bu elbette her, hatta birçok işletme için geçerli olmayacaktır. Ancak günün sonunda, bu araçları “silah haline getirmek” amacıyla potansiyel istismarları ve bilinen kötü amaçlı yazılımları biriktirmeyi bırakmamız gerekiyor. Bu, Microsoft Başkanı Brad Smith tarafından vurgulanan güçlü bir noktaydı ve yinelenmeye değer bir noktaydı. WannaCry'da NSA'nın silahlandırılmış açıklarının kullanıldığı iddia edildi ve elbette tekrar tekrar kullanılabilirdi.

Uzaklaşmayan Gerçek Bir Tehdit

Açıkça görebildiğimiz gibi, fidye yazılımı şüphesiz büyük bir tehdittir. Ayrıca açıkça görebildiğimiz gibi, fidye yazılımları yakın zamanda ortadan kalkmayacak. Aslında, 2014'ten beri gördüğümüz gibi, önümüzdeki birkaç yıl içinde fidye yazılımı saldırılarında bir artış görmeyi bekleyebiliriz. Ne yazık ki, mükemmel bir savunma yok, ancak herhangi bir şekilde felakete hazırlanmak, beklemekten daha iyidir. önce olacak bir şey.

WannaCry, işletmenizin güvenliği ciddiye alması gereken bir uyandırma çağrısı değilse, umarım başka bir büyük saldırı gerçekleştiğinde çok geç olmaz. Bir istismarın dünya çapında 230.000 bilgisayara ulaştığını zaten gördük - bir sonraki saldırının ne kadar büyük ve zararlı olabileceğini kim bilebilir?