数据屏蔽完整指南

已发表: 2020-03-04什么是数据屏蔽?

数据屏蔽是用更改的数据伪装或隐藏原始数据的过程。 在这种情况下,格式保持不变,仅更改值。 这在结构上相同,但数据的错误版本用于用户培训或软件测试。 此外,主要原因是在不需要的情况下保持实际数据的安全。

尽管组织有严格的规章制度来保证其生产数据的安全,但是,如果数据外包,则可能会出现麻烦。 这就是为什么大多数公司不愿意公开展示他们的数据。

- 定义

- 谁使用数据屏蔽?

- 类型

- 执行工具

- 要知道的技巧

- 数据屏蔽示例

谁使用数据屏蔽?

为了遵守通用数据保护要求 (GDPR),公司已表现出对应用数据屏蔽以确保其生产数据的安全性的兴趣。 根据 GDPR 的规则和规定,所有从欧盟公民那里接收数据的企业都必须非常清楚问题的敏感性,并采取一些措施以避免任何不便。

因此,它们成为主流的公司不可避免地要保护其敏感数据的安全。 同时,可以使用不同类型的数据,但以下是业务领域最常用的数据:

- 受保护的健康信息 (PHI)

- 知识产权 (ITAR)

- 支付卡信息 PCI-DSS

上述所有示例都属于必须遵守的义务。

数据屏蔽的类型

数据屏蔽是一种特殊技术,用于使非生产用户无法访问您的数据。 它在组织中越来越流行,其背后的原因是不断升级的网络安全威胁。 因此,为了应对这种数据威胁,应用了掩蔽技术。 它有不同的类型,服务于相同的原因,但它们的处理方式仍然不同。 现在主要有两种,一种是静态的,一种是动态的。

静态数据屏蔽

在静态数据屏蔽的情况下,准备了数据库的副本,除了要伪造或屏蔽的那些字段外,它与真实数据库相同。 在实际测试时,此虚拟内容不会影响数据库的工作。

动态数据屏蔽

在动态数据屏蔽中,重要信息仅实时更改。 因此,原始数据只会被用户看到,而非特权用户只能看到虚拟数据。

以上是数据屏蔽的主要类型,但也使用以下类型。

统计数据混淆

公司的生产数据具有不同的数字,称为统计数据。 对这些统计数据的伪装称为统计数据混淆。 在这种类型的数据屏蔽中,非生产用户永远无法估计实际统计数据。

动态数据屏蔽

在完成环境到环境数据传输的地方应用动态数据屏蔽。 此类型明确适用于为高度集成的应用程序执行持续部署的环境。

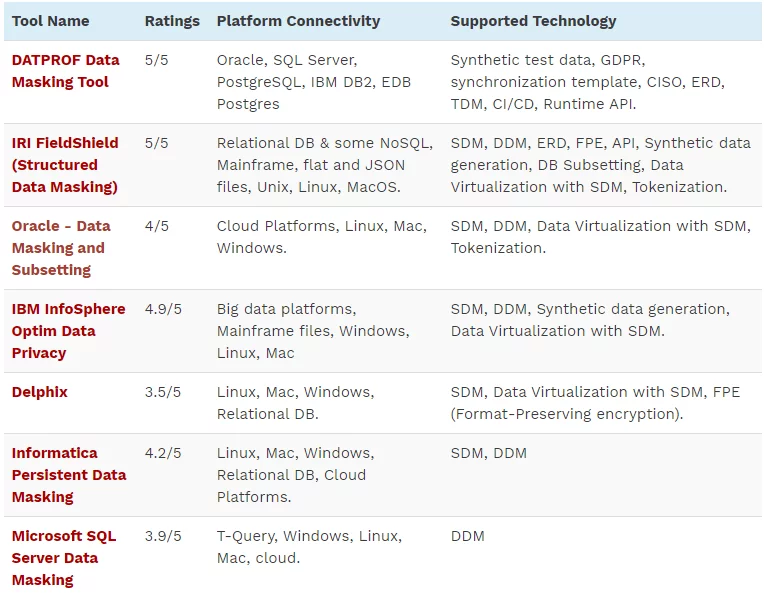

数据屏蔽工具

众所周知,技术每天都在持续发展,不同问题的解决方案也在不断修改。 因此,可用的工具在其中增加了很多新的东西,具有更高的效率和工作质量。 因此,这里我们有一些用于执行的最新数据屏蔽解决方案或工具。

- DATPROF 数据屏蔽工具

- IRI 场屏蔽(结构化数据屏蔽)

- Oracle 数据屏蔽和子集化。

- IBM INFO SPHERE Optim 数据隐私

- 德尔福

- Microsoft SQL Server 数据屏蔽

- 信息持久数据屏蔽

下表给出了工具的更多详细信息:

来源:https://www.softwaretestinghelp.com/data-masking-tools/

因此,这些都是著名的工具,也可以称为数据屏蔽解决方案或数据屏蔽策略。

数据屏蔽技术

有许多技术可以用来利用这个机会。 随着时间的推移,挑战越来越大,解决方案也越来越多样化。

以前,应用的技术很少,但现在有许多可以实现的技术。 此外,使用所有给定的技术仍然可以很好地满足用户的目的,但是在不同技术的情况下功能可能会有所不同。 因此,下面给出了一些最著名的数据屏蔽技术:

洗牌

这是最常用的技术之一。 在这种技术中,数据在列中被打乱。 但这不适用于高配置数据,因为可以通过破译改组代码来反转改组。

加密

这是最复杂的技术。 通常,在加密中,用户必须出示用于查看原始数据的密钥。 但是,将密钥交给未经授权查看原始数据的人可能会导致严重的问题。

数量和日期差异

数值变化策略有助于应用于货币相关和日期驱动的字段。

屏蔽掉

在这种技术中,不会屏蔽掉整个数据。 某些统计数据被掩盖,因此无法计算出原始值。

取消或删除

此技术仅用于避免不同数据元素的可见性。 这是可用于应用数据屏蔽的最简单技术。 但是,为了找到可见的数据,可以应用逆向工程方法。 因此,它不太适合敏感数据。

额外的复杂规则

附加的复杂规则不能称为技术。 但这些规则可以应用于任何类型的掩蔽,使其更能抵御来自非授权用户的任何入侵。 这些规则包括行内同步规则、列内同步规则等。

替代

这是最适合的掩蔽技术。 在这种技术中,添加任何真实的统计值来伪装原始数据。 通过这种方式,非真实用户不会发现该值值得怀疑,并且数据也保持保留。 该技术适用于要隐藏敏感信息的大多数情况。

数据屏蔽示例

有不同的工具和软件,示例也根据使用的工具或软件而有所不同。 此外,可以使用上述每个工具静态或动态地执行数据屏蔽。 结果在每种情况下都是相同的。

早些时候,大多数公司都退出了这个系统,但目前,仅美国就有 114 家大型组织正在使用 Oracle 数据屏蔽来保护其信息免受非生产用户的影响。 此外,现在倾向于采用这项技术的公司数量将持续激增,因为安全性不会受到损害。

最后的想法

通读整篇文章,您已经理解了敏感性和重要性。 因此,为了进一步改善,在这里我们将告诉您最佳数据屏蔽实践作为我们的最后一句话:

查找数据

这是您必须找到看似敏感且需要屏蔽的数据的第一步。

找到合适的技术

在了解了数据的性质之后,您可以选择本文上面给出的任何技术。 考虑到情况,很容易找到合适的掩蔽技术。

掩蔽的实现

这对于使用单一掩蔽工具的大型组织来说是行不通的。 但这需要通过适当的计划和多样化的工具来完成。 因此,为了从数据屏蔽中获得最佳解决方案,您必须考虑未来企业的需求。

数据屏蔽测试结果

这是最后一步。 需要进行 QA 和测试以确保隐藏安排以产生预期的结果。

其他有用的资源:

需要考虑的 3 种数据匿名技术和工具

具体网络安全风险管理策略的 5 个好处

确保保护和数据隐私的 4 个问题