如何在您的云原生环境中实施零信任安全

已发表: 2023-02-28披露:这是一篇赞助文章。 但是,我们的意见、评论和其他编辑内容不受赞助影响,保持客观。

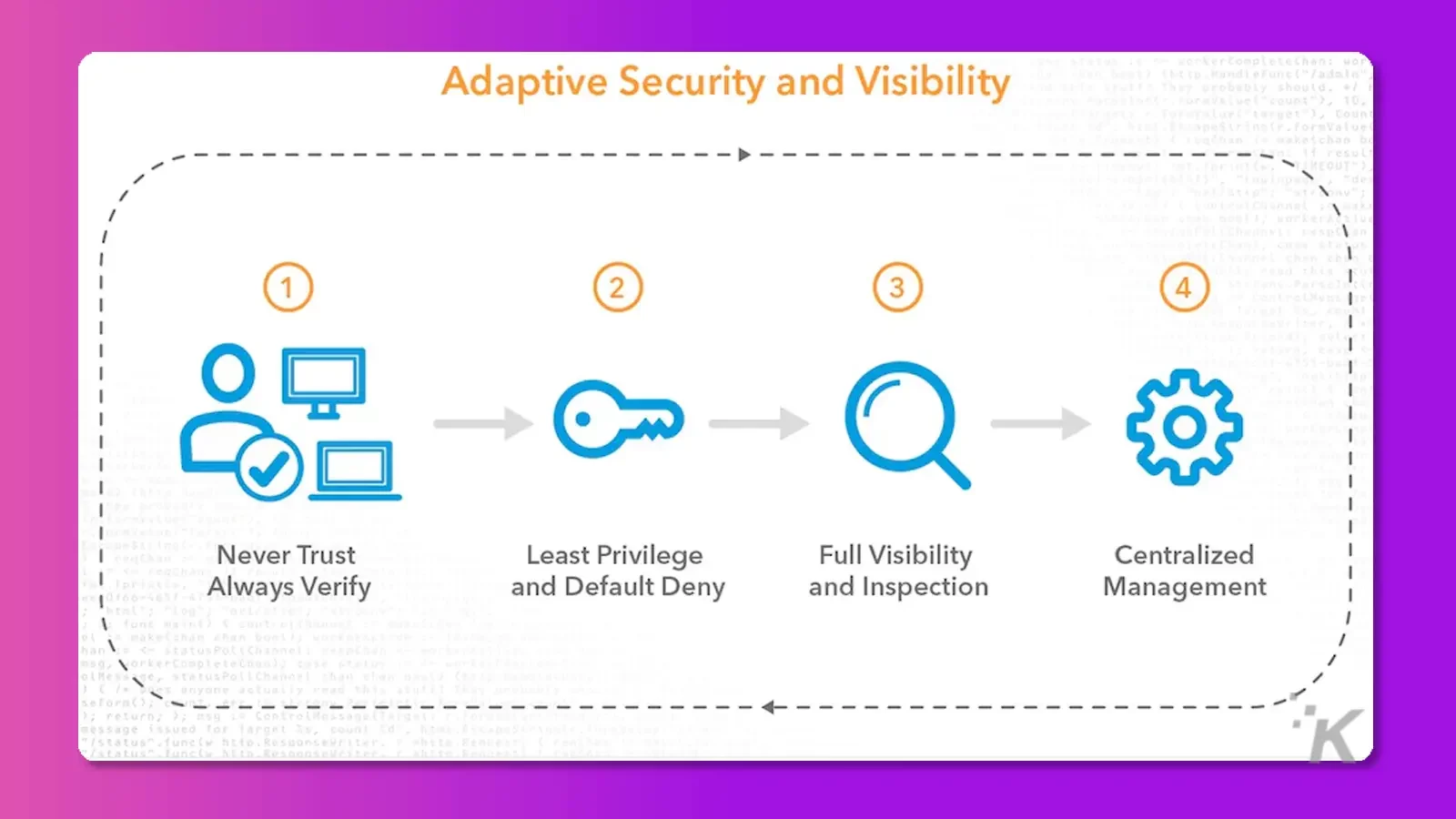

“从不信任,始终验证”的理念是零信任概念的基础。 最初,授予访问权限的概念是让每个人都可以不受限制地访问资源,同时假设网络上的一切都是安全的。

相比之下,当我们谈论零信任时,公司应该只允许那些有合法需求的人访问资源,并且只有在确认请求者的身份和安全状况之后。

使用此策略,所有访问网络或网络上运行的任何应用程序的请求都被视为具有潜在危害。

为了保护资源,必须实施安全措施以在授予访问权限之前验证请求和用户身份。

假设攻击者可能已经在网络中,零信任安全要求所有请求在被授予访问权限之前都经过身份验证和批准。

由于云系统的复杂性和动态性,云原生环境必须实施零信任安全。

由于应用程序和服务分布在云提供商和数据中心,因此很难跟踪谁在使用什么、在何处以及如何使用。

零信任安全可以帮助企业控制用户对云资源的访问,降低安全风险。

云原生安全挑战

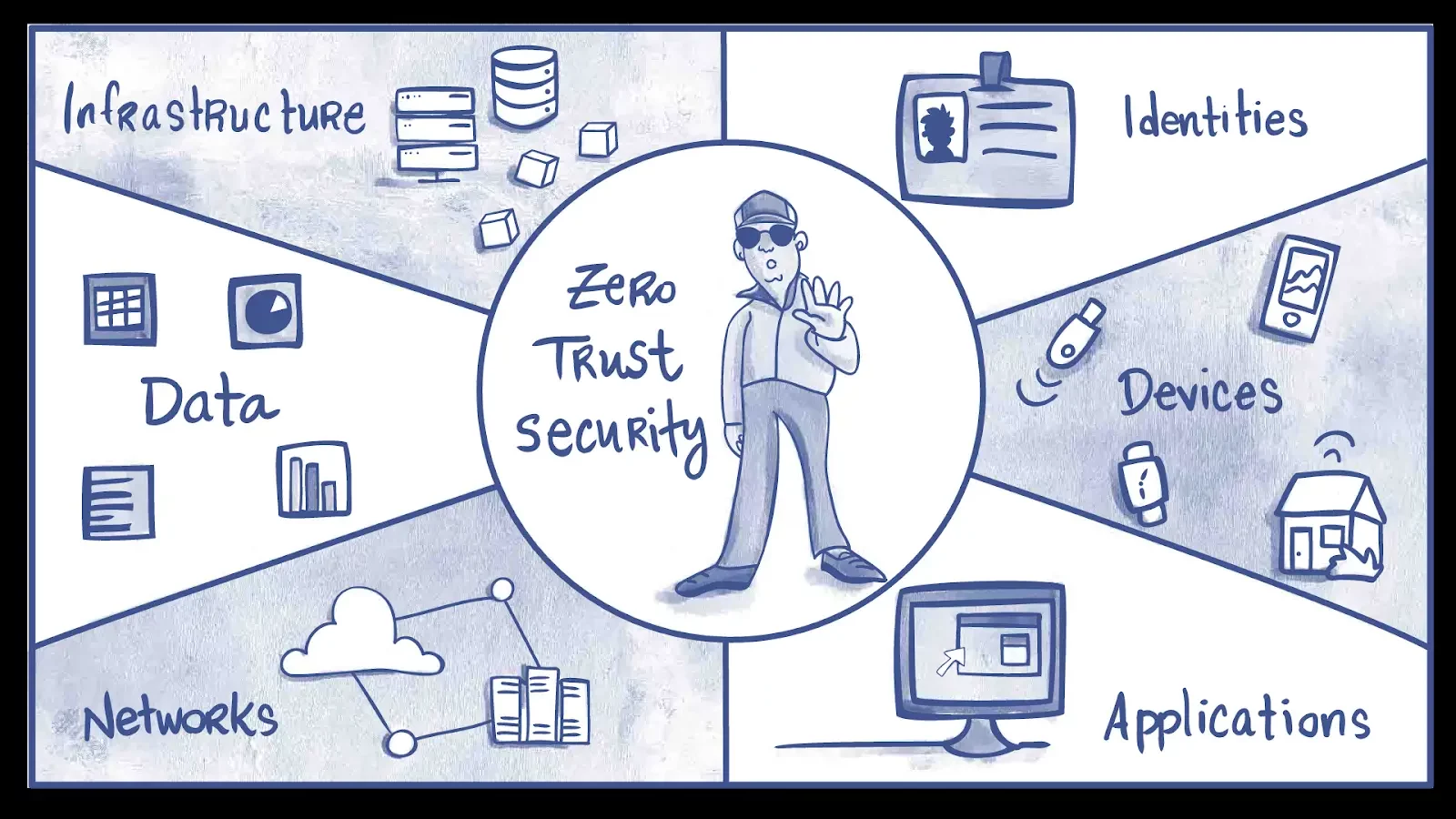

考虑到微服务、API 和容器编排带来的独特安全挑战,在云原生环境中实施零信任安全需要一种整体方法。

这涉及在云原生堆栈的每一层实施身份和访问管理 (IAM) 控制、网络分段、加密以及监控和日志记录,以确保适当的云原生安全性。

它还需要转变思维方式,从假设网络中的所有流量都是可信的,转变为在授予访问权限之前验证和验证每个请求和用户。

通过采用零信任方法,组织可以改善其安全状况并降低数据泄露或其他安全事件的风险。

云原生环境中的微服务是独立部署的,本质上是分布式的。

由于微服务的这种分布式特性,控制访问和监控这些微服务是实现零信任时的最大障碍。

零信任安全方法充分解决了这些问题,该方法使用 IAM、网络分段、加密、监控和日志记录等功能。

这些服务在云原生堆栈的每一层提供精细的身份和访问控制。零信任安全可以帮助组织控制云原生资源访问并降低安全风险。

通过验证用户和请求,组织可以确保只有授权用户才能访问他们执行任务所需的资源,并且检测并阻止任何未经授权或可疑的行为。

零信任安全框架

“显式验证”是一种零信任安全框架原则。 该原则指出,任何寻求访问资源的用户或设备都必须首先经过明确的身份验证和合法性验证。

此外,它遵循最小权限的概念,即用户应该只被授予他们履行职责所需的访问权限。

另一个原则是持续监控,这需要对风险或可疑活动进行网络观察。

在云原生环境中实施零信任涉及添加功能强大的 IAM 解决方案,以实现对用户和设备的集中控制。

他们执行微网络分段以实施严格的访问控制并减少攻击面。

这还需要进行持续监控和记录,以便能够在出现问题时触发警报或事件。

在云原生环境中实施零信任安全

在云原生环境中实现零信任并不容易。

由于所有资源都分散在不同的地理位置并且可能使用不同的微服务,因此我们首先需要识别所有资源,然后才能执行策略或监控这些资源。

识别和清点云资产

您必须识别并清点所有云资产,以在云原生环境中实现零信任安全。

此阶段识别所有微服务、API、容器和其他云原生资源,以及使用它们的设备和人员。

一个简单的扫描仪,如 Prowler 或 Scout Suite,可用于检查组织的所有服务。 要成功实施零信任安全实践,公司必须拥有完整且最新的资产清单。

执行政策和监控

在盘点云资产后实施访问控制。 需要用户、设备和资源特定的最小权限访问限制。

动态和精细的访问限制对于云原生环境是必需的。 完成云原生零信任架构还需要监控和验证用户访问。

安全信息和事件管理、入侵检测和日志分析支持持续监控和验证。

零信任安全的工具和技术

零信任涉及加密和管理资源访问、监控网络活动以及实时检测和响应威胁的工具和技术。

安全管理分散的微服务的服务网格强制执行零信任。 Istio 是一个流行的零信任服务网格平台,可以在分布式架构中实现零信任。

Istio 提供双向 TLS 身份验证、授权和加密,以保护服务到服务的通信。 此外,它还使用负载均衡、熔断和故障注入来管理服务流量。

另一个工具 Calico 也可用于实施零信任策略。 Calico 提供网络策略、加密、身份验证、访问控制和监视服务。

使用 Calico,您可以确保网络的不同部分只允许授权流量,并且所有通信都是安全和私密的。

此外,您可以快速有效地检测和响应安全事件。

云原生环境中零信任安全的最佳实践

有许多不同的最佳实践可用于实施和维护零信任环境。

您可以使用 MFA 实施 SSO,使用 AWS 秘密管理器来保护和保存密钥和敏感资产,并通过实施事件响应程序来执行资产的安全监控。 让我们进一步讨论这些。

将 SSO 与 MFA 结合使用

MFA 和 SSO 可以帮助确保只有授权用户才能访问零信任安全模型中的敏感数据或应用程序。

通过要求多种形式的身份验证和使用集中式身份验证机制,组织可以更有效地执行零信任策略并保护其资源免受未经授权的访问。

使用持续的安全测试和监控

在零信任中,持续的安全测试和监控可以帮助组织确保只有授权的用户和设备才能访问敏感数据和应用程序。

通过持续测试安全漏洞并监控潜在威胁,组织可以降低未经授权访问的风险。 因此,这确保了他们的安全策略得到有效执行。

结论

总之,在云原生环境中实施零信任安全对于确保云资产的安全和防止潜在的安全漏洞至关重要。

这种方法涉及识别和清点云资产、定义和实施精细的访问策略,以及持续监控和验证访问。

通过遵循这些步骤,组织可以改善其云原生环境的安全状况并降低安全漏洞的风险。

但是,请务必记住,安全威胁不断演变,每天都会出现新的漏洞。

因此,必须不断评估和更新安全措施以应对新威胁。

此外,这包括监控云环境中的新资产和访问尝试,并及时了解最新的安全最佳实践和新出现的威胁。

通过采用主动和持续的安全方法,组织可以领先于潜在威胁。 此外,确保持续保护其云原生资产。

因此,本文旨在让人们了解零信任安全在云原生环境中的价值。 网络安全威胁需要零信任安全。

我们在网络安全方面的丰富经验对撰写本文非常宝贵。 通过这次讨论,我们能够传授有关零信任安全实施主题的理论和实践知识。

我们花了很多时间研究和借鉴我们的专业知识,以确保内容有用、准确和最新。

对此有什么想法吗? 在评论下方给我们留言,或将讨论转移到我们的 Twitter 或 Facebook。

编辑推荐:

- 2023 年适用于您企业的网络安全提示

- 可见性在网络安全中的重要性

- 企业寻求躲避日益增长的网络安全威胁

- 对您的企业最重要的网络安全实践

披露:这是一篇赞助文章。 但是,我们的意见、评论和其他编辑内容不受赞助影响,保持客观。