不要 Skype 和类型:黑客可以通过 VoIP 呼叫窃取您的密码

已发表: 2017-03-31黑客窃取我们密码的新方法似乎源源不断。 在网络钓鱼电子邮件、暴力密码攻击或 VoIP 协议攻击的增加之间——好吧,事实证明,很长一段时间以来,黑客已经能够弄清楚你在键盘上输入了什么,只需听听它的声音产生。

事实上,就在今年,一项深入研究声学窃听世界的研究出来了。 更具体地说,这项名为“不要使用 Skype 和打字! IP 语音中的声学窃听!” 仔细研究了声音窃听的旧概念如何在现代成为更大的威胁。

我们对这种新的攻击方法感到震惊,并想仔细看看这项研究的结果。 所以让我们深入研究。

声学什么?

声学窃听的想法并不是什么令人难以置信的革命性的东西。 事实上,这项研究参考了之前对该概念的一些研究。 早在 1943 年,贝尔电话工程师就发现了一种类似的现象,这种现象与今天的攻击者利用现代技术可以做的事情非常相似。

但究竟什么是声学窃听? 好吧,这个概念非常基本:

只需记录和分析键盘发出的声音,每次您按下不同的键时,有人就可以准确地确定您正在输入的内容。

现实情况是,每个键盘和每个单独的按键都会发出不同的声音。 攻击者可以使用这些声音来组装一个字母表,然后根据该字母表几乎准确地破译您输入的内容。

新技术带来的新威胁

在过去,这通常不是一个大问题——大多数技术需要太多信息,或者要求攻击者对受害者的设备进行物理访问。 例如,以前的声音窃听尝试需要攻击者在受害者键盘附近放置一个麦克风。

因此,虽然声学窃听长期以来一直是一个真正的威胁,但它并不常见。 如果你愿意的话,进入壁垒对于大多数攻击者或黑客来说都太大了。 除了现在的问题是一个复杂的问题:我们的许多设备都有内置麦克风。 几乎任何带有内置麦克风的设备,如笔记本电脑、网络摄像头甚至平板电脑,都可能是最危险的设备。 因此,如果您的企业正在制定 BYoD 政策,您可能会对这项研究感兴趣。

然而,现在更大的问题是 VoIP 的引入和普及。 我们将在下面谈到这一点。 首先,一些定义来理解我们正在讨论的内容。

理解语言

正如这项研究所做的那样,在我们进入细节之前,定义一些关键术语可能会有所帮助。 Arvix 的研究深入解释了攻击模型和多种分析技术。 然而,为了简单起见,我们将只关注我们需要澄清的关键方面。

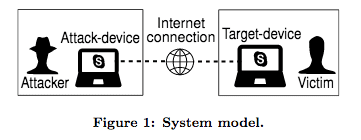

根据研究,攻击的不同用户和方面如下:

- 攻击者:执行攻击的人,通常是出于恶意目的,以获取他们原本无法访问的信息。

- 受害者:不言自明,但受害者是被攻击的人,他们的打字被窃听了。

- Attack-Device:攻击者的设备。 该研究将设备指定为台式机或笔记本电脑,不包括智能手机和平板电脑。

- 目标设备:这是攻击者所针对的设备。 虽然受害者将使用此设备,但它当然不必是他们的个人机器,也可以是工作设备。

- 目标文本:受害者在其设备上键入的信息,因此是攻击者正在搜索的目标信息。

- 互联网连接:众所周知,VoIP 通过互联网传输我们的语音数据。 这当然很重要,因为它是 VoIP 的工作原理,还因为数据是如何通过 Internet 传输的,这使得 Skype 和 Type 攻击成为可能。

从本质上讲,攻击者是“旨在了解有关受害者的一些私人信息的恶意用户”。 为简单起见,假设攻击者和受害者也将使用相同的 VoIP 软件的正版、未修改或更改版本。

专门针对这项研究,他们查看了 Skype,并推断为 Google Hangouts。 但这可以很容易地延续到几乎任何其他流行的 VoIP 应用程序中。

那么,它是如何工作的呢?

实际上,声学窃听(或者更现代的 Skype 和 Type 攻击)非常复杂。 我们已经理解了这个概念:攻击者会记录受害者在 VoIP 通话中按键时键盘发出的声音。 但这个过程比这要复杂一些。

收集数据

总体而言,正如我们之前所说,这些旧式攻击需要攻击者对目标设备进行物理访问。 攻击者只需将麦克风放在受害者键盘旁边,并在通话期间记录击键。 当然,即使他们不在电话中,这也可以工作。 因此,不是每个人都可以进入您的办公室,但假设是您的秘书想要找出一些重要信息——他们可以轻松访问您的设备,并且可以简单地将麦克风隐藏在您的一堆文件下。

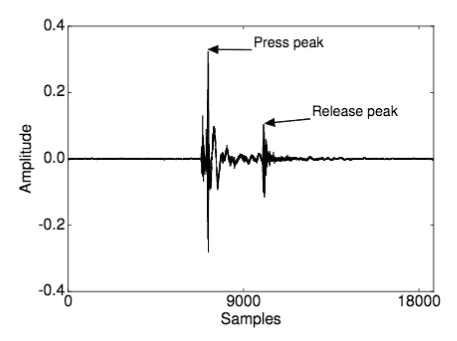

因此,让我们假设可以访问,并且他们记录了您的击键。 这是这里的关键因素,一旦攻击者获得访问权限,他们就可以自由地收集数据。 除了,他们收集的数据不是清晰的文本,正如我所说,它是你按下任何按钮时键盘发出的声音。

一旦攻击者收集了所有这些数据和信息,他们就不会看到声音峰值并立即知道按下了什么键。 那么接下来呢?

理解数据

好吧,在攻击者收集到受害者的击键数据之后,攻击者就需要利用先进的分析技术来理解这一切。 这归结为“有监督或无监督机器学习”和“三角测量”等听起来像科幻小说的技术。

人工智能几乎可以帮助攻击者将随机的按键点击声音变成可用的信息字符串,例如您在进行正常对话时输入到 Gmail 帐户以检查电子邮件的密码。 你知道,正常人每天都会做的正常事情。

除了,单独的人工智能不理解击键是什么,或者不知道如何从一般的点击和咔嗒声中解读打字。 这就是额外的步骤和分析层的来源。

复杂,但严重到足以担心

好像对目标设备的物理访问和强大的 AI 还不够,攻击者获得的数据只有在与现有数据库相比时才可用。 如果攻击者可以访问现有的流行键盘数据库以及这些键盘发出的声音,他们可以将他们从您的电话中获取的数据与他们已经知道的信息进行匹配。

可以将其想象为他们在破解密码:您的信息是一系列滴答和点击,但每个滴答和点击都直接对应于键盘上的一个键。 如果攻击者知道在 MacBook Pro 键盘上按下“A”键时会发出什么声音,并且攻击者知道他们的受害者正在使用 MacBook Pro,他们就可以填补拼图的碎片。

攻击比你想象的更成功

这有点像一把双刃剑。 一方面,您会认为仅此屏障(需要参考数据库)就足以阻止大多数攻击。 你是对的,从技术上讲,大多数攻击都被阻止了。 该研究表明,如果没有可比较的按键声音数据库,攻击者只能以 40% 的准确率猜测击键。 所以大多数是被阻止的,但老实说,40% 仍然是一个相当高的数字。

真正可怕的部分? 当攻击者确实拥有参考数据库时,该准确率会一路飙升至 91.7%。

因此,当一切都匹配时,该系统被证明是相当准确的——但是要爬过去获取必要信息的墙太高了。 这整个过程被称为“击键分析”,并且确实比这更复杂一些,但总体而言,主要关注点应该是专门保护您的键盘。

新型攻击方式——远程键盘自闭窃听

除了本文的整个前提是围绕着发现一种全新的攻击方法,这种方法更容易实施。 不再需要物理访问目标设备和麦克风或访问设备麦克风的设备。

这种新的攻击形式仍然属于相同的声学窃听概念,但它是 Skype 和 Type 名称的来源。 也称为远程键盘自闭窃听,这种新形式的声学窃听更加令人担忧,原因如下:

- 攻击者不需要对目标设备进行物理访问或控制。

- 与之前的尝试相比,Skype 和 Type 攻击将使用数量更有限的击键数据。

- 这些攻击再次利用您正在使用的确切 VoIP 软件来攻击您,而不是外部麦克风或传感器。 这不是安全漏洞,而是利用了 VoIP 的工作原理。

这是真正可怕的部分,即使没有直接访问您的机器,有恶意的人也可以简单地使用您自己的 VoIP 应用程序来对付您。 现在给出的最大示例是 Skype 和 Google Hangouts,但这很容易转化为其他流行的解决方案。 那么,这种新形式的攻击如何在没有麦克风监听您击键的情况下发挥作用呢?

好吧,正如我在上面简要解释的那样,攻击者只是使用 VoIP 软件来对付受害者。 再次根据这项研究,“除了 VoIP 软件向攻击设备传输的信息外,攻击者不会从受害者那里收到额外的声学信息。”

攻击者无需在受害者键盘附近放置麦克风,而是能够从 VoIP 应用程序传输的数据中提取这些微小的按键声音。

因此,实际上,只有当您用于 VoIP 的耳机、IP 桌面电话或其他有用的 Skype 附加设备足够灵敏,可以听到您敲击键盘时,这才是一个问题。 但是,你会惊讶于这有多容易,以及可以从如此微小的声音中提取多少信息。

简单的措施可以大有帮助

谈到互联网安全,我坚持认为每个人都应该以某种方式练习安全浏览。 即使您在 Mac 或 iPhone 上浏览工作电子邮件或新闻。 对于攻击者来说,进入您的设备并以某种方式利用对您或您的业务的控制可能比您想象的要容易得多。

最简单的安全实践确实可以在保护您的连接或防止不受欢迎的眼睛窥探您的关键信息方面大有帮助。 即使您的网络被数百个硬件防火墙所隐藏,适当定时的 Skype 和 Type 攻击也会使任何防御都变得毫无意义。 在防止 Skype 和 Type 攻击方面,任何人都可以采用相当多的基本做法,以及一些更高级的软件保护。

一般来说,如果您正在讨论一些非常重要和敏感的信息,您可能不应该在未加密的 Skype 通话中共享此类信息。 这至少应该是常识。 然而,我们都是人类,很容易忘记,或者只是不了解威胁的严重性。

对于初学者来说,保护自己免受远程声学窃听的最简单方法是:

- 简单地说,不要在 Skype 或 VoIP 通话时在物理键盘上打字。 就那么简单。 如果您不输入任何内容,攻击者就没有任何信息可以窃取。

- 如果您需要打字,请使用软件键盘:大多数机器,Windows 和 Mac,允许用户在其屏幕上显示一个虚拟键盘,要求用户用鼠标单击字母。 这只是防止键盘声音。

- 如果您需要打字,但无法使用软件键盘,请在打字时将麦克风静音。 这通常可以通过 VoIP 应用程序上的软静音按钮或大多数耳机和桌面电话上包含的在线静音按钮来完成。

- 通过在拨打或接听电话之前登录您需要的所有关键应用程序来避免打字。

- 使用会自动填写您的登录表格的密码管理器。 密码管理器对于任何试图提高密码安全性的人来说都是一个很好的工具,并且允许您在 VoIP 通话期间无需打字即可登录服务。

最终,这种对策对您的 VoIP 呼叫的侵入性最小。 更少的打字意味着更少的干扰,所以它几乎是双赢的。 然而,我们很容易陷入舒适的日常生活,或者只是忘记将麦克风静音,或者讨厌点击虚拟键盘。 因此,对于技术含量更高的用户,可以利用一些先进的技术。 除了使用 VPN 保护您的网络和远程连接之外,这些还包括:

- 所谓的“闪避”技术——软件或用户手动操作,可以降低麦克风音量,当检测到击键时,甚至可以用完全不同的声音重叠你的打字。 然而,这样做的问题在于,它不仅需要经过培训的用户来查找、实施和利用此解决方案,而且很容易降低您的通话质量。 如果该软件掩盖了您的重要演示,而不是击键,该怎么办?

- 另一种隐藏击键的复杂技术是对检测到击键时产生的声音进行“短随机转换”。 简而言之,软件会检测击键并改变击键的强度和特定频率。 本质上,该软件改变了传输中击键的声音。 因此,攻击者收到的声音与您的键盘实际发出的声音不同。

不要 Skype 和打字!

归根结底,为了保护自己和信息的安全,最简单的建议就是不要打字和 Skype。 现在,普通人很可能不必担心声音窃听。 事实上,普通用户不必非常关心整体安全性。

但现实的事实是,有攻击者试图赚钱或寻找竞争优势,无论如何都是可能的。 即使这意味着一个简单的勒索软件攻击,将您的关键和敏感的商业信息作为人质,要求从一大笔现金中支付。

并不是每个人都应该开始恐慌并担心他们的密码会通过电话被盗,但值得了解存在的不同攻击方法以及如何保护自己的安全。