什么是双重身份验证以及为什么需要使用它?

已发表: 2020-08-24在当今时代,数据就是新的石油,其中一个令人震惊的想法是担心在线帐户受到损害或完全失去对它们的访问权限。 虽然可以将几个因素归因于这种担忧,但其中最重要的是缺乏足够的安全性,这可以分解为大多数用户有意/无意地最终遵循的疏忽和糟糕的安全实践。

摆脱这种困境的一种方法是在您的所有帐户上启用 2FA(双因素身份验证)以增强其安全性。 这样,即使您的密码被泄露/被黑客入侵,您的帐户在通过第二个因素(2FA 验证令牌)验证之前仍然无法访问。

但事实证明,很多人似乎并没有利用 2FA,或者忘记了它的存在。 因此,为了让事情更简单,这里有一个关于两因素身份验证的指南,其中包含一些关于 2FA 的最常见问题的答案。

目录

什么是两因素身份验证 (2FA)?

双因素身份验证或 2FA 是一种多因素身份验证 (MFA) 机制,可为您的帐户添加额外的安全层(在 2FA 的情况下是第二个因素)来验证您的登录。

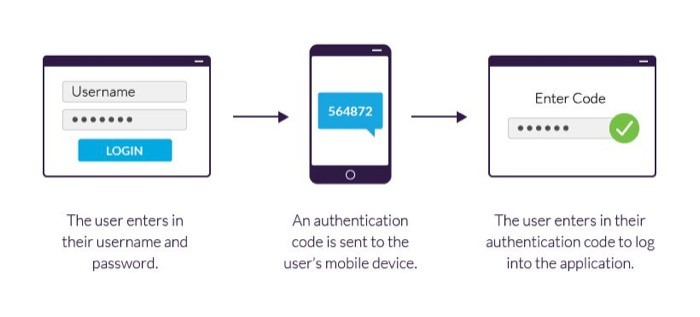

理想情况下,当您使用用户名和密码登录帐户时,密码将作为您的第一个身份验证因素。 只有在服务验证输入的密码正确之后,它才能让您访问您的帐户。

这种方法的一个问题是它不是最安全的:如果有人掌握了您的帐户密码,他们可以轻松登录并使用您的帐户。 这正是需要第二个因素发挥作用的地方。

第二个因素,可以通过几种不同的方式设置,在登录时为您的帐户添加额外的身份验证层。启用它后,当您输入正确的帐户密码时,您需要输入在有限时间内有效的验证码,以验证您的身份。 成功验证后,您将获得对该帐户的访问权限。

根据实现该机制的服务,2FA 有时也可以作为两步验证 (2SV) 来处理,就像 Google 的情况一样。 但是,除了名称不同之外,两者背后的工作原理保持不变。

两因素身份验证 (2FA) 如何工作?

如上一节所述,双因素身份验证涉及在登录时使用第二个因素(除了第一个因素:密码)来完成身份检查。

为此,实施 2FA 的应用程序和服务需要最终用户验证以下因素(或证据)中的至少两个,然后才能登录并开始使用服务:

一世。 知识——你知道的东西

ii. 占有——你拥有的东西

iii. 内在——你是什么

为了让您更好地了解这些不同因素的构成,在大多数情况下,知识因素可以是您的帐户密码或 PIN,而拥有因素可以包括 USB 安全密钥或身份验证器 fob 之类的东西,以及继承因素可以是您的生物特征:指纹、视网膜等。

在您的任何帐户上设置并运行 2FA 后,除了Knowledge因素外,您还需要输入Possession和Inherence之间的两个验证因素中的任何一个,以验证您在服务上的身份登录。

然后,根据您要保护的内容和您使用的服务,您有两个选项来选择您喜欢的第二个身份验证机制。 您可以在智能手机上使用Possession :任何物理安全密钥或代码生成器应用程序,它为您提供一次性使用的令牌,您可以使用它来验证您的身份。 或者,您可以依靠当今某些服务提供的Inherence :面部验证等,作为您帐户的第二个安全验证因素。

两因素身份验证是万无一失的吗? 使用 2FA 有什么缺点吗?

现在您已经了解什么是双因素身份验证以及它是如何工作的,让我们仔细看看它的实现以及在您的帐户上使用它的缺点(如果有的话)。

首先,虽然大多数专家对使用双因素身份验证的共识大体上是积极的,并促使人们在他们的账户上启用 2FA,但该机制的实施肯定存在一些缺陷,使其无法成为一个万无一失的解决方案。

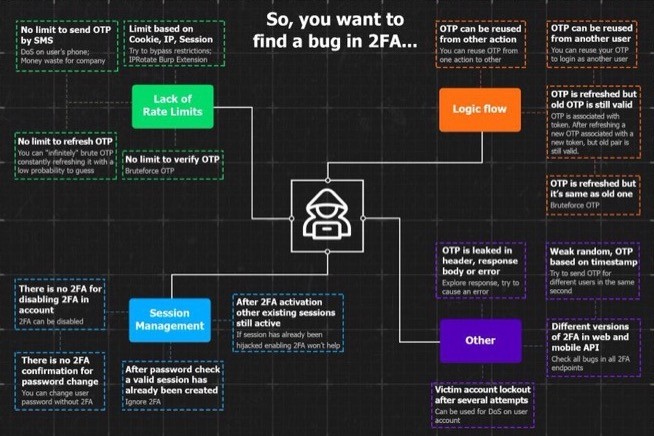

这些缺点(或者更确切地说是漏洞)主要是由于使用它们的服务执行不良的 2FA 造成的,这本身就可能在各个层面上存在缺陷。

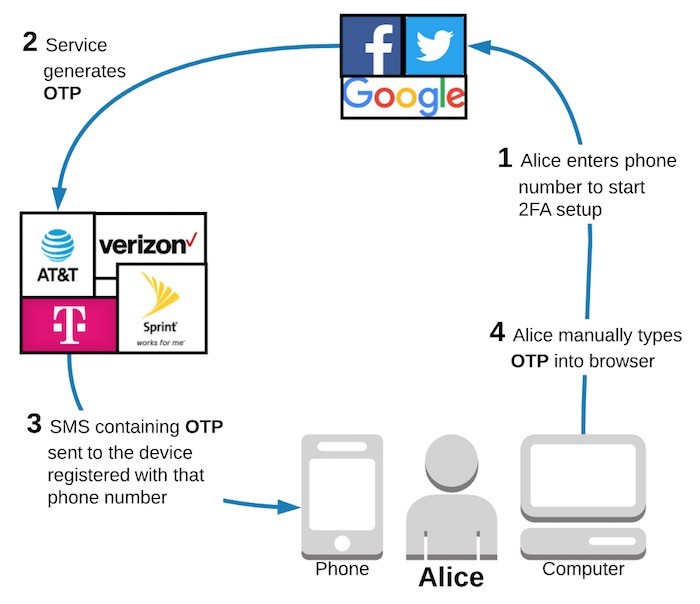

为了让您了解弱(读取无效)的 2FA 实施,请考虑使用您的手机号码在您的帐户上启用 2FA 的场景。 在此设置中,该服务通过 SMS 向您发送 OTP,您需要使用它来验证您的身份。 但是,由于在这种情况下第二个因素是通过载体发送的,因此它会受到各种攻击,因此本身并不安全。 因此,这样的实施在保护您的帐户方面无法达到应有的效果。

除了上述情况外,还有其他几种情况,2FA 可能容易受到各种攻击。 其中一些情况包括包含该机制的网站/应用程序的情况: 具有用于令牌验证的倾斜实现; 缺乏可以让某人强行进入帐户的速率限制; 允许重复发送相同的 OTP; 依赖于对备份代码的不当访问控制等。 所有这些都可能导致漏洞,使具有正确知识和技能的人能够绕过实施不善的 2FA 机制并访问目标帐户。

同样,2FA 可能出现问题的另一种情况是您疏忽地使用它。 例如,如果您在使用代码生成器应用程序的帐户上启用了双重身份验证并决定切换到新设备但忘记将身份验证器应用程序移动到新手机,您可能会被完全锁定在您的帐户之外。 反过来,您最终可能会遇到难以恢复对此类帐户的访问权限的情况。

2FA 有时会伤害您的另一种情况是,当您使用 SMS 获取 2FA 令牌时。 在这种情况下,如果您正在旅行并搬到网络连接较差的地方,您可能最终无法通过 SMS 收到一次性使用令牌,这可能会导致您的帐户暂时无法访问。 更不用说,您更改了运营商并且仍然将旧手机号码链接到 2FA 的不同帐户。

然而,话虽如此,这里有一个关键因素在起作用,那就是,由于我们大多数人都是普通的互联网用户,并且不会将我们的帐户用于有问题的用例,因此黑客不太可能针对我们的帐户作为潜在的攻击。 造成这种情况的一个明显原因是普通用户的帐户不够引人入胜,并且不会为某人花费时间和精力进行攻击提供太多收益。

在这种情况下,您最终会充分利用 2FA 安全性,而不是遇到它的一些极端缺点,如前所述。 简而言之,对于大多数用户而言,2FA 的优势超过了劣势——当然,前提是您正在谨慎使用它。

为什么要使用两因素身份验证 (2FA)?

随着我们在线注册越来越多的服务,我们在某种程度上增加了我们的帐户被盗的可能性。 当然,除非有适当的安全检查来确保这些帐户的安全并防止威胁。

在过去的几年里,一些流行服务(拥有庞大的用户群)的数据泄露已经在网上泄露了大量的用户凭据(电子邮件地址和密码),这使全球数百万用户的安全处于危险之中,从而使黑客能够(或任何有专业知识的人)使用泄露的凭据访问这些帐户。

虽然这本身就是一个大问题,但当这些帐户没有双因素身份验证时,情况会变得更糟,因为这使得整个过程对黑客来说简单而简单。 因此,允许轻松接管。

但是,如果您在您的帐户上使用双因素身份验证,您最终会获得额外的安全层,这很难绕过,因为它使用Possession因素(只有您拥有) - OTP 或应用程序/ fob 生成的令牌——验证你的身份。

事实上,需要额外步骤才能进入的帐户通常不在攻击者的雷达范围内(尤其是在大规模攻击中),因此比不使用 2FA 的帐户相对更安全。 也就是说,不可否认,双重身份验证确实在登录时增加了一个额外的步骤。但是,您获得的安全和安心无疑是值得的。

上面提到的场景只是在您的帐户上启用 2FA 可以证明是有益的众多不同实例之一。 不过话虽如此,还是值得一提的是,即使 2FA 增加了您帐户的安全性,它也不是万无一失的解决方案,因此需要由服务正确实施; 更不用说在用户端进行正确的设置了,这应该小心(备份所有恢复代码)以使服务对您有利。

如何实现两因素身份验证 (2FA)?

根据您要使用双重身份验证保护的帐户,您必须按照一系列步骤在您的帐户上启用 2FA。 无论是一些流行的社交网站,如 Twitter、Facebook 和 Instagram; WhatsApp等消息服务; 甚至是您的电子邮件帐户; 这些服务确实提供了启用 2FA 以提高您的帐户安全性的能力。

我们认为,尽管为所有不同帐户使用强而唯一的密码是初级的,但您不应忽略两因素身份验证,而应在服务提供该功能时利用它——尤其是对于您的 Google 帐户,该帐户与您的大多数其他帐户作为恢复选项。

谈到启用双因素身份验证的最佳方法,最安全的方法之一是使用以固定间隔生成代码的硬件密钥。 但是,对于普通用户而言,来自 Google、LastPass 和 Authy 等公司的代码生成器应用程序也应该可以正常工作。 此外,如今,您会获得某些同时提供保险库和令牌生成器的密码管理器,这对某些人来说更加方便。

虽然大多数服务都需要一组类似的步骤来启用双重身份验证,但您可以查看我们的指南,了解如何在您的 Google 帐户和其他社交媒体网站上启用 2FA,以了解如何正确设置双重身份验证安全性您的帐户。 当您这样做时,请确保您拥有所有备份代码的副本,这样您就不会被锁定在您的帐户之外,以防您没有收到令牌或无法访问令牌生成器。