勒索软件的威胁:如果您想再次查看您的文件,请支付费用

已发表: 2017-06-07您必须生活在岩石之下才能不知道今年早些时候发生的 WannaCry 勒索软件攻击。 但是,另一方面,你还必须生活在一块岩石下,WannaCry 才能在你的脑海中浮现。

我们生活在一个信息不断流动的世界,全球的新发展在几分钟内就会被听到。 因此,对于大多数人来说,忘记这次大规模攻击是完全正常的。 然而,忘记所有关于 WannaCry 和勒索软件的概念也是不明智的,因为这肯定不是第一次攻击,也不会是最后一次。

由于网络犯罪分子能够瞄准使用最广泛的操作系统之一,并使 230,000 台计算机和相关企业陷入瘫痪,勒索软件是一个非常现实的威胁,不应被遗忘。

什么是勒索软件?

好吧,现在大多数人都知道勒索软件是什么。 但如果你不是,这是学习的好时机。 这个概念本身是相当基本的,几乎是不言自明的,名字中就有“赎金”这个词。 基本上,勒索软件就像将您计算机上的文件和信息作为人质,然后要求赎金以释放人质。 但是,为了更清楚起见,让我们先来个技术定义。

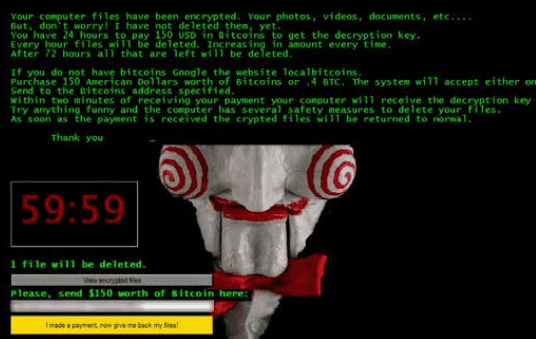

勒索软件是“计算机漏洞家族”或恶意攻击软件,它基本上通过加密所有文件并需要特定的“加密密钥”来解锁受感染的设备。 现在,这不仅会影响您的旧台式电脑,它甚至可能会影响您的手机、平板电脑或服务器。

一旦端点设备被加密,设备的所有者或用户就无法访问该设备上的任何文件或功能。 要重新获得对该设备的访问权限,用户必须支付“赎金”,即一些费用金额,才能再次获得对其文件和设备的访问权限。

因此,毫无疑问,理解这个概念的最简单方法是有人将您的文件或整个设备作为人质。 如果你不付钱,你就再也看不到你孩子的那些照片了——或者更重要的是,那些极其敏感的商业相关文件。

威胁有多大?

就在大规模 WannaCry 攻击前几个月,IBM Security 发布了一份报告,仔细研究了勒索软件攻击的状态和未来。 在报告“勒索软件:消费者和企业如何评估他们的数据”中,IBM Security 强调了一些关于勒索软件威胁的可怕信息。

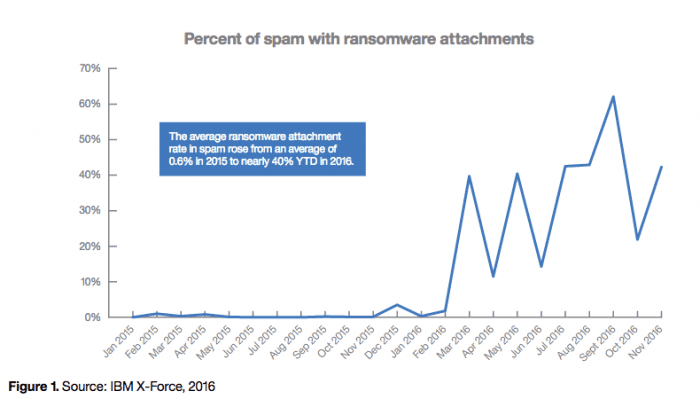

马上,最大的发现是勒索软件正在上升。 虽然最初的概念可以追溯到 1989 年,当时一张包含“锁定代码”的软盘被邮寄给受害者,但 IBM Security 指出,自 2014 年以来,勒索软件攻击越来越猖獗。

事实上,他们指出,“随着网络犯罪分子利用改进的加密能力以及越来越多地使用比特币等加密货币或底层区块链技术,这一概念已经获得了‘巨大的动力’。” 但一步“勒索软件攻击在 2016 年翻了两番,平均每天有 4,000 次攻击。”

FBI 甚至早在 2016 年就报告称,仅在 2016 年的前 3 个月内,美国就支付了超过 2.09亿美元的勒索软件款项。” 事实上,这比 2015 年全年报告的 2400 万美元增加了 771%。

FBI 估计,勒索软件目前正以正确的速度在 2016 年为网络犯罪分子带来约 10 亿美元的收入来源。正如我们在 2017 年 5 月看到的那样,FBI 离我们不远了。 所以,是的,威胁绝对是巨大的。 我们不是在谈论 20 美元的付款:IBM Security 指出,据报道,赎金低至 500 美元,但在某些情况下甚至高达数百万美元。 当然,根据您的业务,赎金可能会有所不同——但它总是会受到伤害。

它是如何工作的?

既然我们对什么是勒索软件攻击有了基本的了解,并且我们知道威胁是非常真实的,那么下一个难题将是了解这种攻击是如何进行的。 毕竟,你必须了解你的敌人才能打败你的敌人,而仅仅了解勒索软件攻击的根本原因就足以帮助预防它们。

正如我之前在网络安全指南中所写,常识是最佳实践。 如果网络上的某个人只是敞开大门让攻击者进入,那么再多的安全、防火墙或会话边界控制器都无法阻止入侵者进入。这就是“社会工程”概念的用武之地,其中涉及欺骗和操纵个人共享机密信息,甚至允许访问其他受限系统。

与大多数恶意软件攻击一样,勒索软件有点像吸血鬼——他们必须被邀请才能获得访问权限。 虽然这不是一个完美的类比,但它有助于理解这一点。 计算机病毒不能在未经您同意的情况下自行下载到您的计算机上——通常需要有一个联系点——其中最常见的是带有附件的垃圾邮件,IBM Security 也注意到这种情况有所增加。

你知道你从那个地址收到的可疑电子邮件,看起来有点像贝基的,但有一个奇怪的附件? 不要打开它,不要下载附件,甚至不要看它。 根据 IBM 的说法,不请自来的电子邮件和垃圾邮件是勒索软件进入您的网络的主要原因。

打开一封电子邮件,或下载一个附件,勒索软件就可以访问您的机器。 从那里,这个恶意软件可以扫描端点上的文件系统,“并找到受害者保存文件的所有位置,包括卷影副本和备份文件以及网络存储库,甚至连接到端点的外部驱动器。”

一旦找到所有内容,恶意软件就可以从一个设备跳转到网络上的每个其他设备,加密接管并锁定您的整个系统或有价值的信息,您现在必须付费才能将其取回。 但是,这并不能完全说明整个故事。 事实上,根据 Malwarebytes Labs 的说法,WannaCry 甚至不是从一个粗略的电子邮件附件开始的。

WannaCry 是如何传播至今的?

毕竟,并不是有 230,000 个人打开了允许 WannaCry 进入他们计算机的同一封电子邮件。 同样,根据 Malwarebytes 的说法,这个想法是一些棘手的 NSA 软件和做法被用来发现网络中的弱点。

“这种令人讨厌的蠕虫是通过追踪易受攻击的面向公众的 SMB 端口的操作传播的,然后使用所谓的 NSA 泄露的 EternalBlue 漏洞进入网络,并使用(也是 NSA 所谓的)DoublePulsar 漏洞来建立持久性并允许安装的 WannaCry 勒索软件。”

现在,这有点技术性,如果您想更深入地了解细节,Malwarebytes 可以很好地分解所有内容。 然而,需要注意的重要一点是,WannaCry 并不是从电子邮件开始的——因此,虽然它是一个主要来源,但它并不是唯一的来源,也不是最令人恐惧的来源。 WannaCry 是一种“吸血鬼”,它进化为找到自己独特的方式进入房子,而不需要被邀请。哦,WannaCry 使用了来自 NSA 的“武器化”漏洞(EternalBlue 和 DoublePulsar 的东西)——这也很重要。 .

统一通信和勒索软件

因此,您可能会认为勒索软件只能用于锁定您的计算机,以防止访问文件和设备本身。 嗯,这是最大的担忧之一,但在云解决方案不断连接的世界中,这并不是唯一的担忧。 事实上,VoIP 和统一通信特别具有独特的勒索软件威胁。

仅在 WannaCry 期间,医院就报告说不仅计算机受到影响,而且医院的电话系统也受到影响。 这种类型的软件几乎可以传播到任何连接的设备或系统,包括我们日常在业务中使用的统一通信解决方案。 VoIP 攻击呈上升趋势,您连接到网络但未得到适当保护的每部桌面电话都允许额外的接入点进入您的网络。 还有 Skype 和 Type 攻击,呼叫者可以找出您在电话上输入的内容,从而允许他们未经授权访问网络。

Malwarebytes 还指出,WannaCry 攻击利用了特定协议,特别是“SMB 协议”。 他们解释说,SMB 用于在计算机之间传输文件,并且是默认情况下在设备上最常启用的设置,尽管不需要该协议。 Malwarebytes 特别建议用户禁用 SMB,“以及其他不使用的通信协议”。

降低风险,保护您的业务

因此,正如任何安全专家都会告诉您的那样,第一道防线也许是最坚固的防线就是教育。 如果我们知道有哪些潜在威胁潜伏在拐角处,我们就会知道这些威胁如何进入我们的网络,以及如何防止这些威胁感染我们的设备。

但是,仅仅告诉您的团队不要打开任何粗略的电子邮件是不够的。 我们都会犯错误,归根结底,这可能是一个诚实的错误,导致大规模感染。 另一方面,正如我们在 WannaCry 中看到的那样,这些勒索软件攻击甚至在计算机上找到了自己的方式。 那么,我们如何防范如此巨大的威胁呢? 我们可以考虑一些基本实践。

- 更新一切

我一次又一次地看到人们忽略了他们手机和计算机上的那些更新警告,我一次又一次地看到这些最新更新解决的问题弹出。 这可能很烦人,可能需要一些时间离开你的一天,但你需要更新你的设备。 尽管微软强制更新 Windows 10 计算机很烦人,但他们有道理。 如果存在安全漏洞,则必须对其进行修复,而这些修复程序包含在那些无聊的计算机更新中。 见鬼,就在 WannaCry 之后,微软继续为 Windows XP 打了补丁——一个几乎被废弃的操作系统。 保持。 一切。 向上。 到。 日期。

- 备份一切

有两种类型的人:备份数据的人,以及没有经历过丢失数据的痛苦经历的人。 当您的企业依赖这些系统中的一些关键信息来维持日常业务运营时,您必须备份所有内容。 如果勒索软件攻击并且您无法使主系统联机,那么如果您的备份是最新且安全的,那么您至少有一个安全网可以依靠。 由于勒索软件可以从一个设备跳转到同一网络上的所有其他设备,因此备份应保存在与主网络基础设施无关的安全网络上的唯一、安全位置。 哦,除非数据保存在三个位置,否则不会备份数据。 冗余是关键。

- 实施和维护安全软件

虽然我之前已经谈到过安全软件,但还是值得一提。 使用安装在所有员工端点上的最新防病毒和恶意软件检测软件(IBM Security 直接推荐)是最好的开始方式。 IBM 还建议您更进一步,为所有防病毒软件设置定期扫描和自动更新。 除了防病毒和检测软件之外,像前面提到的硬件或软件防火墙和会话边界控制器这样的网络看门人将有助于防止不必要的眼睛。 也可以考虑为移动和远程用户使用 VPN。

- 创建和维护事件响应计划

这一点与教育培训人员并存,在安全方面应纳入总体规划。 即使采取了所有措施来防止攻击,仍有可能发生攻击。 制定事件响应计划,以便关键团队知道如何快速做出反应以尽可能防止造成更大的损害。 最重要的是,如果发生攻击,请停止传播。 断开所有设备,远离网络,使用移动或个人设备。 一台保持连接的受感染机器可能会在几分钟内导致整个网络被感染——这加剧了仅 BYoD 工作场所的安全噩梦。

- 停止囤积漏洞

当然,这根本不适用于所有企业,甚至很多企业。 但归根结底,我们需要停止囤积潜在的漏洞利用和已知的恶意软件,以试图“武器化”这些工具。 这是微软总裁布拉德史密斯提出的一个强项,值得附和。 据称 NSA 武器化漏洞被用于 WannaCry,当然可以一次又一次地使用。

不会消失的真正威胁

我们可以清楚地看到,勒索软件无疑是一个巨大的威胁。 而且,我们也可以清楚地看到,勒索软件不会很快消失。 事实上,我们更有可能期望在未来几年内看到勒索软件攻击的增加,正如我们自 2014 年以来已经看到的那样。不幸的是,没有完美的防御,但以任何方式为灾难做好准备总比等待首先要发生的事情。

如果 WannaCry 不是您的企业需要认真对待安全的警钟,那么希望一旦发生另一次大规模攻击就不会太晚。 我们已经看到一次攻击覆盖了全球 230,000 台计算机——谁知道下一次攻击的规模和危害有多大?