如何在您的雲原生環境中實施零信任安全

已發表: 2023-02-28披露:這是一篇贊助文章。 但是,我們的意見、評論和其他編輯內容不受讚助影響,保持客觀。

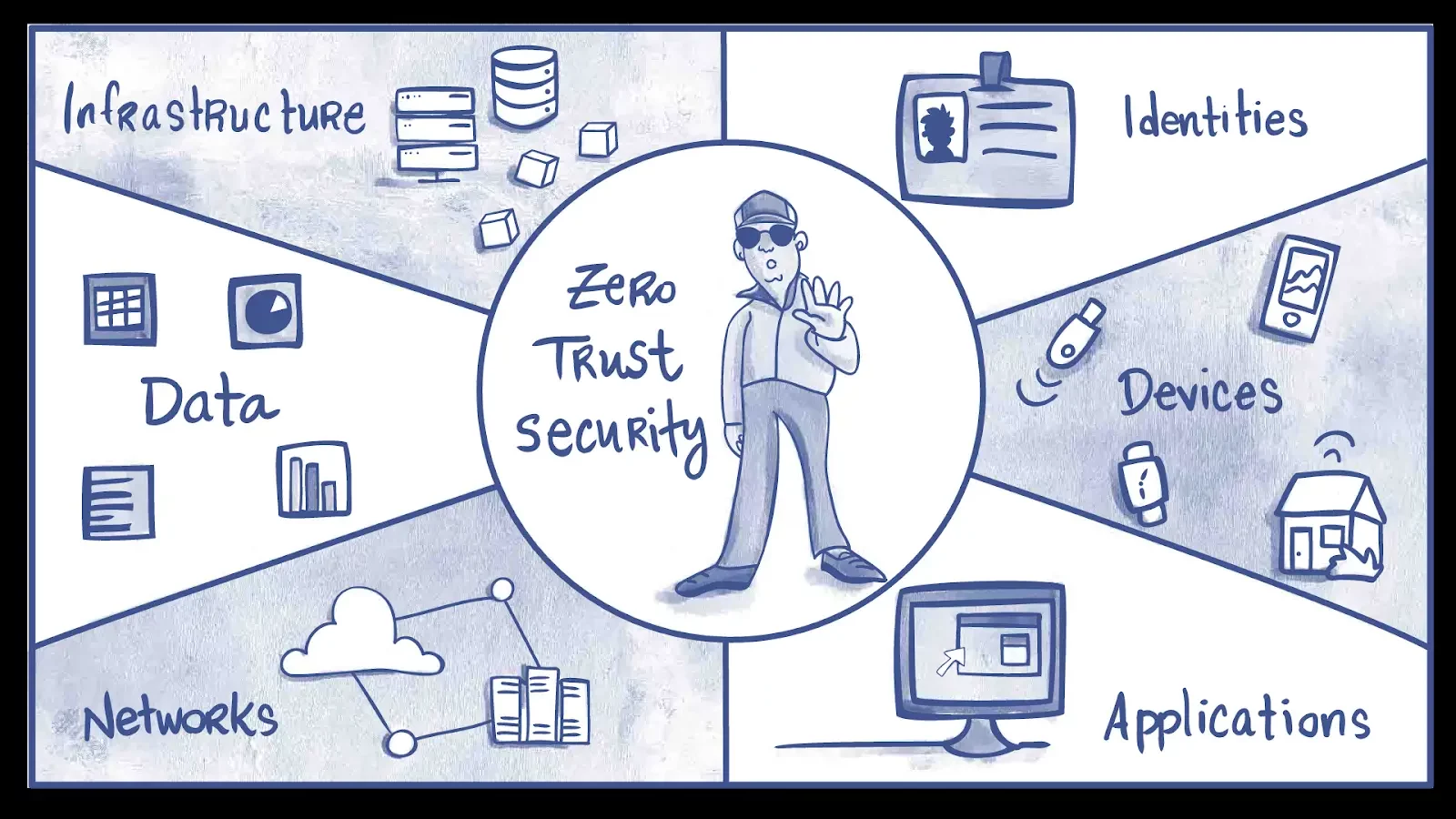

“從不信任,始終驗證”的理念是零信任概念的基礎。 最初,授予訪問權限的概念是讓每個人都可以不受限制地訪問資源,同時假設網絡上的一切都是安全的。

相比之下,當我們談論零信任時,公司應該只允許那些有合法需求的人訪問資源,並且只有在確認請求者的身份和安全狀況之後。

使用此策略,所有訪問網絡或網絡上運行的任何應用程序的請求都被視為具有潛在危害。

為了保護資源,必須實施安全措施以在授予訪問權限之前驗證請求和用戶身份。

假設攻擊者可能已經在網絡中,零信任安全要求所有請求在被授予訪問權限之前都經過身份驗證和批准。

由於雲系統的複雜性和動態性,雲原生環境必須實施零信任安全。

由於應用程序和服務分佈在雲提供商和數據中心,因此很難跟踪誰在使用什麼、在何處以及如何使用。

零信任安全可以幫助企業控制用戶對雲資源的訪問,降低安全風險。

雲原生安全挑戰

考慮到微服務、API 和容器編排帶來的獨特安全挑戰,在雲原生環境中實施零信任安全需要一種整體方法。

這涉及在雲原生堆棧的每一層實施身份和訪問管理 (IAM) 控制、網絡分段、加密以及監控和日誌記錄,以確保適當的雲原生安全性。

它還需要轉變思維方式,從假設網絡中的所有流量都是可信的,轉變為在授予訪問權限之前驗證和驗證每個請求和用戶。

通過採用零信任方法,組織可以改善其安全狀況並降低數據洩露或其他安全事件的風險。

雲原生環境中的微服務是獨立部署的,本質上是分佈式的。

由於微服務的這種分佈式特性,控制訪問和監控這些微服務是實現零信任時的最大障礙。

零信任安全方法充分解決了這些問題,該方法使用 IAM、網絡分段、加密、監控和日誌記錄等功能。

這些服務在雲原生堆棧的每一層提供精細的身份和訪問控制。零信任安全可以幫助組織控制雲原生資源訪問並降低安全風險。

通過驗證用戶和請求,組織可以確保只有授權用戶才能訪問他們執行任務所需的資源,並且檢測並阻止任何未經授權或可疑的行為。

零信任安全框架

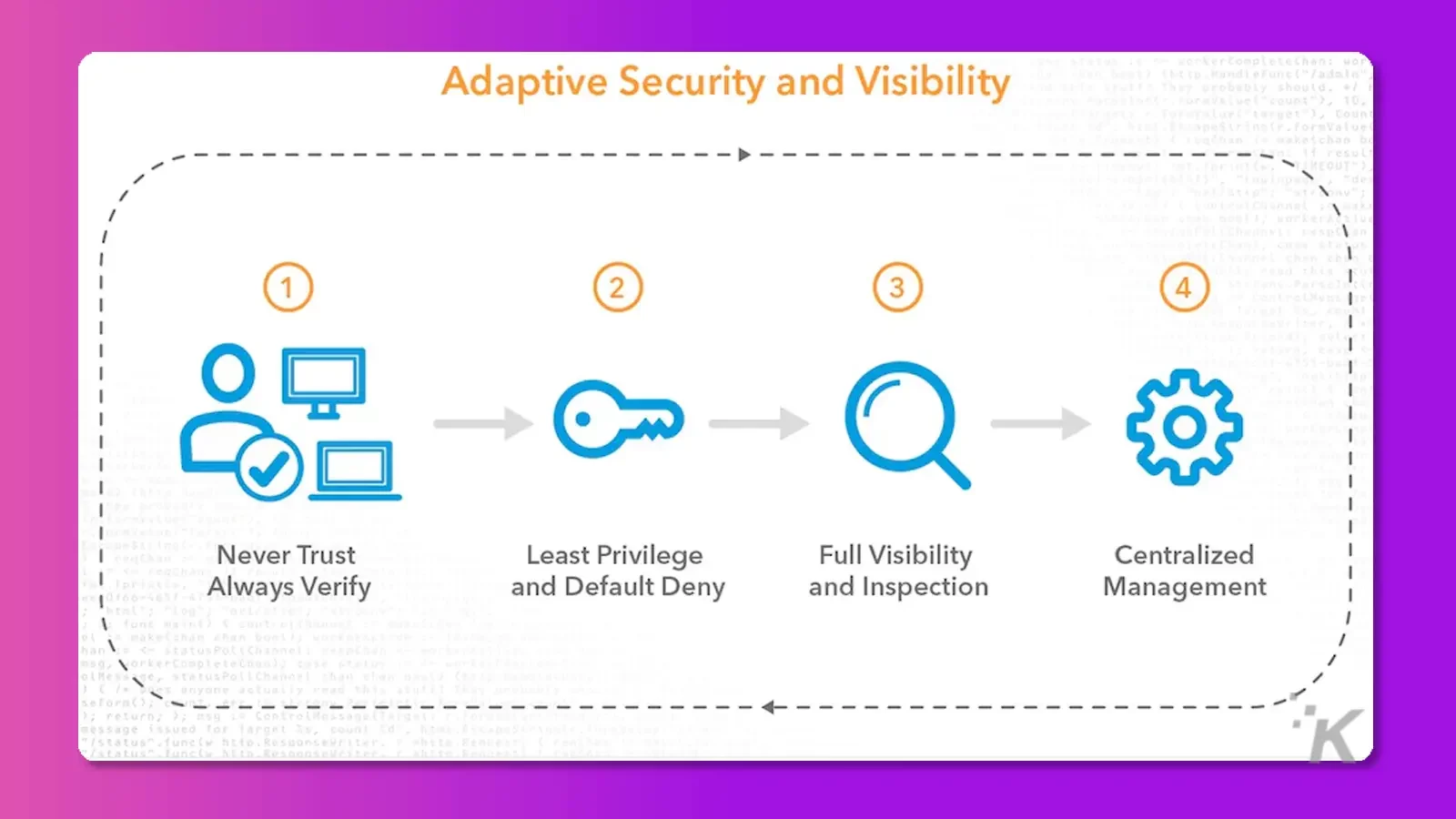

“顯式驗證”是一種零信任安全框架原則。 該原則指出,任何尋求訪問資源的用戶或設備都必須首先經過明確的身份驗證和合法性驗證。

此外,它遵循最小權限的概念,即用戶應該只被授予他們履行職責所需的訪問權限。

另一個原則是持續監控,這需要對風險或可疑活動進行網絡觀察。

在雲原生環境中實施零信任涉及添加功能強大的 IAM 解決方案,以實現對用戶和設備的集中控制。

他們執行微網絡分段以實施嚴格的訪問控制並減少攻擊面。

這還需要進行持續監控和記錄,以便能夠在出現問題時觸發警報或事件。

在雲原生環境中實施零信任安全

在雲原生環境中實現零信任並不容易。

由於所有資源都分散在不同的地理位置並且可能使用不同的微服務,因此我們首先需要識別所有資源,然後才能執行策略或監控這些資源。

識別和清點雲資產

您必須識別並清點所有云資產,以在雲原生環境中實現零信任安全。

此階段識別所有微服務、API、容器和其他雲原生資源,以及使用它們的設備和人員。

一個簡單的掃描儀,如 Prowler 或 Scout Suite,可用於檢查組織的所有服務。 要成功實施零信任安全實踐,公司必須擁有完整且最新的資產清單。

執行政策和監控

在盤點雲資產後實施訪問控制。 需要用戶、設備和資源特定的最小權限訪問限制。

動態和精細的訪問限制對於雲原生環境是必需的。 完成雲原生零信任架構還需要監控和驗證用戶訪問。

安全信息和事件管理、入侵檢測和日誌分析支持持續監控和驗證。

零信任安全的工具和技術

零信任涉及加密和管理資源訪問、監控網絡活動以及實時檢測和響應威脅的工具和技術。

安全管理分散的微服務的服務網格強制執行零信任。 Istio 是一個流行的零信任服務網格平台,可以在分佈式架構中實現零信任。

Istio 提供雙向 TLS 身份驗證、授權和加密,以保護服務到服務的通信。 此外,它還使用負載均衡、熔斷和故障注入來管理服務流量。

另一個工具 Calico 也可用於實施零信任策略。 Calico 提供網絡策略、加密、身份驗證、訪問控制和監視服務。

使用 Calico,您可以確保網絡的不同部分只允許授權流量,並且所有通信都是安全和私密的。

此外,您可以快速有效地檢測和響應安全事件。

雲原生環境中零信任安全的最佳實踐

有許多不同的最佳實踐可用於實施和維護零信任環境。

您可以使用 MFA 實施 SSO,使用 AWS 秘密管理器來保護和保存密鑰和敏感資產,並通過實施事件響應程序來執行資產的安全監控。 讓我們進一步討論這些。

將 SSO 與 MFA 結合使用

MFA 和 SSO 可以幫助確保只有授權用戶才能訪問零信任安全模型中的敏感數據或應用程序。

通過要求多種形式的身份驗證和使用集中式身份驗證機制,組織可以更有效地執行零信任策略並保護其資源免受未經授權的訪問。

使用持續的安全測試和監控

在零信任中,持續的安全測試和監控可以幫助組織確保只有授權的用戶和設備才能訪問敏感數據和應用程序。

通過持續測試安全漏洞並監控潛在威脅,組織可以降低未經授權訪問的風險。 因此,這確保了他們的安全策略得到有效執行。

結論

總之,在雲原生環境中實施零信任安全對於確保云資產的安全和防止潛在的安全漏洞至關重要。

這種方法涉及識別和清點雲資產、定義和實施精細的訪問策略,以及持續監控和驗證訪問。

通過遵循這些步驟,組織可以改善其云原生環境的安全狀況並降低安全漏洞的風險。

但是,請務必記住,安全威脅不斷演變,每天都會出現新的漏洞。

因此,必須不斷評估和更新安全措施以應對新威脅。

此外,這包括監控雲環境中的新資產和訪問嘗試,並及時了解最新的安全最佳實踐和新出現的威脅。

通過採用主動和持續的安全方法,組織可以領先於潛在威脅。 此外,確保持續保護其云原生資產。

因此,本文旨在讓人們了解零信任安全在雲原生環境中的價值。 網絡安全威脅需要零信任安全。

我們在網絡安全方面的豐富經驗對撰寫本文非常寶貴。 通過這次討論,我們能夠傳授有關零信任安全實施主題的理論和實踐知識。

我們花了很多時間研究和借鑒我們的專業知識,以確保內容有用、準確和最新。

對此有什麼想法嗎? 在評論下方給我們留言,或將討論轉移到我們的 Twitter 或 Facebook。

編輯推薦:

- 2023 年適用於您企業的網絡安全提示

- 可見性在網絡安全中的重要性

- 企業尋求躲避日益增長的網絡安全威脅

- 對您的企業最重要的網絡安全實踐

披露:這是一篇贊助文章。 但是,我們的意見、評論和其他編輯內容不受讚助影響,保持客觀。