不要 Skype 和類型:黑客可以通過 VoIP 呼叫竊取您的密碼

已發表: 2017-03-31黑客竊取我們密碼的新方法似乎源源不斷。 在網絡釣魚電子郵件、暴力密碼攻擊或 VoIP 協議攻擊的增加之間——好吧,事實證明,很長一段時間以來,黑客已經能夠弄清楚你在鍵盤上輸入了什麼,只需聽聽它的聲音產生。

事實上,就在今年,一項深入研究聲學竊聽世界的研究出來了。 更具體地說,這項名為“不要使用 Skype 和打字! IP 語音中的聲學竊聽!” 仔細研究了聲音竊聽的舊概念如何在現代成為更大的威脅。

我們對這種新的攻擊方法感到震驚,並想仔細看看這項研究的結果。 所以讓我們深入研究。

聲學什麼?

聲學竊聽的想法並不是什麼令人難以置信的革命性的東西。 事實上,這項研究參考了之前對該概念的一些研究。 早在 1943 年,貝爾電話工程師就發現了一種類似的現象,這種現象與今天的攻擊者利用現代技術可以做的事情非常相似。

但究竟什麼是聲學竊聽? 好吧,這個概念非常基本:

只需記錄和分析鍵盤發出的聲音,每次您按下不同的鍵時,有人就可以準確地確定您正在輸入的內容。

現實情況是,每個鍵盤和每個單獨的按鍵都會發出不同的聲音。 攻擊者可以使用這些聲音來組裝一個字母表,然後根據該字母表幾乎準確地破譯您輸入的內容。

新技術帶來的新威脅

在過去,這通常不是一個大問題——大多數技術需要太多信息,或者要求攻擊者對受害者的設備進行物理訪問。 例如,以前的聲音竊聽嘗試需要攻擊者在受害者鍵盤附近放置一個麥克風。

因此,雖然聲學竊聽長期以來一直是一個真正的威脅,但它並不常見。 如果你願意的話,進入壁壘對於大多數攻擊者或黑客來說都太大了。 除了現在的問題是一個複雜的問題:我們的許多設備都有內置麥克風。 幾乎任何帶有內置麥克風的設備,如筆記本電腦、網絡攝像頭甚至平板電腦,都可能是最危險的設備。 因此,如果您的企業正在製定 BYoD 政策,您可能會對這項研究感興趣。

然而,現在更大的問題是 VoIP 的引入和普及。 我們將在下面談到這一點。 首先,一些定義來理解我們正在討論的內容。

理解語言

正如這項研究所做的那樣,在我們進入細節之前,定義一些關鍵術語可能會有所幫助。 Arvix 的研究深入解釋了攻擊模型和多種分析技術。 然而,為了簡單起見,我們將只關注我們需要澄清的關鍵方面。

根據研究,攻擊的不同用戶和方面如下:

- 攻擊者:執行攻擊的人,通常是出於惡意目的,以獲取他們原本無法訪問的信息。

- 受害者:不言自明,但受害者是被攻擊的人,他們的打字被竊聽了。

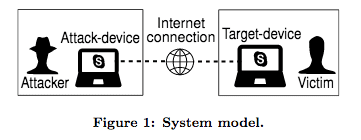

- Attack-Device:攻擊者的設備。 該研究將設備指定為台式機或筆記本電腦,不包括智能手機和平板電腦。

- 目標設備:這是攻擊者所針對的設備。 雖然受害者將使用此設備,但它當然不必是他們的個人機器,也可以是工作設備。

- 目標文本:受害者在其設備上鍵入的信息,因此是攻擊者正在搜索的目標信息。

- 互聯網連接:眾所周知,VoIP 通過互聯網傳輸我們的語音數據。 這當然很重要,因為它是 VoIP 的工作原理,還因為數據是如何通過 Internet 傳輸的,這使得 Skype 和 Type 攻擊成為可能。

從本質上講,攻擊者是“旨在了解有關受害者的一些私人信息的惡意用戶”。 為簡單起見,假設攻擊者和受害者也將使用相同的 VoIP 軟件的正版、未修改或更改版本。

專門針對這項研究,他們查看了 Skype,並推斷為 Google Hangouts。 但這可以很容易地延續到幾乎任何其他流行的 VoIP 應用程序中。

那麼,它是如何工作的呢?

實際上,聲學竊聽(或者更現代的 Skype 和 Type 攻擊)非常複雜。 我們已經理解了這個概念:攻擊者會記錄受害者在 VoIP 通話中按鍵時鍵盤發出的聲音。 但這個過程比這要復雜一些。

收集數據

總體而言,正如我們之前所說,這些舊式攻擊需要攻擊者對目標設備進行物理訪問。 攻擊者只需將麥克風放在受害者鍵盤旁邊,並在通話期間記錄擊鍵。 當然,即使他們不在電話中,這也可以工作。 所以,不是每個人都可以進入你的辦公室,但假設是你的秘書想要找出一些關鍵信息——他們可以輕鬆訪問你的設備,並且可以簡單地將麥克風隱藏在你的一堆文件下。

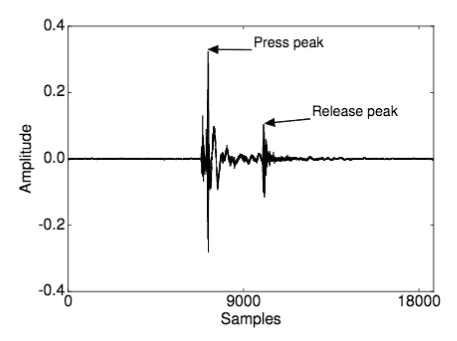

因此,讓我們假設可以訪問,並且他們記錄了您的擊鍵。 這是這裡的關鍵因素,一旦攻擊者獲得訪問權限,他們就可以自由地收集數據。 除了,他們收集的數據不是清晰的文本,正如我所說,它是你按下任何按鈕時鍵盤發出的聲音。

一旦攻擊者收集了所有這些數據和信息,他們就不會看到聲音峰值並立即知道按下了什麼鍵。 那麼接下來呢?

理解數據

好吧,在攻擊者收集到受害者的擊鍵數據之後,攻擊者就需要利用先進的分析技術來理解這一切。 這歸結為“有監督或無監督機器學習”和“三角測量”等聽起來像科幻小說的技術。

人工智能幾乎可以幫助攻擊者將隨機的按鍵點擊聲音變成可用的信息字符串,例如您在進行正常對話時輸入到 Gmail 帳戶以檢查電子郵件的密碼。 你知道,正常人每天都會做的正常事情。

除了,單獨的人工智能不理解擊鍵是什麼,或者不知道如何從一般的點擊和咔嗒聲中解讀打字。 這就是額外的步驟和分析層的來源。

複雜,但嚴重到足以擔心

好像對目標設備的物理訪問和強大的 AI 還不夠,攻擊者獲得的數據只有在與現有數據庫相比時才可用。 如果攻擊者可以訪問現有的流行鍵盤數據庫以及這些鍵盤發出的聲音,他們可以將他們從您的電話中獲取的數據與他們已經知道的信息進行匹配。

可以將其想像為他們在破解密碼:您的信息是一系列滴答和點擊,但每個滴答和點擊都直接對應於鍵盤上的一個鍵。 如果攻擊者知道在 MacBook Pro 鍵盤上按下“A”鍵時會發出什麼聲音,並且攻擊者知道他們的受害者正在使用 MacBook Pro,他們就可以填補拼圖的碎片。

攻擊比你想像的更成功

這有點像一把雙刃劍。 一方面,您會認為僅此屏障(需要參考數據庫)就足以阻止大多數攻擊。 你是對的,從技術上講,大多數攻擊都被阻止了。 該研究表明,如果沒有可比較的按鍵聲音數據庫,攻擊者只能以 40% 的準確率猜測擊鍵。 所以大多數是被阻止的,但老實說,40% 仍然是一個相當高的數字。

真正可怕的部分? 當攻擊者確實擁有參考數據庫時,該準確率會一路飆升至 91.7%。

因此,當一切都匹配時,該系統被證明是相當準確的——但是要爬過去獲取必要信息的牆太高了。 這整個過程被稱為“擊鍵分析”,並且確實比這更複雜一些,但總體而言,主要關注點應該是專門保護您的鍵盤。

新型攻擊方式——遠程鍵盤自閉竊聽

除了本文的整個前提是圍繞著發現一種全新的攻擊方法,這種方法更容易實施。 不再需要物理訪問目標設備和麥克風或訪問設備麥克風的設備。

這種新的攻擊形式仍然屬於相同的聲學竊聽概念,但它是 Skype 和 Type 名稱的來源。 也稱為遠程鍵盤自閉竊聽,這種新形式的聲學竊聽更加令人擔憂,原因如下:

- 攻擊者不需要對目標設備進行物理訪問或控制。

- 與之前的嘗試相比,Skype 和 Type 攻擊將使用數量更有限的擊鍵數據。

- 這些攻擊再次利用您正在使用的確切 VoIP 軟件來攻擊您,而不是外部麥克風或傳感器。 這不是安全漏洞,而是利用了 VoIP 的工作原理。

這是真正可怕的部分,即使沒有直接訪問您的機器,有惡意的人也可以簡單地使用您自己的 VoIP 應用程序來對付您。 現在給出的最大示例是 Skype 和 Google Hangouts,但這很容易轉化為其他流行的解決方案。 那麼,這種新形式的攻擊如何在沒有麥克風監聽您擊鍵的情況下發揮作用呢?

好吧,正如我在上面簡要解釋的那樣,攻擊者只是使用 VoIP 軟件來對付受害者。 再次根據這項研究,“除了 VoIP 軟件向攻擊設備傳輸的信息外,攻擊者不會從受害者那裡收到額外的聲學信息。”

攻擊者無需在受害者鍵盤附近放置麥克風,而是能夠從 VoIP 應用程序傳輸的數據中提取這些微小的按鍵聲音。

因此,實際上,只有當您用於 VoIP 的耳機、IP 桌面電話或其他有用的 Skype 附加設備足夠靈敏,可以聽到您敲擊鍵盤時,這才是一個問題。 但是,你會驚訝於這有多容易,以及可以從如此微小的聲音中提取多少信息。

簡單的措施可以大有幫助

談到互聯網安全,我堅持認為每個人都應該以某種方式練習安全瀏覽。 即使您在 Mac 或 iPhone 上瀏覽工作電子郵件或新聞。 對於攻擊者來說,進入您的設備並以某種方式利用對您或您的業務的控制可能比您想像的要容易得多。

最簡單的安全實踐確實可以在保護您的連接或防止不受歡迎的眼睛窺探您的關鍵信息方面大有幫助。 即使您的網絡被數百個硬件防火牆所隱藏,適當定時的 Skype 和 Type 攻擊也會使任何防禦都變得毫無意義。 在防止 Skype 和 Type 攻擊方面,任何人都可以採用相當多的基本做法,以及一些更高級的軟件保護。

一般來說,如果您正在討論一些非常重要和敏感的信息,您可能不應該在未加密的 Skype 通話中共享此類信息。 這至少應該是常識。 然而,我們都是人類,很容易忘記,或者只是不了解威脅的嚴重性。

對於初學者來說,保護自己免受遠程聲學竊聽的最簡單方法是:

- 簡單地說,不要在 Skype 或 VoIP 通話時在物理鍵盤上打字。 就那麼簡單。 如果您不輸入任何內容,攻擊者就沒有任何信息可以竊取。

- 如果您需要打字,請使用軟件鍵盤:大多數機器,Windows 和 Mac,允許用戶在其屏幕上顯示一個虛擬鍵盤,要求用戶用鼠標單擊字母。 這只是防止鍵盤聲音。

- 如果您需要打字,但無法使用軟件鍵盤,請在打字時將麥克風靜音。 這通常可以通過 VoIP 應用程序上的軟靜音按鈕或大多數耳機和桌面電話上包含的在線靜音按鈕來完成。

- 通過在撥打或接聽電話之前登錄您需要的所有關鍵應用程序來避免打字。

- 使用會自動填寫您的登錄表格的密碼管理器。 密碼管理器對於任何試圖提高密碼安全性的人來說都是一個很好的工具,並且允許您在 VoIP 通話期間無需打字即可登錄服務。

最終,這種對策對您的 VoIP 呼叫的侵入性最小。 更少的打字意味著更少的干擾,所以它幾乎是雙贏的。 然而,我們很容易陷入舒適的日常生活,或者只是忘記將麥克風靜音,或者討厭點擊虛擬鍵盤。 因此,對於技術含量更高的用戶,可以利用一些先進的技術。 除了使用 VPN 保護您的網絡和遠程連接之外,這些還包括:

- 所謂的“閃避”技術——軟件或用戶手動操作,可以降低麥克風音量,當檢測到擊鍵時,甚至可以用完全不同的聲音重疊你的打字。 然而,這樣做的問題在於,它不僅需要經過培訓的用戶來查找、實施和利用此解決方案,而且很容易降低您的通話質量。 如果該軟件掩蓋了您的重要演示,而不是擊鍵,該怎麼辦?

- 另一種隱藏擊鍵的複雜技術是對檢測到擊鍵時產生的聲音進行“短隨機轉換”。 簡而言之,軟件會檢測擊鍵並改變擊鍵的強度和特定頻率。 本質上,該軟件改變了傳輸中擊鍵的聲音。 因此,攻擊者收到的聲音與您的鍵盤實際發出的聲音不同。

不要 Skype 和打字!

歸根結底,為了保護自己和信息的安全,最簡單的建議就是不要打字和 Skype。 現在,普通人很可能不必擔心聲音竊聽。 事實上,普通用戶不必非常關心整體安全性。

但現實的事實是,有攻擊者試圖賺錢或尋找競爭優勢,無論如何都是可能的。 即使這意味著一個簡單的勒索軟件攻擊,將您的關鍵和敏感的商業信息作為人質,要求從一大筆現金中支付。

並不是每個人都應該開始恐慌並擔心他們的密碼會通過電話被盜,但值得了解存在的不同攻擊方法以及如何保護自己的安全。