什麼是雙重身份驗證以及為什麼需要使用它?

已發表: 2020-08-24在當今時代,數據就是新的石油,其中一個令人震驚的想法是擔心在線帳戶受到損害或完全失去對它們的訪問權限。 雖然可以將幾個因素歸因於這種擔憂,但其中最重要的是缺乏足夠的安全性,這可以分解為大多數用戶有意/無意地最終遵循的疏忽和糟糕的安全實踐。

擺脫這種困境的一種方法是在您的所有帳戶上啟用 2FA(雙因素身份驗證)以增強其安全性。 這樣,即使您的密碼被洩露/被黑客入侵,您的帳戶在通過第二個因素(2FA 驗證令牌)驗證之前仍然無法訪問。

但事實證明,很多人似乎並沒有利用 2FA,或者忘記了它的存在。 因此,為了讓事情更簡單,這裡有一個關於兩因素身份驗證的指南,其中包含一些關於 2FA 的最常見問題的答案。

目錄

什麼是兩因素身份驗證 (2FA)?

雙因素身份驗證或 2FA 是一種多因素身份驗證 (MFA) 機制,可為您的帳戶添加額外的安全層(在 2FA 的情況下是第二個因素)來驗證您的登錄。

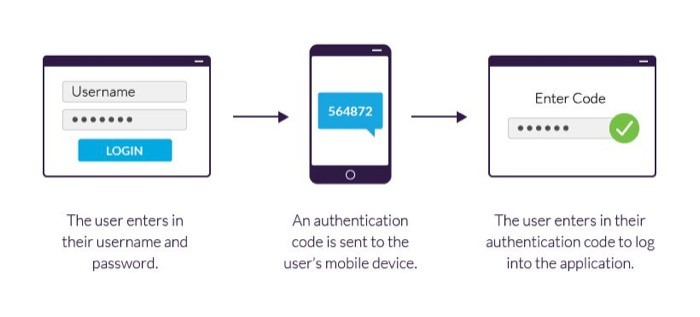

理想情況下,當您使用用戶名和密碼登錄帳戶時,密碼將作為您的第一個身份驗證因素。 只有在服務驗證輸入的密碼正確之後,它才能讓您訪問您的帳戶。

這種方法的一個問題是它不是最安全的:如果有人掌握了您的帳戶密碼,他們可以輕鬆登錄並使用您的帳戶。 這正是需要第二個因素發揮作用的地方。

第二個因素,可以通過幾種不同的方式設置,在登錄時為您的帳戶添加額外的身份驗證層。啟用它後,當您輸入正確的帳戶密碼時,您需要輸入在有限時間內有效的驗證碼,以驗證您的身份。 成功驗證後,您將獲得對該帳戶的訪問權限。

根據實現該機制的服務,2FA 有時也可以作為兩步驗證 (2SV) 來處理,就像 Google 的情況一樣。 但是,除了名稱不同之外,兩者背後的工作原理保持不變。

兩因素身份驗證 (2FA) 如何工作?

如上一節所述,雙因素身份驗證涉及在登錄時使用第二個因素(除了第一個因素:密碼)來完成身份檢查。

為此,實施 2FA 的應用程序和服務需要最終用戶驗證以下因素(或證據)中的至少兩個,然後才能登錄並開始使用服務:

一世。 知識——你知道的東西

ii. 佔有——你擁有的東西

iii. 內在——你是什麼

為了讓您更好地了解這些不同因素的構成,在大多數情況下,知識因素可以是您的帳戶密碼或 PIN,而擁有因素可以包括 USB 安全密鑰或身份驗證器 fob 之類的東西,以及繼承因素可以是您的生物特徵:指紋、視網膜等。

在您的任何帳戶上設置並運行 2FA 後,除了Knowledge因素外,您還需要輸入Possession和Inherence之間的兩個驗證因素中的任何一個,以驗證您在服務上的身份登錄。

然後,根據您要保護的內容和您使用的服務,您有兩個選項來選擇您喜歡的第二個身份驗證機制。 您可以在智能手機上使用Possession :任何物理安全密鑰或代碼生成器應用程序,它為您提供一次性使用的令牌,您可以使用它來驗證您的身份。 或者,您可以依靠當今某些服務提供的Inherence :面部驗證等,作為您帳戶的第二個安全驗證因素。

兩因素身份驗證是萬無一失的嗎? 使用 2FA 有什麼缺點嗎?

現在您已經了解什麼是雙因素身份驗證以及它是如何工作的,讓我們仔細看看它的實現以及在您的帳戶上使用它的缺點(如果有的話)。

首先,雖然大多數專家對使用雙因素身份驗證的共識大體上是積極的,並促使人們在他們的賬戶上啟用 2FA,但該機制的實施肯定存在一些缺陷,使其無法成為一個萬無一失的解決方案。

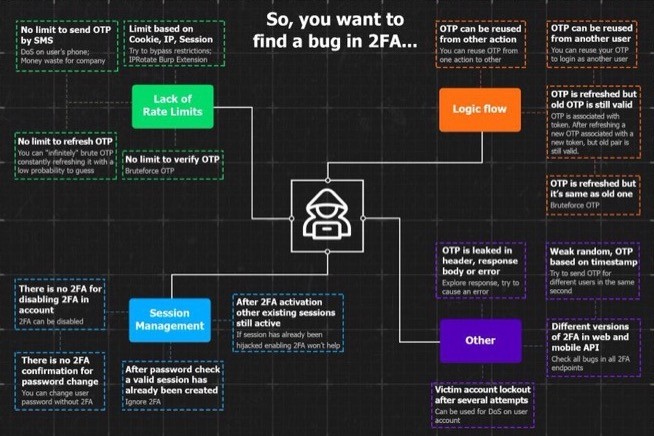

這些缺點(或者更確切地說是漏洞)主要是由於使用它們的服務執行不良的 2FA 造成的,這本身就可能在各個層面上存在缺陷。

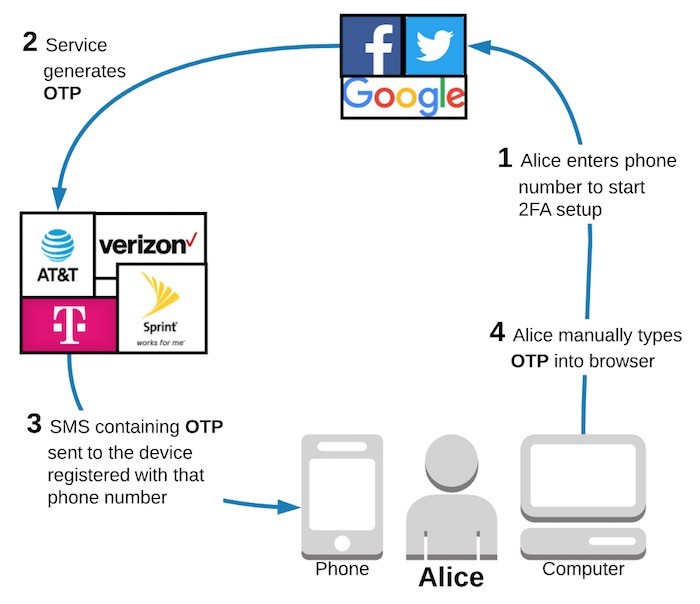

為了讓您了解弱(讀取無效)的 2FA 實施,請考慮使用您的手機號碼在您的帳戶上啟用 2FA 的場景。 在此設置中,該服務通過 SMS 向您發送 OTP,您需要使用它來驗證您的身份。 但是,由於在這種情況下第二個因素是通過載體發送的,因此它會受到各種攻擊,因此本身並不安全。 因此,這樣的實施在保護您的帳戶方面無法達到應有的效果。

除了上述情況外,還有其他幾種情況,2FA 可能容易受到各種攻擊。 其中一些情況包括包含該機制的網站/應用程序的情況: 具有用於令牌驗證的傾斜實現; 缺乏可以讓某人強行進入帳戶的速率限制; 允許重複發送相同的 OTP; 依賴於對備份代碼的不當訪問控制等。 所有這些都可能導致漏洞,使具有正確知識和技能的人能夠繞過實施不善的 2FA 機制並訪問目標帳戶。

同樣,2FA 可能出現問題的另一種情況是您疏忽地使用它。 例如,如果您在使用代碼生成器應用程序的帳戶上啟用了雙重身份驗證並決定切換到新設備但忘記將身份驗證器應用程序移動到新手機,您可能會被完全鎖定在您的帳戶之外。 反過來,您最終可能會遇到難以恢復對此類帳戶的訪問權限的情況。

2FA 有時會傷害您的另一種情況是,當您使用 SMS 獲取 2FA 令牌時。 在這種情況下,如果您正在旅行並搬到網絡連接較差的地方,您可能最終無法通過 SMS 收到一次性使用令牌,這可能會導致您的帳戶暫時無法訪問。 更不用說,您更改了運營商並且仍然將舊手機號碼鏈接到 2FA 的不同帳戶。

然而,話雖如此,這裡有一個關鍵因素在起作用,那就是,由於我們大多數人都是普通的互聯網用戶,並且不會將我們的帳戶用於有問題的用例,因此黑客不太可能針對我們的帳戶作為潛在的攻擊。 造成這種情況的一個明顯原因是普通用戶的帳戶不夠引人入勝,並且不會為某人花費時間和精力進行攻擊提供太多收益。

在這種情況下,您最終會充分利用 2FA 安全性,而不是遇到它的一些極端缺點,如前所述。 簡而言之,對於大多數用戶而言,2FA 的優勢超過了劣勢——當然,前提是您正在謹慎使用它。

為什麼要使用兩因素身份驗證 (2FA)?

隨著我們在線註冊越來越多的服務,我們在某種程度上增加了我們的帳戶被盜的可能性。 當然,除非有適當的安全檢查來確保這些帳戶的安全並防止威脅。

在過去的幾年裡,一些流行服務(擁有龐大的用戶群)的數據洩露已經在網上洩露了大量的用戶憑據(電子郵件地址和密碼),這使全球數百萬用戶的安全處於危險之中,從而使黑客能夠(或任何有專業知識的人)使用洩露的憑據訪問這些帳戶。

雖然這本身就是一個大問題,但當這些帳戶沒有雙因素身份驗證時,情況會變得更糟,因為這使得整個過程對黑客來說簡單而簡單。 因此,允許輕鬆接管。

但是,如果您在您的帳戶上使用雙因素身份驗證,您最終會獲得額外的安全層,這很難繞過,因為它使用Possession因素(只有您擁有) - OTP 或應用程序/ fob 生成的令牌——驗證你的身份。

事實上,需要額外步驟才能進入的帳戶通常不在攻擊者的雷達範圍內(尤其是在大規模攻擊中),因此比不使用 2FA 的帳戶相對更安全。 也就是說,不可否認,雙重身份驗證確實在登錄時增加了一個額外的步驟。但是,您獲得的安全和安心無疑是值得的。

上面提到的場景只是在您的帳戶上啟用 2FA 可以證明是有益的眾多不同實例之一。 不過話雖如此,還是值得一提的是,即使 2FA 增加了您帳戶的安全性,它也不是萬無一失的解決方案,因此需要由服務正確實施; 更不用說在用戶端進行正確的設置了,這應該小心(備份所有恢復代碼)以使服務對您有利。

如何實現兩因素身份驗證 (2FA)?

根據您要使用雙重身份驗證保護的帳戶,您必須按照一系列步驟在您的帳戶上啟用 2FA。 無論是一些流行的社交網站,如 Twitter、Facebook 和 Instagram; WhatsApp等消息服務; 甚至是您的電子郵件帳戶; 這些服務確實提供了啟用 2FA 以提高您的帳戶安全性的能力。

我們認為,儘管為所有不同帳戶使用強而唯一的密碼是初級的,但您不應忽略兩因素身份驗證,而應在服務提供該功能時利用它——尤其是對於您的 Google 帳戶,該帳戶與您的大多數其他帳戶作為恢復選項。

談到啟用雙因素身份驗證的最佳方法,最安全的方法之一是使用以固定間隔生成代碼的硬件密鑰。 但是,對於普通用戶而言,來自 Google、LastPass 和 Authy 等公司的代碼生成器應用程序也應該可以正常工作。 此外,如今,您會獲得某些同時提供保險庫和令牌生成器的密碼管理器,這對某些人來說更加方便。

雖然大多數服務都需要一組類似的步驟來啟用雙重身份驗證,但您可以查看我們的指南,了解如何在您的 Google 帳戶和其他社交媒體網站上啟用 2FA,以了解如何正確設置雙重身份驗證安全性您的帳戶。 當您這樣做時,請確保您擁有所有備份代碼的副本,這樣您就不會被鎖定在您的帳戶之外,以防您沒有收到令牌或無法訪問令牌生成器。