什麼是多重身份驗證 (MFA)?

已發表: 2020-06-01在當今時代,數據安全可能是任何企業最關心的問題之一。 所有企業都有大量數據可供使用——交易、知識、通信、消費者數據、基礎設施詳細信息等。對於所有企業來說,確保所有數據的最大安全性非常重要。

- 多重身份驗證定義

- MFA 的工作原理

- MFA 的安全性如何?

- 重要性

- 多重身份驗證的類型

- 何時使用 MFA?

- 多因素身份驗證的優缺點

- MFA 與 2FA

- 多重身份驗證的應用程序和提供者

- 常見問題解答

什麼是多因素身份驗證?

多重身份驗證是為您的設備和基礎設施添加另一層增強安全性的有效方法。 它利用多個憑據進行身份和訪問管理。 例如,它不僅會要求您提供生物特徵掃描和密碼,還可能會要求您提供代碼或其他生物特徵掃描。

選擇多因素身份驗證的原因是因為傳統的用戶名和密碼容易受到破壞和黑客攻擊。 因此,創建了多層安全性,從而阻止了黑客攻擊。

多重身份驗證如何工作?

要開始了解 MFA 的工作原理,首先要注意有兩種類型,這一點很重要:

- 設備多因素身份驗證:一種身份驗證過程,可在登錄系統時直接執行該過程。

- 應用程序多因素身份驗證:一種身份驗證過程,在嘗試訪問一個或多個應用程序時實施該過程

然而,這兩種情況的過程是相同的。 當您嘗試訪問任何特定文件、文件夾、應用程序或設備時,身份驗證系統將一一詢問您的身份以驗證您的身份。 一旦您向系統證明了您的 ID,您就會被授予訪問權限。

多重身份驗證的安全性如何?

MFA 擅長識別異常的登錄嘗試並標記它們。 在這種情況下,這種自適應技術可以通過請求額外的憑證來加強安全性。 因此,雖然身份驗證過程並不完全是五角大樓安全的,但它確實可以確保盡可能地標記和阻止破壞或黑客攻擊。 它已發展成為使組織免受遠程攻擊的最有效控制

多重身份驗證的重要性

MFA 對您的組織至關重要。 以下是幾個原因:

- 身份盜竊是一種日益嚴重的威脅——身份盜竊是一種相當普遍、容易、低風險、高回報的犯罪類型,對所有企業構成重大威脅。 隨著黑客採用鍵盤記錄、網絡釣魚和域名欺騙等方法,密碼盜竊也在不斷發展。 因此,在這個時代,這是必須的。

- 您的防病毒還不夠——防病毒系統和高級防火牆是必要的安全元素,漏洞測試也是如此。 但是,如果沒有身份驗證,您的系統很容易受到入侵者的攻擊。

- 他們不僅會竊取您的數據——網絡犯罪分子所做的不僅僅是竊取數據。 他們通常會破壞數據、更改程序或服務,或使用服務器傳輸宣傳、垃圾郵件或惡意代碼。 MFA 有助於防止所有這些。

- 多因素身份驗證已經無處不在——人們習慣於在個人和職業生活中使用身份驗證程序。 社交媒體、銀行、遊戲和電子郵件平台都迅速採用了 MFA。 將其帶入您的工作場所不再是一種選擇,而是一種基本的安全措施。

(另請閱讀:多因素身份驗證的好處和解決方案)

多因素身份驗證因素的類型

通常,MFA 通過要求以下兩個或多個身份驗證因素來工作:

- 你知道的東西——這可能是你為系統設置的密碼、pin 或代碼。

- 您擁有的東西 -這可能是用於掃描 ID 或徽章的二維碼,甚至可能是發送到您的手機號碼或電子郵件地址的 OTP。

- 您繼承的東西——這可能包括任何形式的生物特徵認證,例如面部掃描、指紋掃描甚至視網膜掃描。

- 您所在的某個地方——這可能是特定的計算網絡,也可能是利用 GPS 信號來識別位置。

為了訪問所需的文件或文件夾,您必須一一提供上述憑據以向系統證明以驗證其身份。

何時使用多重身份驗證?

作為一家企業,了解您是否需要 MFA 非常重要。

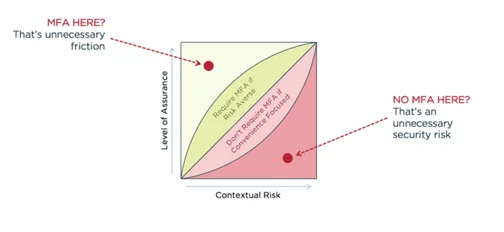

來源:Pingidentity

Pingidentity(1) 顯示的圖表將幫助您決定是否應該實施它。 首先,重要的是要了解您可能不需要在整個組織中使用 MFA。 例如,入門級員工和實習生可能不需要多重身份驗證,因為他們只會查看您的數據,例如銷售、交易、客戶資料等。另一方面,絕對應該給予更高級別的管理人員和員工因為他們是最有可能出於預測和戰略目的而編輯數據的人。

(另請閱讀:多因素身份驗證:您應該如何以及為什麼要保護)

使用多重身份驗證的優缺點

優點如下:

- 保護敏感信息:您的公司很可能會持有大量私人和敏感的用戶數據,例如消費者和員工的電話號碼、地址、支付選項詳細信息。 部署多因素身份驗證系統可確保所有這些數據都受到安全保護。

- 極其安全:如果黑客以某種方式獲取了用戶的系統密碼,他們無法獲得訪問權限,除非他們擁有令牌(用戶擁有),並且顯然是生物特徵掃描。 因此,它非常安全。

- 丟失設備? 不是問題:如果沒有 MFA,丟失、被盜或放錯地方的設備可能會給 IT 部門造成嚴重破壞。 基於設備的多重身份驗證可確保丟失的設備並不意味著您的信息受到損害。

缺點如下:

- 阻止訪問:如果您尚未設置備份資源來驗證用戶訪問權限,則無法授予您對特定應用程序或系統的訪問權限。 因此,失去財產,受傷的手指(用於生物識別)意味著您必須立即跑到 IT 人員那裡,以免您的登錄嘗試被標記。

- 可能很昂貴:如果組織使用需要安裝本地硬件並且必須將其與現有身份解決方案集成的解決方案,則 MFA 可能會非常昂貴。

- 耗時:登錄系統並使用移動設備進行驗證所需的時間可能很不方便,尤其是在您趕時間的情況下。

多因素身份驗證和兩因素身份驗證之間的區別

MFA 和 2FA 之間只有一個區別——安全層數。

雙因素身份驗證始終使用兩個不同的因素來驗證用戶的身份。 另一方面,多因素身份驗證可能涉及兩個或多個因素。 “多因素”僅表示大於一的任意數量的因素。 自適應多因素身份驗證系統將添加安全層,直到登錄嘗試看起來不可疑。

多重身份驗證的應用程序和提供者

Multi-Factor Authentication系統主要有4個應用:

- 基於時間的一次性密碼 (TOTP) – 當您登錄以訪問特定文件或文件夾並且應用程序或設備受 TOTP 保護時,它會向您的手機號碼發送 OTP 或一次性密碼這僅在特定時間段內有效,例如 10 分鐘。

- 短消息服務 (SMS) – SMS 驗證通過要求用戶在嘗試登錄時輸入特定的手機號碼來工作。 然後系統向所述號碼發送短信。 如果 SMS 已發送且指令已完成,則授予訪問權限。

- 電子郵件 (Email) – 電子郵件驗證是 MFA 的另一種常見應用,其中通過發送帶有重定向鏈接的電子郵件來驗證用戶身份。

- 推送通知– 如果在另一台設備上嘗試登錄,用戶會在原始設備上收到推送通知提示,並從那裡授予訪問權限。

多因素身份驗證系統的最佳供應商是:

- 雙安全

Duo Security(2) 無摩擦的可信訪問平台保護用戶、數據和應用程序免受惡意黑客和數據洩露。 它通過驗證用戶的身份和設備的健康狀況,在安全威脅成為問題之前解決它們。

- 谷歌身份驗證器

Google Authenticator(3) 實現了兩步驗證服務以及基於時間的一次性密碼算法和基於 HMAC 的一次性密碼算法,用於對軟件應用程序的用戶進行身份驗證。

- 最後通行證

LastPass(4) 為您的業務的每個入口點提供簡單的控制和統一的可見性,從單點登錄 (SSO) 和密碼管理到自適應多因素身份驗證 (MFA)。 LastPass Identity 為 IT 團隊提供了卓越的控制權。

- Ping 身份

Ping Identity(5) 通過智能身份平台為全球企業構建身份安全,該平台提供包括單點登錄 (SSO)、多因素身份驗證 (MFA)、目錄等在內的全面功能。

- 授權0

Auth0(6) 提供了簡單性、可擴展性和專業知識,通過使用多因素身份驗證系統來擴展和保護任何應用程序中的身份。

關於多重身份驗證的常見問題

問:用戶名和密碼是多重身份驗證嗎?

A.這是一種身份驗證方法,其中計算機用戶只有在成功向身份驗證機制提供兩個或更多證據後才被授予訪問權限:知識、擁有和固有。 因此,簡單的用戶名和密碼不是 MFA。

Q.如何防禦 Multi-Factor Authentication 攻擊?

A.黑客很容易突破雙重身份驗證系統。 多因素身份驗證攻擊很少見,因為黑客很難獲得所有三個因素。 然而,公司必須培訓其員工識別網絡釣魚電子郵件並與他們不同。

問:如何添加多重身份驗證?

A.在您的帳戶上啟用多重身份驗證 (MFA) 將需要在您登錄時執行額外的身份驗證步驟。一旦為帳戶配置並啟用,我們的系統將要求使用由身份驗證器應用程序生成的身份驗證代碼每次登錄您的帳戶時。 用戶可以自己設置,或者作為替代方案,管理員可以為每個用戶設置。

最後的想法

多因素身份驗證允許以靈活且可管理的方式平衡整體客戶體驗與現代安全要求。 您的登錄過程、對敏感信息的訪問以及安全性是許多公司、員工和客戶最關心的問題。 處理好這些事情表明你關心並正在採取額外的預防措施和措施來保護你的系統。

其他有用的資源:

什麼是身份管理? 初學者指南

特權訪問管理初學者指南

5 種提高安全性的身份和訪問管理 (IAM) 工具